Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

Parte 3Palestra 18: “Navegação Privada na Internet”

Parte 1 /

Parte 2 /

Parte 3Palestra 19: “Redes Anônimas”

Parte 1 /

Parte 2 /

Parte 3Palestra 20: “Segurança do telefone móvel”

Parte 1 /

Parte 2 /

Parte 3Palestra 21: “Rastreando Dados”

Parte 1 /

Parte 2 /

Parte 3 Palestra 22: “Segurança da Informação MIT”

Parte 1 /

Parte 2 /

Parte 3Portanto, esse era o prefácio do fato de termos uma equipe de apenas quatro pessoas em uma instituição muito grande com vários dispositivos. Assim, a federação sobre a qual Mark falou é realmente necessária para, pelo menos, tentar garantir a segurança de uma rede desse tamanho.

Nós nos comunicamos com as pessoas e as ajudamos no campus. Nosso portfólio consiste em serviços de consultoria, serviços que apresentamos à comunidade e ferramentas que usamos. Os serviços que prestamos são bastante diversos.

Relatório de abuso - divulgamos relatórios de abuso online. Geralmente, essas são respostas a reclamações do mundo exterior, a grande maioria relacionada à criação de nós Tor na rede do instituto. Nós os temos, o que mais posso dizer? (risadas).

Proteção de ponto final Temos algumas ferramentas e produtos que instalamos em computadores "grandes", se desejar, você pode usá-los para trabalhar. Se você faz parte do domínio MIT, que é em grande parte um recurso administrativo, esses produtos serão instalados automaticamente no seu computador.

A proteção de rede ou proteção de rede é uma caixa de ferramentas localizada em toda a rede mit.net e em suas fronteiras. Eles detectam anomalias ou coletam dados de fluxo de tráfego para análise. A análise de dados nos ajuda a comparar, reunir todas essas coisas e tentar obter algumas informações úteis.

Forense - forense de computador, falaremos sobre isso em um segundo.

A identificação de riscos, ou identificação de riscos, é principalmente ferramentas de detecção e avaliação de rede, como o Nessus. Isso inclui itens que procuram informações de identificação pessoal (PII) - porque, enquanto em Massachusetts, precisamos garantir que as novas regras da lei básica do estado 201 CMR 17.00 sejam atendidas. Eles exigem que as instituições ou empresas que armazenam ou usam informações pessoais sobre os residentes de Massachusetts desenvolvam um plano de proteção de informações pessoais e verifiquem regularmente sua eficácia. Portanto, precisamos determinar onde em nossa rede estão as informações pessoais dos usuários.

Divulgação / conscientização / treinamento - informação e treinamento, acabei de falar sobre isso.

As necessidades de conformidade são principalmente um sistema PCI DSS. O PCI, o setor de cartões de pagamento que possui DSS, é um padrão de segurança de dados. Acredite ou não, o Instituto de Tecnologia de Massachusetts vende cartões de crédito. Temos vários fornecedores desses instrumentos de pagamento no campus e devemos garantir que sua infraestrutura seja compatível com PCI DSS. Portanto, o gerenciamento de segurança e a conformidade de segurança para atender a essas necessidades também fazem parte do trabalho de nossa equipe.

O PCI 3.0, que é a sexta grande atualização do padrão, entra em vigor em 1º de janeiro, portanto, estamos no processo de garantir que ele atenda a toda a infraestrutura.

Relatórios / métricas / alertas, relatórios, fornecimento de indicadores e emissão de alertas também pertencem ao escopo de nosso trabalho.

Vários produtos são mostrados no próximo slide para proteger os pontos de extremidade. Uma águia parece ser mostrada acima. Existe uma ferramenta chamada CrowdStrike, que está atualmente sendo testada em nosso departamento de IS&T. Ele rastreia principalmente comportamentos anormais em termos de uma chamada do sistema.

Por exemplo, se você usa o MS Word e o programa repentinamente começa a fazer algo que não deve ser feito, por exemplo, tentando ler o banco de dados de contas do sistema ou um monte de senhas, o CrowdStrike alerta sobre isso e lança um sinalizador de alarme. Esta é uma ferramenta de nuvem, sobre a qual falaremos mais adiante. Todos esses dados são enviados ao console central e, se os computadores tentarem fazer algo malicioso, conforme evidenciado pela perspectiva comportamental heurística, eles receberão uma bandeira vermelha.

GPO - Objetos de Política de Grupo, este é um sistema que implementa políticas de segurança de grupo. S - todos os tipos de programas da Sophos para proteção contra aplicativos maliciosos, antivírus, tudo o que esperamos obter ao comprar produtos para proteger o terminal.

O PGP criptografa seu disco rígido para sistemas do campus que contêm dados confidenciais.

Algumas dessas ferramentas estão sendo substituídas por outras mais avançadas. O setor está cada vez mais adotando políticas neutras em relação ao fornecedor usando soluções como o BitLocker para Windows ou o FileVault para Mac, por isso estamos explorando essas opções também. O Casper gerencia principalmente as políticas de segurança dos computadores Mac OS.

Quanto à segurança de rede, estamos trabalhando com a Akamai nessa área - é uma empresa que realmente deixou o MTI, muitos de nossos graduados trabalham nele. Eles fornecem uma manutenção muito boa, por isso aproveitamos os muitos serviços que eles fornecem.

Mais tarde, falaremos sobre eles em detalhes suficientes.

O TippingPoint é um identificador de risco, sistema de detecção de intrusões. Como eu disse, algumas dessas ferramentas estão sendo aprimoradas constantemente e o TippingPoint serve como exemplo. Graças a ele, temos um sistema de prevenção de intrusões em nossa fronteira. De fato, não os impedimos, mas simplesmente os detectamos. Não bloqueamos nada na borda da rede do MIT, usando algumas regras antifalsificação muito simples e generalizadas.

O Stealth Watch é uma ferramenta que gera dados do NetFlow ou, mais corretamente, coleta dados do NetFlow. Usamos dispositivos Cisco, mas todos os dispositivos de rede exibem alguns detalhes, os metadados dos fluxos que eles enviam, a porta de origem, a porta de destino, o endereço IP de origem, o endereço IP final, o protocolo e assim por diante. O StealthWatch coleta esses dados, realiza análises básicas de segurança e também fornece uma API que podemos usar para fazer coisas mais inteligentes.

O RSA Security Analytics é outra ferramenta que atua de várias maneiras como um identificador de esteróides. Ele realiza uma captura completa de pacotes, para que você possa ver o conteúdo deles se estiver marcado com uma bandeira vermelha.

Na área de identificação de riscos, o Nessus é um tipo de ferramenta de avaliação de vulnerabilidades de fato. Normalmente, nós o usamos sob demanda, não o implantamos como um todo em um subdomínio da rede 18/8. Mas se obtivermos alguns complementos de DLC para o software do campus, usaremos o Nessus para avaliar suas vulnerabilidades.

Shodan é chamado de mecanismo de busca por computador. Basicamente, ele varre a Internet como um todo e fornece muitos dados úteis sobre sua segurança. Temos uma assinatura para esse "mecanismo", para que possamos usar essas informações.

O Identity Finder é uma ferramenta que usamos em locais onde há informações pessoais confidenciais e informações de identificação pessoal, a fim de cumprir as regras de proteção de dados de registro e apenas garantir que sabemos onde estão os dados importantes.

A computação forense é uma questão que fazemos de tempos em tempos ... Não consigo encontrar as palavras certas, porque não fazemos isso regularmente, às vezes essas investigações levam muito tempo, às vezes não muito. Para isso, também temos um conjunto de ferramentas.

O EnCase é uma ferramenta que permite capturar imagens de disco e usá-las para examinar o conteúdo do disco rígido.

FTK, ou Forensic Tool Kit - um conjunto de ferramentas para conduzir investigações no campo da computação forense. Muitas vezes somos contatados quando é necessário capturar imagens de disco ao considerar casos disputados de confirmação de propriedade intelectual ou em alguns outros casos que a OGC, o escritório do Conselho Geral, considera. Temos todas as ferramentas necessárias para isso. Honestamente, este não é um trabalho permanente, aparece periodicamente.

Então, como coletamos todos esses dados juntos? Mark mencionou correlação. Para garantir o gerenciamento do sistema, processamos os logs do sistema. Você vê que temos registros do NetFlow, alguns registros do DHCP, registros do identificador e registros do Touchstone.

O Splunk é uma ferramenta que faz a maior parte da correlação funcionar e recebe dados que não são necessariamente normalizados, normaliza-os e permite comparar dados de várias fontes para obter mais "inteligência". Assim, você pode exibir uma página na qual todos os seus logins serão gravados e aplicar o GeoIP para exibir também os locais de logon.

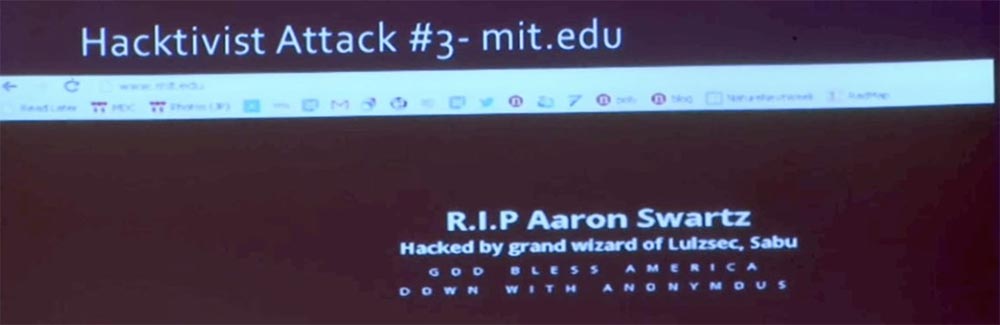

Vamos falar sobre ataques e coisas mais interessantes que o software que usamos. Primeiro, falaremos sobre os ataques mais comuns de negação de serviço nos últimos dois anos. Também falaremos sobre ataques específicos que ocorreram como resultado da tragédia de Aaron Schwartz há vários anos, eles também estão associados a ataques de DoS distribuídos.

Agora vou mostrar o DoS Primer. O primeiro ataque de DoS visa a letra A da Tríade de Segurança de Computadores da CIA. A CIA é uma abreviação composta de confidencialidade - confidencialidade, integridade - integridade e disponibilidade - acessibilidade. Portanto, o ataque DoS visa principalmente a acessibilidade, Disponibilidade. Um invasor deseja desativar um recurso para que usuários legítimos não possam usá-lo.

Isso pode ser uma deterioração da página. É muito simples, né? O grafite digital simplesmente estraga a página para que ninguém possa vê-lo. Isso pode ser um consumo gigantesco de recursos, onde o ataque consome todo o poder de computação do sistema e toda a largura de banda da rede. Esse ataque pode ser realizado por uma pessoa, mas é provável que o hacker convide amigos para organizar uma parte DDoS inteira, ou seja, um ataque distribuído de negação de serviço.

As tendências atuais de DDoS estão listadas no relatório da Arbor Network. Essa é uma extensão da superfície de ataque, e a motivação mais comum é o hacktivismo, responsável por até 40% desses ataques, a motivação de outros 39% permanece desconhecida. A intensidade dos ataques, pelo menos no ano passado, atingiu 100 Gb / s. Em 2012, ocorreu um ataque à organização Spamhaus, que atingiu uma intensidade de 300 Gb / s.

Os ataques DDoS ficam mais longos. Assim, a operação hacker Abibal, dirigida contra o setor financeiro dos EUA, durou vários meses, aumentando periodicamente a intensidade para 65 Gbit / s. Soube disso e você pode encontrar no Google a confirmação de que esse ataque durou quase constantemente e não pôde ser interrompido. Mais tarde, falaremos sobre como eles fizeram isso.

Mas, francamente, 65 Gb / s ou 100 Gb / s, a diferença para a vítima não é grande, porque raramente um sistema no mundo suporta um ataque duradouro dessa magnitude, porque simplesmente não pode ser parado. Recentemente, houve uma mudança em direção à reflexão e ganho de ataques. São ataques para os quais você pega um pequeno sinal de entrada e o transforma em um grande sinal de saída. Isso não é novidade, ele remonta ao ataque Smurf do ICMP, no qual você executaria ping no endereço de broadcast da rede e em todas as máquinas dessa rede que responderão ao remetente do pacote, o que, é claro, será falsificado. Por exemplo, vou fingir ser Mark e enviar o pacote para o endereço de broadcast desta classe. E todos vocês começarão a responder em pacotes a Mark, pensando que ele os enviou. Enquanto isso, estou sentado no canto e rindo. Portanto, isso não é novidade, porque eu li sobre esse método como estudante.

Portanto, o próximo tipo de ataque DDoS é UDP Amplifacation, ou UDP Amplification. O UDP é um protocolo de gravação e esquecimento para datagramas de usuários, certo? Isso não é TCP, não é totalmente confiável e não está focado na criação de conexões seguras. É muito fácil fingir. O que vimos no ano passado são explorações para aprimorar as funções de três protocolos: DNS, porta 53, UDP. Se você enviar 64 bytes de qualquer solicitação para um servidor configurado incorretamente, ele gerará uma resposta de 512 bytes que retornará à vítima do ataque. Isso é um ganho de 8x, o que não é ruim para organizar um ataque de negação de serviço.

Quando surgiu uma tendência para intensificar ataques desse tipo, testemunhámo-los aqui na rede mit.net antes de serem massivamente usados contra vítimas no setor comercial. Vimos um ataque de amplificação de DNS de 12 GB que impactou significativamente nossa largura de banda de saída. Temos uma taxa de transferência bastante alta, mas adicionar quantidades de dados ao tráfego legal causou um problema, e Mark e eu fomos forçados a resolvê-lo.

O SNMP, que é o protocolo da porta UDP 161, é um protocolo de gerenciamento muito útil. Ele permite que você manipule remotamente dados usando instruções get / set. Muitos dispositivos, como impressoras de rede, permitem acesso sem autenticação. Mas se você enviar uma solicitação do tipo GetBulkRequest do tamanho 64 bytes para um dispositivo que não está configurado corretamente, ele enviará uma resposta à vítima, cujo tamanho pode exceder o tamanho da solicitação em 1000 vezes. Portanto, isso é ainda melhor que a versão anterior.

Como invasor, você geralmente escolhe ataques direcionados; portanto, testemunhamos ataques maciços contra impressoras localizadas em nossa rede do campus. Usando uma impressora com um agente SNMP aberto, o hacker enviou pacotes para ele, e um aumento de mil vezes na resposta poluiu toda a rede da Internet.

A seguir, é apresentado um protocolo do servidor de horário ou protocolo de horário da rede NTP. Ao usá-lo, um servidor configurado incorretamente responderá à solicitação "MONLIST". Aqui, a base do ataque não será a amplificação, mas a resposta à solicitação do monlist na forma de uma lista de 600 clientes NTP recentes. Assim, uma pequena solicitação de um computador infectado envia grande tráfego UDP para a vítima.

Este é um tipo de ataque muito popular, e tivemos uma grande alteração devido a configurações incorretas de lista de monitores NTP. No final, fizemos algumas coisas para mitigar esses ataques. Portanto, no lado do NTP, desativamos o comando monlist no servidor NTP, e isso nos permitiu "matar" o ataque. Mas como temos uma instituição estatal, há coisas com as quais não temos o direito de nos relacionar, portanto, desativamos o monlist tanto quanto as autoridades nos permitiram. No final, limitamos a velocidade do NTP na borda da rede do MIT para reduzir o impacto dos sistemas que nos respondem e, no ano passado, existimos sem consequências negativas. O limite de velocidade de vários megabits é certamente melhor do que os gigabytes que enviamos anteriormente à Internet. Portanto, este é um problema solucionável.

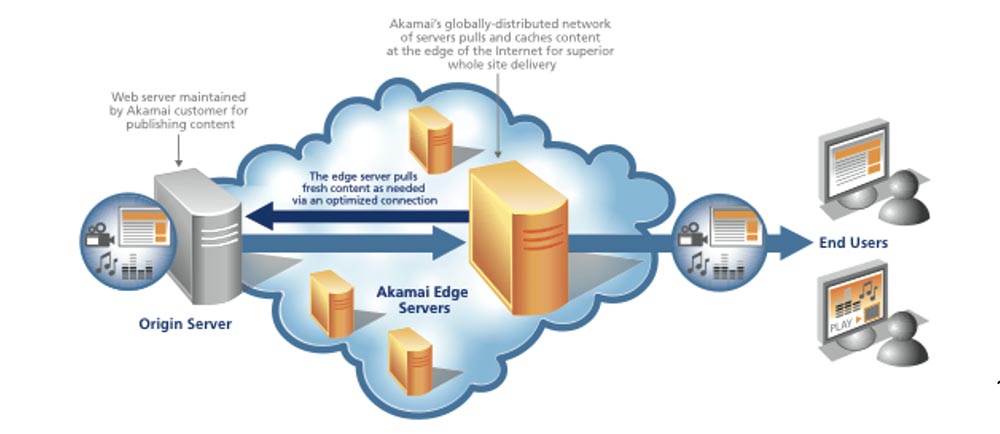

Cuidar da segurança do DNS é um pouco mais complicado. Começamos a usar o serviço Akamai chamado eDNS. A empresa Akamai fornece esse serviço como zonas de hospedagem compartilhada, portanto usamos o eDNA e dividimos nosso DNS, nosso espaço de nome de domínio do sistema, em 2 camadas. Colocamos na Akamai a camada externa da visão externa e a visão interna interna nos servidores que sempre atendiam ao MIT. Bloqueamos o acesso às redes internas de forma que apenas clientes do MIT pudessem acessar nossos servidores internos, e o resto do mundo ficou sob os cuidados da Akamai.

A vantagem do eDNS da Akamai é o conteúdo distribuído na Internet em todo o mundo, uma infraestrutura de rede distribuída geograficamente que entrega conteúdo da Ásia, Europa, América do Norte, Leste e Oeste. Os hackers não podem destruir a Akamai, por isso não precisamos nos preocupar com a possibilidade de nosso DNS cair. Foi assim que resolvemos esse problema.

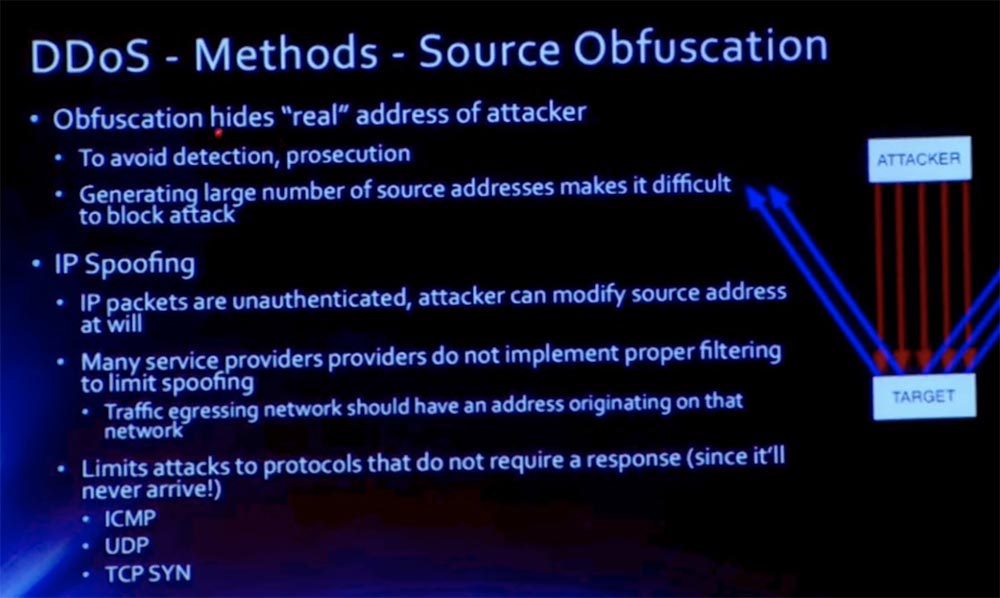

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

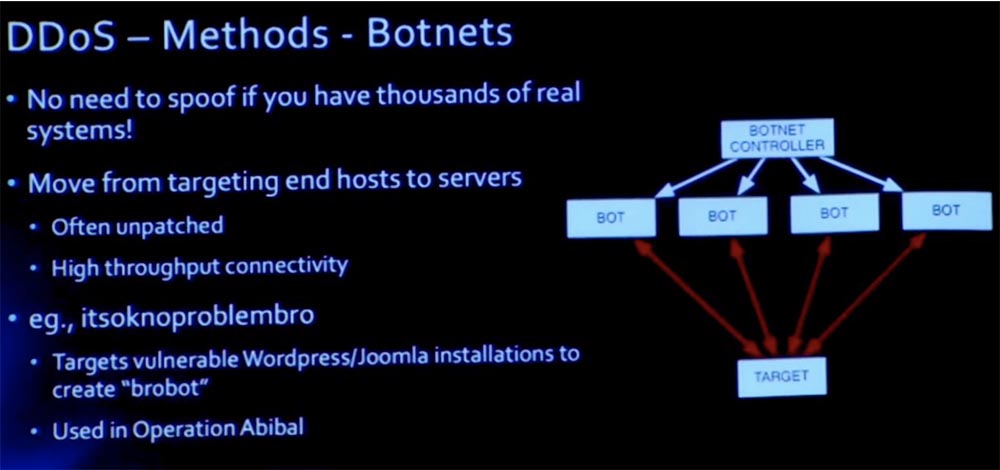

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

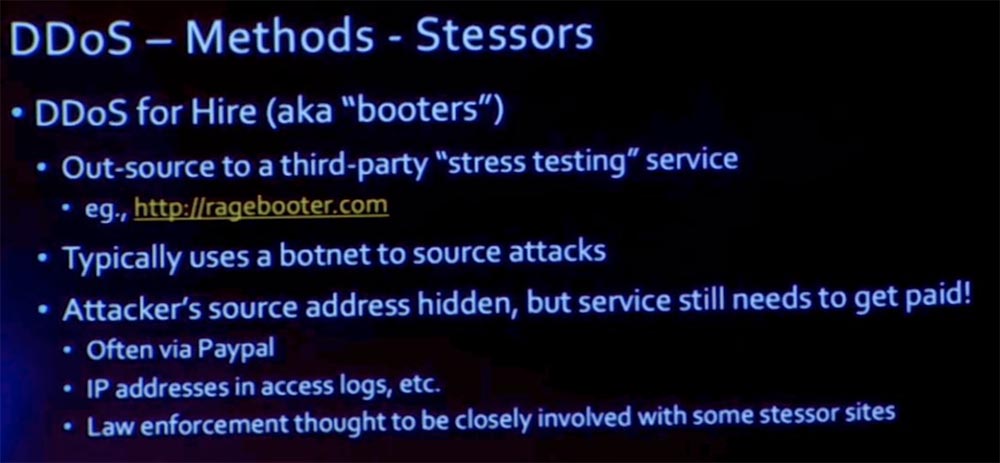

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

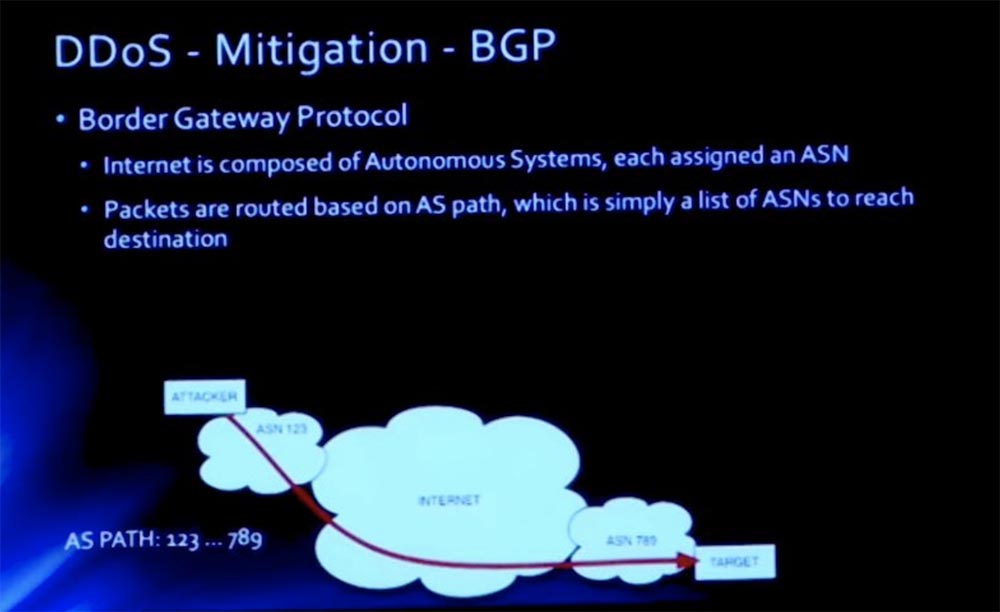

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

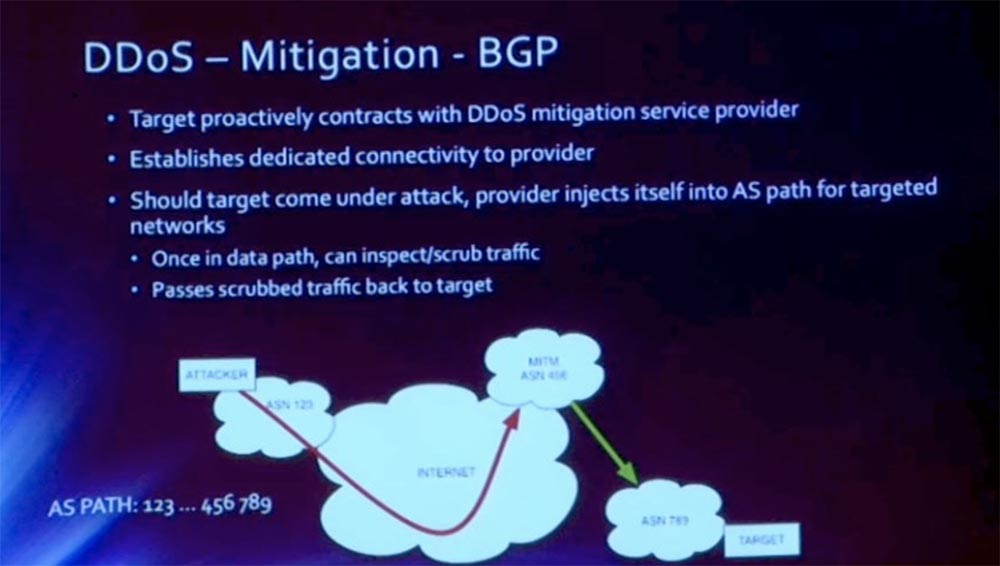

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

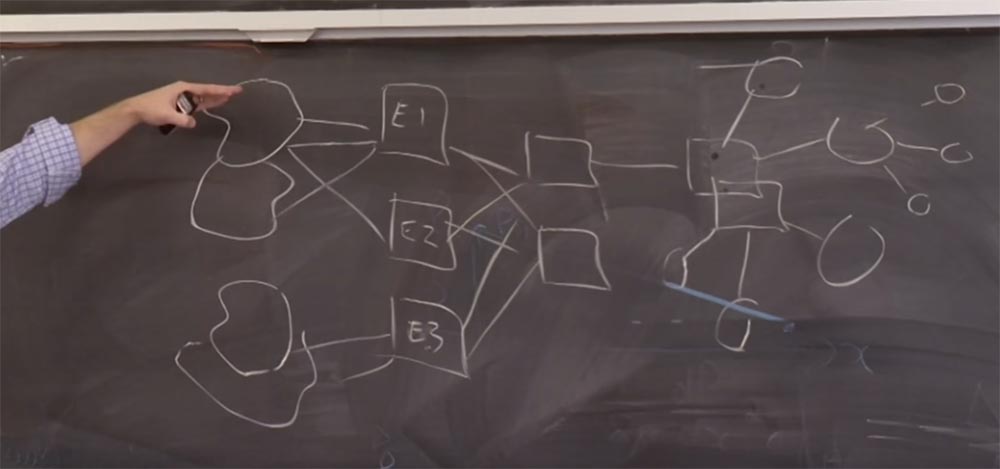

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

Curso MIT "Segurança de sistemas de computadores". 22: « MIT», 3.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até janeiro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?