Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

Parte 3Palestra 18: “Navegação Privada na Internet”

Parte 1 /

Parte 2 /

Parte 3Palestra 19: “Redes Anônimas”

Parte 1 /

Parte 2 /

Parte 3Palestra 20: “Segurança do telefone móvel”

Parte 1 /

Parte 2 /

Parte 3Palestra 21: “Rastreando Dados”

Parte 1 /

Parte 2 /

Parte 3 Palestra 22: “Segurança da Informação MIT”

Parte 1 /

Parte 2 /

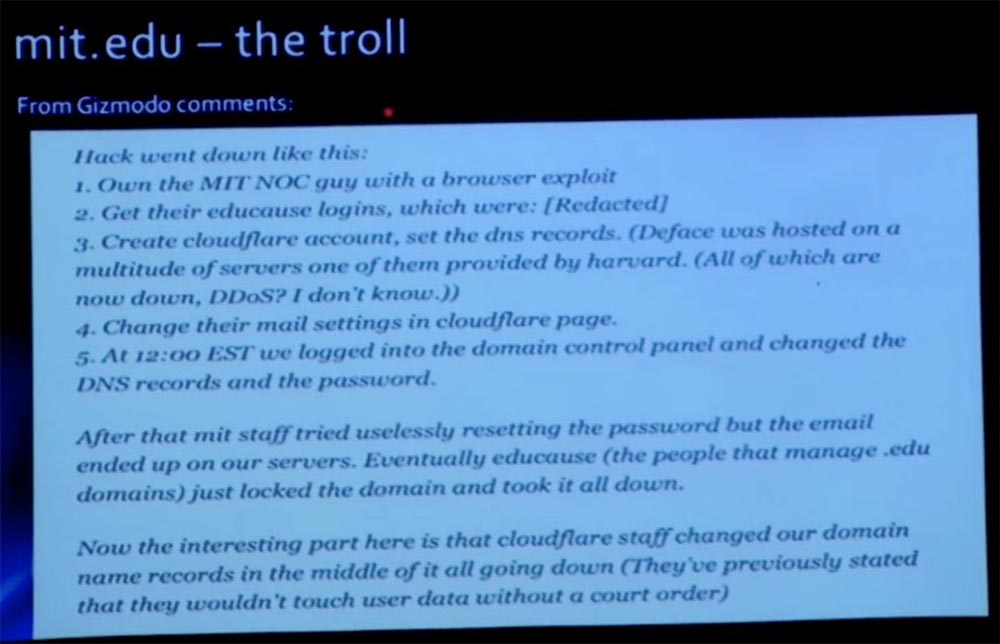

Parte 3O slide a seguir mostra uma mensagem do Gizmodo, é a isso que eu chamo trolling. Do lado dos atacantes, parecia um pouco evasivo, não importa quantos houvesse. Aqui eles contam ao mundo inteiro como invadiram nossa rede quase um dia após o ocorrido.

No entanto, assim que percebemos que não havíamos hackeado o MIT ou qualquer coisa no mit.net, mas nosso registrador entrou em contato imediatamente com ele, alterou nossos registros e bloqueou tudo. No entanto, houve dados no DNS por algum tempo, alguns dos quais existem por horas, portanto, após tomar uma ação, ainda observamos algum fluxo de tráfego. E enquanto tentávamos eliminar as consequências do ataque, os hackers publicaram no Gizmodo os seguintes comentários: "Eles capturaram um cara do centro de controle de rede usando uma exploração do navegador". Cara! "Eles obtiveram seus logins de treinamento, que eram blá blá blá" e assim por diante. Ou seja, o vetor de ataque era como um cara do centro de controle de rede do MIT NOC.

Mark jurou que não era ele. Na verdade, ele não jurou, mas explicou que não estava comprometido de forma alguma. Portanto, após o incidente, publicamos a verdade sobre como o ataque foi realmente organizado. Este link

www.exploit-db.com/papers/25306 ainda é válido se você quiser ler sobre ele. De fato, os hackers invadiram a conta do registrador do nosso domínio EDUCAUSE. Acontece que todas as contas DNS foram comprometidas. Não sabemos quanto tempo os hackers possuem esses dados antes de decidir usá-los para atacar o MIT. Não houve falha de nosso instituto no que aconteceu. Posteriormente, em 2013, o registrador admitiu seu erro ao fornecer acesso ao domínio de nível superior e todos tivemos que alterar as senhas, pois cerca de 7000 nomes de domínio mit.edu foram comprometidos.

Como resultado, bloqueamos a conta do nosso domínio para que não pudesse ser alterada, mas você sabe que se você marcar "bloqueado", o que impede as pessoas de atualizar o sistema, isso não é muito bom. De qualquer forma, eles consertaram seu sistema. Portanto, não foi nossa culpa, no entanto, esse ataque foi interessante no sentido de mostrar como alguns dos principais protocolos da Internet podem ser usados para ataques.

Portanto, o atual cenário de ameaças consiste em dois componentes: ataques sociais e ataques baseados em rede. Ataques sociais podem ser caracterizados pelo lema: "Se você não pode usar silício, use carbono!" Em outras palavras, se você não conseguiu penetrar no hardware da vítima, corte o usuário pelo teclado. Isto é o que agora é observado com frequência.

Com base em meus próprios 20 anos de experiência, posso dizer que os ataques à rede que usam remotamente hosts não ocorrem com frequência. Os sistemas de computadores estão se tornando mais seguros, pelo menos do lado de fora. Sabe, antigamente, talvez dez anos atrás, o Windows, Solaris e Linux eram vendidos com todos os seus serviços, e eu disse que eles brilhavam como uma árvore de Natal. Tudo foi incluído, por causa dos dois critérios - conveniência e segurança - eles escolheram a conveniência, queriam que o usuário obtivesse tudo de imediato.

Agora, acredito, encontramos um compromisso razoável. Quando você instala um sistema operacional "novo", um firewall baseado em host é iniciado e não há serviços públicos. Temos coisas como atualizar o Windows e atualizar a Apple, existem gerenciadores de pacotes em todas as distribuições Linux, para que o sistema operacional "pronto para uso", com acesso à Internet, seja atualizado rapidamente para a versão atual. Agora você não tem essas caixas antigas com serviços antigos abertos para o mundo inteiro.

Então, costumo que os hackers subam a pilha, talvez para o oitavo ou nono nível. Agora eles estão mais preocupados com as pessoas do que com os computadores. E eles estão tentando usar os pontos fracos ou fracos de uma pessoa, como medo, ganância, credulidade, sociabilidade, para aproveitar os direitos de um usuário legítimo e obter acesso a aplicativos ou acesso privilegiado ao sistema. Em vez de usar hosts, eles usam pessoas.

Recentemente, no campus, testemunhamos eventos chamados "phishing direcionado". Eu não quero assustar ninguém. Manifestações desses ataques foram observadas em instituições educacionais em todo o país. Essa é uma ameaça muito séria, por isso tivemos que nos apressar para resolver esse problema; no entanto, o MIT não precisou lidar com esses ataques diretamente. O phishing direcionado tem como alvo uma comunidade específica e usa mensagens confiáveis. Em spam ou phishing comuns, um invasor simplesmente envia mensagens massivamente pela Internet, lança uma rede de spammers para capturar pessoas que, por algum motivo estranho, podem responder a essas mensagens.

No entanto, com o phishing direcionado, os atacantes restringem sua rede e encontram uma comunidade que acredita na credibilidade da mensagem, por exemplo, a comunidade de clientes do Bank of America ou a comunidade de alunos, funcionários e professores do MIT. Nesse caso, eles puderam selecionar comunidades de várias instituições. Por exemplo, a Universidade de Boston se tornou uma dessas comunidades. Os invasores atacam a comunidade com mensagens de email falsas apontando para um site de autenticação falso. Uma certa porcentagem de usuários clicou no link e efetuou login, o que, é claro, forneceu credenciais ao invasor. Em seguida, o invasor foi para um site real e redirecionou a economia desses usuários para sua conta. A quantidade de dano não foi relatada, mas acho que foi grande.

Como lidar com isso? Em grande parte, esse é um problema de ignorância do usuário; portanto, é necessário informar a comunidade sobre esse tipo de fraude. Apenas diga às pessoas que elas não precisam confiar no e-mail e elas terão que verificar os links antes de clicar nelas. No entanto, a partir da experiência e conhecimento da natureza humana, segue-se que sempre haverá uma certa porcentagem de usuários que ignoram esse aviso e clicam onde não deveriam, e estou simplesmente impressionado com isso. Você pode imaginar que minha caixa de correio é o destinatário de todas as mensagens de phishing endereçadas aos membros da minha família. Recebo e-mails do meu pai, da minha irmã e, às vezes, é difícil determinar sua confiabilidade. Portanto, você deve sempre prestar atenção ao endereço do remetente das cartas.

Atualmente, muitos clientes de email não gostam de mostrar um link para o endereço deles, o que é muito irritante, por isso fica cada vez mais difícil identificar o remetente da carta.

Na minha opinião, a raiz do problema é que as senhas são apenas uma tecnologia morta. É baseado no que você sabe - é uma senha; o que você é é biometria; e o que você possui é um token. O ataque man-in-the-middle simplesmente rouba o que você sabe, ou seja, uma senha. Mas se você puder adicionar algo a ele, isso interromperá o ataque até a metade e os hackers não poderão comprometer sua identidade.

Num futuro próximo, estamos lançando um segundo fator de autenticação que será vinculado ao IDP Touchstone. Você pode se familiarizar com o acesso antecipado a esse recurso se acessar o duo.mit.edu, onde usamos um fornecedor chamado Duo Security. Este é um sistema em nuvem de autenticação de dois fatores usado em muitas instituições educacionais. O princípio do trabalho é que você registre seu telefone como um segundo fator e use um pequeno aplicativo móvel para ele. Se você não possui um smartphone, pode autenticar usando o SMS, ou seja, o sistema enviará uma mensagem com um número. Você também pode criar listas de 10 senhas únicas. Num futuro próximo, forneceremos esse sistema à comunidade do MIT, no momento em que ele estiver totalmente funcional, mas ainda não foi anunciado.

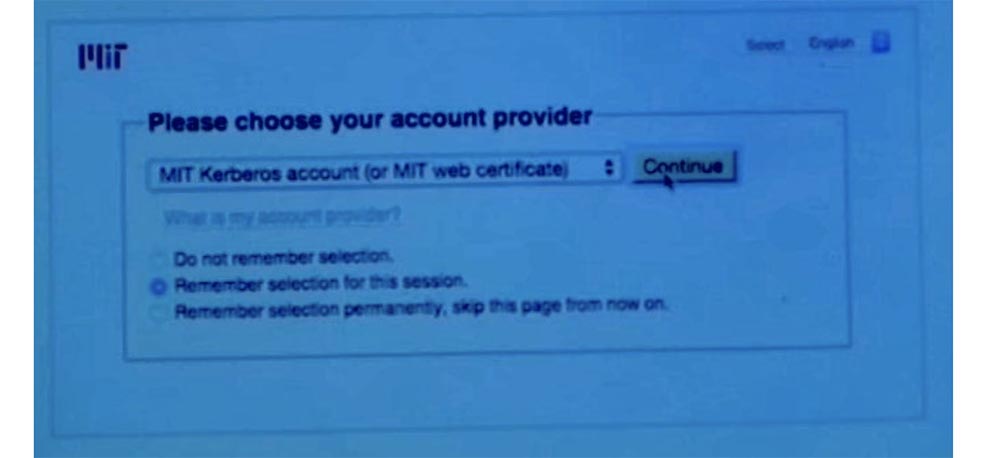

Se você quiser fazer login no duo.mit.edu, poderá selecionar seu telefone e ativar o ID do usuário Touchstone. Agora vou mostrar uma breve demonstração de como ocorre a integração no sistema. A beleza de usar padrões e sistemas federados como SAML e Shibboleth, que são a base do Touchstone, é que podemos estabelecer facilmente fatores adicionais de autenticação. Pretendo simplesmente seguir para a ferramenta que estou usando e que autenticará visualmente meu Touchstone usando meu certificado.

Atualmente, estou usando atlas.mit.edu. Portanto, aqui está o meu login habitual da Touchstone, clico em Continuar e recebo outro convite.

Infelizmente, parece que não consigo me conectar ao Wi-Fi. Bem, vamos deixar a demonstração para mais tarde, depois editaremos o vídeo desta palestra (risadas).

Eu não ensaiei esta demo, por isso aconteceu. Mas acredite, funciona. Se você usar o Duo, poderá se registrar e todas as suas interações com o Touchstone serão agora de dois fatores. Graças a esse esquema de autenticação, você estará completamente seguro. Isso realmente funciona bem.

Outra ameaça que enfrentamos nos últimos meses também é alvo de phishing, não apenas instituições educacionais, mas pessoas em todo o país. Chamamos isso de "falsificação de identidade policial". E esse tipo de fraude vai além do mundo digital. A fraude é que membros da comunidade do MIT são chamados como se fossem de uma delegacia localizada perto de sua cidade natal. Os policiais contam más notícias. Eles dizem que em breve você será acusado de fraude fiscal ou informará que ocorreu um acidente com seu parente e se oferecerá para resolver o problema por um determinado valor.

Claro, na realidade não há nada disso. A chamada vem de um invasor que usa a falsificação de uma chamada efetuada usando identificação ANI falsa e um telefone SIP, que é configurado para que a pessoa que recebeu a chamada confie em qualquer informação localizada no campo De, independentemente do número de origem da chamada.

Mark Silis: o atacante assina um serviço SIP barato, define o número de telefone da delegacia de Lexington em seu campo e envia uma mensagem para você. Este serviço é chamado de "números de telefonia SIP com substituição". Assim que a chamada chega ao gateway de transcodificação, que a transforma novamente em telefonia tradicional, o programa diz que tudo está em ordem - esse é o número correto e nós o mostraremos ao usuário.

David Laporte:

David Laporte: então você acaba recebendo uma notícia muito ruim de um lugar que você acha que é uma delegacia. Mais uma vez, os criminosos exploram a fraqueza humana. Nesse caso, provavelmente é medo.

Mark Silis: ou culpa.

David Laporte: sim, se você não violou a lei (risos). Mas, de qualquer forma, a essência de todas as chamadas se resume ao fato de que você precisa pagar por algo, embora isso possa parecer uma fraude. Mas se eles disserem que minha esposa sofreu um acidente de carro, não poderei avaliar calmamente a situação e acreditarei em qualquer informação absurda que possam me dizer.

Tínhamos algumas pessoas no campus que receberam tais ligações. Eu não acho que eles pagaram, mas eles foram os alvos desse ataque. Repito, isso está acontecendo não apenas conosco. Se você procurar informações no Google, encontrará mensagens sobre essas ligações nos jornais de Pittsburgh e em todo o país.

Mas, novamente, este é um ataque de phishing direcionado, certo? Eles descobrem onde você mora simplesmente pesquisando seu nome no Google ou olhando a lista de estudantes ou funcionários do MIT e descobrem alguns detalhes sobre você. Eles só precisam ser críveis o suficiente, após o que vão ligar para você, assustar e extorquir.

Nesse caso, a mitigação é difícil, porque o sistema telefônico está envolvido, o que inclui várias "pontes", o que torna extremamente difícil determinar a fonte real da chamada. Honestamente, eu não sou um cara do telefone e, para mim, esse sistema consiste em muitas coisas das quais desisto. Mas a aplicação da lei deve estar envolvida aqui. Você deve entrar em contato com o seu ISP para que ele, junto com as agências policiais, rastreie esses golpistas.

\

Há mais uma coisa sobre phishing direcionado por email. Algumas pessoas chamam isso de “indústria baleeira” - este é um ataque direcionado à alta gerência da organização.

Me deparei com isso em outro lugar, mas também experimentamos ataques semelhantes aqui.

Os invasores enviaram mensagens direcionadas aos executivos do MIT usando as listas de funcionários para obter informações mais confiáveis. Sendo insuficientemente atentos, as vítimas responderam a essas mensagens. Por exemplo, um amigo pediu para transferir dinheiro para ele, e a pessoa real em cujo nome a carta veio não tinha nenhuma idéia sobre ele. Ao concordar, a vítima enviou dinheiro para alguém do outro lado do país ou do outro lado do mundo. Então também experimentamos isso.

Em resumo, esteja ciente - o SMTP não é um protocolo confiável. Com ele, você não pode verificar nada. Portanto, desconfie de tudo.

Mark Silis: Você vai contar a história para eles?

David Laporte: não, vamos melhorar você!

Mark Silis : bem, isso aconteceu recentemente, não entrarei em detalhes e divulgarei nomes para manter o anonimato. Então, um dos representantes da alta administração do MIT estende a mão e diz: “Ei, eu recebi esta carta. É de um líder sênior que me pediu ajuda e me pediu para transferir uma certa quantia de dinheiro. Eu respondi, mas ele disse que não sabia do que eu estava falando. Como isso pôde acontecer? Alguém invadiu minha conta de e-mail?

De acordo com Dave, as pessoas não conseguem imaginar que o email possa ser falsificado de alguma forma sem invadir a caixa de correio, porque esse é um relacionamento confiável.

Acontece que era alguém um cibercafé na Nigéria ou algo assim. O atacante acabou de se familiarizar com a estrutura organizacional do MIT, encontrou um diretor executivo sênior, encontrou alguém no escritório do vice-presidente de finanças e escreveu: "Ei, preciso que você me ajude com essa transferência bancária, eis o número da conta". Tais coisas acontecem todos os dias. Obviamente, nosso funcionário não transferiu dinheiro.

David Laporte: a carta

era completamente crível?

Mark Silis: sim.

David Laporte: Eu já vi isso.

Mark Silis: até o tom da carta e tudo o mais parecia muito crível.

David Laporte: Sim.

Mark Silis:

Mark Silis: na verdade, o atacante tomou como base as mensagens de email escritas pelo gerente sênior para sites públicos, porque enviam notas para a comunidade e similares, que usam exatamente o mesmo estilo, introdução e final de mensagens. Até o idioma e os termos que eles usavam eram idênticos. Este foi o material que o atacante usou para sua vantagem. Até fiquei surpreso com o quão plausível essa mensagem parecia.

David Laporte: felizmente, o funcionário que perguntou sobre isso considerou essa mensagem extraordinária, embora parecesse completamente plausível, e decidiu entrar em contato com a pessoa que considerava o remetente da carta, para que o esquema fraudulento fosse descoberto. No entanto, as coisas não poderiam ter acontecido tão rapidamente.

Portanto, mencionei que hoje, na minha experiência, o vetor de ataque à rede não é tão difundido quanto antes. . SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

Mark Silis: obrigado pela atenção!A versão completa do curso está disponível aqui .Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até a primavera gratuitamente, ao pagar por meio ano, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?