- Devemos comprar uma vaca ...

- Seria necessário, mas onde conseguir o dinheiro?

"Três de Prostokvashino"

Para que sua conversa com a gerência sobre a necessidade de um projeto de implementação não se refira a esse breve diálogo do desenho animado, você precisa preparar o argumento antecipadamente. Por muitos anos, implementamos os sistemas de gerenciamento de direitos de acesso (IdM) e, durante esse período, conversando com os clientes, ouvimos falar de uma variedade de métodos para justificar orçamentos. Hoje, coletamos esses hacks em um artigo. Sob o corte - um guia passo a passo e exemplos de fórmulas para calcular o período de retorno, aumentando a eficiência operacional e o custo total de propriedade do sistema. Tudo isso é ilustrado pela implementação do IdM, mas os princípios gerais são aplicáveis a quase qualquer sistema de TI.

Qualquer justificativa deve incluir os benefícios esperados da implementação, apresentados em figuras específicas. No caso do IdM, ele pode ser baseado em um ou mais critérios da lista a seguir:

- melhoria de desempenho;

- reduzindo o risco de incidentes de segurança da informação;

- Conformidade com os padrões regulamentares / do setor

- apoiar a estratégia atual da organização.

Se o processo de justificação de orçamentos em uma empresa não for formalmente rigoroso, considerações gerais podem ser suficientes para aprovação. Porém, geralmente a gerência exige traduzir tudo em um equivalente monetário e indicar a hora de retornar ao retorno.

Vamos considerar com mais detalhes quais benefícios podem ser justificados para justificar o projeto de implementação do IdM e quando / como usá-los.

Melhoria de desempenhoA implementação do IdM pode realmente melhorar muitas métricas de desempenho. Por exemplo, para reduzir o fluxo de aplicativos para concessão manual de acesso aos funcionários e acelerar sua execução. Reduza o tempo e o trabalho necessários para preparar dados para auditores ou serviços de segurança da informação. Minimize o número de chamadas de suporte técnico relacionadas ao status das solicitações de acesso.

Para medir o aumento da eficiência operacional, indicadores como:

- Tempo de inatividade dos funcionários ao contratar acesso pendente aos sistemas de informação.

- O número de operações para gerenciar contas de usuário relacionadas a contratações, demissões, transferências de empregos e outras solicitações de funcionários.

- O número de chamadas de suporte relacionadas ao status dos aplicativos para acesso ou alteração de senhas nos sistemas de informação.

- O tempo necessário para coletar dados de direitos de acesso dos funcionários - por exemplo, durante uma auditoria ou mediante solicitação da segurança. Às vezes, uma simples coleta de informações sobre o acesso de um funcionário pode levar vários dias.

- O tempo necessário para que o pessoal de TI e segurança da informação revise os direitos de acesso da equipe aos gerentes. Essa medida é fornecida por vários padrões para reduzir a redundância dos direitos de acesso, mas na realidade quase não é implementada devido à complexidade muito alta. Por exemplo, em uma organização com uma equipe de 10.000 funcionários, leva cerca de 1 dia por funcionário.

Ao substanciar através da melhoria dos indicadores de desempenho, é importante que esses indicadores sejam significativos, para que tenham um claro impacto nos processos de negócios. Por exemplo, com uma grande rotatividade de funcionários, uma redução no prazo para a autoridade de emissão e uma redução no tempo de inatividade de um novo funcionário serão críticas.

A maneira mais fácil de traduzir em métricas financeiras é a melhoria no desempenho após a implementação do sistema. Portanto, você precisa calcular quanto "trabalha" em fornecer acesso antes da implementação do IdM e quanto depois.

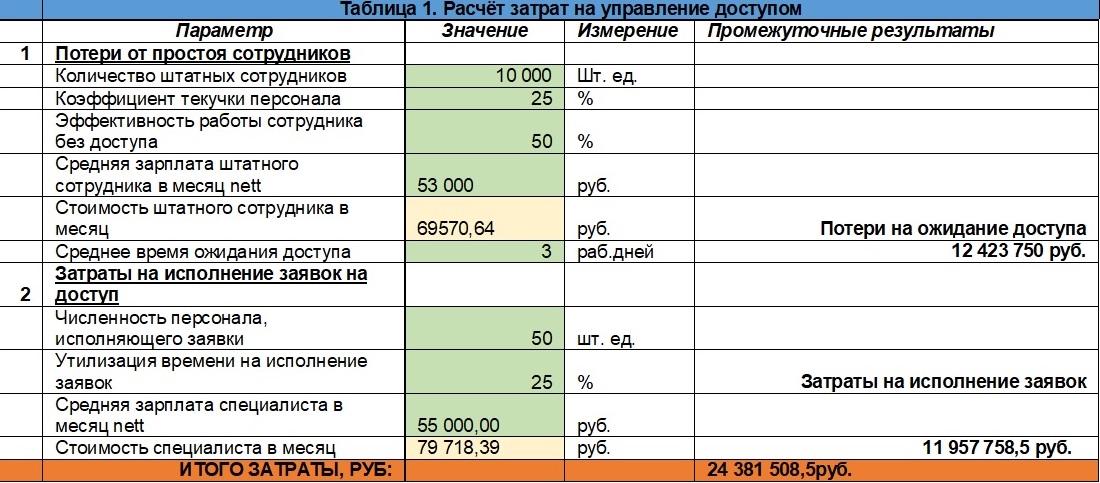

Calcular custos de controle de acesso antes da implementação do IdMConsideraremos os princípios de cálculo em um exemplo teórico, mas, é claro, ao substanciar o orçamento, você deve usar indicadores que descrevam as realidades de uma organização específica. Suponha que uma empresa tenha 10.000 funcionários. Para avaliar os custos de controle de acesso, usamos dois indicadores:

- perdas por tempo de inatividade de funcionários que não receberam direitos de acesso em tempo hábil;

- custos de execução de aplicativos para acesso.

Aqui você também pode levar em consideração o “custo” de auditar e revisar os direitos de acesso dos funcionários aos sistemas de informação, mas essas são necessidades mais específicas que nem toda organização possui, portanto, por simplicidade, as deixaremos nos bastidores.

Perdido com o tempo de inatividade dos funcionáriosPara avaliar as perdas decorrentes do tempo de inatividade dos funcionários, usamos o indicador de rotatividade de funcionários, que reflete a porcentagem média de funcionários que saem da empresa dentro de um ano e que precisam ser substituídos por novos funcionários. Isso nos dará o número médio de novos funcionários por ano que precisarão fornecer acesso a recursos de informações para que eles possam realizar totalmente seu trabalho.

Dependendo do setor da empresa e do tipo de atividade de especialistas específicos, o nível de rotatividade pode variar significativamente.

Estatísticas da empresa de recrutamento Antal Russia

Estatísticas da empresa de recrutamento Antal RussiaDigamos que nossa empresa trabalhe no campo da logística e a rotatividade de pessoal seja de 25%. Portanto, em um ano, devemos conceder direitos de acesso a 2.500 novos funcionários.

No próximo estágio, precisaremos calcular o tempo médio durante o qual os novos funcionários terão acesso ao IP. Dependendo do tamanho da organização e da disponibilidade de uma rede regional, esse indicador pode variar de 1 dia a 2 semanas. Em nossa experiência, o indicador médio do mercado é de 3 dias úteis, portanto, o usaremos.

Em seguida, precisamos estimar a quantidade de perdas da empresa desde o tempo de inatividade de um funcionário. Aqui, como se costuma dizer, tudo é muito individual. O volume de perdas pode depender muito do escopo da empresa, da região de presença, do tamanho da empresa e até da posição do empregado. Por exemplo, para um funcionário do suporte técnico, a falta de acesso aos sistemas de informação é repleta de tempo de inatividade absoluto. E a eficácia do trabalho do gerente do AXO, que pode garantir a vida da empresa em grande parte sem o uso de IP, a falta de acesso, é claro, não afetará tão dramaticamente. Para não sermos acusados de excessos no terreno, levamos para nossos cálculos uma média de 50%.

Para calcular a perda do tempo de inatividade do funcionário enquanto aguarda os direitos necessários, você também precisará determinar o “custo médio” do funcionário da organização sem levar em consideração os bônus e as despesas gerais. No nosso exemplo, são 69570,64 rublos. Em um mês, uma média de 20 a 21 dias úteis, ou seja, o custo do salário dos funcionários é uma média de cerca de 3 313 rublos por dia.

Então, nós consideramos. Indicamos acima que a concessão de direitos de acesso leva três dias úteis, durante os quais o funcionário trabalha com 50% de eficiência. Ou seja, 3 747 * 3 * 0,5 = 4969,5 rublos. a empresa perde devido ao tempo de inatividade de um novo funcionário. Temos 2500 no ano, ou seja, um total de 12.423.750 rublos é obtido.

Custos para execução de pedidos de acessoPara estimar os custos de execução de aplicativos para acesso, usamos os seguintes indicadores:

- O número de especialistas que executam aplicativos para acesso. No nosso exemplo, são 50 pessoas.

- A porcentagem de tempo de trabalho que eles dedicam a essa tarefa é, digamos, 25%.

Com base no salário bruto nacional médio de um especialista (79.718,39 rublos), descobrimos que a empresa gasta 79.718,39 * 12 * 50 * 0,25 = 11.957.758,5 rublos por ano na execução de aplicativos.

Como alternativa, você pode tomar como base de cálculos o número médio de solicitações (geralmente essas informações podem ser obtidas no sistema do Service Desk), o tempo médio de execução da solicitação e estimar o tempo real gasto em sua execução. Nesse caso, os cálculos devem ser feitos separadamente para cada tipo de sistema, pois podem variar bastante. Por exemplo, leva de 5 a 10 minutos para fornecer acesso ao Active Directory, mas esse tipo de acesso é necessário para todos os funcionários da empresa. Pode levar de 20 a 30 minutos para fornecer acesso ao cenário SAP, mas nem todos precisam desse acesso.

Como resultado, obtemos uma estimativa desses custos. Em nosso cálculo, isso representou pouco mais de 26 milhões de rublos (veja a tabela 1).

Cálculo de custos de controle de acesso após a implementação do IdM

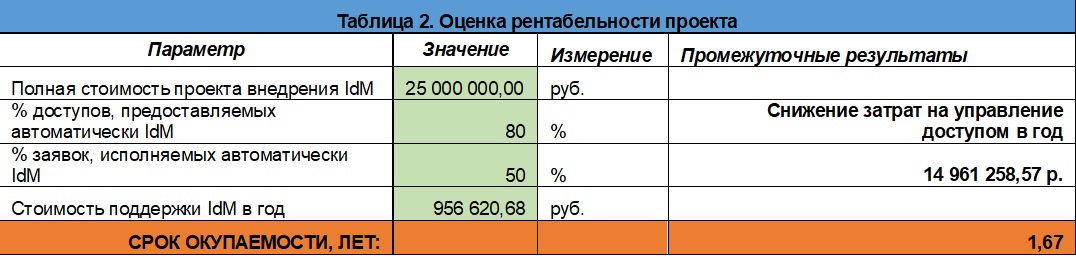

Cálculo de custos de controle de acesso após a implementação do IdMAlém disso, para avaliar o retorno do projeto, será necessário comparar o valor recebido com uma estimativa dos custos semelhantes após a introdução do IdM, mais o custo da própria implementação e manutenção do sistema.

O custo da implementação do IdM para uma empresa específica será calculado com prazer pelo seu fornecedor ou integrador. De acordo com nossas estimativas, a introdução de um sistema de IDM em uma empresa com 10.000 funcionários custará à empresa uma média de 25 milhões de rublos no mercado. excluindo o suporte técnico anual.

Agora vamos descobrir como nossos custos mudarão após a introdução do IdM.

Primeiro, calculamos a porcentagem de direitos de acesso que o sistema IdM fornecerá aos funcionários. Como regra, se uma organização tiver algum conjunto básico de poderes atribuídos aos funcionários na contratação, o IdM os fornecerá automaticamente. Mas suponha que mesmo o IdM não forneça todo o conjunto básico, mas apenas 80%. Se a empresa perdesse 12.423.750 rublos por ano. devido ao tempo de inatividade dos funcionários que aguardam direitos de acesso, agora esse valor é reduzido em 80% e chega a 2.448.750 rublos.

Agora, vamos estimar qual porcentagem de aplicativos o sistema IdM poderá executar automaticamente, sem intervenção humana. Segundo a experiência, é possível automatizar todos os 100% dos aplicativos para acesso ao sistema se ele estiver conectado ao IdM por meio de um conector. No entanto, isso requer muito trabalho para criar um catálogo de poderes funcionais de cada função de tempo integral; portanto, na realidade, a porcentagem média de aplicativos executados automaticamente é menor - também em cerca de 80%. Vamos levar em consideração o fato de que nem todos os sistemas de informação serão conectados via conectores IdM e reduziremos esse indicador para 50%. Consequentemente, o custo de fornecer acesso diminuirá de 11.957.758,5 rublos. até 5 978 879,25 rublos.

Portanto, após a introdução do IdM, os mesmos processos relacionados ao controle de acesso custarão às empresas mais baratas em 15 917 879,25 rublos por ano. e ascenderá a 8.463.629,25 rublos. Mas, ao mesmo tempo, os custos de suporte técnico serão adicionados a eles. Suponha que uma empresa aloque um funcionário individual para esta tarefa. O custo do trabalho do especialista é obtido na tabela 1 (cálculo dos custos de controle de acesso), ou seja, RUB 79.718,39 Acontece que cerca de 956.620,68 rublos serão gastos no suporte do IdM por ano. e no custo total será de 9.420.249,93 rublos.

Como resultado, obtemos isso com o custo de introdução do sistema em 25 milhões de rublos, alocando um especialista para dar suporte ao sistema, concessão automática de direitos de 80% ao contratar e executar 50% dos pedidos de acesso em toda a empresa, o período de retorno a partir do momento em que o sistema é colocado em operação levará um pouco mais de um ano e meio (consulte a tabela 2).

Às vezes, para esse tipo de justificativa, são utilizados relatórios analíticos, provenientes principalmente da caneta de analistas estrangeiros. Eles fornecem alguns números sobre a eficácia da implementação do sistema. Por exemplo, os relatórios prometem que a equipe de TI economizará até 14% no IdM, o acesso às chamadas de suporte diminuirá 52% e as contas desnecessárias diminuirão 10%. Infelizmente, esses números nem sempre refletem a realidade russa.

Redução de Risco de IncidenteA implementação do IdM permite reduzir vários riscos à segurança da informação ou garantir a detecção oportuna de incidentes relevantes:

- riscos de fornecimento inconsistente de acesso a sistemas de informação,

- riscos de acesso de funcionários demitidos devido ao fato de suas contas não terem sido bloqueadas,

- riscos de acesso não autorizado de contratados cujos direitos não foram revogados a tempo,

- riscos de poderes excessivos dos funcionários.

Freqüentemente, ao justificar a implementação de um sistema por meio de riscos à segurança da informação, é crucial para o gerenciamento se incidentes semelhantes já ocorreram antes. (E se não, por que se proteger desses riscos?) Bem, como gosta de dizer um respeitado chefe do serviço de segurança da informação, essas pessoas podem ser aconselhadas a não trancar a porta - já que elas nunca foram roubadas antes!

No entanto, como mostra a prática, esses incidentes acontecem de tempos em tempos, e o efeito deles pode ser muito perceptível. Em nossa prática, houve um caso em que uma agência bancária ficou inativa por vários dias devido a um funcionário “pegando” um vírus que criptografou dados críticos em nome de sua conta, aos quais o funcionário não deveria ter acesso. Nesse caso, o dano é relativamente facilmente convertido em rublos, mas isso não ocorre com todos os incidentes de segurança da informação relacionados a violações de acesso.

Quais são os riscos de segurança da informação que reduzem o sistema IdM? Os seguintes exemplos podem ser citados:

- Contas ativas de funcionários demitidos.

- Direitos de acesso inconsistentes ou acesso que não deveria ter sido.

- Direitos de acesso excessivos (podem "se multiplicar" devido a transferências de funcionários dentro da organização sem revogar autoridade desnecessária, devido à concessão de direitos a um funcionário com o princípio de "como outro funcionário tem uma posição semelhante").

- Acesso que foi acordado e concedido a tempo, mas não revogado a tempo.

- Contas criadas temporariamente para necessidades tecnológicas, mas não excluídas posteriormente.

- Uso de contas despersonizadas (de grupo).

Em geral, na questão da justificação por meio da segurança da informação, a atitude dos negócios em relação à segurança da informação é fundamentalmente importante. Em algum lugar é tratado como uma função formal, em algum lugar como um negócio crítico. Se a segurança da informação não é essencial para os negócios, é melhor justificar a implementação por meio de outros artigos.

Conformidade com os requisitos regulamentares / padrõesEsse bloco de justificativas é relevante para organizações que se enquadram nos requisitos de reguladores externos - por exemplo, o Banco Central da Federação Russa ou interno - por exemplo, a organização mãe que define os padrões de atividade. Os primeiros incluem organizações que são negociadas na bolsa de valores.

A implementação do IdM permite que você atenda aos requisitos de controle de acesso de acordo com padrões como SRT BR, PCI DSS, SoX, ISO 27001 e outros. Frequentemente, esses requisitos são cobertos por medidas organizacionais, mas muitas vezes grandes organizações que são submetidas a auditorias externas recebem recomendações sobre o uso dos sistemas de classe IdM para limpar e reduzir os riscos de controle de acesso.

Se houver uma recomendação de auditores externos, a justificativa para a implementação do IdM por meio de padrões ocorre sem problemas.

Suporte para a estratégia atual da organizaçãoEssa abordagem para fundamentar a solução é parcialmente uma compilação das anteriores, mas essencialmente se concentra na outra, usando as opções acima como um conjunto de argumentos. A idéia dessa abordagem é apoiar a missão, a estratégia ou os programas em andamento da organização por meio da implementação do sistema. Por exemplo, se uma empresa tem como objetivo aumentar a eficiência dos processos, o IdM se encaixa perfeitamente na implementação deste programa, ajudando a reduzir os custos dos processos de controle de acesso associados ao tempo de inatividade e trabalho manual. Se a empresa planeja entrar em um IPO, o IdM pode ser um meio de aumentar a capitalização da empresa. Tais casos em nossa prática foram mais de uma vez.

Se o projeto se encaixa no esboço das mudanças feitas pela gerência, é muito mais fácil transmitir sua utilidade usando o idioma apropriado. As abordagens anteriores neste caso podem ser usadas como um argumento mais substantivo para reforçar o efeito esperado.

SumárioAcima estão algumas abordagens gerais para a justificação dos projetos de implementação do IDM que conhecemos pessoalmente na prática. Nosso objetivo era mostrar de quais lados é possível abordar esse problema e fornecer orientação em quais situações é melhor usar uma ou outra forma de justificação. No entanto, em cada empresa, esse processo é muito criativo: possui especificidades, procedimentos, formato de apresentação e até sua própria “linguagem”, e é sempre individual. Resta desejar sucesso criativo nesta tarefa difícil, e esperamos que nossos conselhos ajudem a justificar perante o gerenciamento a justificativa para a implementação de qualquer solução que você considere necessária.

Postado por Dmitry Bondar, chefe de desenvolvimento e promoção, Solar inRights