Oi Fui eu quem, seis meses atrás, recebi logins e senhas da Kyivstar de serviços importantes como: JIRA, Amazon Web Services, Apple Developer, Google Developer, Bitbucket e muitos outros, os registramos no Bug Bounty e recebemos

US $ 50 comentários diversos nos republicações da minha publicação .

Por exemplo:

- Na verdade, Habr, 33 mil visualizações, 188 comentários: Bug Bounty of Kyivstar: recompensa pelo acesso de administrador ao Jira, AWS, Apple, Google Developer, serviços do Bitbucket - US $ 50

- AIN.UA, 12 mil visualizações: o testador obteve acesso aos serviços corporativos da Kyivstar. Ele foi oferecido apenas US $ 50

- ITC.ua, 350 comentários: Kyivstar ofereceu ao usuário US $ 50 pelas senhas encontradas para sistemas corporativos, ele estava insatisfeito

- Ebanoe.IT, 26 mil visualizações, 169 comentários: O hacker ficou com uma quantia de US $ 50 pela vulnerabilidade encontrada no sistema Kyivstar

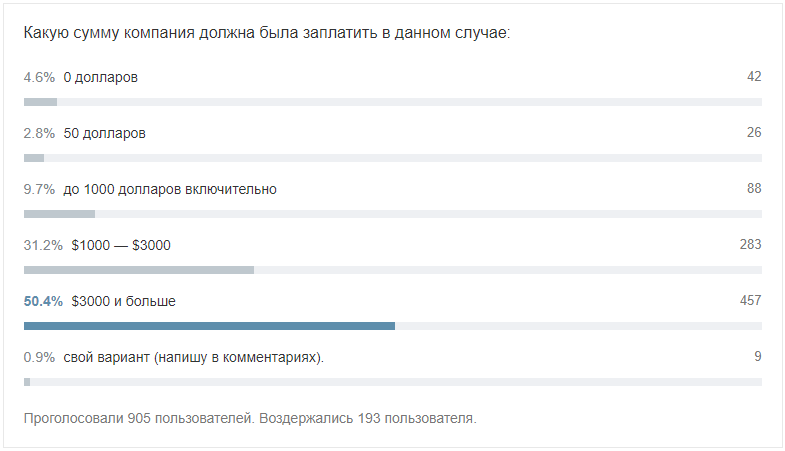

Obrigado por seu apoio e comentários! Resultados da votação:

Por alguma razão, não respondi a alguns comentários, mas não posso deixar de responder agora.

Gostaria de lembrá-lo de que recebi acidentalmente uma carta com marcadores do navegador de trabalho de um funcionário da Kyivstar. Revirei os 113 favoritos e encontrei um arquivo com os nomes dos serviços, logins, senhas e outras informações. Sim, o arquivo estava no Google Docs com direitos de acesso "Todos".

Eu tinha preocupações com a reação futura deles ao relatório, entãoNo começo, no Bugcrowd, anunciei que eles mudavam urgentemente suas senhas. Eles me responderam que sabem sobre a indexação de arquivos de uma postagem no

Habré e já os fecharam em todos os lugares.

Eu indiquei que eles não o fecharam e enviei capturas de tela mostrando que eu era capaz de acessar suas contas aleatoriamente.

Então me perguntaram como recebi esses dados e indiquei como (recebido por e-mail).

Depois, perguntaram como eu poderia receber um e-mail desse tipo - e eu respondi que tive sorte, ou que apenas uma funcionária foi fechada quando ela enviou marcadores para si mesma (e acabou no final).

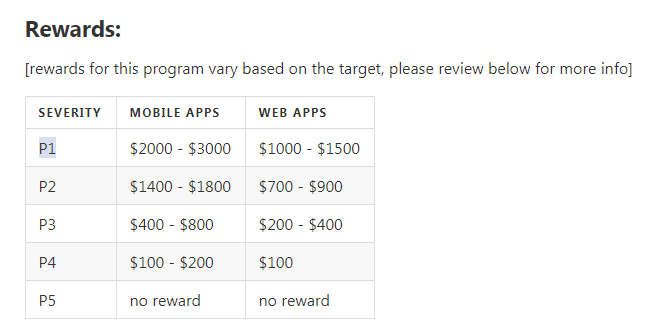

No processo de correspondência, meu sinal recebeu a prioridade mais alta - P1 (Exposição de Dados Sensíveis: Dados Criticamente Sensíveis - Divulgação de Senha), em que os pagamentos variam de US $ 1000 a US $ 3000 (e você também pode adicionar aplicativos Mobile + WEB).

Bem, então você sabe.

Quando meu colega Yegor Papyshev compartilhou sua

opinião no Facebook, foi desagradável ouvir como outra pessoa respeitada (Vladimir Styran, especialista em segurança da informação - CISSP, CISA, OSCP, CEH) estava negativamente disposta à situação e escreveu a Yegor que não estava Ele conhece os detalhes e não entendeu a situação.

Ao mesmo tempo, o próprio Vladimir não entendeu a situação. Aqui está o seu post de zombaria:

Vou traduzir e comentar os últimos pontos:

- Se você não está ciente de que o suporte do corretor, através do qual você informou o fornecedor sobre o bug, pode ajudá-lo a apelar do valor do pagamento, porque, de fato, esse é um dos papéis no seu relacionamento tripartido, isso é chamado de péssimo. - O suporte ao Bugcrowd em correspondência comigo apoiava repetidamente minha opinião e a opinião da maioria de que a Kyivstar estava errada e deveria ter pago mais. "Broker" não pode afetar o operador. E não fui eu quem caiu.

- Se você começar a ameaçar o fornecedor Full Disclosure no caso de o pagamento não aumentar, isso será chamado de extorsão ou chantagem. Mas provavelmente será chamado de extorsão, porque não há artigo no código para chantagem. - Não houve chantagem e extorsão. Não houve ameaças. Vladimir saberia disso se tivesse lido o relatório. Caracteristicamente, minha conta no Bugcrowd foi bloqueada (isso não tem medo) não imediatamente após o post no Habré, mas em algum lugar da semana, exatamente ao mesmo tempo que o outro post cáustico no FB.

- Se você não tem um bug, você leu sobre isso em Habré, contou sobre isso na sua página do Facebook para obter N likes e + M seguidores, então você é um blogueiro e não há nada do que se orgulhar. - Não há nada a acrescentar.

No entanto, como eu aprendi, Vladimir participou do lançamento do Bug Bounty da Kyivstar, então suponho que ele tenha um olho desfocado.

Vamos seguir em frente. Um exemplo simples: desenvolvedor da Apple, você viu capturas de tela do console no meu post.

O arquivo da senha também continha linhas e colunas e, especificamente para a Apple, foi indicado o seguinte: Última modificação - 18/05/2016.

I.e. a última vez que os dados da conta de desenvolvedor da Apple foram editados em maio de 2016 - mais de um ano antes de eu receber a carta e encontrar o link nela. O que, novamente, é confirmado pelo fato de que consegui efetuar login com a senha especificada.

Assim, falando sobre a segurança dos processos de negócios na Kyivstar, podemos resumir:

- não apenas que os nomes de usuário e senhas foram armazenados (ou armazenados?) no recurso público externo do Google Docs com os direitos de acesso Todos,

- você não precisa apenas de autenticação de dois fatores para fazer login,

- não apenas que muitas senhas eram de dicionário e fáceis de selecionar e pareciam upsups (alterados) 92, senha, DigitTeam2017, Digital2016, Digital2016, Kyivstardigteam2017, ks-anya $ bd2016, KSDigit2018,

- portanto, essas senhas não são alteradas há mais de um ano.

O que mais. Muitos não entenderam por que uma quantia tão estranha de US $ 5800 foi indicada, por que não exatamente US $ 6000, por que não apenas um milhão de dólares de uma só vez? - "Na sua opinião, apenas o valor oficial das contas excede US $ 5800."

A resposta a essa pergunta foi desde o início em Habré, simplesmente não foi notada:

(para ampliar a imagem, abra-a em uma nova guia)

A chave aqui é "

abra-a em uma nova guia " - quando você clica na imagem (

link direto ), a imagem completa é exibida, onde outras colunas também são visíveis: Última modificação, Pago até (data), Precisa até (data), Projeto (como em ASUP), Tipo de pagamento, Custo, Moeda.

Simplesmente resumindo os números da coluna "Custo", recebi um valor de US $ 5800 - este é o custo oficial (e não inventado por mim) das contas nos serviços listados, que indiquei no relatório sobre Bugcrowd.

Eu não pedi e não exigi esse valor, ou qualquer outro, como

Soultan mentia na

época , e comparei a remuneração indicada de US $ 50 com o

mínimo dano possível - simplesmente falando, com a perda de acesso a serviços cuja compra eles gastaram> US $ 5800.

Próximo.

Se alguém estiver interessado, há pouco tempo, o programa BugBounty da Kyivstar foi completamente fechado (modo não privado, ou seja, fechado), e o funcionário da Soultan que respondeu aos comentários aqui deixou a Kyivstar recentemente.

A propósito, nos comentários em sua nota de despedida sobre deixar a empresa, ele escreve "Boa sorte, Vitaliy!" o funcionário que enviou esse e-mail incorreto. Essas coisas.

Adicionei as informações destacadas acima com uma pequena atualização na postagem original. Não estou me gabando disso. Eles cometeram um erro então - talvez eles estejam pagando o preço.

pyrk2142 nos comentários

perguntou :

Isso é bastante inesperado. Acontece que as informações aqui não são mais relevantes?

E agora posso responder que sim, as informações sobre o Bug Bounty da Kyivstar são irrelevantes: eu tive a oportunidade de receber informações sobre as compras de pessoas que passam pelos serviços de pagamento da Kyivstar, mesmo que não sejam seus clientes.

Dei uma segunda chance à empresa - mas ela não a usou .

Portanto, informações sobre compras que passam pelos serviços da Kyivstar, nos cartões de até mesmo não clientes deste último.

Ao testar o aplicativo de uma empresa, descobri que a Kyivstar atua como fornecedora de pagamentos no âmbito da cooperação com os pagamentos Visa Visa - mVisa - pagamentos usando o código QR passam por

qrpayments.kyivstar.ua .

São transações de clientes nos pontos de venda, como:

- Crema Caffe, Kiev,

- Smachno, Kiev,

- Third Floor Cafe, Kiev - a primeira e mais frequente operação ocorreu aqui. Aparentemente, este é um café no terceiro andar do escritório da Kyivstar, onde eles começaram a testar os pagamentos QR;

- Auchan, Kyev,

- Auchan, Lviv,

- Auchan, Dnipropetrovska - cadeia de hipermercados Auchan (Ucrânia);

- comerciante mVisa;

- GIVC, Kiev - GIVC, Centro Principal de Informação e Computação, Kiev. Aqui, encargos e pagamentos para a maioria dos pagamentos de serviços públicos dos residentes de Kiev;

- GERC, Odesa - HERZ, Centro Unificado de Liquidação da cidade, Odessa. Da mesma forma, o GIWC é maior, apenas a cobertura é ainda maior: o site é destinado não apenas à população de Odessa, mas também a cidades como: Kiev, Belgorod-Dniester, Reni, Chernomorsk e Yuzhny;

- e assim por diante

Um exemplo dos dados recebidos:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

O serviço respondeu a solicitações apenas com as "Autorizações" e "Map-AuthToken" corretas, a última das quais continha a Base64 codificada

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"} e outros dados.

Mas, apesar da necessidade de a solicitação ter os parâmetros corretos especificados acima, depois de receber o Map-AuthToken, foi possível executar solicitações GET no endereço do formulário

https://qrpayments.kyivstar.ua/map/api/consumers/ várias vezes.

E embora no período desde o lançamento, em 16 de abril de 2018, não tenham sido executadas tantas operações (~ 2000 unidades). E os dados obtidos não sejam críticos, essa situação é alarmante:

mesmo que você não use o Kyivstar, mas simplesmente pague na loja

A uchan com um cartão bancário, os hackers podem invadir o provedor

KC e obter informações sobre você.

No campo dos cartões de pagamento, há uma situação adequada para a descrição: um único ponto de comprometimento - pode ser um terminal, um caixa eletrônico, uma empresa comercial, um adquirente, um centro de processamento através do qual roubos de cartões diferentes de clientes diferentes foram roubados.

Transferindo a situação para essa operadora de celular: invadindo um serviço, você pode obter informações de vários.

Antes de publicar este material, dei à Kyivstar uma segunda chance - enviei três cartas para bounty@kyivstar.net, que é indicado em sua

página especial : 17 de dezembro, 20 de dezembro e 27 de dezembro, todos os dias úteis.

Enviado, por precaução, de uma caixa que não foi especificada na situação com senhas vazadas. As cartas foram recebidas, mas nenhum feedback, nem mesmo uma resposta automática, foi recebido.

Como você entende, a vulnerabilidade não é coberta, então não posso fornecer mais detalhes. No entanto, tudo está claro.