Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

Parte 3Palestra 18: “Navegação Privada na Internet”

Parte 1 /

Parte 2 /

Parte 3Palestra 19: “Redes Anônimas”

Parte 1 /

Parte 2 /

Parte 3Palestra 20: “Segurança do telefone móvel”

Parte 1 /

Parte 2 /

Parte 3Palestra 21: “Rastreando Dados”

Parte 1 /

Parte 2 /

Parte 3 Palestra 22: “Segurança da Informação MIT”

Parte 1 /

Parte 2 /

Parte 3Palestra 23: “Economia da Segurança”

Parte 1 /

Parte 2James Mickens: Hoje falaremos sobre a economia do spam. Antes disso, discutimos em palestras os aspectos técnicos da segurança. Vimos coisas como estouros de buffer, o princípio da mesma fonte, Tor e similares. O contexto da discussão foi que consideramos como o adversário poderia comprometer o sistema. Tentamos desenvolver um modelo de ameaça que descreva as coisas que queremos impedir e depois pensamos em como projetar sistemas que nos ajudariam a nos defender contra esse modelo de ameaça.

Então, hoje vamos olhar para uma perspectiva alternativa, que é a questão de por que o invasor está tentando invadir o sistema? Por que ele está tentando nos prejudicar? Há muitas razões pelas quais os atacantes tentam fazer essas coisas terríveis. Alguns desses ataques são realizados por razões ideológicas por pessoas que se consideram ativistas políticos, ou similares. Você deve se lembrar do worm de computador Stuxnet, que mostra que às vezes os governos atacam outros. Portanto, para esses tipos de ataques, dinheiro e economia não são a principal motivação para um ataque. O interessante é que é realmente difícil impedir esses ataques simplesmente tornando os computadores mais seguros. E não há alavancas financeiras para reorientar esses atacantes para outras atividades.

No entanto, existem alguns tipos de ataques que incluem um forte componente econômico e essas são algumas das coisas que veremos hoje. Curiosamente, se os ataques não se basearem no interesse financeiro dos hackers, não podemos usar nenhuma regra para evitá-los. Às vezes, é difícil entender como um ataque pode ser interrompido; portanto, como eu disse, estamos apenas tentando tornar os computadores mais seguros.

Por exemplo, o Stuxnet é uma ótima idéia. Este vírus atacou softwares industriais relacionados à pesquisa nuclear no Irã. Todos sabemos de onde veio o Stuxnet, principalmente americanos e israelenses. Mas podemos provar isso em tribunal? Por exemplo, quem podemos processar dizendo que ele conectou o Stuxnet à nossa máquina?

Assim, em tais ataques, não está claro quem pode ser processado - o Federal Reserve, ou Israel, ou qualquer outra pessoa. Além disso, ninguém declarou oficialmente que eram eles. Portanto, quando você pensa em como evitar esses ataques, surgem questões jurídicas e financeiras muito interessantes.

Existem muitos tipos de crimes de computador motivados por razões econômicas. Por exemplo, a espionagem industrial patrocinada pelo estado é uma das coisas discutidas na palestra anterior. Às vezes, os governos tentam invadir outros governos ou outras indústrias para roubar propriedade intelectual, ou algo assim.

Curiosamente, ao organizar ataques de spam, primeiro você precisa investir um pouco de dinheiro e depois ganhar um pouco de dinheiro. Os spammers realmente precisam investir em infraestrutura antes que possam enviar suas mensagens.

Se você tiver ataques desse tipo, poderá descobrir como é a cadeia financeira de ferramentas de hackers e, talvez, considere aplicar pressão financeira aos links superiores da cadeia para evitar ataques maliciosos ou problemas de segurança nos links inferiores.

O ponto principal é que, se você observar o contexto do spam, entenderá que os remetentes de spam param de enviar spam apenas quando se tornar inútil para eles. Uma das verdades tristes do mundo é que continuamos a receber spam, porque é muito barato para os spammers, pois eles só têm lucro suficiente de apenas 2% a 3% das pessoas que clicam em links e visualizam spam. Enquanto os custos de envio dessas mensagens forem tão baixos, os spammers ainda poderão ganhar dinheiro com essas coisas, mesmo com o mínimo de atividade das vítimas.

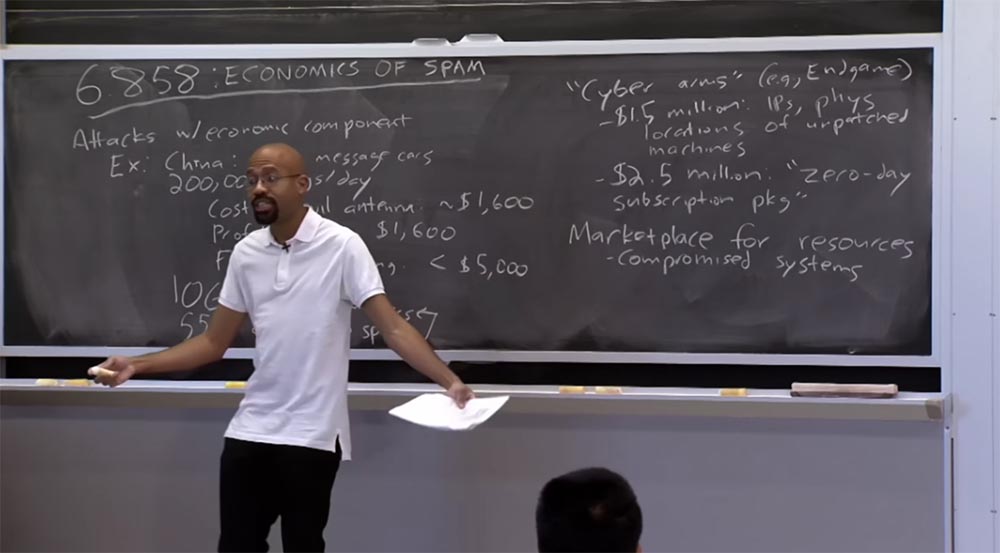

Portanto, hoje consideraremos ataques que contenham um componente econômico significativo. Deixe-me dar um exemplo interessante sobre o qual acabei de ler, isso está acontecendo na China. Eles têm um problema chamado "máquinas de mensagens de texto". A idéia aqui é que as pessoas dirigem carros com antenas apontando para o lado, operando de acordo com o esquema do “homem do meio” entre telefones celulares e torres de celular. Dirigindo nessas máquinas, eles coletam números de telefones celulares, que são enviados das mesmas máquinas que o spam na forma de mensagens de texto.

Trabalhando dessa maneira, esses carros de mensagens de texto podem enviar até 200.000 mensagens por dia, o que é um número enorme e o custo da mão-de-obra é muito baixo. É muito barato contratar um motorista, dirigir ao longo da rota, espionando o tráfego de pessoas e enviando-lhes spam.

Vamos dar uma olhada na economia desse processo. Qual é o custo de uma antena para monitorar o tráfego móvel? Grosso modo, isso é algo em torno de mais ou menos $ 1.600. Quanto lucro essas pessoas podem obter por dia? Também em um cenário de sucesso, cerca de 1600 dólares. Então é muito interessante. Isso significa que você recupera seus custos em um dia e depois obtém um lucro líquido.

Pode-se dizer que a polícia pode pegá-lo e, em seguida, você pode ser preso ou terá que pagar uma multa, mas é menos de 5 mil dólares, além disso, essas pessoas raramente se deparam. Devemos prestar atenção a esses cálculos quando pensarmos em como conter economicamente esses spammers. Portanto, se os spammers são pegos duas vezes por ano e eles devolvem os custos de equipamentos em um dia, é muito difícil descobrir como impedi-los financeiramente de fazer isso.

Curiosamente, a China implica que as operadoras móveis também participem desse esquema, porque toda vez que você envia spam, você envia uma pequena quantia de dinheiro para a operadora móvel, literalmente alguns centavos. Na Europa, muitas operadoras de celular decidiram que não precisam de clientes irritados que relatam que recebem constantemente spam. Mas muitas operadoras de telefonia móvel chinesas, pelo menos as três maiores, veem essas mensagens de spam como uma fonte de receita. Eles realmente pensam que esta é uma boa maneira de obter algum dinheiro extra.

Não sei se você ouviu falar sobre isso, mas a rede Telcos criou o prefixo 106 - para números de telefone. O objetivo inicial desse prefixo é usar o número de telefone para fins não comerciais. Imagine que você está administrando uma empresa e deseja enviar várias mensagens de texto para todos os seus funcionários. Você pode usar um desses 106 números para enviar todas as mensagens em massa e evitar alguns dos limites de velocidade integrados na sua rede celular.

Os spammers podem tirar proveito disso, e acho que 55% do spam móvel enviado na China vem de um desses 106 números. Este é um exemplo interessante do trabalho do esquema financeiro, quando alguns incentivos perversos inclinam as operadoras móveis a se envolver em negócios comuns com os golpistas. As notas da aula contêm um link para um artigo interessante na revista Economist.

Curiosamente, existem muitas empresas de armas cibernéticas. Eles vendem malware, explorações e software similar. Um exemplo é Endgame. Por exemplo, por um milhão e meio de dólares, esta empresa fornecerá os endereços IP e a localização física de milhões de computadores desprotegidos. Eles têm muitos pontos em toda a Internet onde são coletados todos os tipos de informações interessantes sobre computadores que você pode atacar ou vice-versa, proteger, por exemplo, se você é um governo, outra agência ou algo assim.

Por cerca de US $ 2,5 milhões, eles fornecerão o que é simplesmente fantástico chamado "assinatura de pacote com dia zero". Se você se inscrever, receberá 25 explorações por ano e poderá fazer o que quiser com elas. O mais interessante é que muitas das pessoas que colaboram com esses traficantes de armas cibernéticas são ex-agentes de inteligência, como a CIA ou a NSA.

É interessante pensar em quem são os clientes reais desses comerciantes cibernéticos. Alguns clientes são governos, por exemplo, o governo americano. Eles usam essas coisas para atacar outros países. Mas na maioria das vezes esses produtos são comprados por empresas. No final da palestra, falaremos sobre como às vezes as empresas tomam as questões de segurança cibernética em suas próprias mãos e organizam o que é chamado de hackback ou hacking interno. As empresas atacadas por criminosos cibernéticos não envolvem estruturas oficiais do governo nesse assunto, mas tentam lidar com aqueles que tentaram roubar sua propriedade intelectual. Além disso, eles usam com sucesso argumentos legais muito inventivos para justificar suas ações. Portanto, este é um aspecto interessante da guerra cibernética.

Público: Quão legal é isso?

Professor: sabemos que "a informação quer ser livre, cara", certo? Falando sobre essas coisas, você não deve usar a terminologia "legal ou ilegal", apenas algo funciona "na sombra". Por exemplo, se eu lhe disser que em algum lugar há uma casa em que a fechadura da porta não funciona e eu pedir 20 dólares, não será necessariamente ilegal. Como se viu, essas empresas têm multidões de advogados que estudam essas coisas. Mas, em muitos casos, se você estiver pensando em fazer truques sujos, poderá pesquisá-lo na Internet e visitar sites que informam como fazer bombas. A publicação dessas informações não é ilegal, porque é simplesmente educacional em termos de aprendizado. E se, por exemplo, eu sou químico? Portanto, fornecer conhecimento a alguém não é necessariamente ilegal.

Mas você está certo de que existem algumas “áreas cinzentas”, por exemplo, esses truques, sobre os quais falaremos mais adiante. Suponha que eu seja um banco, não sou um governo, mas um banco, e eles me invadiram. Nem sempre tenho autoridade legal para encobrir uma botnet ou algo do tipo. As empresas fazem essas coisas, mas a lei fica para trás na vida. Portanto, se os invasores fizerem o mesmo, usaremos a lei de violação de direitos autorais à medida que eles venderem nossos produtos. Se eles usarem uma botnet, usaremos a Lei de Violações de IP.

Provavelmente não é sobre isso que Thomas Jefferson estava pensando, assumindo como as leis realmente deveriam funcionar, este é um tipo de jogo de gato e rato, discutiremos isso mais tarde.

Em princípio, tudo isso significa que existe um mercado para todos os tipos de recursos de computação que podem ser usados por quem deseja organizar ataques. Por exemplo, existe um mercado para sistemas invadidos. Você pode ir para a "área escura" da Internet e comprar todos os computadores comprometidos que possam fazer parte da rede de bots. Você pode comprar o acesso a sites infectados e usar esse site para postar spam ou links para programas maliciosos.

Por dinheiro, você pode acessar contas de e-mail invadidas, como Gmail ou Yahoo; essas coisas são de grande valor para os invasores. Você também pode comprar algo como uma assinatura de botnet e, se necessário, usá-lo, por exemplo, para organizar um ataque DDoS. Portanto, há um mercado onde você pode comprar tudo isso.

Também existe um mercado para ferramentas de hackers, nas quais você, como invasor, pode comprar kits de malware prontos ou usar os serviços de revendedores de armas cibernéticas, pode acessar explorações de dia zero e assim por diante.

Há também um grande mercado para informações roubadas do usuário. São números de previdência social, números de cartão de crédito, endereços de email e assim por diante. Então, tudo isso está na Internet, se você estiver pronto para pesquisar.

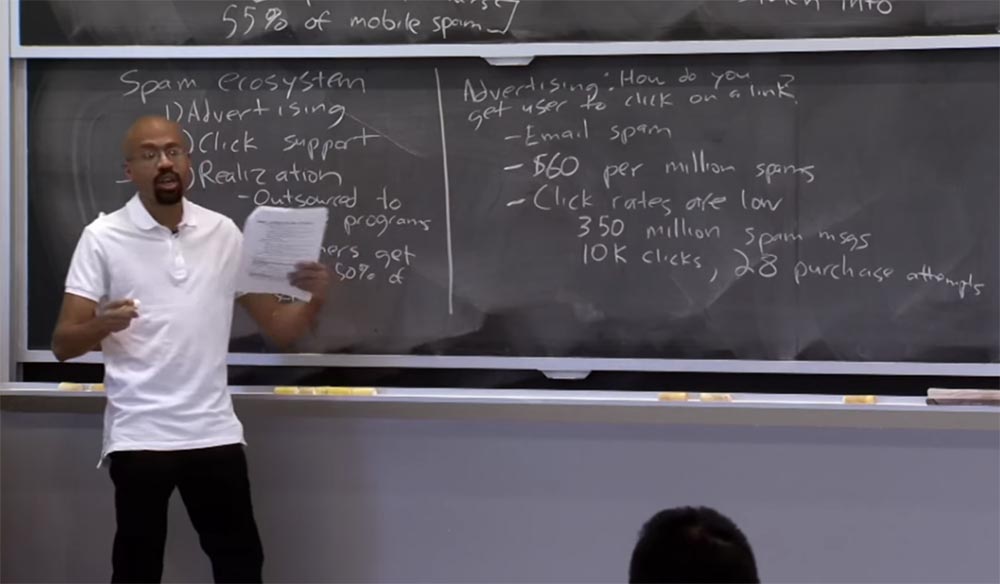

Portanto, o artigo da palestra que veremos hoje se concentra principalmente em um aspecto - o ecossistema de spam. Em particular, os autores estão considerando vender produtos farmacêuticos, produtos falsificados e software. Ao fazer isso, eles dividem o ecossistema de spam em três componentes.

A primeira parte é publicidade. Esse processo de alguma forma força o usuário a clicar no link de spam. Assim que o usuário faz isso, surge a segunda parte - a necessidade de suporte por clique. Isso implica que deve haver algum tipo de servidor da web, uma infraestrutura DNS e assim por diante, que representam o site de spam para onde o usuário vai. A parte final do ecossistema de spam é a implementação, algo que realmente permite ao usuário fazer uma compra no site. Ele envia dinheiro para spammers, na esperança de obter um produto, e este é o lugar de onde o dinheiro vem.

Portanto, muitas dessas coisas foram terceirizadas para programas afiliados. Na maioria das vezes, esses programas estão envolvidos no serviço pós-venda, trabalhando com bancos, Visa, MasterCard e assim por diante. No entanto, muitas vezes os spammers não pretendem lidar com essas dificuldades, apenas querem criar links, para que os spammers possam ser percebidos como um componente de publicidade. Ao mesmo tempo, os próprios spammers trabalham com juros de comissão na transação, recebendo de 30% a 50% do valor de venda da mercadoria.

Nesta palestra, examinaremos cada componente do ecossistema de spam, veremos como ele funciona e, em seguida, pensaremos em como se livrar dos remetentes de spam em cada um desses níveis.

A primeira coisa que prestaremos atenção é o componente de publicidade. Como mencionei, a principal idéia da publicidade é fazer com que o usuário clique no link. Esta é a questão principal que nos preocupará. Como você sabe, em primeiro lugar o spam é enviado nos emails como uma mensagem de texto. No entanto, os spammers estão começando a usar ativamente outras formas de comunicação, incluindo as redes sociais. Agora, quando você acessa o Facebook, não está apenas "infectado" com o conteúdo de seus verdadeiros amigos, mas também com mensagens de spam.

Nossa discussão é sobre economia, portanto, o custo de realmente enviar essas mensagens de spam é uma questão interessante. Acontece que não é muito caro - por cerca de 60 dólares, você pode enviar um milhão de correspondências de spam, por isso é um preço super baixo. E será ainda mais baixo se você conectar imediatamente uma botnet a isso, pois ao mesmo tempo você pode recusar os serviços de um intermediário. Mas mesmo se você alugar um dos sistemas de botnets no mercado, ele ainda será muito barato.

Público: Que parte dessas mensagens é realmente eficaz? Ou seja, quantos deles não são filtrados pelo cliente de email?

Professor: essa é uma boa pergunta que me leva ao próximo ponto. Por exemplo, você envia um milhão de mensagens de spam, mas elas são descartadas em diferentes pontos do caminho, caindo nos filtros de spam. As pessoas os notam e as excluem imediatamente, sabendo que o email, que, por exemplo, está marcado com o ícone "$ 18", contém spam.

Portanto, se você observar a taxa de conversão, verá que, devido a filtros de spam e conhecimento do usuário, as taxas de cliques são realmente muito baixas. Portanto, o spam deve ser super, super barato, porque, caso contrário, você não terá grandes benefícios. , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

Portanto, não está totalmente claro como alguns desses esquemas estão prontos para implementação. No entanto, são um experimento interessante sobre como limitar a atividade maliciosa dos remetentes.26:10 minCurso MIT "Segurança de sistemas de computadores". Palestra 23: Economia da Segurança, Parte 2A versão completa do curso está disponível aqui .Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até janeiro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?