Instituto de Tecnologia de Massachusetts. Curso de Aula nº 6.858. "Segurança de sistemas de computador". Nikolai Zeldovich, James Mickens. 2014 ano

Computer Systems Security é um curso sobre o desenvolvimento e implementação de sistemas de computador seguros. As palestras abrangem modelos de ameaças, ataques que comprometem a segurança e técnicas de segurança baseadas em trabalhos científicos recentes. Os tópicos incluem segurança do sistema operacional (SO), recursos, gerenciamento de fluxo de informações, segurança de idiomas, protocolos de rede, segurança de hardware e segurança de aplicativos da web.

Palestra 1: “Introdução: modelos de ameaças”

Parte 1 /

Parte 2 /

Parte 3Palestra 2: “Controle de ataques de hackers”

Parte 1 /

Parte 2 /

Parte 3Aula 3: “Estouros de Buffer: Explorações e Proteção”

Parte 1 /

Parte 2 /

Parte 3Palestra 4: “Separação de Privilégios”

Parte 1 /

Parte 2 /

Parte 3Palestra 5: “De onde vêm os sistemas de segurança?”

Parte 1 /

Parte 2Palestra 6: “Oportunidades”

Parte 1 /

Parte 2 /

Parte 3Palestra 7: “Sandbox do Cliente Nativo”

Parte 1 /

Parte 2 /

Parte 3Aula 8: “Modelo de Segurança de Rede”

Parte 1 /

Parte 2 /

Parte 3Aula 9: “Segurança de aplicativos da Web”

Parte 1 /

Parte 2 /

Parte 3Palestra 10: “Execução Simbólica”

Parte 1 /

Parte 2 /

Parte 3Aula 11: “Linguagem de Programação Ur / Web”

Parte 1 /

Parte 2 /

Parte 3Aula 12: Segurança de rede

Parte 1 /

Parte 2 /

Parte 3Aula 13: “Protocolos de Rede”

Parte 1 /

Parte 2 /

Parte 3Palestra 14: “SSL e HTTPS”

Parte 1 /

Parte 2 /

Parte 3Palestra 15: “Software Médico”

Parte 1 /

Parte 2 /

Parte 3Palestra 16: “Ataques de Canal Lateral”

Parte 1 /

Parte 2 /

Parte 3Palestra 17: “Autenticação de Usuário”

Parte 1 /

Parte 2 /

Parte 3Palestra 18: “Navegação Privada na Internet”

Parte 1 /

Parte 2 /

Parte 3Palestra 19: “Redes Anônimas”

Parte 1 /

Parte 2 /

Parte 3Palestra 20: “Segurança do telefone móvel”

Parte 1 /

Parte 2 /

Parte 3Palestra 21: “Rastreando Dados”

Parte 1 /

Parte 2 /

Parte 3 Palestra 22: “Segurança da Informação MIT”

Parte 1 /

Parte 2 /

Parte 3Palestra 23: “Economia da Segurança”

Parte 1 /

Parte 2Público: como os remetentes de spam trabalham com listas de discussão, especialmente com listas enormes?

Professor:

Professor: Há problemas com a agregação de listas de discussão, pois é muito difícil fornecer correspondência em massa. Talvez os spammers precisem usar heurísticas, com as quais eles escalam o pagamento de acordo com o tamanho da lista. Por exemplo, seria heuristicamente mais sensato enviar cartas para 1000, em vez de 350 milhões de pessoas ou algo assim. Mas você está certo de que existem limitações práticas para as listas de discussão.

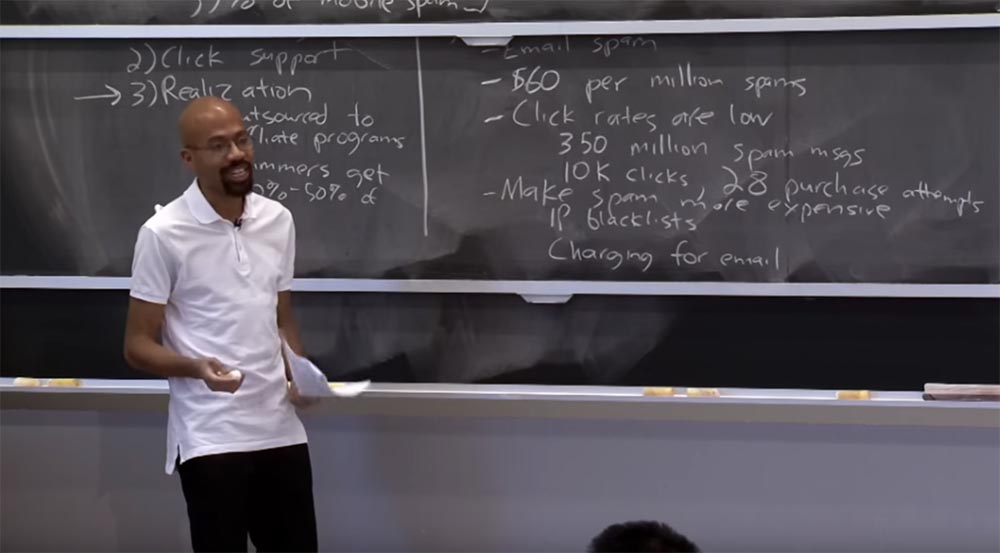

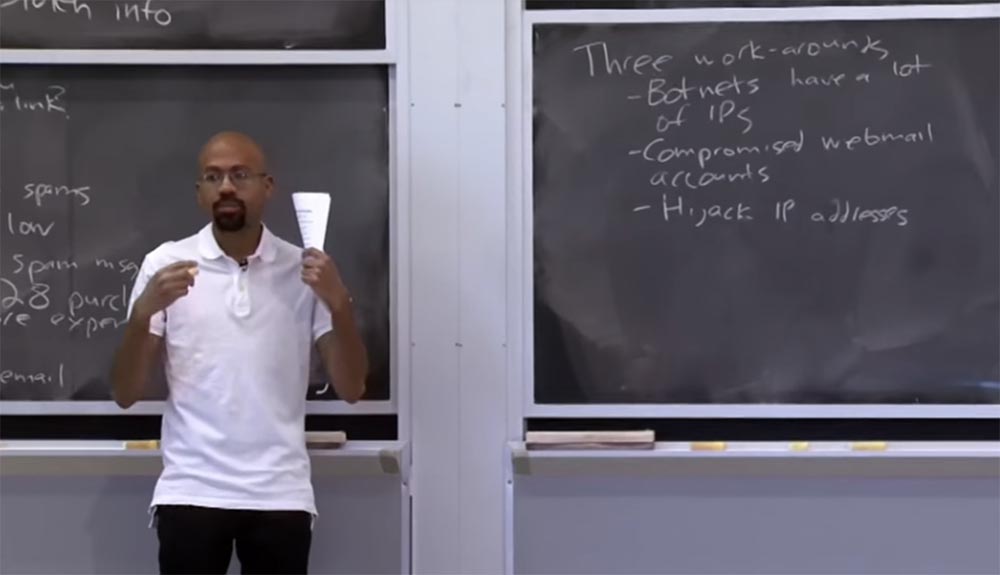

Então, o que um remetente de spam pode fazer para burlar os métodos de proteção contra spam mencionados acima? Os invasores têm três soluções alternativas.

A primeira é uma rede botnet com muitos endereços IP que o remetente de spam pode usar. Mesmo que alguém tente criar uma "lista negra" de endereços IP, um invasor pode classificar vários endereços IP na rede botnet e ignorar a filtragem da "lista negra".

O segundo é o uso de contas de email hackeadas para enviar spam. Essa é uma maneira muito lucrativa, porque, devido à maior popularidade, os serviços de correio do Gmail, Yahoo ou Hotmail não podem ser incluídos na lista negra. Se você colocar todo o serviço nessa lista, fechou-o para dezenas de milhões de pessoas.

Obviamente, esses serviços separados podem colocar sua caixa postal na lista negra se eles usarem análises heurísticas, o que mostra que você envia cartas para muitas pessoas com quem você não se correspondia antes, e assim por diante. Existem tecnologias no lado do servidor web do serviço de email que podem detectar sua atividade suspeita.

No entanto, as contas invadidas ainda são de grande valia para os remetentes de spam, porque mesmo que sua conta comprometida não seja adequada para envio em massa, ela pode ser usada para enviar cartas a pessoas conhecidas da sua lista de contatos. Isso facilita o phishing para o invasor, já que as pessoas têm mais chances de clicar nos links enviados a eles em uma carta por alguém que eles conhecem. Esta é uma ferramenta muito poderosa para ataques de spam.

A terceira solução alternativa é capturar o endereço IP do legítimo proprietário. Como Mark mencionou em uma palestra anterior, existe um protocolo de rede chamado BGP, usado para controlar o roteamento na Internet. Portanto, existem ataques nos quais o hacker afirma ser o proprietário dos endereços IP, embora ele não os possua. Por esse motivo, todo o tráfego associado a esses endereços será direcionado ao invasor e ele poderá usar esses endereços IP para enviar spam. Assim que um spammer for detectado, ele deixará de usar o BGP para um sistema autônomo e mudará para outro.

Existem muitos estudos sobre como implementar a autenticação BGP para impedir a captura de endereços IP e vários métodos de segurança diferentes que os invasores podem tentar burlar. Mas todas essas soluções alternativas não são gratuitas, porque o invasor deve de alguma forma pagar pela botnet ou entrar em contas de email. Portanto, qualquer uma das medidas de proteção aumentará o custo da geração de spam. Portanto, essas medidas de proteção são úteis, embora não sejam ideais.

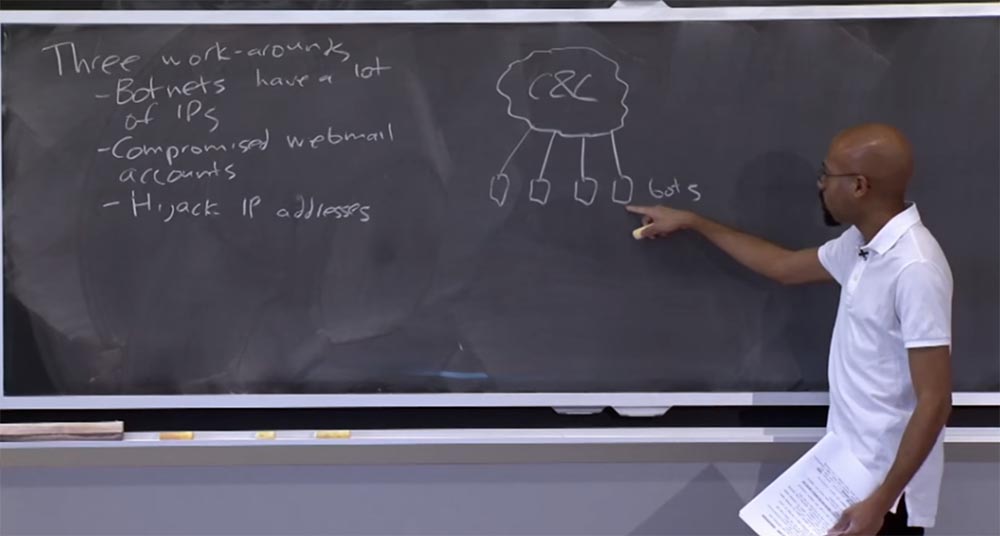

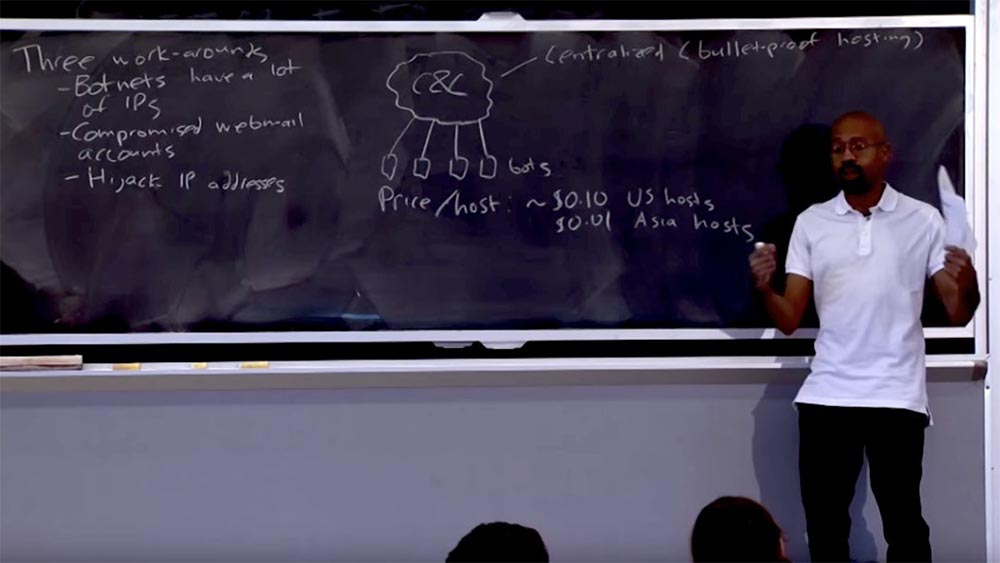

Então, como é uma rede botnet? Em geral, temos uma nuvem na qual a infraestrutura de Comando e Controle está localizada, que emite comandos para todos os bots subordinados. Então, o remetente de spam recorre à C&C e diz: "aqui estão minhas novas mensagens de spam que eu quero enviar", após as quais os bots começam a agir em nome da infraestrutura de comando e controle e enviam mensagens para um grupo de pessoas.

Para que servem os bots? Como eu já mencionei, eles têm endereços IP, largura de banda, realizam ciclos computacionais, às vezes esses bots são usados como servidores da web. Portanto, essas coisas são muito, muito úteis para um remetente de spam e também servem como uma camada de endereçamento indireto. Endereçamento indireto é muito útil para atacantes. Isso significa que, se a aplicação da lei ou qualquer outra pessoa desabilitar essa camada sem afetar a infraestrutura da própria C&C, o remetente de spam poderá simplesmente anexar a infraestrutura de comando e controle a outro conjunto de bots e continuar seus negócios.

Essa é uma das razões pelas quais os bots são úteis. A rede botnet pode escalar até milhões de endereços IP, para que as pessoas cliquem em links aleatórios o tempo todo usando malware. Então, essas coisas podem ficar muito, muito grandes. Como empresas inteiras estão envolvidas na rede botnet, milhões e milhões de computadores podem estar presentes nelas; portanto, essas redes são tecnicamente bastante complicadas.

Então, quanto custa instalar um malware para todos esses bots? Deve-se lembrar que, em regra, esses são computadores de usuário final comuns. O custo de colocar malware em um dos computadores, ou o preço por host, é de cerca de 10 centavos para hosts americanos e cerca de um centavo para hosts asiáticos. Existem várias razões pelas quais o preço é tão diferente. Talvez as pessoas pensem que uma conexão estabelecida nos EUA merece mais confiança. Ao mesmo tempo, é mais provável que os computadores asiáticos usem software pirateado, que não é atualizado por pacotes de segurança, portanto, organizar uma rede de botnet na Ásia é muito mais barato.

Você verá algumas estatísticas muito interessantes sobre como esses custos podem flutuar porque empresas como a Microsoft estão tentando erradicar a pirataria. Mas, de qualquer forma, essa é uma estimativa aproximada. Basta dizer que não é muito caro.

O que esse centro de C&C faz e como ele é? Na sua forma mais simples, é um sistema de computador centralizado de uma ou mais máquinas. Um invasor simplesmente trabalha nessas máquinas, enviando comandos para a botnet a partir daí. Como esse é um sistema centralizado, será muito útil para um invasor ter o que é conhecido como "hospedagem à prova de balas". Sua idéia é que você hospede a infraestrutura de Comando e Controle em servidores de provedores de serviços da Internet que ignoram solicitações de agências financeiras ou policiais para desligar esses servidores. "Servidores à prova de balas" existem.

Eles custam mais, porque existem riscos em uma empresa assim, mas se você puder colocar seu centro de C&C lá, será um grande sucesso. Porque quando o governo americano ou o banco Goldman Sachs diz a esse provedor: “ei, desligue esse cara que envia spam!”, Ele responde: “como você pode me fazer fazer isso? Eu trabalho em uma jurisdição diferente e não sou obrigado a cumprir as leis de propriedade intelectual. ” Como eu disse, esses tipos de hosts realmente cobram um prêmio pelo risco de executar esses serviços em seus servidores.

Outra alternativa para o lançamento da infra-estrutura de C&C é a rede P2P ponto a ponto, que é uma mini-botnet. Aqui, toda a infraestrutura de gerenciamento é distribuída por computadores diferentes e, a qualquer momento, existe outro computador que assume a função de C&C, fornecendo comandos para todos esses nós de trabalho. Isso é bom porque não requer acesso a um desses "hosts à prova de balas". Você pode criar uma infraestrutura de C&C usando bots regulares. O P2P dificulta garantir a disponibilidade de hosts localizados nessa nuvem, mas possui outras vantagens. Em geral, essas são duas abordagens que os invasores podem usar para enviar spam.

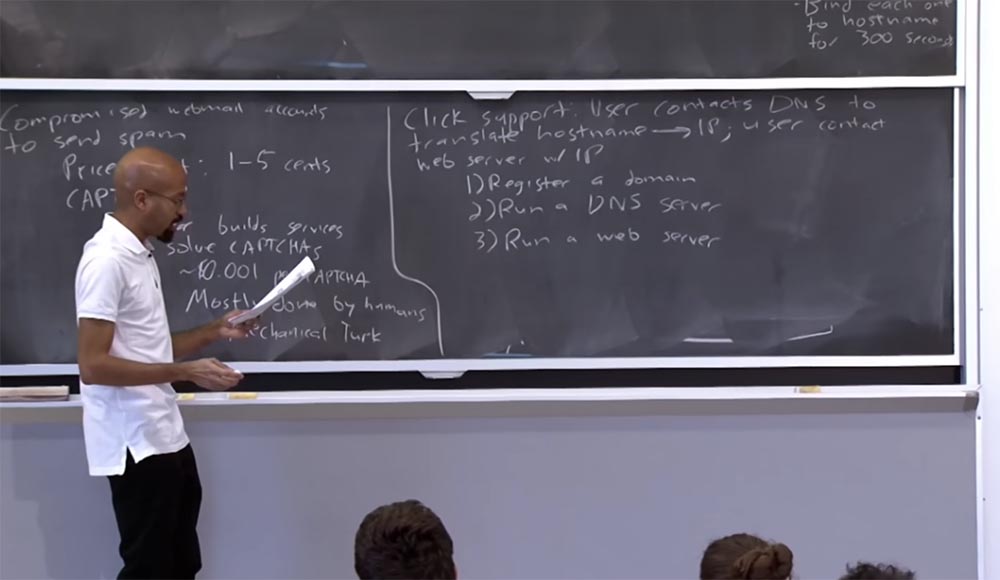

Então, o que acontece se a hospedagem estiver fechada? Existem algumas coisas que um remetente de spam pode fazer nesse caso. Por exemplo, ele pode usar o DNS para redirecionar solicitações. Suponha que alguém comece a desligar servidores combatendo o spammer. Mas enquanto os servidores ainda estão ativos, o invasor cria listas de endereços IP do servidor, que podem conter centenas ou milhares desses endereços. Depois disso, ele começará a vincular cada endereço ao nome do host por um período muito curto, digamos, 300 segundos. Isso permite que um invasor lide com as conseqüências do desligamento de servidores, que, com base na heurística, são considerados spammers. De fato, a cada 300 segundos, muda o local do spam. Portanto, o endereçamento indireto é uma ótima perspectiva para um spammer. Como eu disse, o uso de endereçamento indireto é a principal maneira de um remetente de spam escapar dos métodos de proteção da lei e heurísticos.

Alguém pode se perguntar o que acontecerá se destruirmos o servidor DNS do remetente de spam? Quão difícil é fazer isso? O artigo da palestra afirma que existem vários níveis nos quais você pode contra-atacar um remetente de spam. Por exemplo, você pode tentar cancelar o registro do domínio de um invasor. Por exemplo, você diz: “ei, se você estiver procurando pelo russianpharma.rx.biz.org, acesse este servidor DNS e se comunique através dele!” Ou seja, assim que alguém tentar acessar o servidor DNS do remetente de spam, você o redirecionará para o domínio de nível superior. No entanto, a dificuldade é que um invasor pode usar métodos para alternar rapidamente o fluxo em outro nível. Por exemplo, ele pode "rolar" os servidores que são usados como servidores DNS de spam, ou seja, alternar entre os servidores que ele usa para enviar spam e assim por diante. Assim, vemos como essas pessoas podem usar várias máquinas para tentar evitar a detecção.

Como mencionei anteriormente, você pode usar contas de e-mail invadidas para enviar spam. Se você pode acessar a conta de alguém, nem precisa instalar malware no computador do usuário. Você pode acessar a conta de outra pessoa a partir do seu próprio computador, onde quer que esteja. Esse método é ideal para ataques de phishing, porque você envia spam em nome de uma pessoa em quem seus amigos confiam.

Portanto, os provedores de serviços de correio estão extremamente interessados em evitar isso, porque, se não o fizerem, correm o risco de entrar na "lista negra". Além disso, o provedor precisa, de alguma forma, monetizar seu serviço. Eles realmente precisam de usuários reais que clicam nos anúncios legais que aparecem na página de e-mail. Porém, quanto maior a proporção de usuários que enviam spam, menor a probabilidade de os anunciantes decidirem usar os serviços desse serviço de email. Portanto, os provedores de webmail estão muito interessados em evitar spam.

Para detectar esse tipo de spam, eles usam heurísticas. Eles podem tentar usar o captcha. Se eles suspeitarem que você enviou 5 mensagens de spam seguidas, poderão solicitar que você insira números de uma dessas fotos borradas ou algo semelhante.

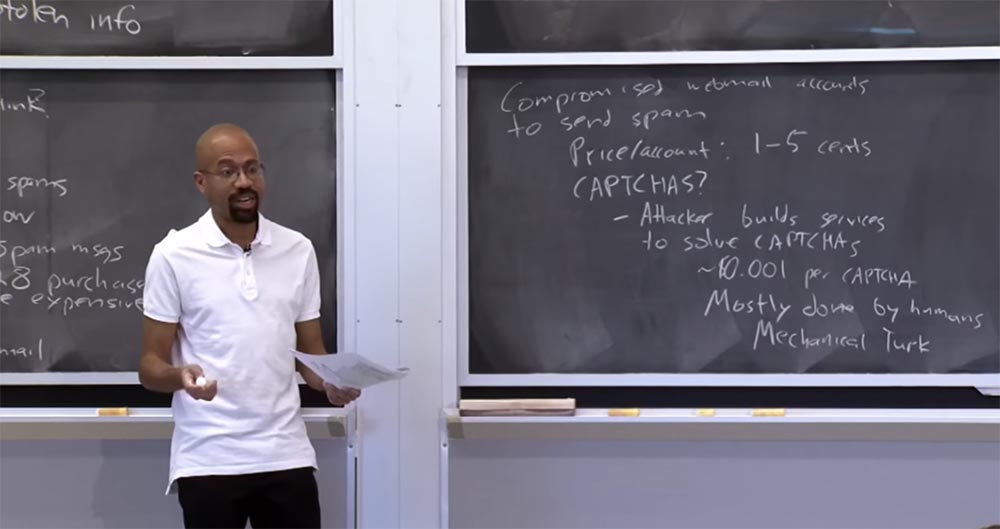

No entanto, muitos desses métodos não funcionam muito bem. Se você observar o preço de uma conta invadida, você, como spammer, a achará razoavelmente barata - de um a 5 centavos por conta do Yahoo, Gmail ou Hotmail. É muito, muito barato. Portanto, essa proteção não pode forçar os spammers a se recusarem a comprar contas invadidas. Isso é um pouco decepcionante, porque parece que aonde quer que vamos, devemos resolver o captcha se quisermos comprar algo ou enviar e-mails. Então, o que aconteceu com o captcha, porque ele tinha que impedir coisas maliciosas?

Acontece que um invasor pode criar serviços para resolver o captcha, e o processo de entrada no captcha pode ser automatizado, como todo o resto. Como se viu, o custo de resolver um captcha é de aproximadamente US $ 0,001, e isso pode ser feito com um atraso muito baixo. Portanto, o captcha não é uma barreira séria contra spam. Você pode pensar que o captcha é resolvido por computadores, software. Mas, na verdade, não é assim, na maioria dos casos, pessoas reais decidem o captcha, e um invasor pode terceirizar esse negócio de duas maneiras.

Antes de tudo, um hacker pode simplesmente encontrar um mercado de trabalho com uma força de trabalho muito barata e usar as pessoas como solucionadoras de captcha. Por exemplo, um remetente de spam está preocupado com o captcha do Gmail; nesse caso, ele o envia para onde a pessoa está sentada, o resolve para o remetente de spam por uma pequena quantia de dinheiro e, em seguida, o remetente envia uma resposta ao site legal. Você também pode fazer isso com o Mechanical Turk. Gente, você já ouviu falar do "turco mecânico"?

Ele é bastante elegante, quero dizer "elegante" como uma maneira de fazer o mal. Você pode postar essas tarefas no site do Mechanical Turk e dizer: "ei, estou apenas brincando de resolver quebra-cabeças de figuras" ou algo assim. Ou você pode declarar abertamente que possui o captcha que precisa resolver. Você publica o preço, após o qual o mercado o reúne com pessoas que estão prontas para executar esta tarefa, elas fornecem respostas e você as publica. Isso pode automatizar o fluxo de trabalho do remetente de spam, mas lembre-se de que a Amazon, dona do Mechanical Turk, cobra uma taxa pelo uso.

A segunda maneira de terceirizar é que o remetente de spam pega o captcha do site de que precisa e o copia no site legal, para onde ele redireciona o usuário. Ele decide o captcha de fato para o atacante, que então insere a resposta correta em seu site, usando os frutos do trabalho de um usuário inocente. Além disso, se um spammer não confiar em seus usuários, ele poderá duplicar o trabalho usando o crowdsourcing.

Por exemplo, você envia o captcha para solução a duas ou três pessoas e, em seguida, usa um voto majoritário e escolhe o que é aceito pela maioria dos votos como resposta ao seu captcha.

Pelas razões acima, captcha não funciona tão bem quanto você imagina. Portanto, os provedores do Gmail ou do Yahoo tentam usar o captcha o mais rápido possível para dificultar a vida dos spammers. No entanto, o problema é que o uso frequente do captcha irrita principalmente usuários respeitáveis.

Um bom exemplo da complexidade do processo de geração de spam é a autenticação de dois fatores do Gmail. Esta é realmente uma ideia muito boa. Se o Gmail determinar que você está tentando fazer login na conta do Gmail a partir de um computador que não conhece, ele enviará uma mensagem de texto no telefone dizendo: "insira este código de verificação antes de continuar a usar nosso serviço".

É engraçado que essa seja uma ótima idéia, mas pelo menos isso me irrita muito. Entendo que isso é feito para minha própria segurança, mas ainda estou bravo. Se eu não costumo usar computadores diferentes, concordo com essas condições, caso contrário, isso se tornará muito inconveniente.

Portanto, há um compromisso muito interessante entre a segurança de que as pessoas falam e as medidas de segurança que estão dispostas a tolerar. Como resultado, é muito difícil para os provedores de serviços de email encontrar o equilíbrio ideal entre a frequência do uso do captcha e a conveniência dos clientes. Você tem alguma dúvida antes de passar a considerar o suporte a cliques?

Público: verifica

- se que um dos motivos pelos quais os emails criptografados não são amplamente reconhecidos é o grande papel dos filtros de spam?

Professor: você quer dizer que os filtros não poderão visualizar o conteúdo da carta e não entenderão o que está acontecendo? Esta é uma boa pergunta. , , – .

, , . , . , . , , . , , . ? , , -. .

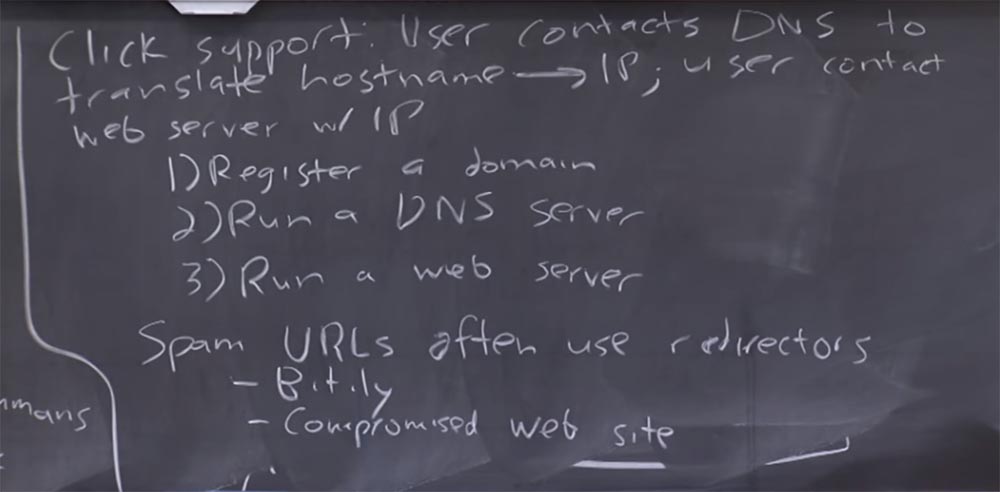

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD de 1Gbps até janeiro de graça quando pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?