Há um mês, um jornalista da

Forbes demonstrou claramente a (in) confiabilidade da proteção biométrica em dispositivos de consumo. Para o teste, ele pediu uma cópia da cabeça em gesso 3D, após o que tentou usar esse modelo para desbloquear smartphones de cinco modelos: LG G7 ThinQ, Samsung S9, Samsung Note 8, OnePlus 6 e iPhone X.

Uma cópia de gesso foi suficiente para desbloquear quatro dos cinco modelos testados. Embora o iPhone não tenha sucumbido (ele digitaliza na faixa de infravermelho), o experimento mostrou que o reconhecimento de rosto não é o método mais confiável para proteger informações confidenciais. Em geral, como muitos outros métodos de biometria.

Em um comentário, representantes das empresas "afetadas" disseram que o reconhecimento de rosto torna o desbloqueio de telefones "conveniente", mas para o "mais alto nível de autenticação biométrica" é recomendável usar um scanner de impressão digital ou íris.

O experimento também mostrou que algumas fotografias da vítima não são suficientes para uma invasão real, porque não permitirão que você crie uma cópia 3D completa do crânio. Para fazer um protótipo aceitável, é necessário fotografar de vários ângulos com boa luz. Por outro lado, graças às redes sociais, agora é possível obter um grande número desse material de foto e vídeo, e a resolução das câmeras está aumentando a cada ano.

Outros métodos de proteção biométrica também não estão isentos de vulnerabilidades.

Impressões digitais

Os sistemas de digitalização de impressões digitais se espalharam nos anos 90 - e foram imediatamente atacados.

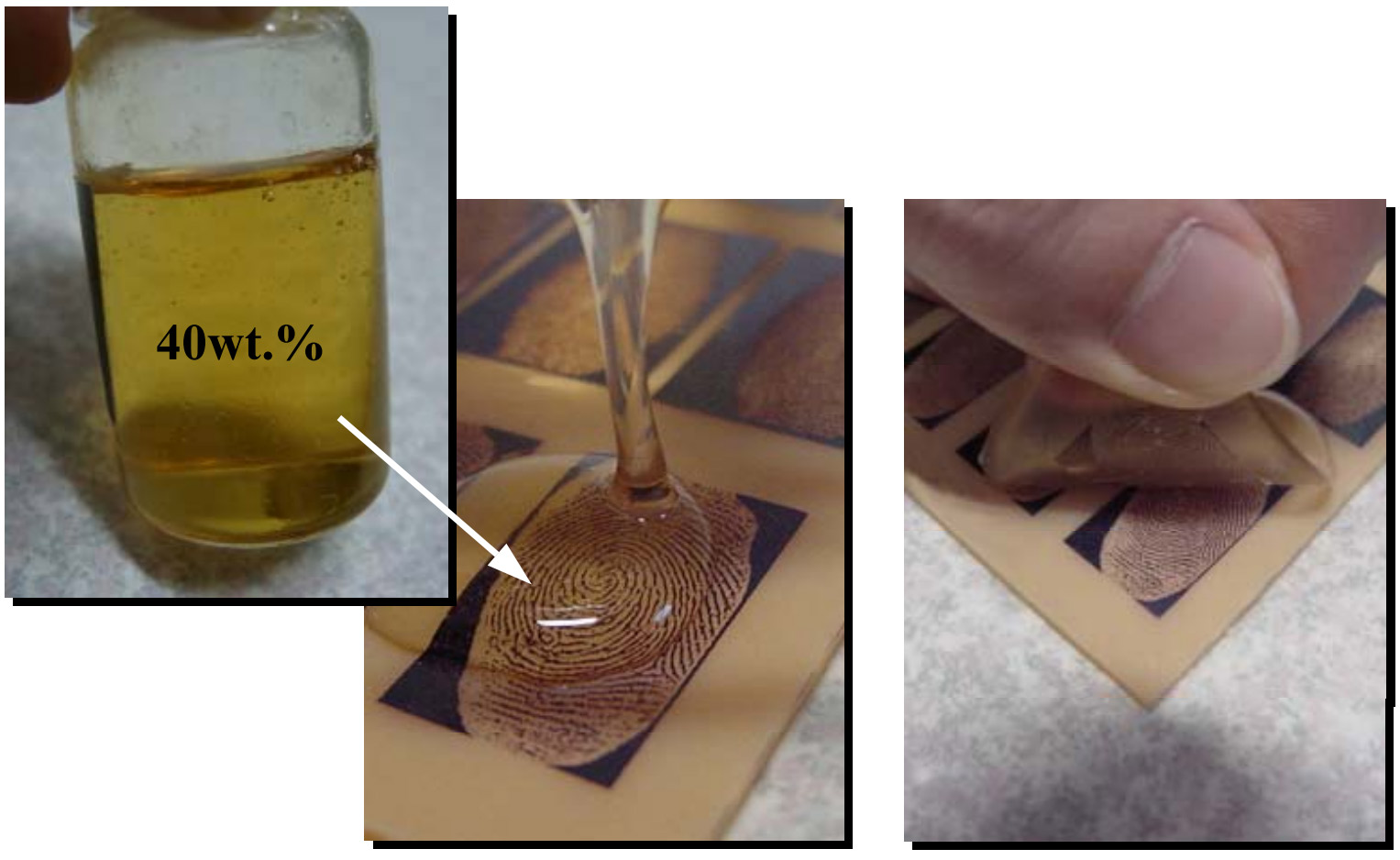

No início dos anos 2000, os hackers aperfeiçoaram o mecanismo para fazer cópias artificiais de silicone, de acordo com a imagem existente. Se você colar um filme fino em seu próprio dedo, poderá enganar praticamente qualquer sistema, mesmo com outros sensores, que verificam a temperatura do corpo humano e garantem que o dedo de uma pessoa viva esteja preso ao scanner, e não uma impressão.

O manual clássico para a fabricação de impressões artificiais é considerado o

manual Tsutomu Matsumoto de 2002 . Explica em detalhes como processar a impressão digital da vítima com pó de grafite ou vapor de cianoacrilato (supercola), como processar uma foto antes de fazer um molde e finalmente fazer uma máscara convexa usando gelatina, leite de látex ou cola de madeira.

Produção de um filme de gelatina com uma impressão digital em um molde de contorno com uma impressão digital. Fonte: Instruções Tsutomu Matsumoto

Produção de um filme de gelatina com uma impressão digital em um molde de contorno com uma impressão digital. Fonte: Instruções Tsutomu MatsumotoA maior dificuldade neste procedimento é copiar uma impressão digital real. Eles dizem que as impressões da mais alta qualidade permanecem nas superfícies de vidro e nas maçanetas das portas. Mas, em nosso tempo, existe outra maneira: a resolução de algumas fotos permite restaurar a imagem diretamente da foto.

Em 2017, um

projeto foi anunciado por pesquisadores do Instituto Nacional de Informática no Japão. Eles provaram a possibilidade de reconstruir uma imagem de impressão digital a partir de fotografias tiradas com uma câmera digital a uma distância de

três metros . Em 2014, na conferência de hackers do Chaos Communication Congress, eles

mostraram impressões digitais do Ministro da Defesa da Alemanha, recriadas a partir de fotos oficiais de alta resolução de fontes abertas.

Outra biometria

Além de digitalizar impressões digitais e reconhecimento facial, os smartphones modernos ainda não usam massivamente outros métodos de proteção biométrica, embora exista uma possibilidade teórica. Alguns desses métodos foram testados experimentalmente, enquanto outros foram utilizados comercialmente em várias aplicações, incluindo varredura de retina, verificação de voz e padrão de veias na palma da mão.

Mas todos os métodos de proteção biométrica têm uma vulnerabilidade fundamental: ao contrário de uma senha, suas características biométricas são quase

impossíveis de substituir . Se suas impressões digitais vazaram para o público - você não as alterará. Pode-se dizer que isso é vulnerabilidade ao longo da vida.

“À medida que a resolução da câmera aumenta, torna-se possível visualizar objetos menores, como impressões digitais ou íris. [...] Depois de compartilhá-los nas redes sociais, você pode dizer adeus. Ao contrário de uma senha, você não pode mudar seus dedos. Portanto, esta é a informação que você deve proteger. ” - Isao Echizen , Professor, Instituto Nacional de Ciência da Computação, Japão

A garantia de cem por cento não fornece nenhum método de proteção biométrica. Ao testar cada sistema, os seguintes parâmetros são indicados, incluindo:

- precisão (vários tipos);

- taxa de falsos positivos (alarme falso);

- a porcentagem de falsos negativos (pulando eventos).

Nenhum sistema demonstra 100% de precisão com zero respostas falsas positivas e falsas negativas, mesmo em condições ideais de laboratório.

Esses parâmetros dependem um do outro. Devido às configurações do sistema, você pode, por exemplo, aumentar a precisão do reconhecimento para 100% - mas o número de falsos positivos aumentará. Por outro lado, você pode reduzir o número de falsos positivos para zero - mas a precisão será afetada.

Obviamente, agora muitos métodos de proteção são fáceis de decifrar pelo motivo de os fabricantes pensarem principalmente em usabilidade, e não em confiabilidade. Em outras palavras, eles têm prioridade sobre o número mínimo de falsos positivos.

Economia de hackers

Como na economia, a segurança da informação também tem o conceito de viabilidade econômica. Não deixe cem por cento de proteção. Porém, medidas de proteção se correlacionam com o valor da própria informação. Em geral, o princípio é aproximadamente tal que o custo dos esforços de hackers para um hacker deve exceder o valor para ele das informações que ele deseja receber. Quanto maior a proporção, mais forte a proteção.

Se você der um exemplo com uma cópia de sua cabeça para enganar um sistema como o Face ID, custará ao jornalista da

Forbes cerca de US $ 380. Consequentemente, faz sentido usar essa tecnologia para proteger informações que valem menos de US $ 380. Essa é uma excelente tecnologia de proteção para proteger informações baratas e uma tecnologia inútil para segredos comerciais corporativos, portanto tudo é relativo. Acontece que em cada caso é necessário avaliar o grau mínimo aceitável de proteção. Por exemplo, o reconhecimento facial em combinação com uma senha - como

autenticação de dois fatores - já aumenta o grau de proteção em uma ordem de magnitude, em comparação com o reconhecimento facial ou apenas uma senha.

Em geral, qualquer proteção pode ser invadida. A questão é o custo do esforço.