Estatísticas por 24 horas após a instalação do hanipot no site Digital Ocean em CingapuraPoo poo! Vamos começar imediatamente com um mapa de ataque.

Nosso cartão de superclasse mostra ASNs exclusivos que se conectam ao nosso hanipot Cowrie em 24 horas.

Amarelo corresponde às conexões SSH e

vermelho corresponde ao Telnet. Tais animações costumam impressionar o conselho de administração da empresa, o que permite obter mais financiamento para segurança e recursos. No entanto, o mapa tem algum valor, demonstrando claramente a distribuição geográfica e organizacional das fontes de ataques ao nosso host em apenas 24 horas. A animação não reflete a quantidade de tráfego de cada fonte.

O que é um cartão Pew Pew?

Mapa do Pew O Pew é uma

visualização de ataques cibernéticos , geralmente animados e muito bonitos. Esta é uma maneira elegante de vender seu produto, conhecida por ser usada pela Norse Corp. A empresa acabou mal: descobriu que belas animações eram sua única vantagem e usaram dados fragmentados para análise.

Feito com Leafletjs

Para aqueles que desejam desenvolver um mapa de ataque para a tela grande no centro de operações (seu chefe vai gostar), existe uma biblioteca

leafletjs . Combine-o com o plug-in da

camada de migração de folhetos , o serviço Maxmind GeoIP e

pronto .

WTF: o que é o hanipot Cowrie?

O Khanipot é um sistema colocado na rede especificamente para atrair atacantes. As conexões com o sistema geralmente são ilegais e permitem detectar um invasor usando logs detalhados. Os logs armazenam não apenas as informações de conexão usuais, mas também informações de sessão que revelam as

técnicas, táticas e procedimentos (TTP) do atacante.

O Cowrie Hanipot é para

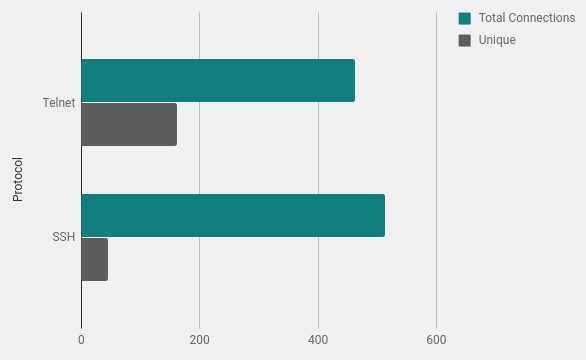

gravar conexões SSH e Telnet . Esses hanipot são frequentemente exibidos na Internet para rastrear as ferramentas, scripts e hosts dos atacantes.

Minha mensagem para as empresas que pensam que não estão sendo atacadas é: "Você está mal."

- James Snook

O que há nos logs?

Número total de conexões

Muitos hosts receberam repetidas tentativas de conexão. Isso é normal, pois a lista de credenciais é bloqueada nos scripts de ataque e eles tentam várias combinações. O Cowrie Hanipot está configurado para aceitar determinadas combinações de nome de usuário e senha. Isso está configurado no

arquivo user.db.

Geografia dos ataques

De acordo com os dados de localização geográfica da Maxmind, calculei o número de conexões de cada país. O Brasil e a China lideram por uma ampla margem; nesses países, muitas vezes há muito ruído dos scanners.

Proprietário do bloco de rede

Um estudo dos proprietários de unidades de rede (ASNs) pode identificar organizações com um grande número de hosts atacantes. Obviamente, e nesses casos, você deve sempre lembrar que muitos ataques vêm de hosts infectados. É razoável supor que a maioria dos invasores não seja tão estúpida a ponto de escanear a Web a partir de um computador doméstico.

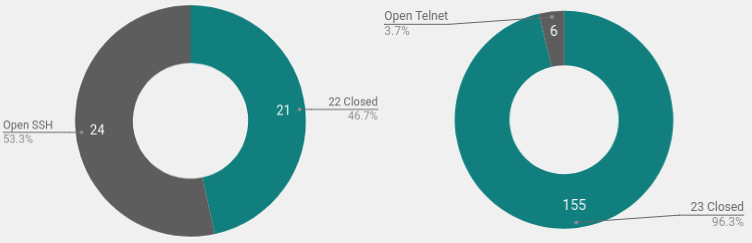

Portas abertas em sistemas atacantes (dados Shodan.io)

A execução da lista de IPs através da excelente

API Shodan identifica rapidamente

os sistemas de portas abertas e que tipo de portas. A figura abaixo mostra a concentração de portos abertos por país e organização. Seria possível identificar blocos de sistemas comprometidos, mas nada de excepcional pode ser visto na

pequena amostra , exceto pelo grande número

de 500 portas abertas na China .

Uma descoberta interessante é o grande número de sistemas no Brasil que

não possuem 22, 23 ou

outras portas abertas , de acordo com Censys e Shodan. Aparentemente, essas são conexões dos computadores dos usuários finais.

Bots? Não necessariamente

Os dados do

Censys para as portas 22 e 23 daquele dia eram estranhos. Presumi que a maioria das verificações e ataques de senha são provenientes de bots. O script é distribuído por portas abertas, captando senhas e se copia do novo sistema e continua a ser distribuído usando o mesmo método.

Mas aqui você pode ver que apenas um pequeno número de hosts que varrem o telnet têm a porta 23 aberta. Isso significa que os sistemas estão comprometidos de outra maneira ou os invasores executam scripts manualmente.

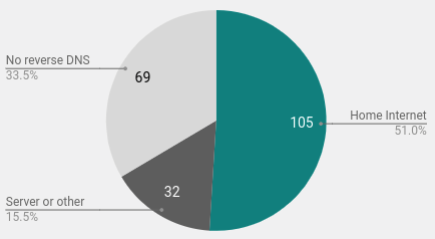

Conexões domésticas

Outra descoberta interessante foi o grande número de usuários domésticos na amostra. Usando

a pesquisa inversa, identifiquei 105 conexões de computadores domésticos específicos. Para muitas conexões domésticas, ao olhar para o DNS, o nome do host é exibido com as palavras dsl, residencial, cabo, fibra e assim por diante.

Aprenda e explore: crie seu próprio Hanipot

Recentemente, escrevi um pequeno manual sobre como

instalar o Cowrie no seu sistema . Como já mencionado, no nosso caso, o Digital Ocean VPS foi usado em Cingapura. Durante 24 horas de análise, o custo foi literalmente de alguns centavos, e o tempo para construir o sistema foi de 30 minutos.

Em vez de executar o Cowrie na Internet e capturar todo o ruído, você pode se beneficiar do hanipot na rede local. Publique um aviso se as solicitações forem enviadas para determinadas portas. Este é um invasor dentro da rede, um funcionário curioso ou uma verificação de vulnerabilidade.

Conclusões

Após visualizar as ações dos atacantes por dia, fica claro que é impossível destacar uma fonte óbvia de ataques em qualquer organização, país ou mesmo sistema operacional.

Fontes comuns mostram que o ruído da digitalização é constante e não está associado a uma fonte específica. Quem trabalha na Internet deve se certificar de que seu sistema tenha

vários níveis de segurança . Uma solução comum e eficaz para

SSH é mover o serviço para uma porta alta aleatória. Isso não elimina a necessidade de proteção e monitoramento rigorosos de senha, mas pelo menos garante que os logs não sejam obstruídos pela varredura constante. As conexões de porta alta são mais propensas a atacar ataques que possam interessar.

Geralmente, as portas telnet abertas estão em roteadores ou outros dispositivos, portanto não podem ser facilmente movidas para uma porta alta.

Informações sobre todas as portas abertas e

a superfície de ataque são a única maneira de garantir que esses serviços estejam protegidos por um firewall ou desativados. Se possível, você não deve usar o Telnet, este protocolo não é criptografado. Se você precisar sem ele, monitore-o com cuidado e use senhas fortes.