Este artigo é o quarto de uma série de artigos, "Como colocar a infraestrutura de rede sob seu controle". O conteúdo de todos os artigos da série e os links podem ser encontrados aqui .

Na

primeira parte deste capítulo, examinamos alguns aspectos da segurança de rede do segmento de Data Center. Esta parte será dedicada ao segmento "Acesso à Internet".

Acesso à Internet

A segurança é sem dúvida um dos tópicos mais complexos do mundo das redes de dados. Como nos casos anteriores, sem pretender aprofundar e completar, considerarei aqui bastante simples, mas, na minha opinião, questões importantes, cujas respostas, espero, ajudarão a aumentar o nível de segurança da sua rede.

Ao auditar esse segmento, preste atenção aos seguintes aspectos:

- design

- Configurações de BGP

- Proteção DOS / DDOS

- filtragem de tráfego de firewall

Desenho

Como exemplo do design deste segmento para a rede corporativa, eu recomendaria um

guia da Cisco dentro do

modelo SAFE .

Obviamente, talvez a solução de outros fornecedores pareça mais atraente para você (consulte o

quadrante do

Gartner para 2018 ), mas sem exigir que você siga esse projeto em detalhes, ainda acho útil entender os princípios e idéias subjacentes a ele.

Observação

No SAFE, o segmento de Acesso Remoto faz parte do Acesso à Internet. Mas nesta série de artigos, consideraremos separadamente.

O conjunto padrão de equipamentos nesse segmento para uma rede corporativa é

- roteadores de fronteira

- firewalls

Observação 1

Nesta série de artigos, quando falo de firewalls, quero dizer NGFW .

Observação 2

Omiti a consideração de vários tipos de soluções L2 / L1 ou de sobreposição L2 sobre L3 necessárias para garantir a conectividade L1 / L2 e me restrico a questões de nível L3 e superior. Em parte, as questões L1 / L2 foram abordadas no capítulo " Limpeza e documentação ".

Se você não encontrou um firewall neste segmento, não tire conclusões precipitadas.

Vamos começar, como na

parte anterior , com a pergunta: é necessário usar um firewall nesse segmento no seu caso?

Posso dizer que esse parece ser o local mais justificado para o uso de firewalls e para a aplicação de algoritmos complexos de filtragem de tráfego. Na

parte 1, mencionamos quatro fatores que podem interferir no uso de firewalls no segmento de data center. Mas aqui eles não são tão significativos.

Exemplo 1. Atraso

Quanto à Internet, não faz sentido falar de atrasos da ordem de 1 milissegundo. Portanto, o atraso neste segmento não pode ser um fator que limita o uso de fogos de artifício.

Exemplo 2. Desempenho

Em alguns casos, esse fator ainda pode ser significativo. Portanto, pode ser necessário permitir que parte do tráfego (por exemplo, tráfego do balanceador de carga) desvie do firewall.

Exemplo 3. Confiabilidade

Esse fator ainda precisa ser levado em consideração, mas, considerando a falta de confiabilidade da própria Internet, sua importância para esse segmento não é tão significativa quanto para o data center.

Portanto, suponha que seu serviço esteja além do http / https (com sessões curtas). Nesse caso, você pode usar duas caixas independentes (sem HA) e, se houver um problema com uma delas, rotear, transferir todo o tráfego para a segunda.

Ou você pode usar firewalls no modo de transperência e, quando eles falharem, permitir que o tráfego ignore os firewalls enquanto resolve o problema.

Portanto, provavelmente é apenas o

preço que pode ser o fator que o forçará a abandonar o uso de firewalls nesse segmento.

Importante!

Existe uma tentação de combinar esse firewall com o firewall do data center (use um firewall para esses segmentos). A solução, em princípio, é possível, mas ao mesmo tempo você precisa entender que, desde O firewall de "acesso à Internet" está na vanguarda de sua defesa e "assume" pelo menos parte do tráfego malicioso; então, é claro, você precisa levar em consideração o risco aumentado de que esse firewall seja desativado. Ou seja, usando os mesmos dispositivos nesses dois segmentos, você reduzirá significativamente a disponibilidade do seu segmento de data center.

Como sempre, você precisa entender que, dependendo do serviço que a empresa fornece, o design desse segmento pode ser muito diferente. Como de costume, você pode escolher diferentes abordagens, dependendo dos requisitos.

Exemplo

Se você é um provedor de conteúdo com uma rede CDN (consulte, por exemplo, uma série de artigos ), convém criar dezenas ou mesmo centenas de pontos de presença de infraestrutura usando dispositivos separados para rotear e filtrar o tráfego. Vai ser caro e pode ser redundante.

Para o BGP, você não precisa ter roteadores dedicados, pode usar ferramentas de código aberto, por exemplo, Quagga . Portanto, talvez tudo que você precise seja um servidor ou vários servidores, um switch e BGP.

Nesse caso, seu servidor ou vários servidores podem desempenhar o papel não apenas do servidor CDN, mas também do roteador. Obviamente, ainda existem muitos detalhes (por exemplo, como garantir o equilíbrio), mas isso é viável e aplicamos essa abordagem com êxito a um de nossos parceiros.

Você pode ter vários datacenters com proteção total (firewalls, serviços de proteção DDOS fornecidos por seus provedores de Internet) e dezenas ou centenas de pontos de presença “simplificados” apenas com switches e servidores L2.

Mas e a proteção nesse caso?

Vejamos, por exemplo, o recente ataque DDOS de amplificação de DNS . Seu perigo está no fato de ser gerada uma grande quantidade de tráfego, que simplesmente "obstrui" 100% de todos os seus uplinks.

O que temos no caso do nosso design.

- se você usa o AnyCast, o tráfego é distribuído entre seus pontos de presença. Se você tem terabits de largura de banda total, isso por si só (na verdade, houve vários ataques com tráfego malicioso da ordem de terabits ultimamente) o protege de uplinks transbordantes

- se, no entanto, alguns uplinks estão "entupidos", você simplesmente tira essa plataforma de serviço (pare de anunciar o prefixo)

- você também pode aumentar a parcela de tráfego entregue em seus data centers "completos" (e, consequentemente, protegidos), removendo, assim, uma parte significativa do tráfego malicioso dos pontos de presença desprotegidos

E mais uma pequena observação para este exemplo. Se você enviar tráfego suficiente através de IXs, isso também reduzirá sua exposição a esses ataques.

Configurar BGP

Existem dois tópicos.

- Conectividade

- Configurar BGP

Já falamos um pouco sobre conectividade na

Parte 1 . A linha inferior é que o tráfego para seus clientes segue o melhor caminho. Embora a otimização não seja sempre apenas um atraso, mas geralmente é a baixa latência que é o principal indicador de otimização. Para algumas empresas, isso é mais importante, para outras - menos. Tudo depende do serviço que você fornece.

Exemplo 1

Se você faz uma troca e intervalos de tempo inferiores a milissegundos são importantes para seus clientes, é claro que não se pode falar de Internet.

Exemplo 2

Se você é uma empresa de jogos e dezenas de milissegundos são importantes para você, é claro que a conectividade é muito importante para você.

Exemplo 3

Você também precisa entender que, devido às propriedades do protocolo TCP, a taxa de transferência de dados em uma sessão TCP também depende do RTT (Round Trip Time). As redes CDN também estão sendo construídas para resolver esse problema, aproximando os servidores de distribuição de conteúdo do consumidor desse conteúdo.

O estudo da conectividade é um tópico interessante separado, digno de um artigo ou de uma série de artigos separados e requer uma boa compreensão de como a Internet é "organizada".

Recursos úteis:

mature.netbgp.he.netExemplo

Vou dar apenas um pequeno exemplo.

Suponha que seu data center esteja localizado em Moscou e você tenha o único link ascendente - Rostelecom (AS12389). Nesse caso, você não precisa do BGP (single-homed) e provavelmente usa o pool de endereços da Rostelecom como endereços públicos.

Suponha que você forneça um determinado serviço e tenha um número suficiente de clientes da Ucrânia, e eles reclamam de grandes atrasos. No estudo, você descobriu que os endereços IP de alguns deles estão na rede 37.52.0.0/21.

Ao fazer o traceroute, você viu que o tráfego passa pelo AS1299 (Telia) e, ao executar o ping, você obtém um RTT médio de 70 a 80 milissegundos. Você também pode vê-lo no espelho da Rostelecom .

Com o utilitário whois (no mature.net ou em um utilitário local), é possível determinar facilmente que o bloco 37.52.0.0/21 pertence ao AS6849 (Ukrtelecom).

Além disso, acessando bgp.he.net, você vê que o AS6849 não tem relacionamento com o AS12389 (eles não são clientes nem uplinks entre si, mas também não têm emparelhamento). Mas se você olhar a lista de pares do AS6849, verá, por exemplo, AS29226 (Mastertel) e AS31133 (Megafon).

Ao encontrar o espelho desses provedores, você pode comparar o caminho e o RTT. Por exemplo, para o Mastertel RTT, já haverá cerca de 30 milissegundos.

Portanto, se a diferença entre 80 e 30 milissegundos é significativa para o seu serviço, talvez você precise pensar em conectividade, obter seu número AS, seu pool de endereços no RIPE e conectar uplinks adicionais e / ou criar pontos de presença nos IXs.

Ao usar o BGP, você não apenas tem a oportunidade de melhorar a conectividade, mas também reserva sua conexão com a Internet.

Este documento contém recomendações para configurar o BGP. Apesar do fato de que essas recomendações foram desenvolvidas com base nas “melhores práticas” de provedores, no entanto (se suas configurações de BGP não forem muito elementares), elas são sem dúvida úteis e devem realmente fazer parte do fortalecimento discutido na

primeira parte .

Proteção DOS / DDOS

Agora, os ataques DOS / DDOS se tornaram uma realidade diária para muitas empresas. De fato, de uma forma ou de outra, você é atacado com bastante frequência. O fato de você ainda não perceber isso significa apenas que um ataque direcionado contra você ainda não foi organizado e que as defesas que você usa, mesmo possivelmente sem suspeitar (várias defesas internas dos sistemas operacionais), suficiente para que a degradação do serviço fornecido seja minimizada para você e seus clientes.

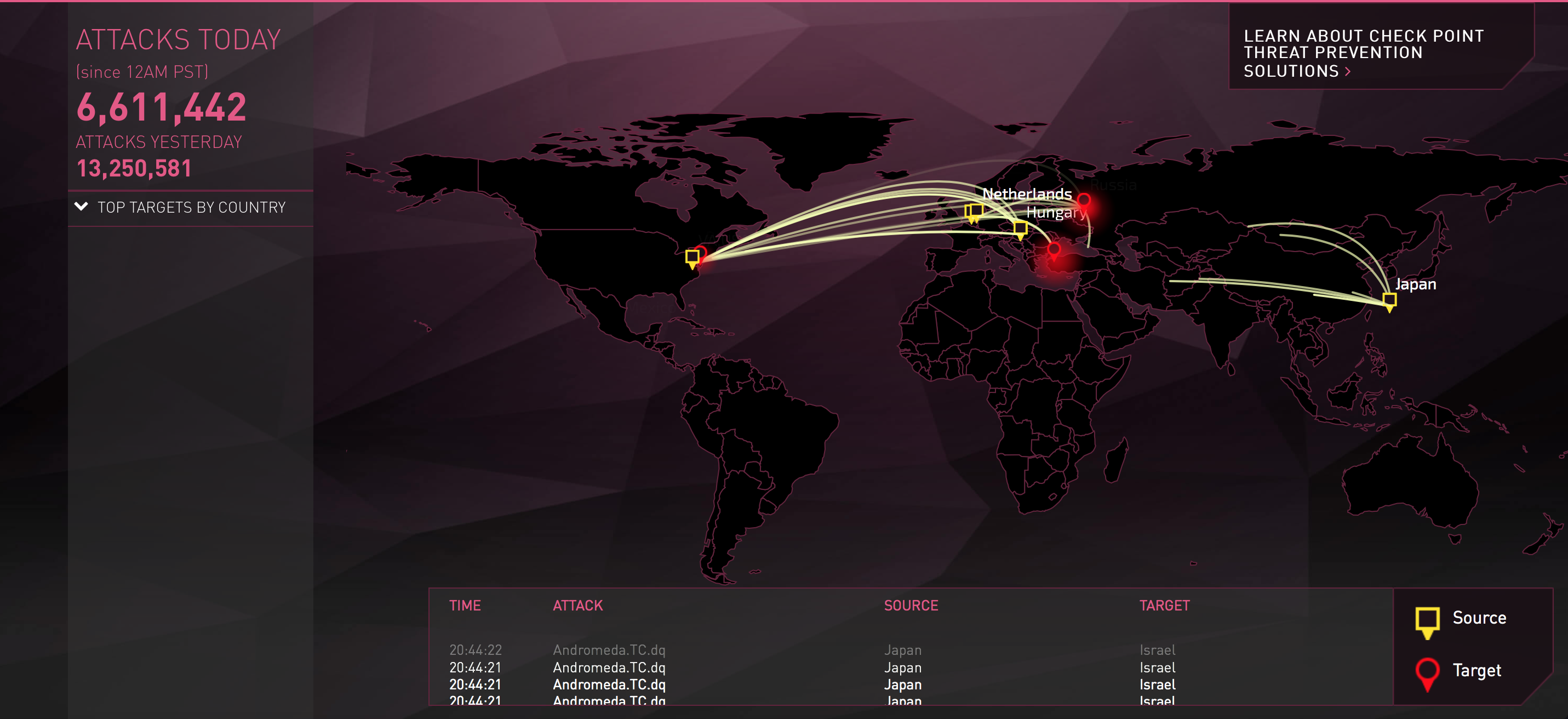

Existem recursos da Internet que, com base nos registros do equipamento, desenham belos mapas de ataque em tempo real.

Aqui você pode encontrar links para eles.

Meu

mapa favorito do CheckPoint.

A proteção DDOS / DOS geralmente é em camadas. Para entender o porquê, você precisa entender que tipos de ataques DOS / DDOS existem (veja, por exemplo,

aqui ou

aqui )

Ou seja, temos três tipos de ataques:

- ataques volumétricos

- ataques de protocolo

- ataques de aplicativos

Se você pode se proteger dos dois últimos tipos de ataques, usando, por exemplo, firewalls, não estará protegido contra ataques destinados a "transbordar" seus uplinks (é claro, se a capacidade total do canal da Internet não for calculada em terabits, mas melhor, em dezenas) terabit).

Portanto, a primeira linha de defesa é a proteção contra ataques "volumétricos" e seu fornecedor ou fornecedores devem fornecer essa proteção. Se você ainda não percebeu isso, por enquanto, você tem apenas sorte.

Exemplo

Suponha que você tenha vários uplinks, mas apenas um dos provedores pode fornecer essa proteção. Mas se todo o tráfego passar por um provedor, e a conectividade que discutimos brevemente um pouco antes?

Nesse caso, você terá que sacrificar parcialmente a conectividade durante o ataque. Mas

- isso é apenas pela duração do ataque. No caso de um ataque, você pode reconfigurar manualmente ou automaticamente o BGP para que o tráfego passe apenas pelo provedor que fornece o "guarda-chuva". Após o final do ataque, você pode retornar o roteamento ao seu estado anterior.

- não é necessário traduzir todo o tráfego. Se, por exemplo, você perceber que, através de alguns uplinks ou pares, não há ataque (ou o tráfego não é significativo), você pode continuar anunciando prefixos com atributos competitivos na direção desses vizinhos do BGP.

Você também pode dar proteção a "ataques de protocolo" e "ataques de aplicativos" a parceiros.

Aqui você pode ler um bom estudo (

tradução ). É verdade que o artigo é de dois anos atrás, mas isso lhe dará uma idéia de abordagens, como você pode se proteger de ataques DDOS.

Em princípio, você pode limitar-se a isso terceirizando completamente sua proteção. Existem vantagens nessa solução, mas há um óbvio menos. O fato é que podemos conversar (novamente, dependendo do que sua empresa está fazendo) sobre a sobrevivência dos negócios. E confie essas coisas a terceiros ...

Portanto, vejamos como organizar uma segunda e terceira linha de defesa (como um complemento à proteção do provedor).

Portanto, a segunda linha de defesa é a filtragem e os policiais na entrada da sua rede.

Exemplo 1

Suponha que você "fechou com um guarda-chuva" do DDOS usando um dos provedores. Suponha que esse provedor use o Arbor para filtrar o tráfego e os filtros na borda de sua rede.

A banda com a qual a Arbor pode "lidar" é limitada, e o provedor, é claro, não pode transmitir constantemente o tráfego de todos os seus parceiros que solicitaram esse serviço por meio de equipamentos de filtragem. Portanto, em condições normais, o tráfego não é filtrado.

Suponha que um ataque de inundação SYN esteja em andamento. Mesmo se você solicitou um serviço no qual, no caso de um ataque, o tráfego é automaticamente alterado para filtragem, isso não acontece instantaneamente. Por um minuto ou mais, você permanece sob ataque. E isso pode levar à falha do seu equipamento ou à degradação do serviço. Nesse caso, a limitação do tráfego no roteamento de limite levará ao fato de que algumas sessões TCP não serão estabelecidas durante esse período, mas salvará sua infraestrutura de problemas maiores.

Exemplo 2

Um número anormalmente grande de pacotes SYN pode não ser apenas o resultado de um ataque SYN flood. Vamos supor que você forneça um serviço no qual possa ter simultaneamente cerca de 100 mil conexões TCP (em um datacenter).

Suponha que, como resultado de um problema de curto prazo com um de seus principais fornecedores, metade das sessões o "chutou". Se seu aplicativo for projetado de tal maneira que, sem pensar duas vezes, imediatamente (ou após um intervalo de tempo idêntico para todas as sessões) tente restabelecer a conexão, você receberá pelo menos 50 mil pacotes SYN aproximadamente simultaneamente.

Se, por cima dessas sessões, por exemplo, você tiver um handshake ssl / tls, que envolve a troca de certificados, do ponto de vista da falta de recursos para o seu balanceador de carga, esse será um "DDOS" muito mais forte do que uma simples inundação de SYN. Parece que os balanceadores deveriam resolver esse evento, mas ... infelizmente, estávamos enfrentando esse problema em pleno crescimento.

E, é claro, o vigilante do roteador de fronteira também salvará seu equipamento nesse caso.

O terceiro nível de proteção contra o DDOS / DOS são as configurações do seu firewall.

Aqui você pode parar os dois ataques do segundo e terceiro tipo. Em geral, tudo o que atinge o firewall pode ser filtrado aqui.

Dica

Tente dar ao firewall o mínimo de trabalho possível, filtrando o máximo possível nas duas primeiras linhas de defesa. E aqui está o porquê.

Não aconteceu com você que, por acidente, gerando tráfego para verificar, por exemplo, quão resistentes são seus ataques DDOS ao sistema operacional, você "matou" seu firewall, carregando-o 100%, com tráfego de intensidade normal? Se não, talvez apenas porque você ainda não experimentou?

Em geral, um firewall, como eu já disse, é uma coisa complicada e funciona bem com vulnerabilidades conhecidas e soluções testadas, mas se você enviar algo incomum, apenas algum lixo ou pacotes com cabeçalhos incorretos, então você com alguns com uma probabilidade tão pequena (com base na minha experiência), você pode introduzir equipamentos de ponta em um estupor. Portanto, na etapa 2, usando ACLs regulares (no nível L3 / L4), apenas permita a entrada de tráfego na sua rede.

Filtragem de tráfego do firewall

Continuamos a conversa sobre o firewall. Você precisa entender que os ataques DOS / DDOS são apenas um tipo de ataque cibernético.

Além da proteção do DOS / DDOS, ainda podemos ter algo como a seguinte lista de recursos:

- firewall de aplicativos

- prevenção de ameaças (antivírus, anti-spyware e vulnerabilidade)

- Filtragem de URL

- filtragem de dados (filtragem de conteúdo)

- bloqueio de arquivo (bloqueio de tipos de arquivo)

Cabe a você o que você precisa desta lista.

Para ser continuado