Não é segredo para ninguém que uma das principais ameaças externas às empresas e organizações hoje é o email. A capacidade de usar a engenharia social transformou o email em um terreno fértil para o crime cibernético. Por exemplo, o caso é conhecido com certeza quando um arquivo .xls infectado foi enviado para o correio de um funcionário de uma das empresas e pretendia ser aberto no MS Excel não superior a uma determinada versão. Só porque o nome do arquivo continha a frase mágica “Aumento de salário”, toda a equipe da empresa passou várias horas propositadamente procurando uma versão adequada do MS Excel para abri-lo até a intervenção do serviço de TI. Se fosse mais fácil executar o arquivo enviado pelo invasor, esse ataque cibernético poderia ter sido coroado de sucesso.

Alguém pode objetar que esses ataques podem ser combatidos treinando o pessoal da empresa nos conceitos básicos de segurança da informação, mas isso está longe de ser simples. O fato é que os crimes cibernéticos já tomaram forma nos negócios ilegais e seu mercado está crescendo a passos largos. Isso significa que, para todos os funcionários do departamento de TI da empresa, existem vários milhares de ciberataques e eles sempre estarão vários passos à frente. É por isso que, ao proteger a empresa de ataques cibernéticos, deve-se confiar não apenas nas pessoas, mas também nas soluções de software. Vamos ver quais ferramentas o Zimbra Collaboration Suite oferece para proteger sua empresa contra ataques de phishing.

O pacote clássico do Amavis, SpamAssassin e ClamAV é responsável pela filtragem de mensagens recebidas no Zimbra. Esta solução permite eliminar a maioria dos emails de phishing e spam recebidos na entrada. Por outro lado, seu uso não garante que nenhum email de phishing chegue ao destinatário e, para uma proteção completa contra uma ameaça de phishing, o gerente de TI precisará aplicar vários outros truques e truques.

Um equívoco comum é que o phishing pode ser facilmente derrotado pelo treinamento de pessoal nos conceitos básicos de segurança da informação. Uma leitura cuidadosa dos nomes de domínio no corpo das letras e da atenção ao trabalhar com anexos de maneira alguma sempre pode garantir 100% de proteção de uma empresa contra ataques de phishing. Está longe de sempre que um funcionário de uma empresa tenha tempo para examinar cuidadosamente os links nos emails e verificar a extensão dos arquivos enviados a ele em um anexo. Nesses casos, o gerente de TI pode precisar de um

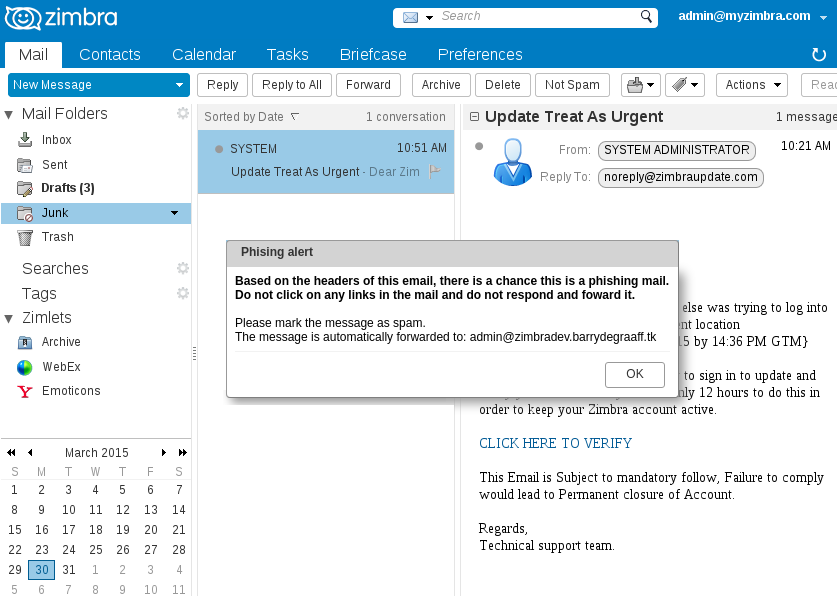

zimlet de alerta de falsificação e phishing , que exibe um aviso ao usuário de que a mensagem que ele recebeu é supostamente phishing ou de que o nome no campo Remetente foi alterado. Graças a esses avisos, o funcionário provavelmente estará atento à carta suspeita e, provavelmente, consultará o departamento de TI antes de clicar no link dessa carta.

Uma maneira bastante radical de se proteger contra phishing é estabelecer uma regra para o DKIM, segundo a qual todas as cartas enviadas de um domínio diferente daquele declarado simplesmente não chegariam ao destinatário. Isso é feito editando o arquivo

/opt/zimbra/conf/opendkim.conf.in , onde basta escrever as seguintes linhas:

Rejeição sem assinatura

Modo sv

Depois disso, você só precisa reiniciar o OpenDKIM usando o comando

zmopendkimctl restart para que as alterações entrem em vigor. Observamos especialmente que essa medida de proteção não é adequada para todos, pois, após adicionar a regra correspondente ao OpenDKIM, qualquer email sem assinatura DKIM será rejeitado pelo servidor de email, o que cria certos riscos para os negócios. Recomendamos que você avalie tudo com cuidado antes de usar esse método de proteção contra phishing.

Mas essa proteção pode falhar periodicamente, porque os emails de phishing podem ser provenientes de fontes confiáveis. Os cibercriminosos há muito tempo percebem que não faz sentido invadir grandes empresas diretamente protegidas. É muito mais fácil decifrar sua contraparte confiável, que, por exemplo, está envolvida em salas de limpeza ou no fornecimento de água potável. Como esses contratados enviam faturas e outras cartas para uma grande corporação pelo menos uma vez por mês, e sua segurança das informações geralmente é muito pior, é muito mais fácil para os invasores invadir a infraestrutura de TI de uma pequena empresa e enviar um arquivo infectado para uma grande corporação sob o pretexto de outra conta. . Acostumado a receber faturas todos os meses, um contador quase certamente abrirá um arquivo enviado de uma caixa de correio confiável, desencadeando um ataque cibernético à empresa.

Em tal situação, é improvável que o Zimlet de alerta de falsificação e phishing e até a regra do OpenDKIM ajudem, pois a mensagem é enviada de um endereço real e pode não conter sinais de phishing durante um ataque direcionado. O sistema antivírus ClamAV embutido no Zimbra Collaboration Suite pode ajudar a proteger contra esses ataques, verificando todos os anexos que chegam ao servidor, incluindo arquivos. Graças a um banco de dados de assinaturas atualizado constantemente, o ClamAV é bastante confiável e permite que você se proteja da grande maioria das ameaças de vírus.

Mas, novamente, com um ataque direcionado e bem planejado, o antivírus pode não responder a um anexo infectado. É por isso que uma boa idéia, além do antivírus, é bloquear anexos com base em sua expansão. Vários arquivos potencialmente perigosos com as extensões .exe e muitos outros podem ser bloqueados digitando o comando

zmprov "+ zimbraMtaBlockedExtension" {bat, cmd, docm, exe, js, lnk, ocx, rar, vbs, vbx} .

Todas essas técnicas, além de uma

forte política de senhas , atualizações oportunas de software e trabalho sistemático no treinamento de funcionários, podem proteger a empresa com segurança de receber emails de phishing e de conseqüências desagradáveis associadas ao recebimento deles. Também é recomendado realizar periodicamente "exercícios de phishing" peculiares - enviar propositadamente emails de phishing aos usuários, a fim de identificar os funcionários que não conseguem reconhecer a ameaça e realizar com eles classes adicionais de segurança da informação.

Para todas as perguntas relacionadas ao Zextras Suite, você pode entrar em contato com o representante da empresa "Zextras" Katerina Triandafilidi pelo e-mail katerina@zextras.com