A nova geração de firewalls é mais conveniente e segura, graças à nova arquitetura de mecanismo e à nova ideologia de gerenciamento de fluxos de rede.

Por que este artigo apareceu?

Repetidamente, vi colegas de segurança que usam uma nova geração de firewalls e viram que continuam a escrever regras sobre números de portas. Por sugestão de continuar escrevendo pelo nome dos aplicativos, ouvi "E se não funcionar assim?". Se você também está "assustado" ou não está claro por que escrever as regras para aplicativos, este artigo é para você.

PARTE 1. Noções básicas de firewall

CONTEÚDO

1. IntroduçãoDefiniçõesFirewallFirewall L3Firewall L4Firewall L7UTMNGFWExemplosServidor proxyO que é USER-IDEquívocos sobre Inspeção com Estado: Estado L4 vs L7Equívocos sobre Inspeção com Estado: Número de Sessões L4 vs L7Equívocos sobre Inspeção com Estado: L4 Cluster vs L7Parte 2. Impacto na segurança do firewall L71. Introdução

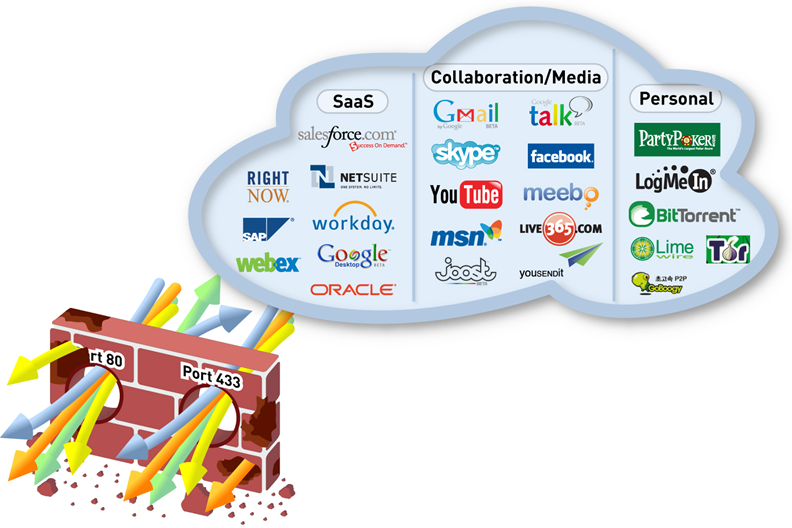

O Skype, o TOR, o Ultrasurf, o TCP-over-DNS e várias centenas de aplicativos e túneis passam silenciosamente pelo firewall de inspeção do estado e pelos proxies HTTP. Muitas proteções abrem conexões, mas não verificam o que está dentro delas. Proponho descobrir como controlar as conexões de aplicativos em uma nova geração de firewall de maneira controlada, onde as regras são escritas pelos nomes dos aplicativos, o que corresponde ao nível 7 do modelo OSI ISO. Esses firewalls são chamados de Next Generation Firewall, uma nova geração de firewalls ou simplesmente NGFW.

O administrador do firewall precisa não apenas permitir a conexão, mas também garantir que o que você deseja esteja dentro da conexão permitida, incluindo a verificação dos arquivos transferidos. Isso é chamado de permissão de aplicativo seguro .

Existem várias diferenças importantes no trabalho com tráfego, que você entende apenas quando muda para o uso real de regras, em que o critério é a aplicação do nível 7 do modelo ISO OSI:

- O administrador de TI vê que o NGFW visualiza o tráfego da rede, ou seja, mostra o conteúdo do campo de dados do pacote, nomes de usuário e qual aplicativo está sendo executado e quais arquivos ele transmite.

- A segurança de TI vê que o NGFW fornece resolução segura de aplicativos, porque uma análise mais profunda dos dados no pacote permite que você veja vírus, envie arquivos desconhecidos para a sandbox, verifique o tipo de arquivo, as palavras-chave para DLP, verifique a categoria da URL, verifique o que está dentro do SSL e SSH, Compare com indicadores de compromisso já conhecidos em todo o mundo, habilite o filtro DNS e outras técnicas modernas.

Para entender os motivos disso, compare os logs de firewall L4 e L7.

A) Compare a entrada no log do firewall L4 , que analisa apenas o cabeçalho do nível de transporte (quarto) do modelo OSI ISO - neste caso, o TCP:

Sim, há informações sobre a origem e o destino, você pode adivinhar pelo número da porta 443 que dentro, com um alto grau de probabilidade (como dizem os ingleses), a conexão SSL. Pessoalmente, não vejo nenhum incidente nesta entrada. E você?

B) Compare a entrada no log do firewall L7 para a mesma conexão TCP, onde o conteúdo em si também é transferido para o campo de dados TCP / IP:

Aqui você vê que Ivanov, do departamento de marketing, carregou um arquivo marcado como "não para distribuição" no Slideshare. Este é um exemplo de um incidente real em que um funcionário postou planos confidenciais de desenvolvimento da empresa por um ano na Internet. Essas informações foram obtidas no firewall L7 com base na análise da mesma conexão acima do firewall L4 e imediatamente as informações se tornam suficientes para entender que houve um incidente. E essa é uma abordagem completamente diferente para a análise de tráfego. Mas avisarei imediatamente que uma análise tão profunda coloca uma carga séria no processador e na RAM do dispositivo.

Às vezes, considera-se que o nível de detalhe das revistas no NGFW é semelhante ao nível de detalhe nos sistemas SIEM que coletam informações pouco a pouco de diferentes fontes. É por isso que o NGFW é uma das melhores fontes de informação para o SIEM.

Definições

É necessário destacar os termos com os quais continuaremos a operar. Não tenho nenhum propósito em detalhes para fornecer todas as definições.

O modelo OSI ISO de sete níveis

O modelo OSI ISO de sete níveis é um modelo de interação entre dispositivos de rede, que afirma que existem 7 níveis consecutivos de abstração de interação: o primeiro é físico, o próximo é canal, rede, o quarto é transporte e, em seguida, a sessão, apresentação e sétimo nível são aplicativos (veja a figura acima) )

Cada dispositivo de rede opera em seu próprio nível de abstração: o servidor da web e o navegador - no nível do aplicativo (nível 7 ou brevemente L7), os roteadores - se comunicam entre si no canal (2) e no nível da rede (3) quando transmitem quadros e pacotes entre si. .

Os firewalls também são dispositivos de rede e, dependendo do tipo, também podem ser comutadores e roteadores e até ser um "cabo virtual" do ponto de vista da topologia de rede, mas esses dispositivos de rede têm uma carga adicional: eles devem analisar o conteúdo dos pacotes.

E a profundidade da análise de pacotes de rede pode variar. Se eles analisam os níveis 4 ou 7 é uma diferença importante.

Firewall

Firewall (ITU), o Firewall de rede é um dispositivo de rede que divide a rede em segmentos com diferentes políticas de segurança e controla essas políticas. Por exemplo, o segmento da Internet - tudo pode ser feito lá. E o segmento do seu data center - lá você pode trabalhar apenas uma lista dedicada de funcionários para aplicativos permitidos. Em um único host VMware, pode haver várias redes virtuais com máquinas virtuais e políticas de acesso diferentes para eles.

A política de segurança do firewall contém regras que aplicam o código do programa do dispositivo, analisando cada quadro e pacote que vem e sai do firewall. Nas regras do firewall, são definidos critérios de inspeção (qualificadores), segundo os quais é tomada uma decisão para permitir ou bloquear o tráfego. Exemplos de qualificadores nas regras são: endereço, porta, aplicativo, usuário, zona. O firewall sequencialmente, regra por regra, varre os critérios de cima para baixo na lista e, se o tráfego de entrada atender a todos os critérios da regra (operação lógica “AND” entre os critérios), a ação indicada será aplicada: bloquear ou pular. A ação é executada para o primeiro pacote e para todos os pacotes subsequentes da mesma conexão TCP / IP.

Existem diferentes tipos e implementações de firewall. Consideraremos a classificação de acordo com o grau de profundidade da análise de tráfego utilizado: L3, L4 e L7.

Firewall L3

O firewall L3 é um firewall que passa o tráfego por si mesmo e analisa apenas os cabeçalhos do protocolo IP, ou seja, o endereço de onde e para onde o tráfego vai. Esses firewalls são chamados

de filtragem de pacotes . As regras são chamadas de "lista de acesso" ou lista de acesso (ACL) e essa funcionalidade hoje funciona em quase todos os roteadores e sistemas operacionais. Essa análise não requer uma carga séria nos processadores e na memória do firewall.

Firewall L4

O firewall L4 é um firewall que passa o tráfego por si próprio e verifica os cabeçalhos dos protocolos de quatro níveis: TCP, UDP, ICMP, ou seja, os principais critérios de verificação para a passagem do tráfego são endereços IP e portas TCP / UDP ou serviços ICMP.

O conceito de inspeção com estado também aparece no firewall L4, onde cada solicitação de passagem é armazenada e o estado da solicitação é armazenado para permitir as conexões de resposta necessárias. Ou seja, o conceito de um iniciador de conexão é exibido, o que é lógico nas redes criadas na tecnologia cliente-servidor. Esse firewall gasta memória no armazenamento de dados sobre cada conexão, ou seja, há um limite para o número máximo de sessões simultâneas armazenadas na memória. No firewall L4, você não precisa mais escrever uma regra de resposta para a conexão reversa, conforme é exigido no firewall L3, porque, com base no status da conexão, o firewall permite automaticamente conexões reversas. Ou seja, o firewall L4 é mais conveniente do que um filtro de pacotes.

Os modernos firewalls L4 armazenam o estado não apenas do TCP, UDP e ICMP, mas também acompanham a interação de alguns aplicativos L7. Por exemplo, o status do FTP, HTTP, SIP e outros aplicativos, que já dependem da implementação específica do firewall. Precisamos perguntar ao fabricante do firewall L4: quais aplicativos específicos o mecanismo de firewall de inspeção com estado suporta?

Firewall L7

O firewall L7 é um firewall que transmite o tráfego de rede IP e verifica os cabeçalhos de nível 4 e o segmento de dados de cada pacote IP, ou seja, entende o tráfego no nível de aplicativo L7, até o qual os arquivos são transferidos e em que direção. Como mais dados são analisados, há mais critérios de verificação nas regras do firewall L7: nome do usuário, aplicativo, categoria de URL, status do software no computador do usuário.

A carga no firewall L7 é muito maior, porque seu processador deve analisar constantemente os megabytes do campo de dados que o aplicativo transmite, enquanto o firewall L4 verifica apenas alguns bytes do cabeçalho do pacote IP com endereços e portas de origem e destino. O tamanho do buffer para armazenar o estado de cada aplicativo L7 requer muito mais, porque mais dados são transferidos para o L7 do que apenas no cabeçalho TCP / IP. Devido ao aumento do tamanho do buffer ao usar a análise de aplicativos, o número de sessões armazenadas simultaneamente na memória do firewall L7 é menor que o firewall L4 com a mesma quantidade de memória. Como o firewall L7 vê pelo conteúdo que tipo de aplicativo passa pela rede, o número da porta não faz muito sentido e as regras podem ser escritas pelo nome do aplicativo L7. Além disso, aplicativos modernos geram muitas conexões e todas essas conexões fazem parte de um único aplicativo. Esse tipo de firewall permite recuperar o controle de aplicativos dinâmicos modernos em execução em qualquer porta, por exemplo, teamviewer, bittorent, tor, sobre o qual o firewall L4 não sabe nada. Ou seja, o firewall L7 nas realidades modernas é necessário se a rede precisar de segurança.

Se, depois de ler este artigo, você continuar usando o firewall L4, isso significa que você não está nem aí para segurança.

UTM

Um UTM

Um UTM é um dispositivo de rede que possui vários componentes de segurança diferentes instalados dentro dele que analisam sequencialmente o tráfego que passa pelo dispositivo. O núcleo do UTM é o firewall L4, o sistema de prevenção de ataques (IPS), o antivírus e a análise das categorias de URL em HTTP e HTTPS. Freqüentemente, os UTMs ainda fornecem funções de gateway VPN. Todos esses componentes são geralmente gerenciados a partir de vários sistemas de controle diferentes. O tráfego dentro do UTM passa sequencialmente pelos módulos de filtragem e a saída é tráfego puro, o que é permitido pelas políticas de segurança de cada módulo. O UTM pode ser usado como plataforma para outras funções: proteção contra vírus, IPS, DDoS, QoS, DLP, filtro DNS, banco de dados de indicadores de Inteligência contra Ameaças, proteção contra phishing e assim por diante (dependendo do fabricante).

A parábola sobre a pessoa que encomendou sete chapéus de uma capa também foi escrita para os clientes da UTM: quanto mais funções você deseja ativar após a compra, maior a carga no processador da UTM para analisar a mesma quantidade de tráfego. Mais recursos - menos velocidade do dispositivo.

A idéia do UTM - carregar um processador com o maior número possível de funções se tornou um beco sem saída evolutivo, porque o número de funções cresceu e os processadores não conseguiram suportar toda essa carga. Hoje, apesar dos bons recursos declarados, ninguém inclui toda a funcionalidade do UTM para eliminar atrasos no tráfego.

O objetivo da UTM: implementar o maior número possível de funções em um servidor para reduzir o custo do dispositivo para o usuário.

Agora, os fabricantes de UTM começaram a instalar mecanismos de análise de aplicativos de nível 7 para dizer que são NGFW, o que confunde o consumidor. No entanto, isso é fácil de reconhecer se você observar a política de segurança: as regras ainda são baseadas nos critérios para verificar os campos L4. E para filtrar aplicativos L7, uma seção de configurações separada é usada, ou seja, o aplicativo L7 não é um qualificador, como deveria estar no firewall L7. Reconhecer o aplicativo L7 e usar o aplicativo L7 como critério para a política de segurança são "duas grandes diferenças".

NGFW

NGFW é um dispositivo de rede no qual o

firewall L7 é implementado. Como o qualificador principal se torna o nome do aplicativo L7, as regras são escritas de acordo com novos critérios. No NGFW, o mapeamento dinâmico de endereços IP para usuários da rede sempre funciona, portanto o nome de usuário também se torna um qualificador (critério). O NGFW inclui funções de descriptografia SSL / TLS e SSH para reconhecer aplicativos e ataques dentro deles, IPS, antivírus e filtragem de URL.

O termo NGFW foi cunhado pela empresa de marketing Palo Alto Networks. Mas gradualmente se enraizou no mercado e todos os fabricantes de UTM agora também se chamam NGFW. De fato, o NGFW também executa várias funções simultaneamente; por que então o NGFW não é UTM? A diferença é importante saber. É que nas funções de segurança do aplicativo NGFW (IPS, antivírus, filtragem de URL) são aceleradas pelo hardware. Existem chips de hardware especializados: o IPS verifica ataques no chip, antivírus exclusivo por assinatura, descriptografia SSL por conta própria e assim por diante. A separação de funções entre diferentes processadores torna possível executar funções de proteção em paralelo e não esperar que a função anterior termine de funcionar, como no UTM. Por exemplo, até 60 são instalados nos firewalls de hardware da Palo Alto Networks

Processadores especializados da Cavium que aceleram as funções de segurança, rede e gerenciamento. É importante que os NGFWs contenham uma única interface de software para gerenciar todas as funções ao mesmo tempo.

A idéia do NGFW, ao contrário do UTM, é implementar cada função em um processador separado, especializado na funcionalidade necessária.

Os fabricantes de computadores costumavam seguir o mesmo padrão e levavam as funções da matemática e dos gráficos para coprocessadores gráficos e matemáticos separados. Portanto, o NGFW possui processadores separados para reconhecer aplicativos L7, descriptografar SSL / SSH, verificar assinaturas de antivírus, verificar assinaturas de IPS e assim por diante. Isso permite que você ative todas as funções ao mesmo tempo, sem degradação e atraso do tráfego no dispositivo durante a verificação. Por que ninguém compra computadores sem aceleradores gráficos e firewalls sem aceleração? Como a aceleração não é necessária em baixas velocidades, mas quando as velocidades de análise de tráfego ultrapassam 1-5 Gigabits, já é impossível implementar todas as funções de segurança sem aceleração.

O objetivo do dispositivo NGFW é permitir que as empresas trabalhem com segurança sem diminuir o tráfego. Isso permite que você verifique constantemente se os aplicativos transmitem conteúdo seguro para a empresa que você precisa, e a operação paralela dos mecanismos de proteção com um fluxo de tráfego garante o desempenho especificado com todos os recursos de segurança ativados e também minimiza o atraso no tráfego.

Exemplos

Exemplo de política L7 na Palo Alto Networks NGFW

Por que você pode precisar de uma categoria de URL como um qualificador? Por exemplo, você pode permitir que alguns funcionários ainda visitem sites maliciosos com um navegador, mas bloqueie o download de arquivos para eles.

Um exemplo de política da Palo Alto Networks usando verificações de Perfil de informações do host e URLs de categoria.

Essa política também envolve a verificação da proteção do host TRAPS na coluna Perfil HIP, que impedirá que os usuários entrem no site com códigos e explorações mal-intencionados, sem a proteção instalada no computador. O TRAPS é um agente antimalware e de proteção contra exploração.

O download do arquivo é bloqueado nas configurações da coluna Perfil, onde o perfil para bloquear a transferência de todos os arquivos para qualquer aplicativo é aplicado. É assim que sua configuração se parece:

Servidor proxy

Um servidor proxy é um dispositivo que encerra o tráfego de um aplicativo em si mesmo, verifica esse tráfego usando vários métodos e envia esse tráfego ainda mais. Geralmente usado em redes proxy para HTTP e HTTPS. Como o UTM e o NGFW analisam os fluxos HTTP e HTTPS de forma transparente, sem exigir configurações explícitas do servidor proxy dos clientes, os proxies HTTP estão gradualmente desaparecendo das empresas.

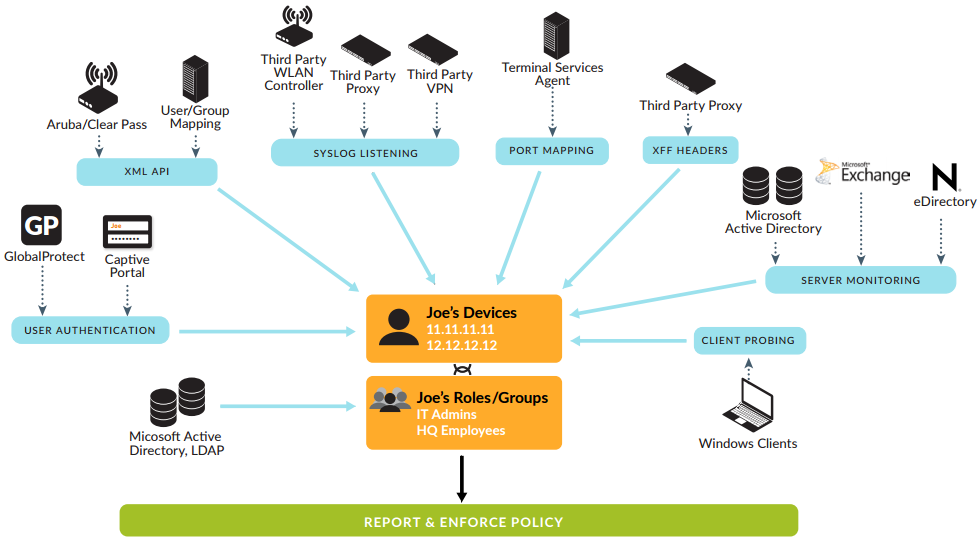

O que é USER-ID

O NGFW inventou um mecanismo para identificar usuários. O algoritmo funciona internamente ou é executado em um agente externo. Vou chamar isso de um mecanismo de identificação do usuário. O USER-ID cria e mantém uma tabela de mapeamento para o nome de usuário e seu endereço IP atual. Também acontece que na tabela há um valor e uma porta para um determinado usuário, se os usuários trabalharem com VDI (ou seja, os usuários vêm do mesmo endereço e podem ser distinguidos apenas pela porta).

Vou listar mecanismos de

ID de USUÁRIO na Palo Alto Networks

- Monitoramento de servidor : o agente de identificação de usuário lê eventos de servidores Exchange, controladores de domínio ou servidores Novell eDirectory

- Análise do cliente : o agente de ID do usuário pesquisa os clientes do Windows via WMI

- Agente de serviços de terminal : o agente TS distribui para diferentes usuários diferentes intervalos de portas TCP / UDP para trabalhar com Windows / Citrix Terminal Servers

- Análise de mensagens syslog : O agente de identificação de usuário lê mensagens de autenticação syslog de vários sistemas, controladores sem fio, dispositivos 802.1x, servidores Apple Open Directory, servidores proxy, gateways VPN, Cisco ISE

- Autenticação via GlobalProtect Client: VPN + nome de usuário e senha podem ser adicionados ao MFA

- Autenticação por meio do Portal Captive : o tráfego da Web é autenticado pelo formulário da Web NTLM ou AAA (o Portal Captive é usado nos cafés e metrô de Moscou. O NTLM permite tornar a autenticação transparente)

- API XML : informações sobre entrada e saída são transmitidas pelo agente User-ID com comandos especiais através do firewall da API REST

- X-Forwarded-For : proxies preenchem este campo na solicitação HTTP para que fique claro quem está se escondendo atrás do proxy

A leitura de logs dos controladores do Active Directory é o recurso mais usado no USER-ID. USER-ID AD, IP , USER-ID NGFW, Windows 2008/2012 :

— 4768 – Authentication Ticket Granted

— 4769 — Service Ticket Granted

— 4770 – Ticket Granted Renewed

— 4264 – Logon Success

USER-ID Even Log Reader.

Stateful Inspection

. , . stateful inspection, .

, . Atenção! Stateful inspection — TCP, UDP ICMP! : FTP, SIP, RPC, SMTP, SMB !

.

FTP — . PORT, TCP . firewall, stateful inspection firewall, FTP PORT , . : firewall PORT , FTP NAT.

L4 firewall , L7 . : HTTP, RPC, … 7 Application Layer Gateway (ALG).

.

«» – ALG SIP, , SIP ALG L4 firewall , .

L4 firewall 7 . L4 firewall ALG. L4 firewall, : Stateful Inspection? .

, L7 firewall — stateful inspection firewall, , , L4 firewall.

firewall. datasheet, , « ». : stateful TCP, L7 ?

, , firewall. . , « » . , L4 firewall TCP UDP. TCP , IP . L7 , , HTTP , , , GET HTTP . . , « », :

- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

L7 firewall HTTP, : 64, 44, 16, 1.5. , - UDP 1518 , , UDP 1518 – , HTTP. , L7 firewall HTTP. , : NSS Labs.

firewall , , : 30% HTTPS, 10% SMB, 10% FTP .

.

IXIA UTM:

- L4 firewall — 4 000 000 ,

- L7 firewall — 200 000 .

, L7 - .

, , : 10 , . 4 , .

– . , , « » — . «» firewall , firewall. , ? firewall , IP L7 : - SSL IPS – , . L4 L7 firewall : L4 , L7. .

, L7 firewall — , L7 . L4, .

L4 L7 firewall, . L7 firewall , ! .

2. L7 Firewall