Olá colegas. Última vez, no artigo

“1. Análise dos logs do Check Point: o aplicativo oficial do Check Point para o Splunk » discutimos a análise dos logs do Gateway de segurança com base no aplicativo oficial do sistema de log do Splunk. Concluindo, eles chegaram à conclusão de que, embora o aplicativo como uma solução rápida seja muito conveniente, mas nesse estágio seja incompleto - um grande número de painéis não está configurado, o que é muito importante prestar atenção ao engenheiro de segurança para entender o que está acontecendo na organização do ponto de vista da segurança da informação. Neste artigo, discutiremos as possibilidades de visualizar e analisar logs com a funcionalidade SmartEvent, que vale a pena prestar atenção, e consideraremos quais opções de automação de eventos estão disponíveis.

O SmartEvent compara os logs de todos os gateways da Check Point para identificar atividades suspeitas, rastrear tendências e investigar incidentes de segurança da informação. A análise dos dados ocorre em tempo real, o que permite que você responda rapidamente a um evento. O SmartEvent está incluído na lista de produtos no servidor de gerenciamento, mas requer uma licença separada, consiste em visualizações e relatórios que você pode criar por conta própria ou usar os pré-instalados.

De fato, para que a funcionalidade funcione, você só precisa ativar o blade nas configurações do servidor de gerenciamento, obtém imediatamente um conjunto de relatórios que podem ser gerados, além da possibilidade de criar novos relatórios dependendo das suas tarefas, além do snap-in Configurações e Política do SmartEvent, as regras para automação de eventos são configuradas.

Considere primeiro os relatórios padrão do SmartEvent. Também chamo a atenção para o fato de o servidor de gerenciamento possuir uma versão do sistema operacional GAIA R80.20.

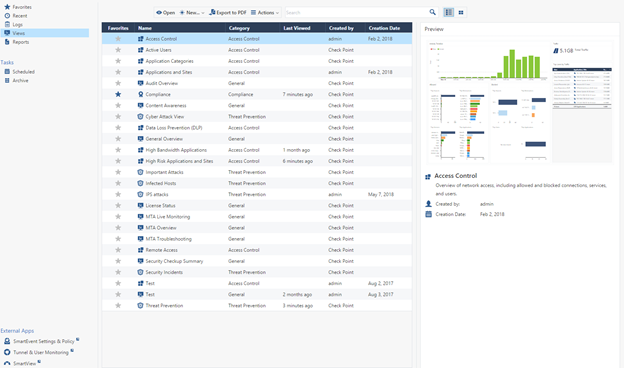

Relatórios padrão do SmartEvent

Com um grande número de eventos de segurança predefinidos e facilmente personalizáveis, você pode iniciar o SmartEvent e começar a coletar informações sobre ameaças em minutos. Imediatamente após a ativação do blade, você tem a oportunidade de criar um grande número de relatórios SmartEvent padrão, que podem ser vistos na figura abaixo.

Os relatórios incorporados permitem um processo de proteção contínuo. E este é um pré-requisito para segurança da informação.

Vamos fazer uma breve revisão das principais visualizações e relatórios.

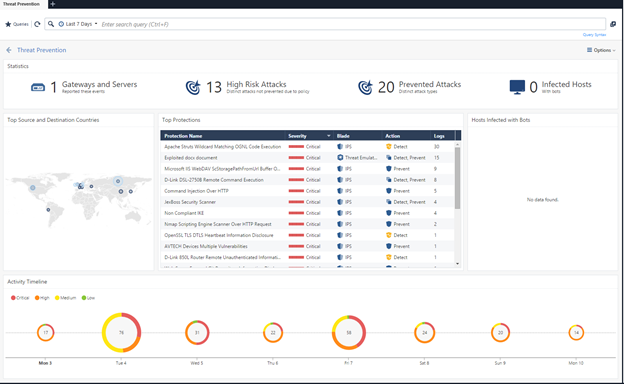

1) Prevenção de AmeaçasAs informações mais interessantes nessa verificação são uma lista de todas as assinaturas IPS que foram detectadas apenas, mas não bloqueadas. De acordo com as configurações da diretiva de segurança, muitas assinaturas só podem ser detectadas, isso não é desejável, mas ainda pior, quando essas assinaturas foram notadas no tráfego e nenhuma ação adicional é tomada, sempre pode haver uma variante do evento que essa assinatura específica pode ser uma ameaça à sua infraestrutura Portanto, o engenheiro deve definitivamente revisar este relatório e executar ações nesses eventos, por exemplo, colocar assinaturas no modo Impedir. Você também deve verificar os hosts que o Gateway de Segurança identificou como máquinas infectadas.

2) Resumo do exame de segurança

2) Resumo do exame de segurançaAcho que se você já possui o Check Point ou testou este produto, então este relatório, você tem certeza. O Resumo da verificação de segurança fornece uma imagem completa do status da segurança das informações na organização e dos processos indesejados que ocorrem na sua infraestrutura. No entanto, não posso recomendar o uso do relatório como material diário para o trabalho, pois uma enorme quantidade de informações simplesmente interfere e distrai. É mais sensato gerar um relatório com uma certa frequência para comparação com sua versão anterior, para garantir que as mudanças na política de segurança tenham trazido ações positivas.

3) Atividade do UsuárioÉ um relatório muito conveniente da atividade interna do usuário; no entanto, do meu ponto de vista, é mais conveniente mostrar separadamente as estatísticas do uso de aplicativos de alto risco pelos usuários, e não apenas uma lista de todos os aplicativos.

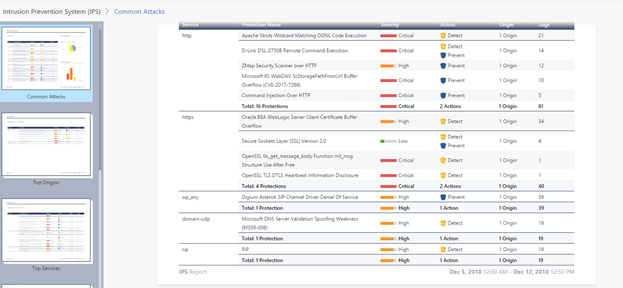

4) Sistema de prevenção de intrusões (IPS)

4) Sistema de prevenção de intrusões (IPS)Um relatório inteligente sobre o monitoramento do desempenho do sistema IPS. Para mim, a tabela mais interessante é Top Services e Top Connections. Este relatório é muito útil para otimizar adequadamente o sistema IPS para serviços; como resultado, com base neste relatório, é possível identificar as ações dos invasores para procurar vulnerabilidades em sua infraestrutura e, por sua vez, você pode configurar corretamente a política de Prevenção de Ameaças para serviços sem interromper os negócios. processos.

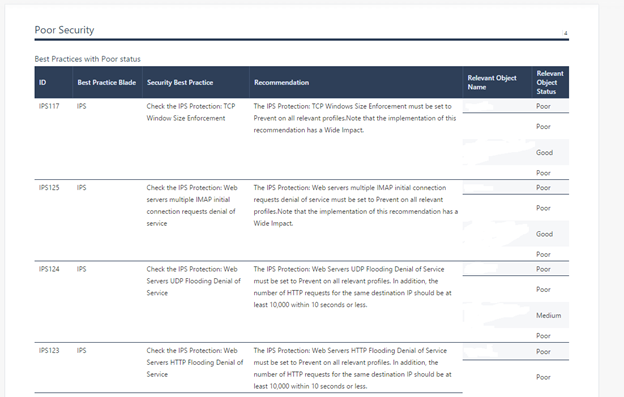

5) Lâmina de conformidade

5) Lâmina de conformidadeO software Check Point Compliance Blade é uma solução integrada de monitoramento de conformidade para práticas de segurança de TI existentes.

Este relatório contém sugestões para alterar políticas para atender às práticas recomendadas e aos padrões básicos de segurança das informações. Se você não sabe como proteger adequadamente sua infraestrutura, essas recomendações fornecem uma boa idéia de como configurar o firewall; no entanto, vale a pena entender quais processos precisam ser bloqueados e quais não, em relação à sua organização. Não tenho certeza de que será interessante para você ver este relatório todos os dias, mas definitivamente vale a pena ler pelo menos uma vez.

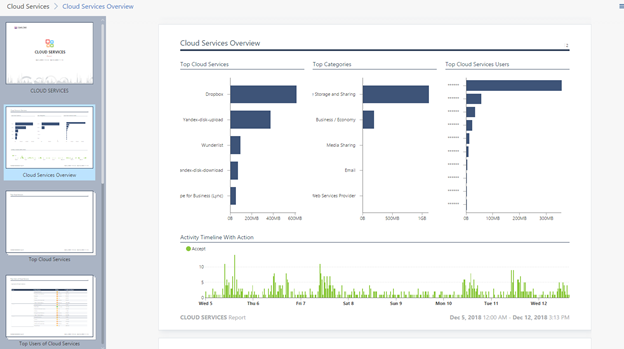

6) Serviços em nuvem

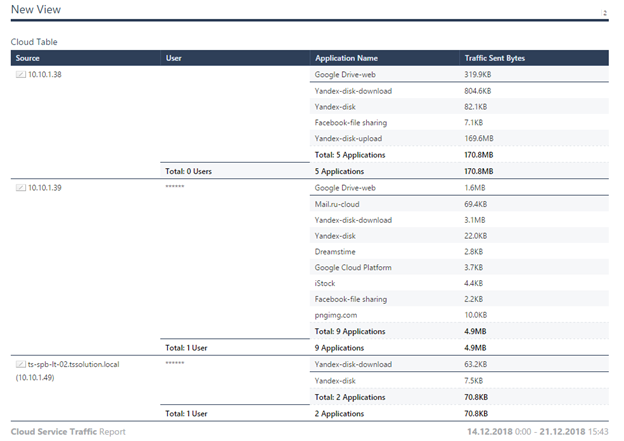

6) Serviços em nuvemNo relatório sobre o uso de aplicativos em nuvem, você verá estatísticas sobre o uso de serviços em nuvem, como regra, a coisa mais interessante aqui é o uso de discos em nuvem e quantos MB são baixados e baixados. No relatório, você verá apenas estatísticas resumidas, é mais importante monitorar o quanto os usuários de tráfego drenam deles. trabalhos em unidades de nuvem, pois esses podem ser documentos que compõem informações confidenciais.

7) Filtragem de aplicativos e URL

7) Filtragem de aplicativos e URLNão tenho dúvidas de que "Filtragem de aplicativos e URL" é o relatório predefinido mais popular. "Filtragem de aplicativos e URL" contém informações sobre visitas a sites potencialmente perigosos e mais populares. As estatísticas são coletadas para as categorias mais visitadas, sites e a quantidade de tráfego para cada usuário individual; é fornecida uma compreensão clara do que os funcionários estão fazendo. Um documento indispensável na elaboração e modernização das regras para blades de Controle de Aplicativos e Filtragem de URL.

Você também pode ler o artigo

“Check Point Dashboards - é o que eu amo” , no qual você pode aprender mais sobre painéis, recursos do funcional e, portanto, por que eles o amam tanto.

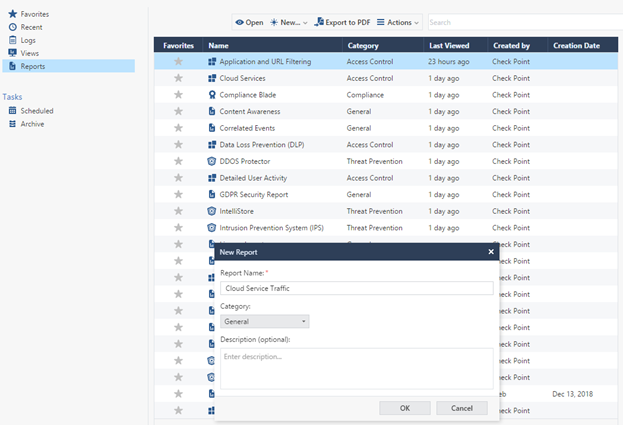

Crie seu relatório

Embora os relatórios predefinidos sejam muito convenientes, você não pode colocar todos os cogumelos em uma cesta. Quase todos os engenheiros se deparam com o fato de que precisam configurar seus relatórios, os quais conterão informações potencialmente importantes para o desempenho de suas funções de trabalho, seguindo os recursos do dispositivo e a natureza da organização.

Como mencionamos o desejo de coletar estatísticas sobre a quantidade de tráfego que vai para aplicativos em nuvem, vamos tentar fazer um exemplo típico - uma tabela. Vamos criar um relatório sobre o tráfego baixado para os discos em nuvem, que incluirá informações sobre usuários, endereços IP e a quantidade de tráfego que foi para os aplicativos em nuvem.

Crie um relatório - escolhendo o menu

Novo relatório , defina o nome

Tráfego do serviço em nuvem .

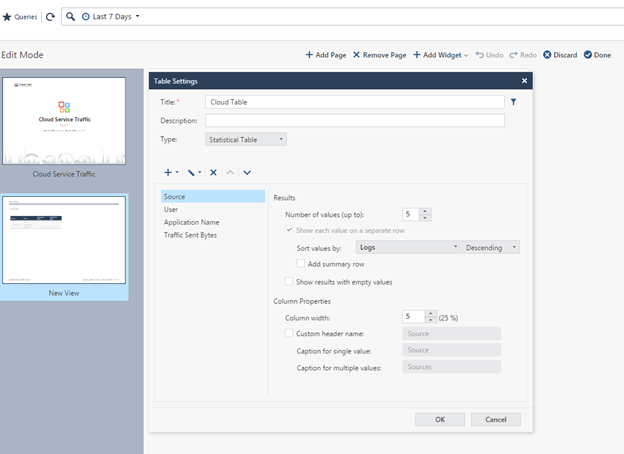

Em seguida, adicione a tabela à página em branco:

Adicionar widget -> Tabela .

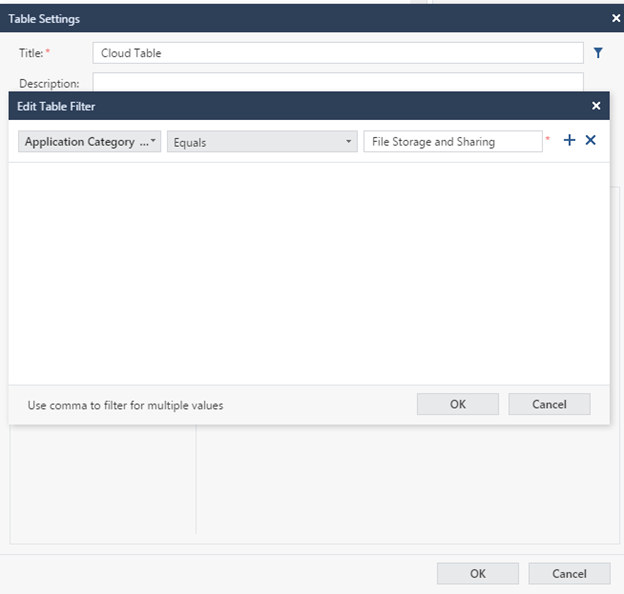

Defina o nome da tabela, por exemplo,

'Cloud Table' e deixe o tipo

Tabela Estatística . Nesse caso, os dados estatísticos resumidos calculados serão mostrados; se você selecionar

Tabela de log , a tabela consistirá em dados para cada evento individual. No contexto de nossa tarefa, não precisamos dessa opção.

Em seguida, você precisa decidir em quais parâmetros a tabela será criada, ver o usuário, o nome do aplicativo em nuvem em que os dados são baixados, a quantidade de tráfego de saída e também considerar a opção quando o nome de usuário estiver ausente, ou seja, você precisará adicionar uma coluna adicional com o endereço IP a partir do qual Existe uma conexão. Dessa forma, selecionamos os parâmetros

Origem ,

Usuário ,

Nome do aplicativo ,

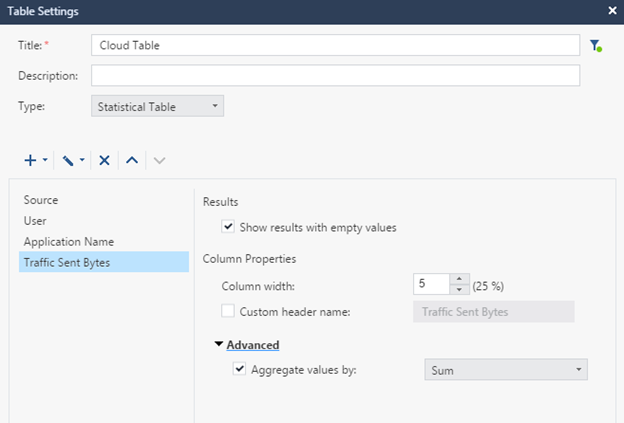

Bytes de tráfego enviados .

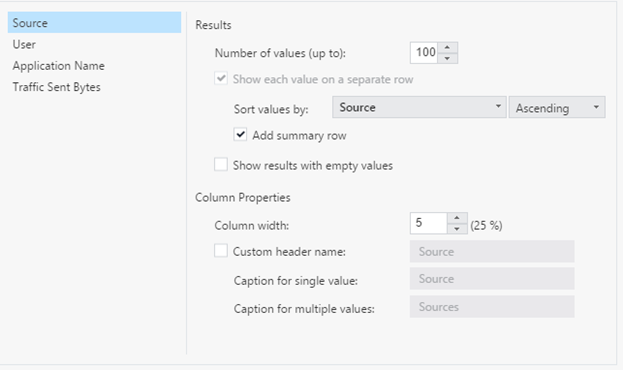

Em seguida, você precisa configurar e classificar corretamente os parâmetros. Como primeiro parâmetro, selecione Origem, dependendo do tamanho da organização, defina o número máximo de valores (

Número de valores ), especifiquei 100, classifique por autovalor, pois esse é o parâmetro principal, que não depende de outros parâmetros.

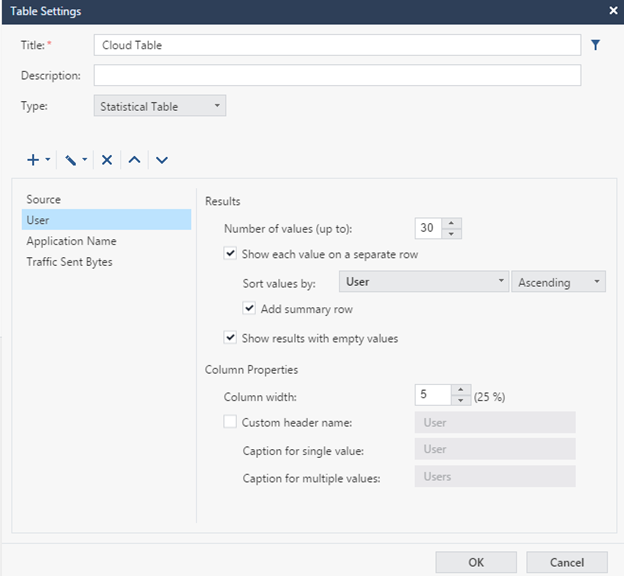

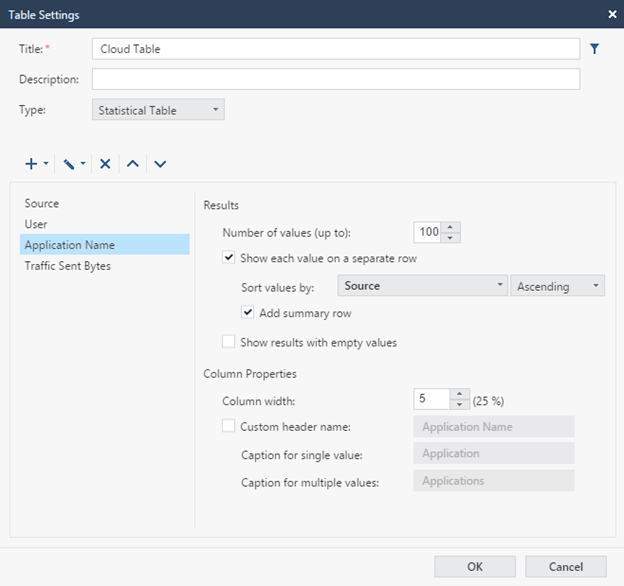

Em seguida, configure os parâmetros

Usuário ,

Nome do aplicativo e

Tráfego enviados bytes de maneira semelhante. Basta classificar os resultados por fonte.

Definimos a estrutura, como resultado, uma tabela será emitida para todos os usuários e aplicativos, dos quais há um grande número, e estamos interessados apenas em aplicativos em nuvem, definiremos um filtro para resolver esse problema (o ícone está no mesmo nível do título).

Como um campo, selecione

Categoria do Aplicativo , a operação

Igual a, defina o nome do grupo -

Armazenamento e Compartilhamento de Arquivos .

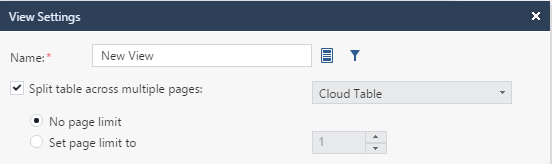

Depois disso, estendemos a tabela para a página inteira, salve as alterações - Concluído. Além disso, se tivermos um grande número de resultados na tabela e tudo não couber em uma página, vale a pena instalar a extensão dos resultados para novas páginas; para isso, vamos em

Opções -> Exibir configurações .

Como resultado, temos uma tabela pronta, você pode estudar os resultados.

Também no relatório, você pode configurar gráficos, tabelas e assim por diante. O princípio é aproximadamente o mesmo em todo lugar. O kit de ferramentas para o usuário médio é bastante transparente e não requer talentos especiais. Resta considerar a funcionalidade de automação no SmartEvent, que não é muito popular, mas do meu ponto de vista, que desempenha um papel importante na garantia dos processos de segurança da informação.

Automação SmartEvent

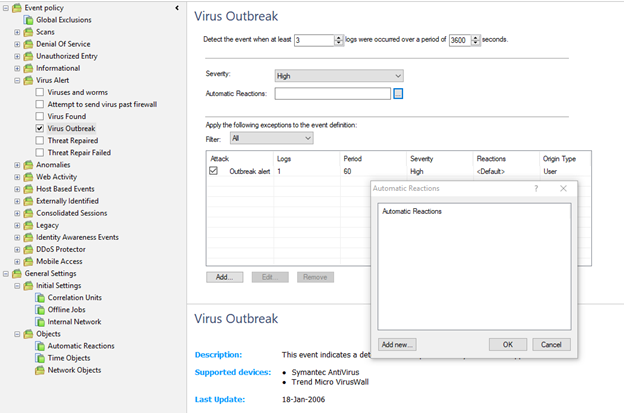

Há um utilitário especial no SmartEvent com o mesmo nome para gerenciamento de blade, que permite configurar a geração e o ajuste de eventos de segurança e a automação de ações para esses eventos.

A árvore de gerenciamento é dividida em 2 ramos: Política de Eventos e configurações globais. Todos os eventos detectados pelo SmartEvent são categorizados na ramificação da política de eventos. Quando um evento é selecionado, suas propriedades customizadas são exibidas no painel de detalhes e a descrição do evento é exibida no painel de descrição. A limpeza da propriedade remove esse tipo de evento da política na próxima vez em que for instalado.

Nas Configurações gerais, as configurações iniciais são definidas, mas é mais provável que a única coisa necessária seja:

- A configuração de Trabalhos offline é um carregamento de logs antigos no SmartEvent, que não estavam no servidor de gerenciamento ou o SmartEvent foi ativado após a criação desses logs.

- Criando ações automáticas em Reações automáticas.

Para cada política, você pode definir uma ação automática.

Uma ação automática é a conclusão de um determinado conjunto de ações sujeito à execução de um evento, que inclui:

- Enviando Email

- Enviando armadilhas SNMP

- Bloco IP de origem

- Bloquear ataque de evento

- Executando um script externo.

Cada opção é bastante aplicável na vida real, dependendo do evento para o qual você definiu a ação automática, por exemplo, para alguns eventos de natureza controversa, você pode definir a ação para enviar uma carta ao engenheiro e bloquear endereços IP para outros eventos, por exemplo, no caso de uma tentativa de varredura seu ataque de rede ou vírus. A ação automática é sobreposta nas propriedades do evento.

É possível configurar a execução do script para um evento específico, mas, neste modo, acredito que isso não é muito conveniente e apropriado, pois a funcionalidade é bastante limitada e você não pode configurar a entrada para o script, pois é necessário para determinadas tarefas, é fácil cometer um erro porque a trivialidade do sistema, portanto, é melhor deixar tudo relacionado aos scripts no sistema de registro como a API Splunk + Check Point, uma gama maior de recursos e funcionalidade quase ilimitada.

Conclusão

Descrevemos os principais relatórios que devem ser do interesse de um engenheiro de segurança da informação:

- Prevenção de ameaças

- Sistema de prevenção de intrusões (IPS)

- Filtragem de aplicativos e URL

- Relatórios personalizados

Se considerarmos o SmartEvent apenas como um sistema de registro e análise, que também produz todos os relatórios necessários com pré-configurações mínimas, essa é a solução ideal.

Uma interface trivial para criar seus relatórios, tudo o que é necessário para a análise subseqüente de incidentes de segurança e manter os processos de SI na organização. Além disso, este é um processo contínuo e requer a participação constante de um engenheiro. Porém, se considerarmos esse produto como uma solução SIEM, ele tem desvantagens, funcionalidade limitada para automatizar e correlacionar eventos, é difícil de configurar e é impossível construir um único centro para monitorar e gerenciar o sistema de segurança da informação em uma organização com base nisso. Considere todos os detalhes e compare as várias soluções para a análise dos logs do Check Point nos seguintes artigos.