Hacker roubou US $ 750.000 em bitcoins em uma semana

Um hacker (ou grupo de hackers) ganhou mais de 200 bitcoins (aproximadamente US $ 750.000 à taxa de câmbio no final de 2018) usando um ataque engenhoso à infraestrutura da carteira da Electrum.

Como resultado do ataque, aplicativos legítimos para trabalhar com a carteira Electrum mostraram mensagens nos computadores dos usuários solicitando que eles baixassem uma atualização maliciosa para o programa de um repositório não autorizado do GitHub.

O ataque começou em 21 de dezembro e parece ter parado depois que os administradores do GitHub fecharam o repositório de hackers. A administração da carteira Electrum espera uma repetição do ataque usando o novo repositório no GitHub ou um link para outro servidor para download.

Isso se deve ao fato de que a vulnerabilidade na qual o ataque se baseia permanece inalterada, embora a administração da Electrum esteja tomando medidas para diminuir sua utilidade para o invasor. O ataque é o seguinte:

- Um invasor adiciona dezenas de servidores mal-intencionados à rede da carteira da Electrum.

- O usuário da carteira legítima da Electrum inicia a transferência de bitcoins.

- Se a transação estiver associada a um dos servidores fictícios, eles retornarão um erro que solicita ao usuário que baixe a atualização do aplicativo de carteira de um site mal-intencionado (repositório GitHub).

- O usuário segue o link e baixa a atualização .

- Quando um usuário abre um aplicativo falso, ele solicita um código de autenticação de dois fatores. Este é um sinal de perigo, uma vez que esses códigos são solicitados apenas antes do envio de fundos, e não no início da carteira.

- Uma carteira shell usa um código para roubar fundos do usuário e transferi-los para o endereço de bitcoin do atacante.

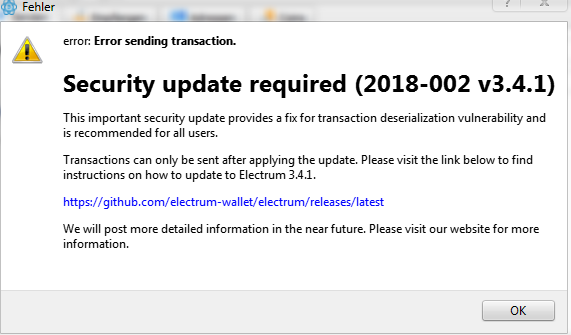

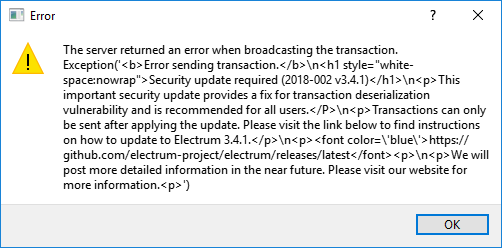

O problema é que os servidores Electrum permitem enviar uma solicitação de pop-up na carteira de um usuário contendo texto arbitrário. Os primeiros ataques foram mais eficazes e enganaram mais usuários do que os subsequentes. Isso aconteceu porque a carteira da Electrum mostrava o texto Rich Text Format, o que tornava os pop-ups autênticos e fornecia aos usuários um link no qual você podia simplesmente clicar.

Ao receber uma mensagem de ataque, a equipe da Electrum atualizou silenciosamente o aplicativo para que essas mensagens não fossem exibidas como RTF.

"Não anunciamos publicamente este ataque até agora, porque após o lançamento da versão 3.3.2 os ataques pararam", disse SomberNight, um dos membros da equipe de desenvolvimento da Electrum. "No entanto, agora os ataques começaram novamente."

Nem todos os usuários que receberam erros em um novo formulário pareciam suspeitos. Alguns estavam mais preocupados do que preocupados. Eles copiaram manualmente o link do texto na janela pop-up para o navegador e, em seguida, baixaram e instalaram a atualização falsa da carteira.

O ataque parou quando a administração do GitHub excluiu o repositório que continha a versão maliciosa da carteira.

Como já mencionado, é esperada uma onda de novos ataques, possivelmente com um novo link. Mas o problema na forma de servidores mal-intencionados em execução no invasor permanece relevante.

No momento, os desenvolvedores estão pensando em substituir as mensagens de erro do servidor por códigos de erro que a carteira da Electrum descriptografará no lado do cliente, mostrando mensagens predefinidas.

SomberNight diz que atualmente os desenvolvedores da Electrum descobriram pelo menos 33 servidores maliciosos adicionados à sua rede, e deve haver entre 40 e 50 deles. Ainda não está claro o que eles farão com esses servidores.