Inspirado em um artigo do

Group-IB sobre um ataque de hackers em larga escala a bancos e empresas, em nome de agências governamentais, decidi descobrir um pouco mais sobre a RTM.

O objetivo não é apenas encontrar os envolvidos nesse ataque, mas também mostrar como essa investigação é acessível, com boas ferramentas e algum conhecimento técnico.

Dados de origem da

publicação EditorGIB :

- 11 de setembro de 2018 - o início do envio mal-intencionado em massa

“... no total, de setembro a início de dezembro, os hackers enviaram 11.073 cartas de 2.900 endereços de e-mail diferentes criados por agências governamentais. Cerca de 900 domínios diferentes associados aos endereços dos remetentes foram descobertos. ”

- O conteúdo das cartas contém informações:

"... como o assunto da carta está indicado" Enviando na quinta-feira "," Memorando "," Pagamento agosto-setembro "," Cópias de documentos etc.). "

- As informações sobre o código malicioso são Trojan RTM.

- Identificadores de rede: domínio namecha.in e endereços IP: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34.

- De acordo com as conclusões do analista do Grupo-IB:

“Para obter o endereço IP do servidor“ C&C ”, o site“ namecha.in ”é acessado.

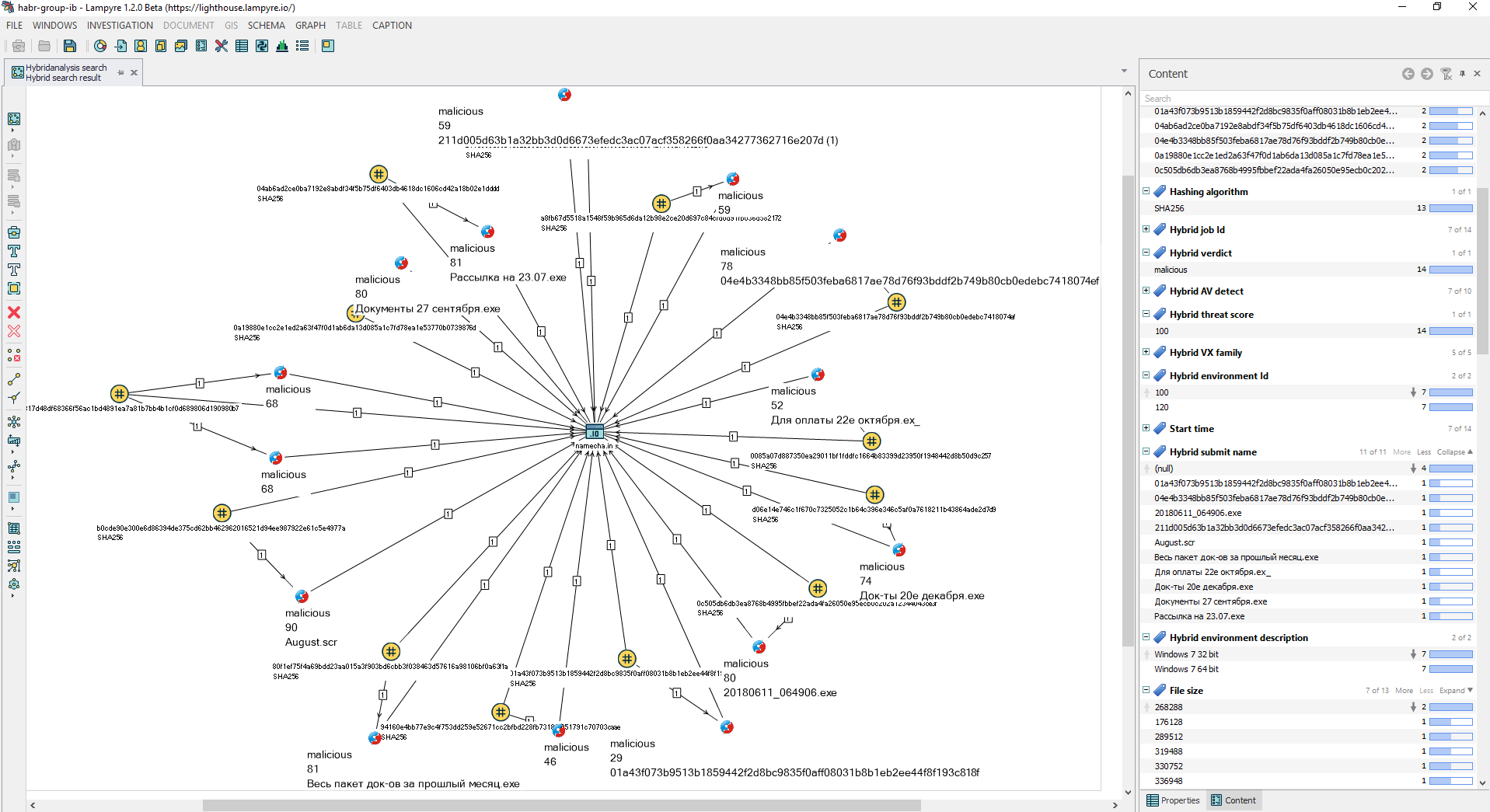

Vamos verificar se os serviços hybrid-analysis.com, virustotal.com sabem sobre namecha.in. Para investigação, usarei um produto chamado Lampyre - posicionando-se como uma “ferramenta de análise de dados para todos”. Na minha opinião, o produto é o resultado da composição do i2, Maltego e, aparentemente, os desenvolvedores foram inspirados pelo Palantir.

A execução de consultas de

pesquisa da Hybridanalysis e a

pesquisa Virustotal produz o seguinte resultado:

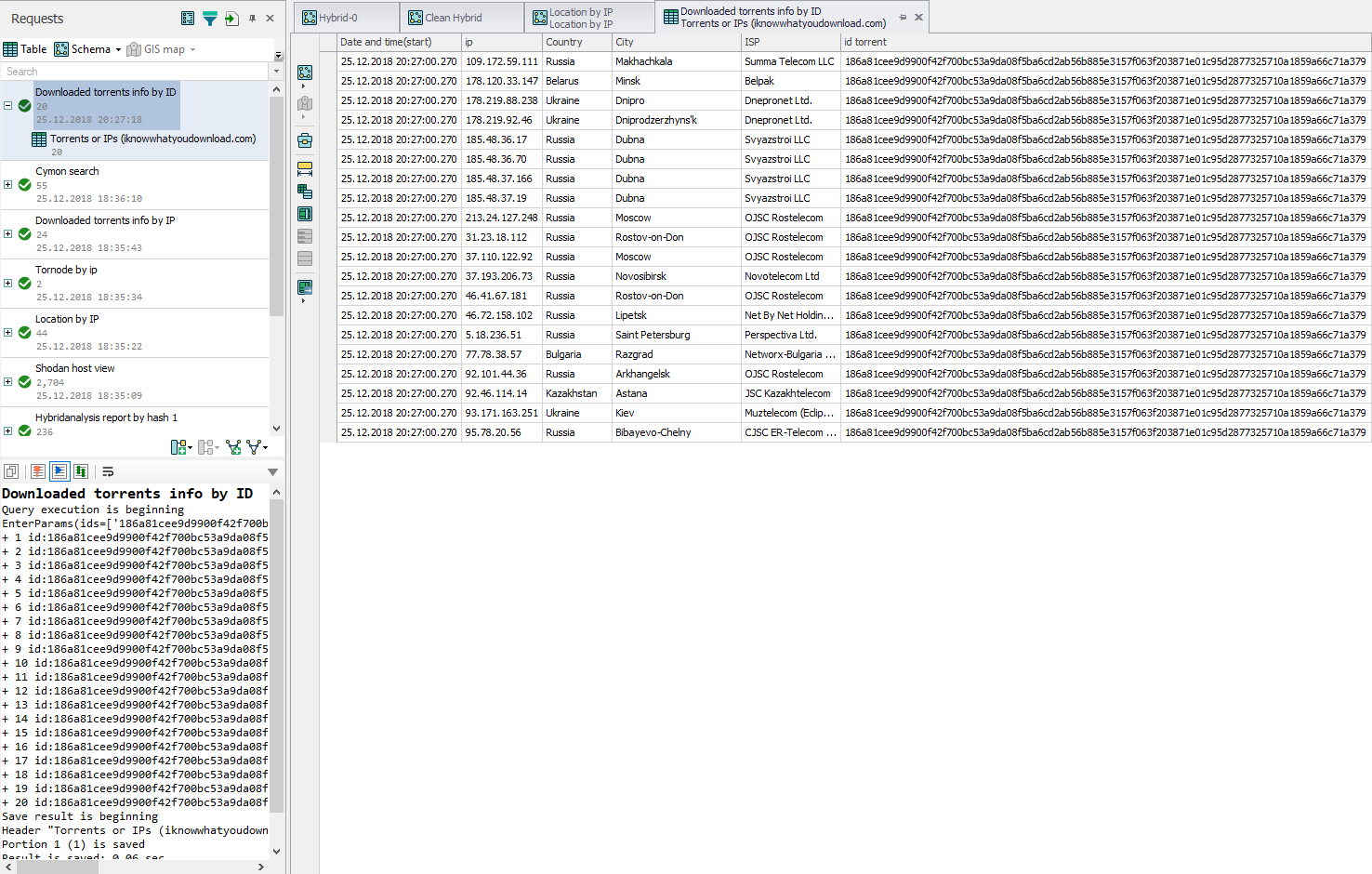

Pode-se observar que os nomes dos arquivos enviados uma vez para verificação ao serviço de análise híbrida são semelhantes aos nomes do relatório dos analistas do Grupo-IB.

Vamos

executar o relatório 2

Hybridanalysis por consultas de

hash com os dados de entrada dos IDs do relatório e hashes do resultado do relatório anterior. Enviaremos os resultados da consulta para o diagrama com o gráfico inicial e limparemos o gráfico dos objetos que ainda não são necessários. Como resultado, obtemos:

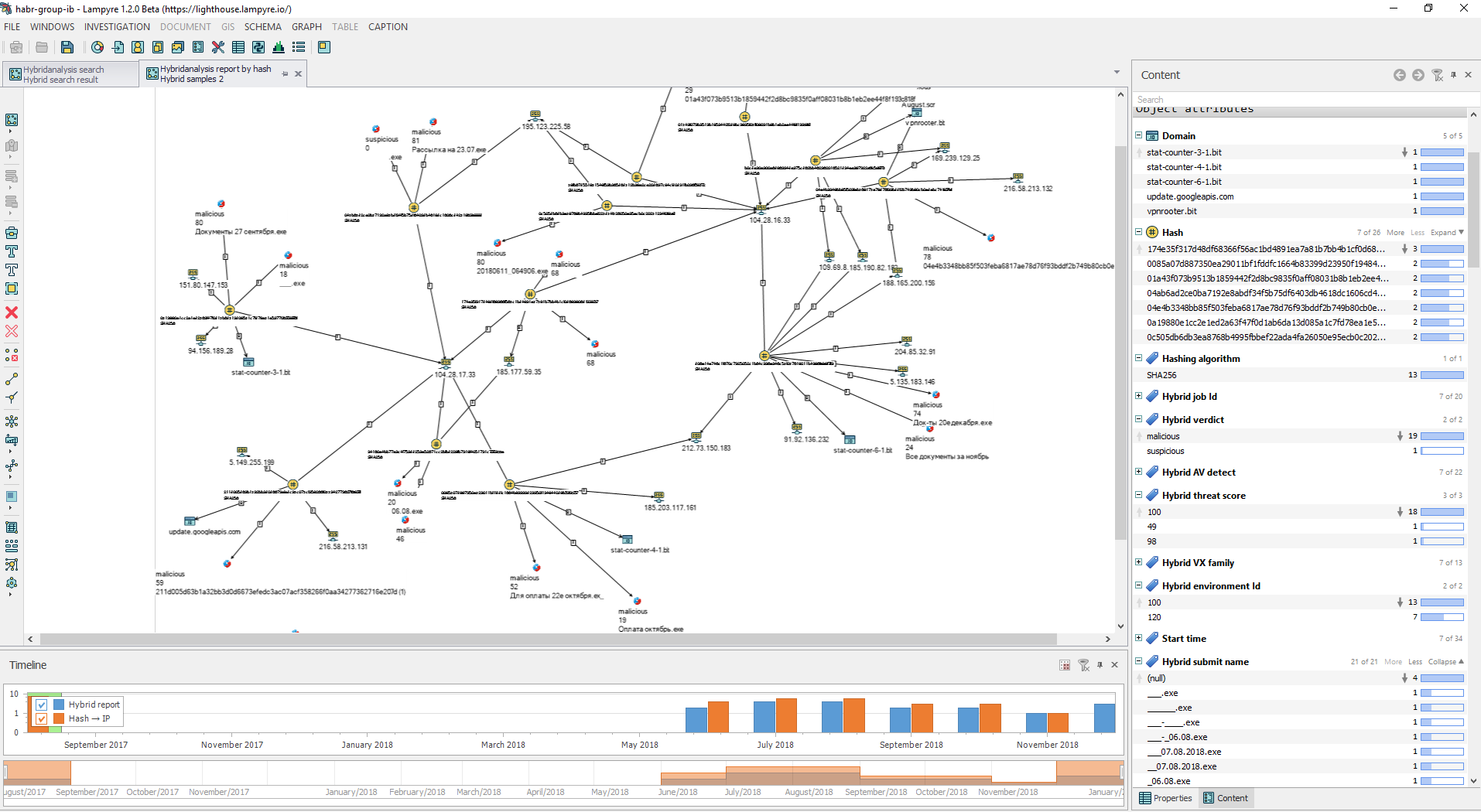

Você pode ver que os eventos no gráfico têm a data mais antiga em agosto de 2017, uma falha e a retomada do uso da infraestrutura desde o início do verão de 2018.

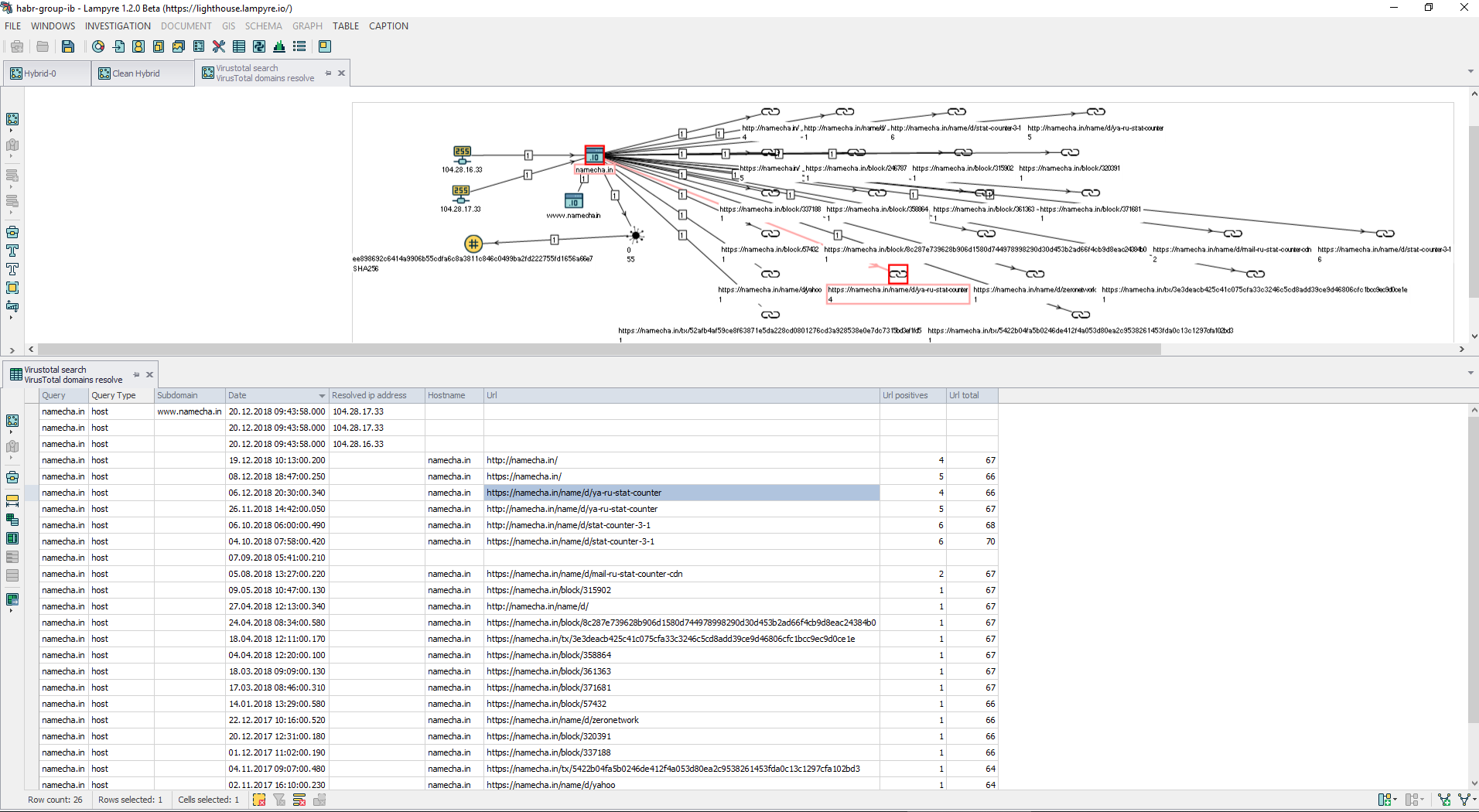

Visualize o resultado da consulta para Virustotal

Para resumir o subtotal nos objetos e resultados:

- Análise híbrida:

- 4 domínios: stat-counter-3-1.bit, stat-counter-4-1.bit, stat-counter-6-1.bit, vpnrooter.bit;

- 19 endereços IP: 151.80.147.153, 94.156.189.28, 185.177.59.35, 185.203.117.161, 88.221.214.41, 195.123.225.58, 5.135.183.146, 91.92.136.232, 212.73.150.183, 204.85.32.91, 169.239.129.25, 216.58 .213.132, 109.69.8.34, 185.190.82.182, 188.165.200.156, 216.58.213.131, 5.149.255.199, 104.28.17.33, 104.28.16.33

- Virsutotal:

Então, surgem as perguntas:

- Que tipo de zona de domínio * .bit;

- Quais são os URLs para namecha.in e quais são as respostas.

Pode-se observar que o nome do domínio stat-counter-3-1.bit dos dados da análise híbrida é semelhante ao url

namecha.in/name/d/stat-counter-3-1 da

Virustotal .

Inicialmente, eu não tinha idéia do namecha.in, no entanto, em termos gerais, acabou: existe um projeto

Namecoin , outro uso da tecnologia "blockchain".

O Namecoin é um sistema de armazenamento baseado em Bitcoin para combinações arbitrárias do tipo nome-valor, o mais famoso dos quais é o sistema de servidores DNS raiz alternativos.

Recurso Namecha.in - um explorador de bloco namecoin alternativo.

Ou seja, por

namecha.in/name/d/mail-ru-stat-counter-cdn , o seguinte conteúdo será retornado (de

forma abreviada):

| Status | Ativo |

| Expira após o bloqueio | 461917 (faltam 30918 blocos) |

| Última atualização | 2018-11-16 10:35:22 (bloco 425917) |

| Registrado desde | 2018-06-13 19:44:47 (bloco 402893) |

| Valor atual | {"Ip": ["185.203.117.161"]} |

Operações

| Data / hora | Operação | Valor |

|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {"Ip": ["185.203.117.161"]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {"Ip": ["195.123.226.143"]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {"Ip": ["185.82.219.79"]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {"Ip": ["195.123.217.232"]} |

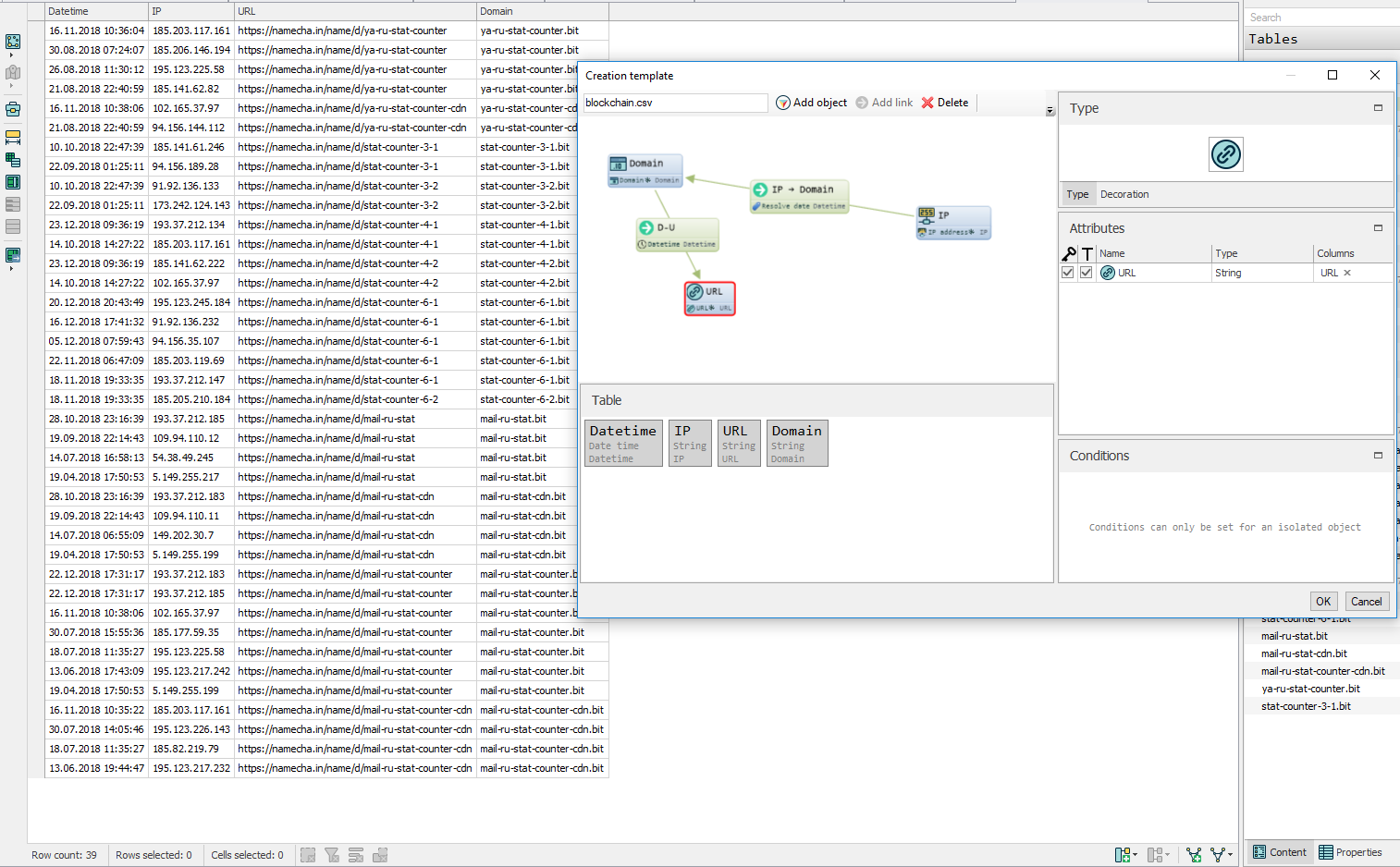

Como você pode ver, são retornadas informações sobre os endereços IP do nome de domínio especificado (mail-ru-stat-counter-cdn.bit), inclusive com uma retrospectiva.

A propósito, é possível verificar a resolução de um nome de domínio na zona de bits via nslookup do servidor 91.217.137.44 (extraído de

bitname.ru ).

Usando uma pesquisa em namecha.in, foi possível encontrar os seguintes domínios na zona * .bit, que, pelo tipo de geração e criação, estão possivelmente relacionados na origem:

- namecha.in/name/d/ya-ru-stat-counter , ya-ru-stat-counter.bit;

- namecha.in/name/d/ya-ru-stat-counter-cdn , ya-ru-stat-counter-cdn.bit;

- namecha.in/name/d/stat-counter-3-1 , stat-counter-3-1.bit;

- namecha.in/name/d/stat-counter-3-2 , stat-counter-3-2.bit;

- namecha.in/name/d/stat-counter-4-1 , stat-counter-4-1.bit;

- namecha.in/name/d/stat-counter-4-2 , stat-counter-4-2.bit;

- namecha.in/name/d/stat-counter-6-1 , stat-counter-6-1.bit;

- namecha.in/name/d/stat-counter-6-2 , stat-counter-6-2.bit;

- namecha.in/name/d/mail-ru-stat , mail-ru-stat.bit;

- namecha.in/name/d/mail-ru-stat-cdn , mail-ru-stat-cdn.bit;

- namecha.in/name/d/mail-ru-stat-counter , mail-ru-stat-counter.bit;

- namecha.in/name/d/mail-ru-stat-counter-cdn , mail-ru-stat-counter-cdn.bit

Portanto, usando consultas para namecha.in, coletei todas as informações nos domínios listados na zona * .bit, salvei as informações em um

arquivo csv com os campos Datetime, IP, URL, Domínio, importei-o para Lampyre e criei um modelo para o gráfico.

Os URLs sugerem envolvimento em empresas conhecidas, mas surgem perguntas aqui:

- sua identidade estrutural - acredito que, se fossem realmente inventadas por pessoas diferentes, sua estrutura seria diferente.

- Os endereços IP para os quais essas entradas são resolvidas não têm nada a ver com essas duas empresas, mas pertencem a hosts estrangeiros. Ambas as empresas possuem seus próprios datacenters fora da Federação Russa e é improvável que eles comecem a hospedar quaisquer serviços em serviços de hospedagem. Mas, mesmo se o fizessem, provavelmente adicionariam registros DNS reversos a esses endereços.

- Parece que esses URLs foram inventados para se disfarçar de serviços russos conhecidos.

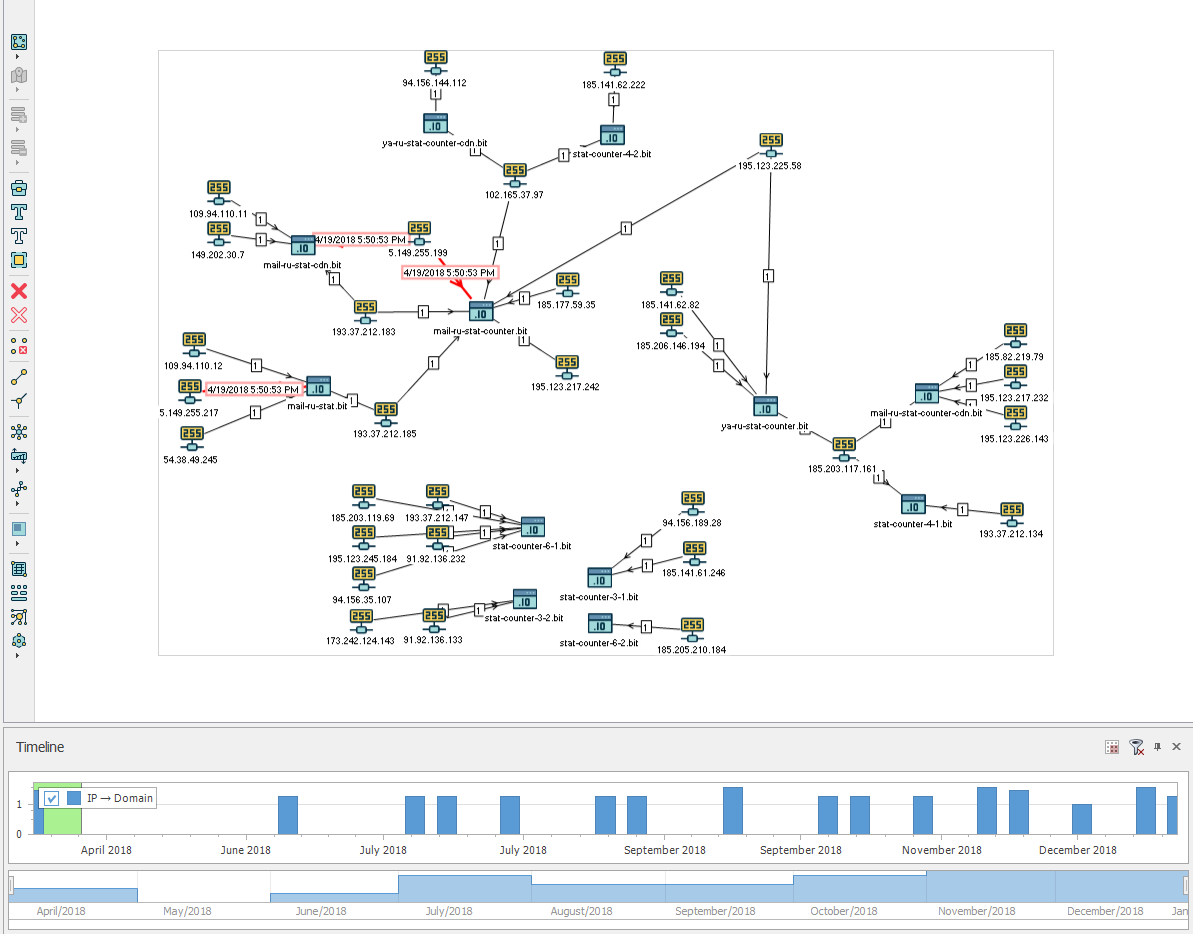

Na forma de gráfico, fica assim (vértices com URL - removidos do gráfico)

De acordo com o gráfico, é possível ver que a infraestrutura dos domínios * .bit foi preparada desde abril de 2018 e continua sendo usada até o presente. A "aleatoriedade" de domínios e endereços IP, como me parece, está excluída.

Portanto, desde o início do fato do Trojan RTM ter se voltado para namecha.in, a investigação chegou a uma certa infraestrutura estável - uma rede de endereços IP, que sem ambiguidade pode fazer parte de uma campanha de distribuição de malware.

No total, foram identificados endereços IP: da análise híbrida - 19, de um esquema com domínios namecha.in e * .bit - 31.

Um total de 44 endereços IP exclusivos:

102.165.37.97, 104.28.16.33, 104.28.17.33, 109.69.8.34, 109.94.110.11, 109.94.110.12, 149.202.30.7, 151.80.147.153, 169.239.129.25, 173.242.124.143, 185.141.61.246, 185.141.62.222, 185.141. 62,82, 185.177.59.35, 185.190.82.182, 185.203.117.161, 185.203.119.69, 185.205.210.184, 185.206.146.194, 185.82.219.79, 188.165.200.156, 193.37.212.134, 193.37.212.147, 193.37.212.183. 195.123.217.232, 195.123.217.242, 195.123.225.58, 195.123.226.143, 195.123.245.184, 204.85.32.91, 212.73.150.183, 216.58.213.131, 216.58.213.132, 5.135.183.146, 5.149.255.199, 5.149.255.217, 54.3. 49.245, 88.221.214.41, 91.92.136.133, 91.92.136.232, 94.156.144.112, 94.156.189.28, 94.156.35.107

E agora, voltando ao artigo do analista do Grupo-IB, para a entrada do nosso estudo:

“A seguir,“ RTM ”tenta estabelecer uma conexão com o servidor“ C&C ”(os seguintes endereços foram encontrados: 188.165.200.156, 185.190.82.182, 5.135.183.146, 151.80.147.153, 109.69.8.34). Para obter o endereço IP do servidor "C&C", o site "namecha.in" é acessado.

Já encontramos todos esses 5 endereços IP pelos resultados da primeira solicitação de análise híbrida com o argumento namecha.in, e pudemos lidar apenas com eles, mas continuei tentando encontrar outros endereços IP. Como resultado, 44 endereços IP estão disponíveis para análise e pesquisa sobre o assunto dos relacionamentos.

Já existe um entendimento de que os 5 endereços IP conhecidos devem estar conectados de alguma forma por algum motivo, é possível que a rede (no gráfico) também esteja conectada com os outros 39 endereços ou todos formarão uma estrutura interessante.

Novamente hackers russos?

Obviamente, os alvos dos ataques eram empresas russas, e os arquivos foram chamados em russo, e o envio foi realizado a partir de vários endereços de email falsificados por agências governamentais. Haverá mais sinais de vestígios russos? O que mais pode ser encontrado nos endereços IP encontrados acima?

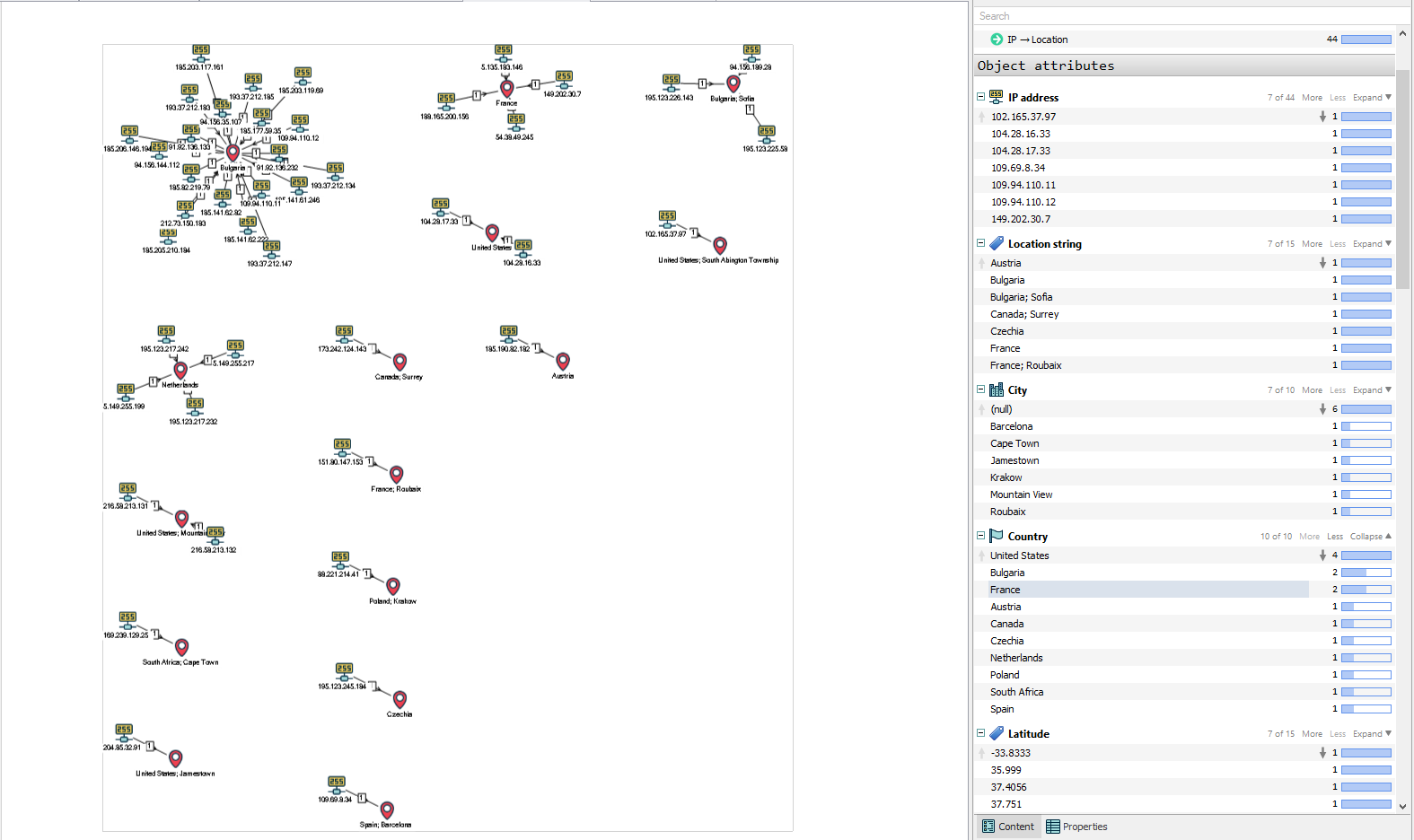

Vamos verificar os endereços IP pertencentes aos países e obter o seguinte resultado: Estados Unidos, Bulgária, França, Áustria, Canadá, República Tcheca, Holanda, Polônia, África do Sul, Espanha.

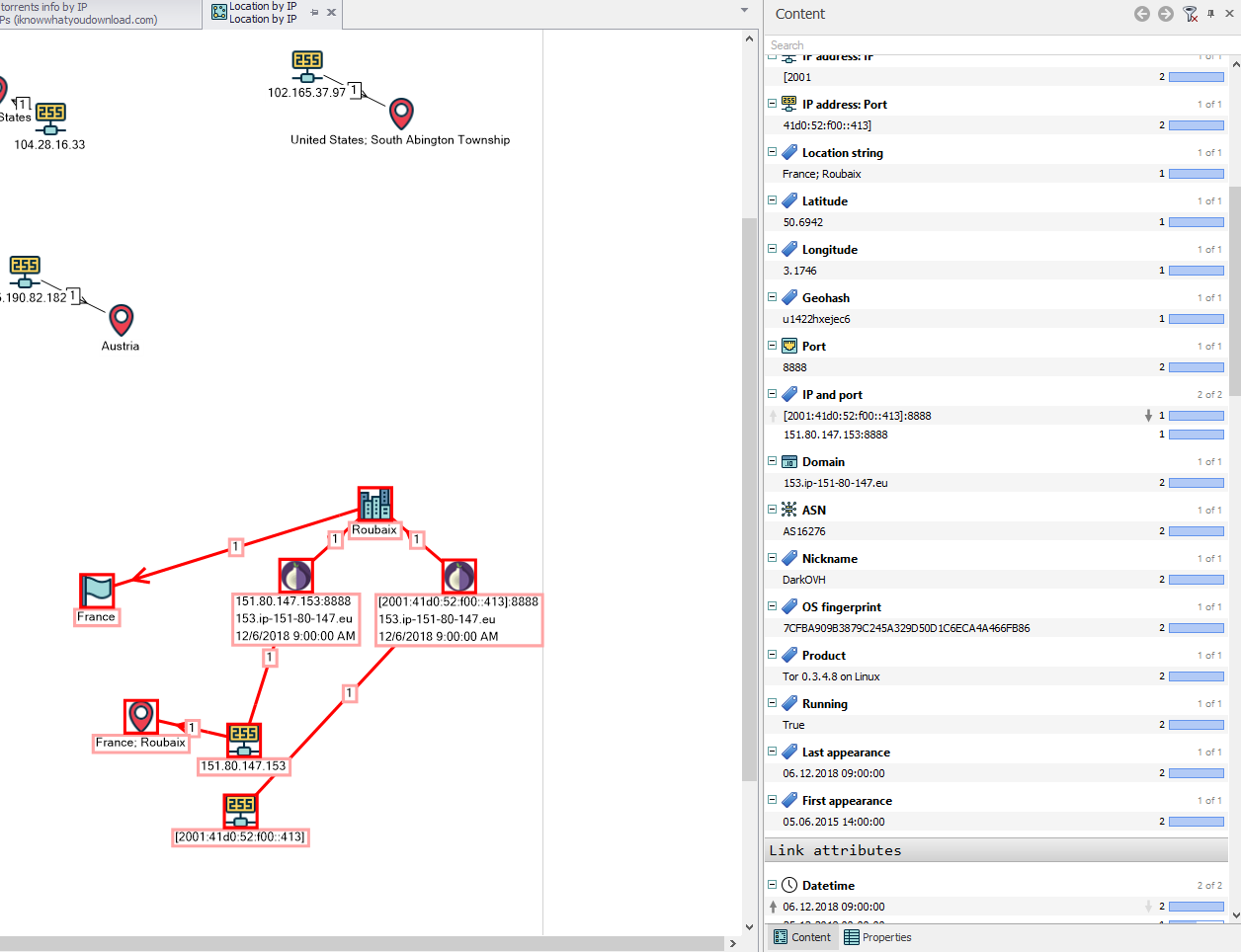

Verifique se os nós da rede Tor estavam entre os 44 endereços IP encontrados, não seria supérfluo realizar essa verificação.

Observe que o IP 151.80.147.153 - desde 2015, um nó de rede TOR comum, apelido: DarkOVH, email: julles.reneau@post.com - esse IP passa de acordo com o relatório do analista do Grupo-IB e dos relatórios de análise híbrida.

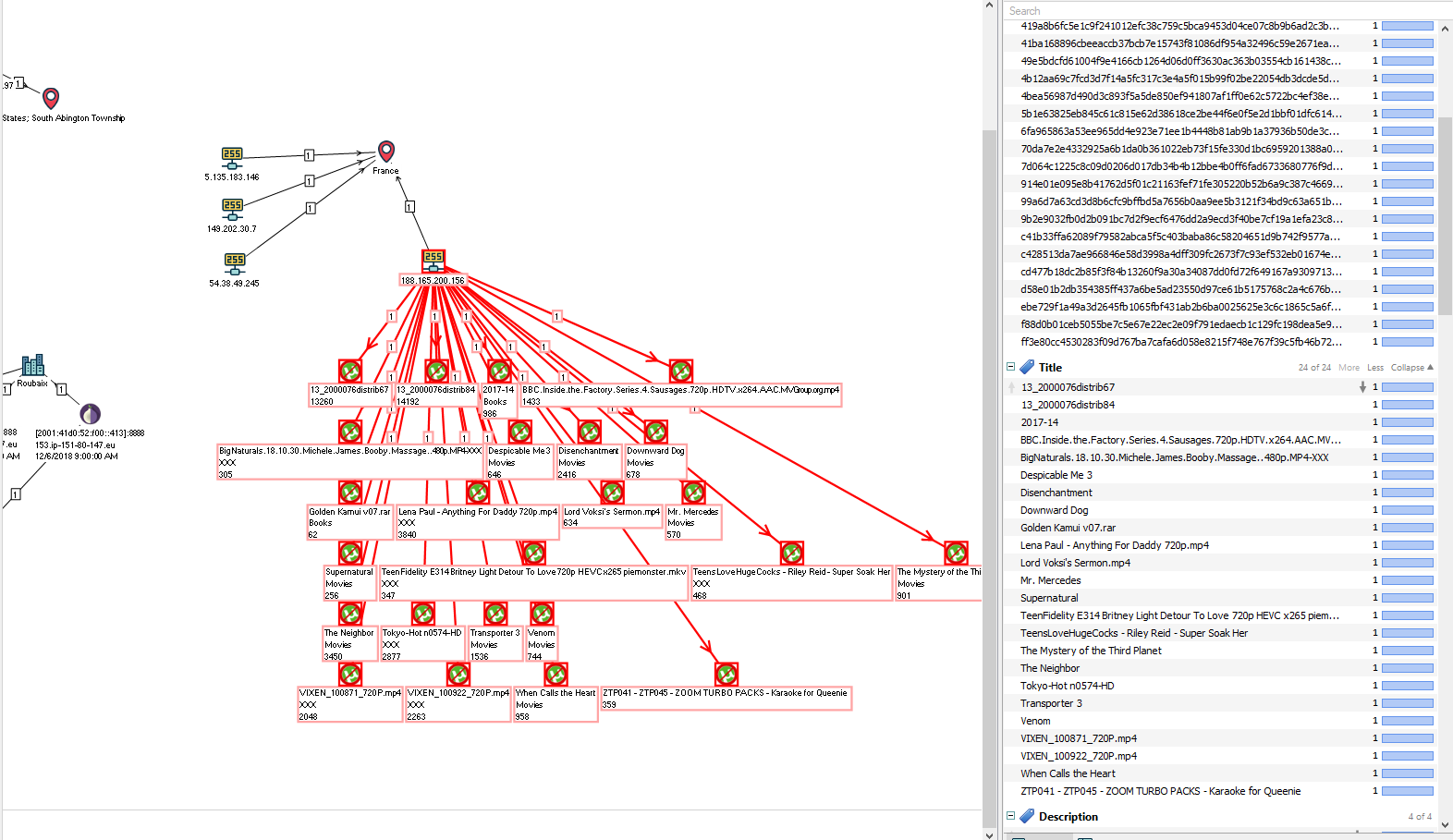

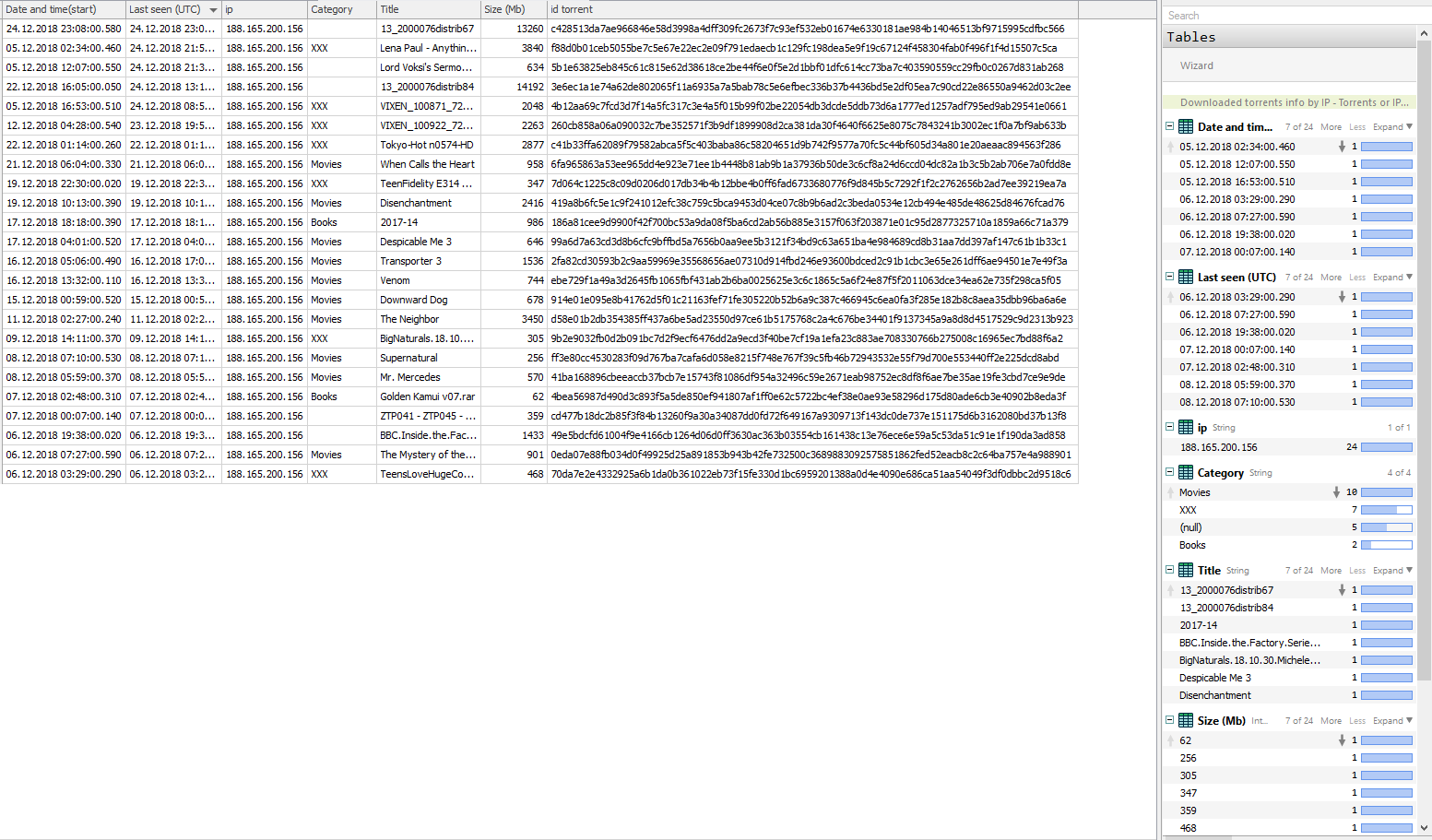

Verificaremos se os torrents foram baixados (distribuídos) desses endereços IP.

E agora, da minha parte, haverá um pequeno truque - como o artigo foi preparado em duas abordagens, eu já suponho razoavelmente que alguém que fala russo em 188.165.200.156, mas agora a partir da captura de tela e da tabela não seja nada óbvio. Anteriormente, na primeira abordagem para escrever um artigo, o resultado da pesquisa em torrents continha, entre outras informações:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 ( 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

Ou seja, o (s) usuário (s) por trás desse endereço IP entende russo? E sim, 188.165.200.156 também é um dos 5 endereços interessantes.

Portanto, para confirmar a suposição no âmbito da investigação visual atual, de que alguém muito parecido com o "camarada russo" está atrás do IP 188.165.200.156, selecionamos a seguinte linha:

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

Por ID de torrent, enviamos uma solicitação

Informações de torrents baixados por ID e obtemos uma resposta sobre quem e de qual ip baixou o torrent com o ID fornecido. O resultado é o seguinte:

De acordo com a tabela de downloads e distribuidores de tal torrent, todos são camaradas de língua russa. Além disso, Lampyre não esconde que usa o resultado do serviço

iknowwhatyoudownload.com e, em princípio, qualquer pessoa pode ver o conteúdo do torrent seguindo o

link - existem muitos arquivos de livros em russo.

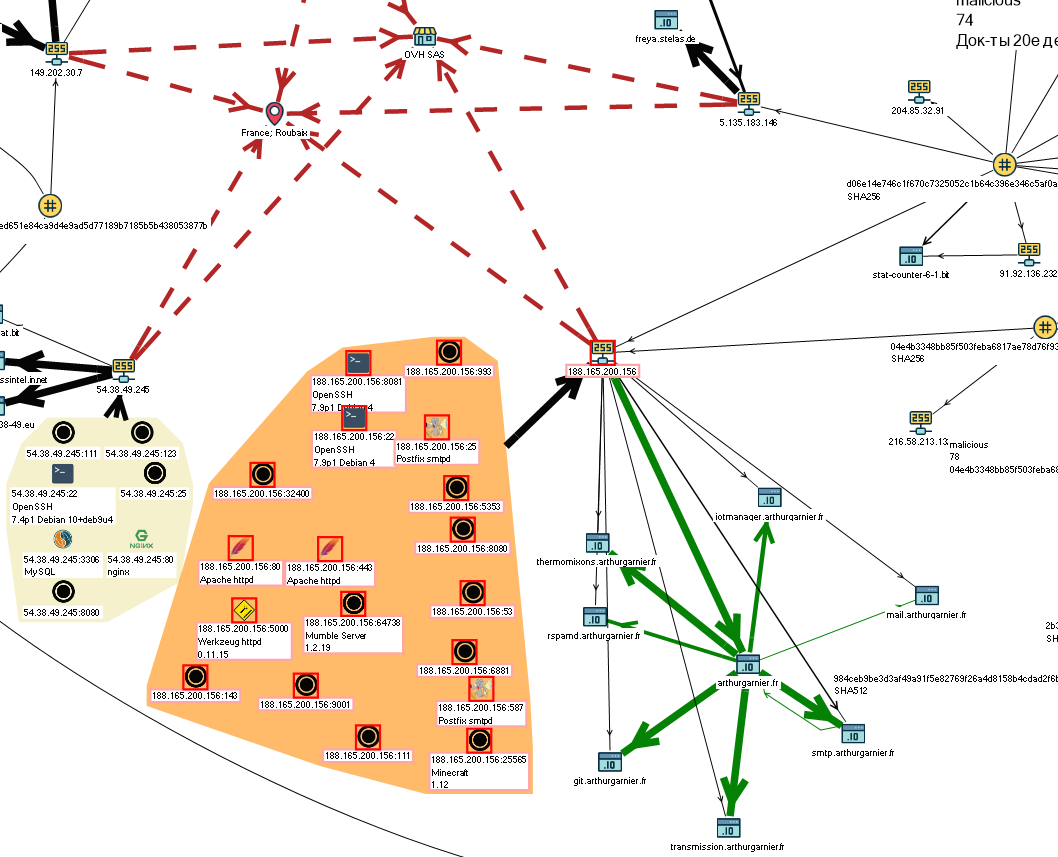

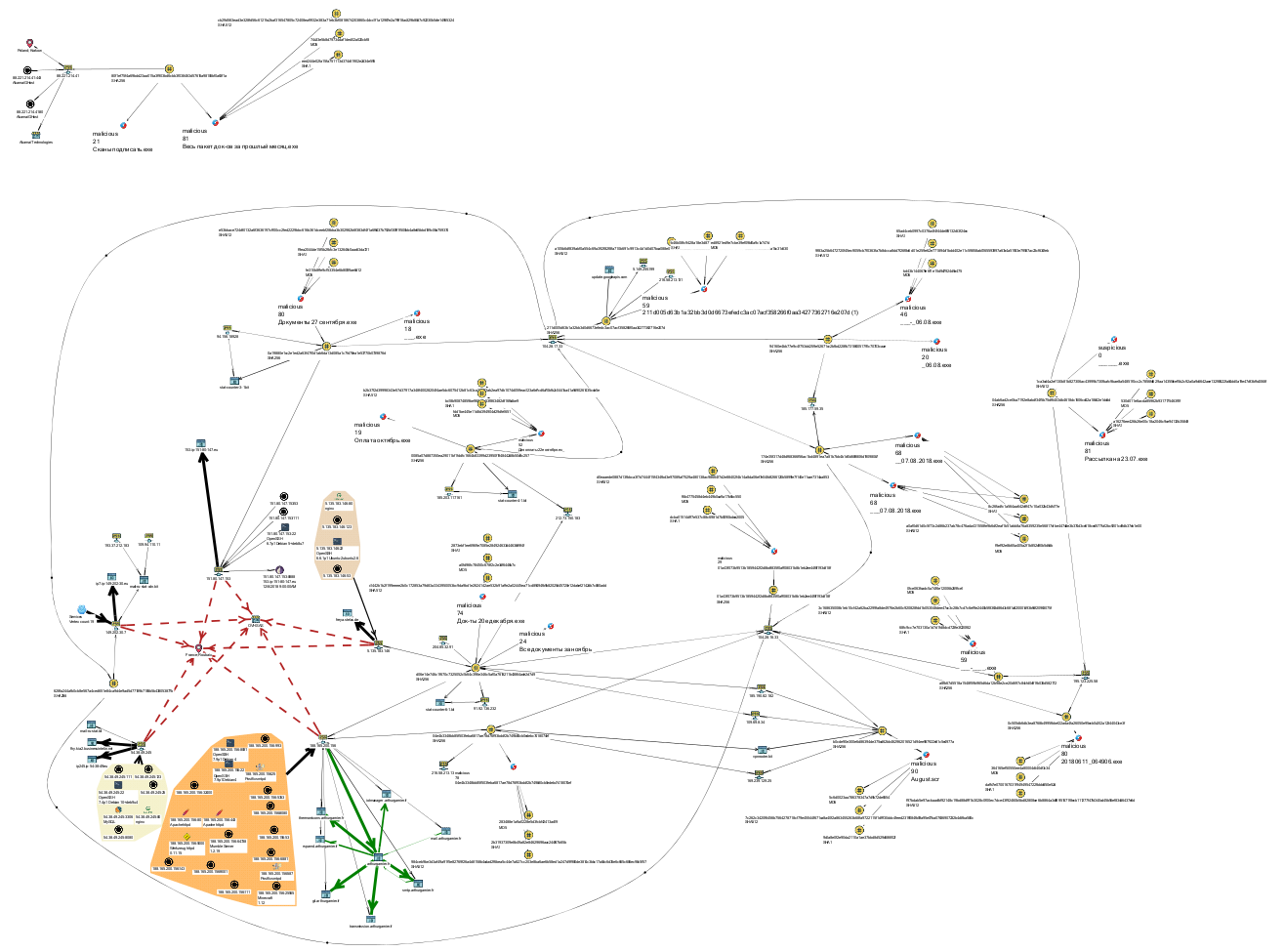

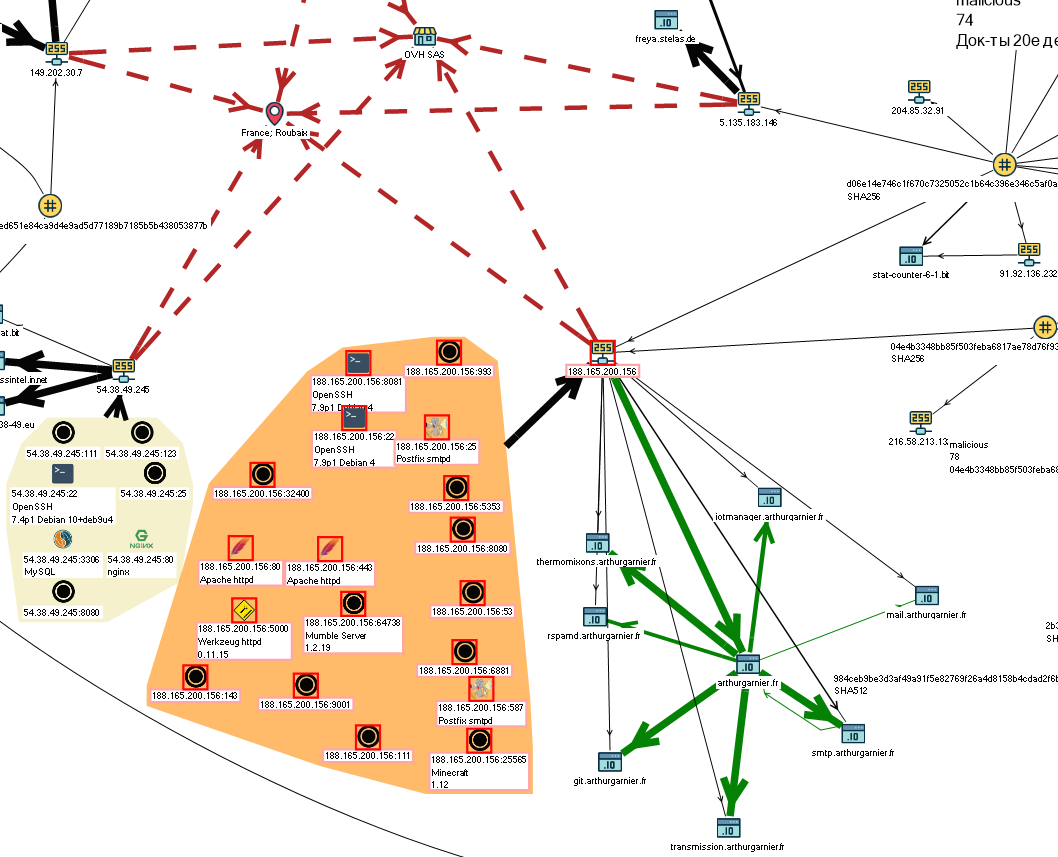

Layout final e recurso estranho

Combinando consultas das apresentadas em Lampyre e métodos de visualização (empilhamento de gráficos, exclusão de vértices desnecessários, agrupamento de vértices, alteração das propriedades visuais dos vértices e arestas do gráfico), esse

esquema foi construído.

Várias dificuldades surgiram no processo e, de acordo com alguns dados de entrada, a análise híbrida mostrou falta de informações e o serviço Virustotal retornou uma fatia de dados mediante solicitação da Lampyre, fornecendo-a a partir da interface em

www.virustotal.com/#/home/upload, fornecendo outra conjunto de dados, através de uma pesquisa na interface a partir do endereço

www.virustotal.com/gui/home/upload - os dados mais completos. Vários links no diagrama final - compilados no Lampyre no modo manual de criação de arestas.

Na minha opinião, o diagrama mostra claramente a relação entre endereços IP, nomes e valores de hash de arquivos maliciosos. A área no gráfico dos endereços IP é diferenciada: 151.80.147.153, 188.165.200.156, 5.135.183.146, 54.38.49.245, 149.202.30.7,

Os endereços IP definidos pelos analistas da GIB são 151.80.147.153, 188.165.200.156, 5.135.183.146, 185.190.82.182, 109.69.8.34

Como você pode ver no diagrama, os endereços IP apresentados no relatório GIB - 185.190.82.182, 109.69.8.34 estão associados ao hash: b0cde90e300e6d86394de375cd62bb462962016521d94ee987922e61c5e4977a, que por sua vez está associado ao objeto de relatório híbrido em 2017 - a primeira vez em agosto de 2017 foi detectada pela primeira vez em agosto de 2017. anos.

O próximo evento relacionado a atividades maliciosas começa em junho de 2018 e aumenta até o final de 2018.

De um modo bom, a investigação pode ser continuada com registros de acesso ao gerenciamento, registro, pagamento e assim por diante aos endereços IP do provedor da OVH. Mas, infelizmente, não existem esses dados, e a investigação pode ser concluída, mas ...

Durante a investigação, navegando no conteúdo das páginas da web dos recursos, o recurso francês

arthurgarnier.fr

Vale a pena notar que ele não saiu de sua cabeça, porque os torrents russos baixados (distribuídos) dele.

O recurso supostamente pertence ao engenheiro francês "Arthur Garnier", o recurso até indica seu currículo -

arthurgarnier.fr/CV_A_Garnier.pdf . Com o qual é possível aprender:

github.com/ArthurGarnier ,

www.linkedin.com/in/arthur-garnier-13326880 . Além disso, de acordo com o resumo, foi compilado no final de 2017, e escreve raramente no github.com. O perfil

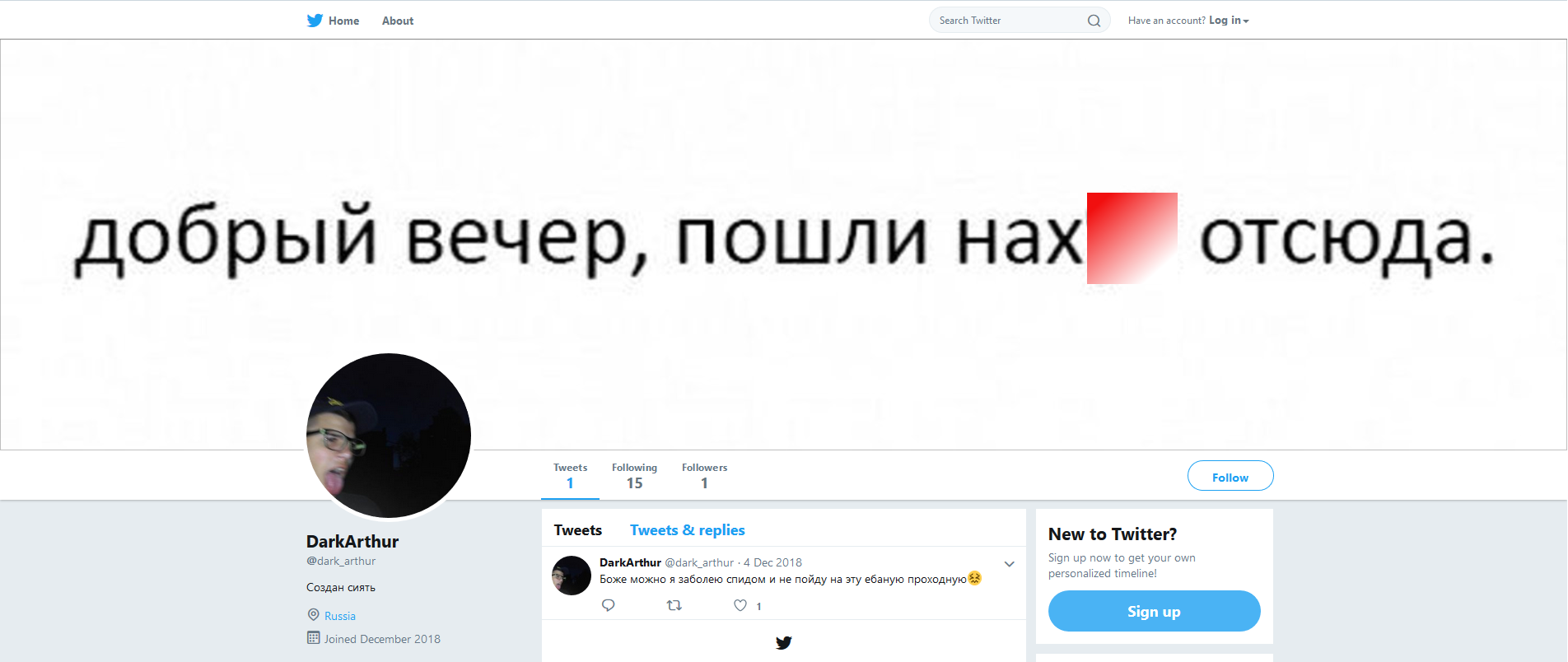

www.linkedin.com indica que, de outubro de 2017 até o presente, Arthur foi engenheiro do Groupe SII. E parece que nada, mas a mesma coisa ... mas na página, entre outras coisas, o endereço da conta do twitter de Arthur

twitter.com/Dark_Arthur é indicado

e aqui quando você vai para a sua conta

Quem está por trás desse perfil, por que uma conta no Twitter em idioma russo é indicada no site de Arthur e não supostamente uma conta real, mais tarde encontrada:

twitter.com/UpsiloN1X - continua sendo uma pergunta.

Em conclusão, é possível dizer, é claro, que o objetivo inicialmente declarado não foi alcançado, mas os resultados desse estudo, bem como o processo de cognição em si, foram muito emocionantes.

Havia perguntas sobre a conta no Twitter, a lista de endereços IP, por que tanta informação sobre a "pista russa". Eu acho que seria possível continuar uma investigação independente entrando em contato com o verdadeiro Arthur, se ele ainda gerencia seu servidor (se é que o servidor).