Seis meses atrás, eu já

escrevi uma nota sobre Habré, onde compartilhei nossa experiência no monitoramento de várias conferências de TI e segurança da informação, nas quais a Cisco foi convidada a apoiar o SOC e o NOC (Black Hat, Mobile World Congress, RSAC, etc.). Hoje eu gostaria de compartilhar a experiência de participar do centro de monitoramento de rede, que serviu o último Black Hat europeu, no qual ajudamos o NOC pelo segundo ano. Juntamente com a RSA, Palo Alto, Gigamon e Rukus, fornecemos proteção para a infraestrutura de conferência e treinamento. A Cisco tinha a responsabilidade de monitorar e investigar incidentes de DNS (usando o

Cisco Umbrella e o

Cisco Umbrella Investigate ), bem como análises automatizadas de malware e Inteligência de Ameaças usando o

Cisco Threat Grid .

Garantir a segurança cibernética de conferências como a Black Hat é mais que uma tarefa difícil, pois o aparecimento de arquivos maliciosos ou tentativas de acessar domínios maliciosos no tráfego não é um evento fora do comum. Pelo contrário, no âmbito de vários treinamentos, este é um evento completamente normal que não pode ser bloqueado, violando o processo de aprendizado e causando descontentamento aos participantes que pagaram seu dinheiro e aos instrutores. O mesmo vale para os patrocinadores que, como parte de seus eventos, briefings e coletivas de imprensa, frequentemente mostram como suas soluções funcionam, o que também exige que a equipe do NOC seja cuidadosa e seletiva.

Malware ofuscado

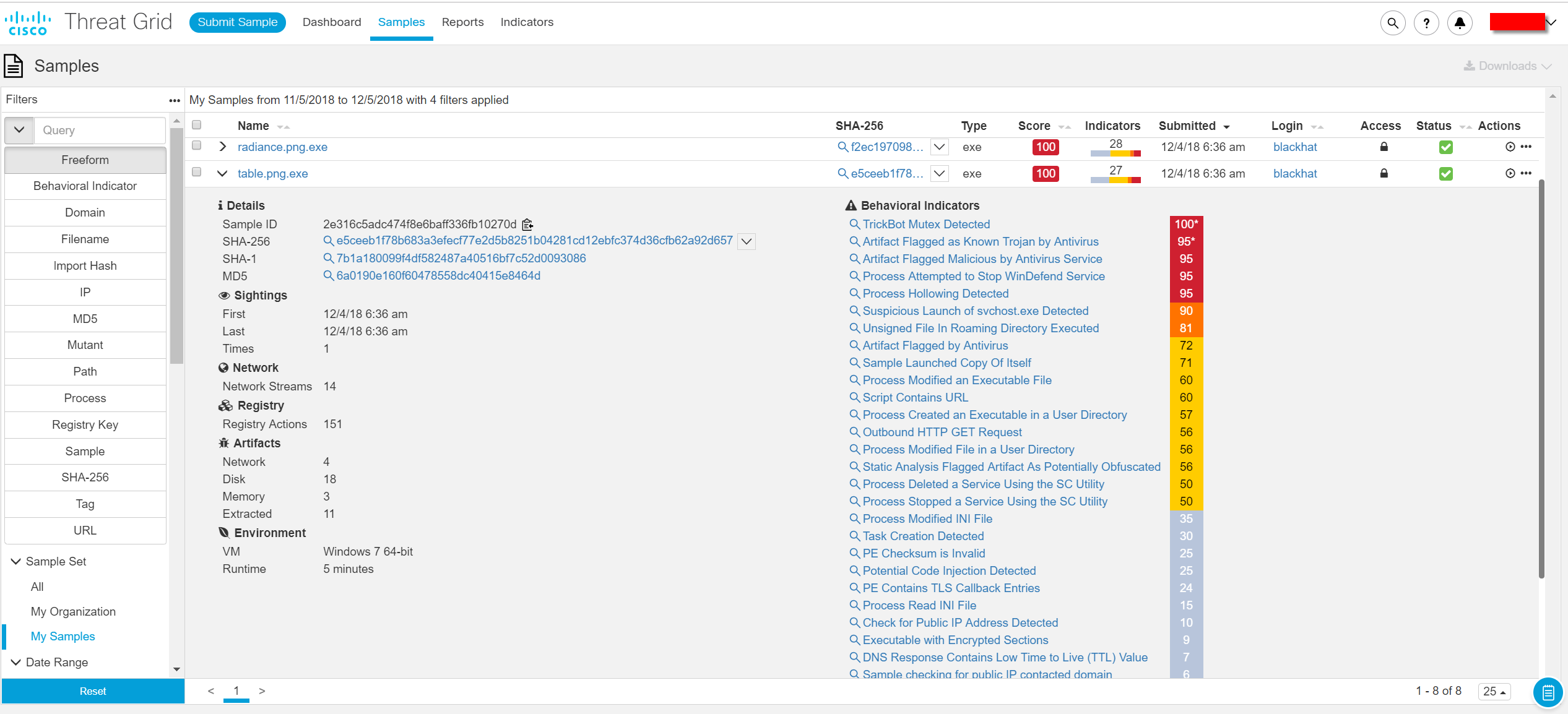

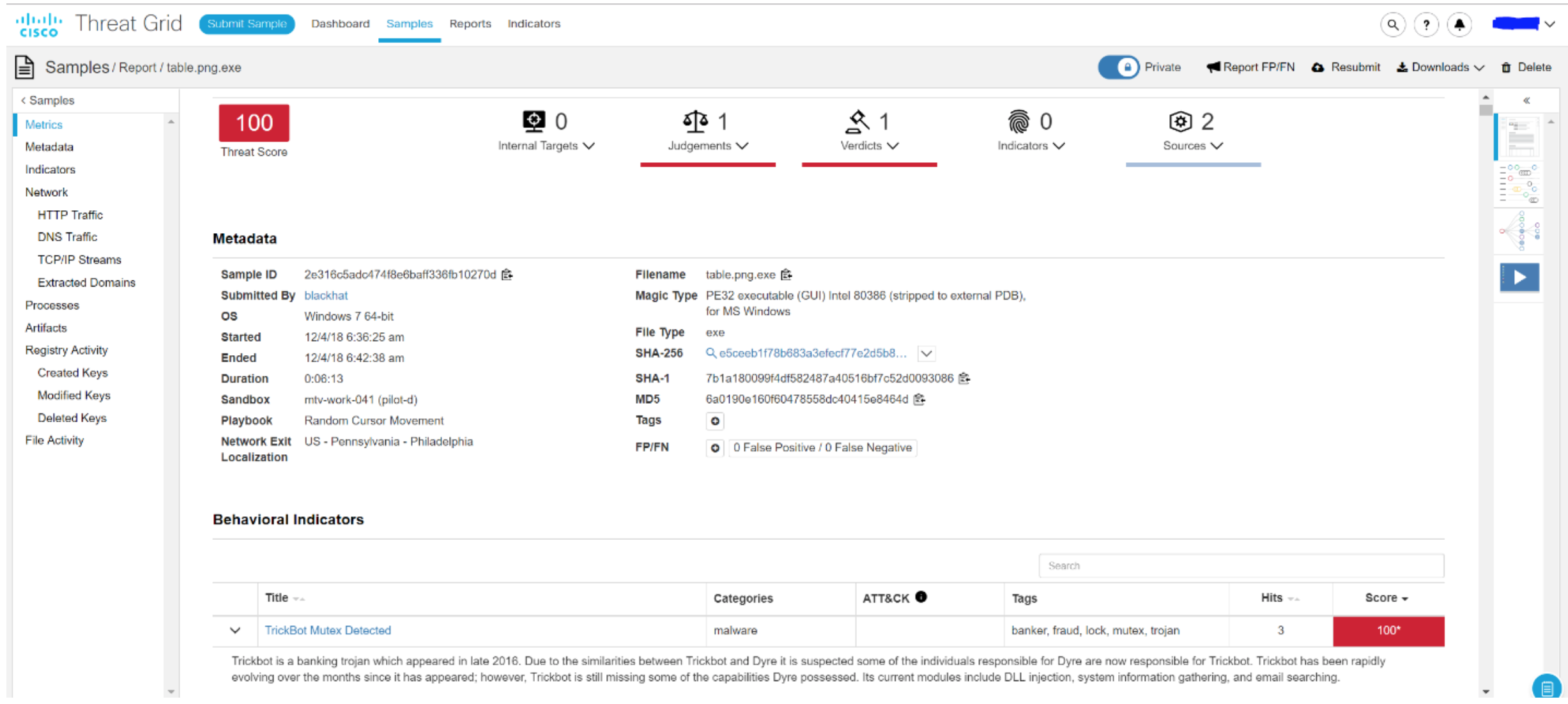

A solução RSA NetWitness foi responsável pelo monitoramento da rede no Black Hat, que inspecionou, entre outras coisas, arquivos transmitidos por vários protocolos de rede, incluindo aqueles com várias violações. Por exemplo, no primeiro dia de um dos treinamentos, o download do arquivo table.png foi registrado. A NetWitness descobriu que, apesar da extensão inerente às imagens, o cabeçalho do arquivo começou com MZ, o que poderia indicar que o arquivo que está sendo transferido é realmente executável. O arquivo foi transferido para o Cisco Threat Grid para análise dinâmica.

Alguns minutos após o download, o arquivo table.png foi reconhecido como um Trojan do Trickbot.

A detecção ocorreu em vários indicadores comportamentais, incluindo o trabalho com memória. É suficiente alterar apenas um pouco para que o hash do arquivo seja alterado, mas é difícil reescrever o código para trabalhar com memória para ficar invisível para o sistema de análise de malware. Exatamente o mesmo espaço de endereço foi usado pelo Trickbot, o que nos permitiu concluir exatamente sobre esse malware.

Trickbot não é um novo Trojan; Apareceu no final de 2016, mas ainda é encontrado na Internet. A equipe do NOC determinou o endereço MAC do laptop no qual o Trickbot foi carregado, disfarçado como um arquivo .png. Verificamos toda a atividade que acompanha este Macbook - em poucos minutos, foi feita uma tentativa de conectar-se a centenas de domínios DGA, baixar dezenas de vários programas maliciosos etc. Durante a investigação, verificou-se que o macbook foi usado como parte de um dos treinamentos; portanto, a equipe do NOC não bloqueou essa atividade, enquanto fazia esforços para garantir que nada perigoso caísse fora do escopo deste treinamento nos computadores de outros participantes da Black Hat Europe.

Proxy Inteligente

À medida que a função de nossas soluções se expande, nós as testamos em conferências, onde somos convidados a participar do SOC / NOC. Dessa vez, no primeiro dia, ativamos o recurso Intellgent Proxy no Cisco Umbrella, que permite proxy do tráfego da Web monitorando ameaças, conteúdo e aplicativos transmitidos como parte da interação na Web.

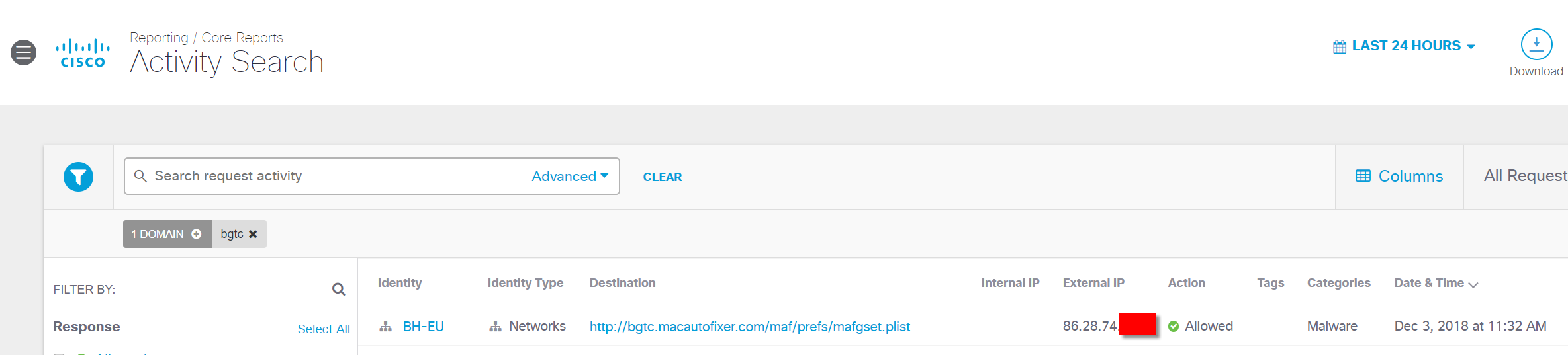

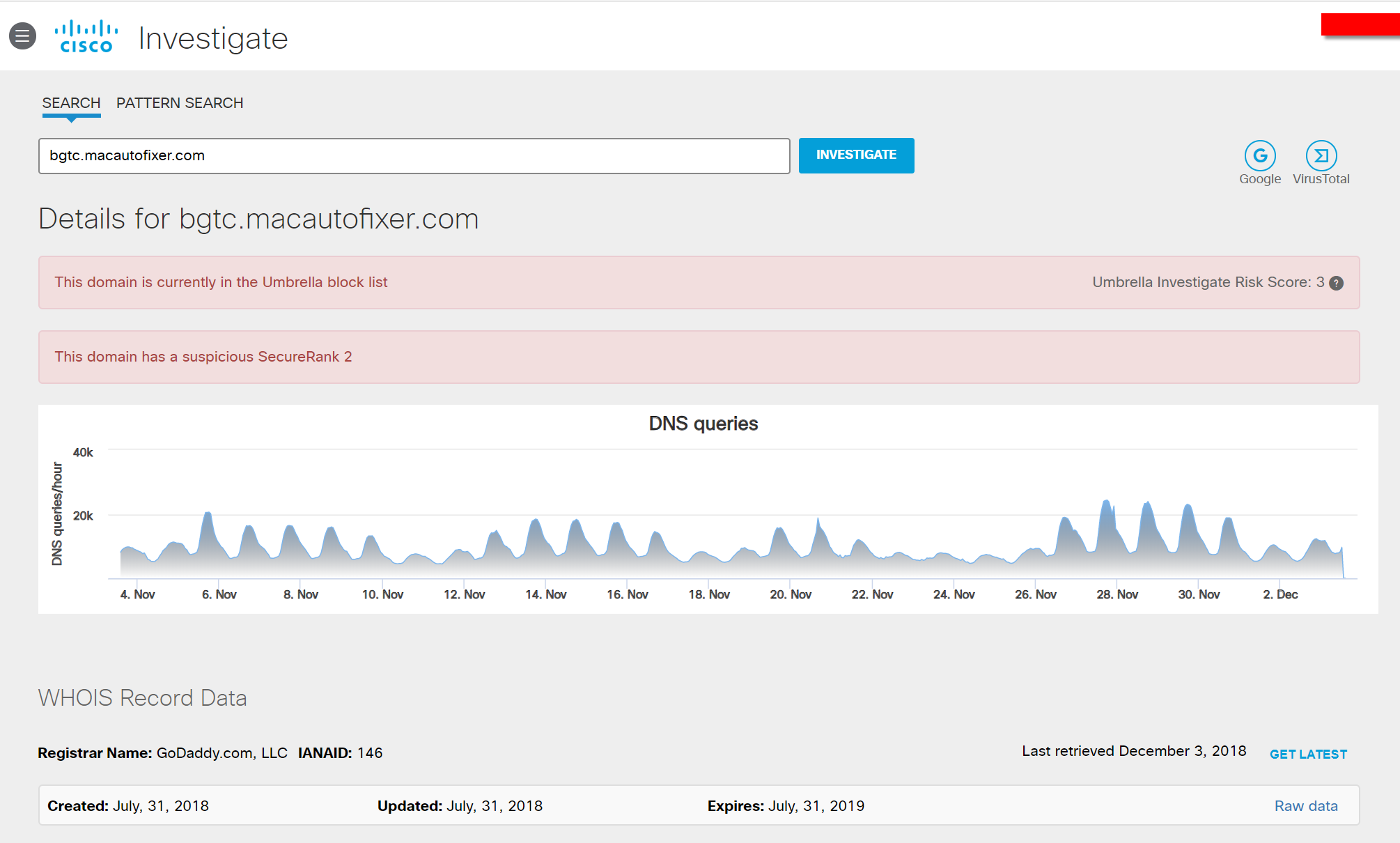

Na manhã do primeiro dia, consertamos um alarme relacionado ao acesso ao macautofixer.

A equipe do NOC iniciou uma investigação, incluindo a análise de logs da ITU, a reconstrução de pacotes de rede e a identificação da máquina que iniciou a solicitação. A julgar pelos dados do Cisco Umbrella Investigate, esse é um recurso malicioso bastante popular - cerca de 20 mil solicitações são registradas diariamente para ele:

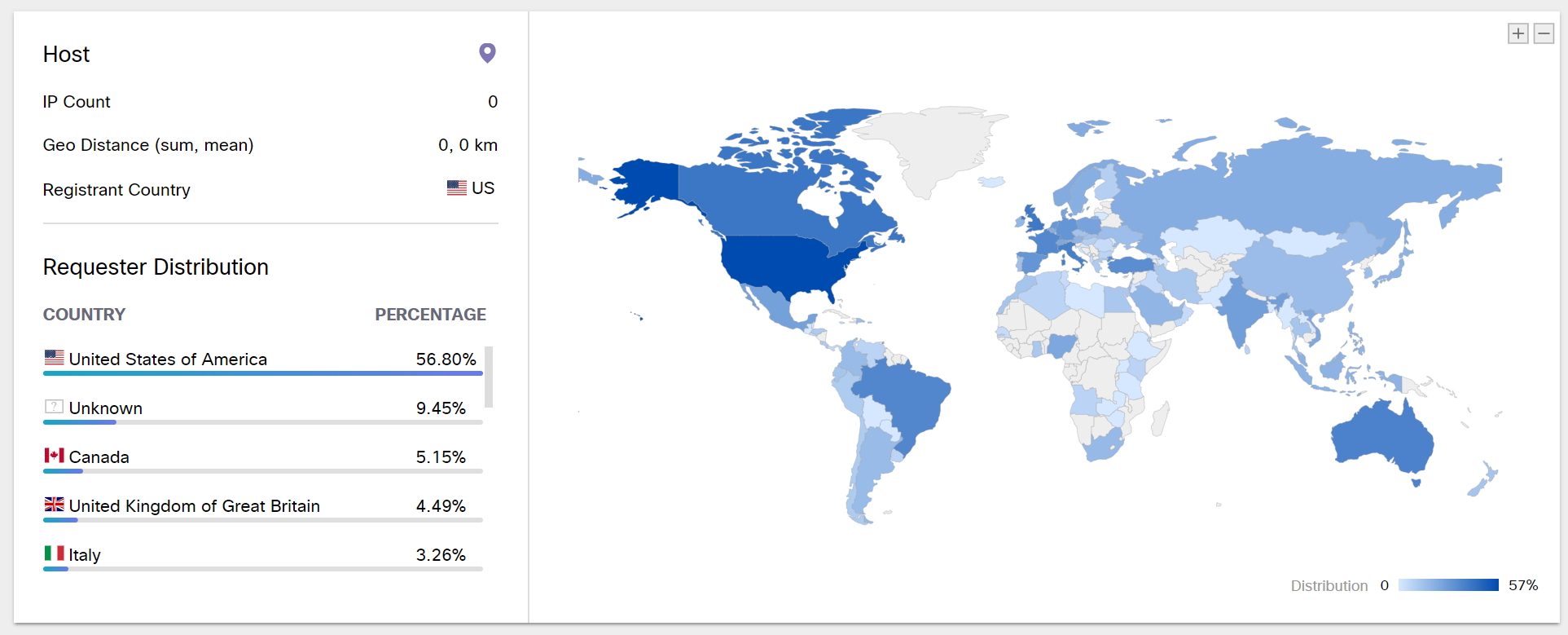

principalmente dos EUA:

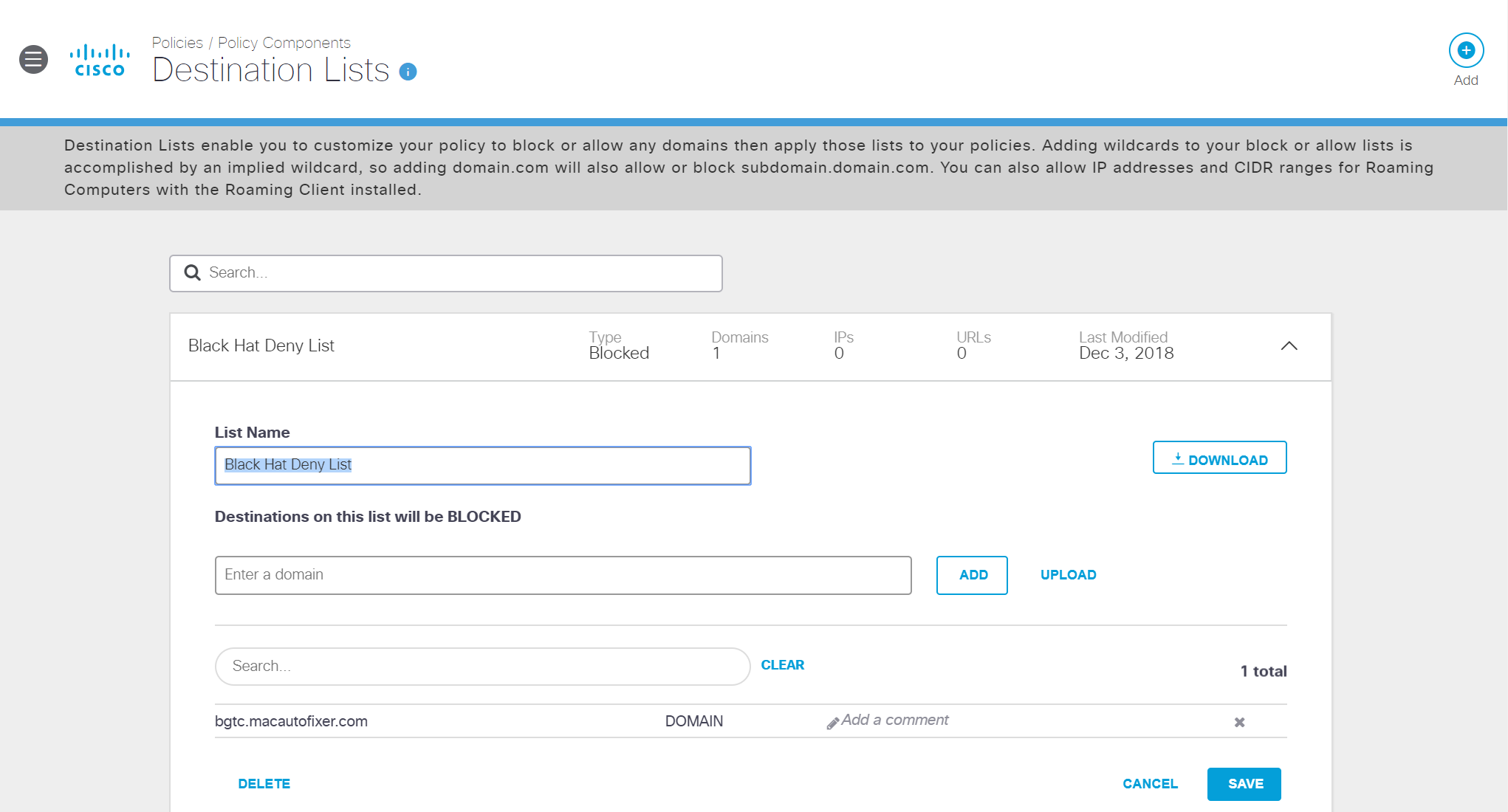

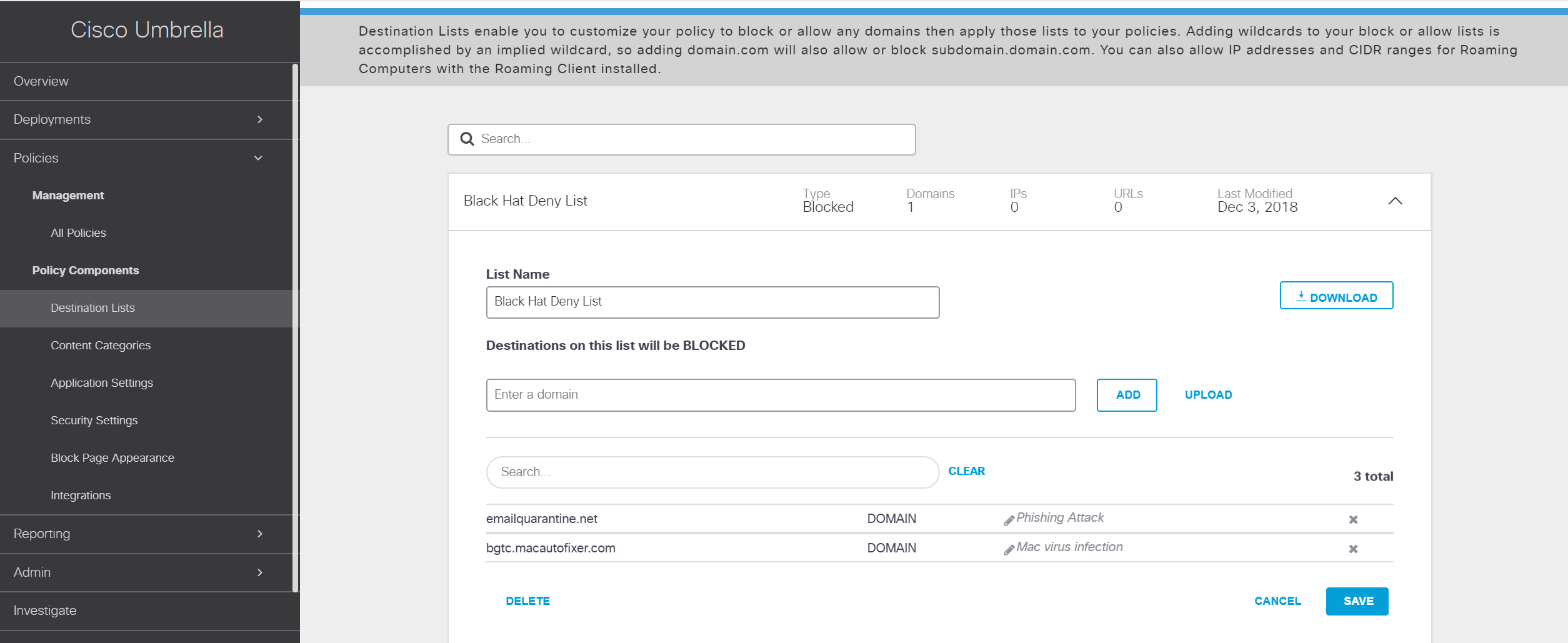

Aconteceu que um dos computadores dos organizadores da conferência estava infectado. A política do BlackHat permite o acesso a recursos maliciosos até que seja identificado que é um ataque externo aos recursos do Black Hat, como foi registrado neste caso. O domínio foi bloqueado pela Cisco Umbrella para esta e todas as futuras conferências da Black Hat.

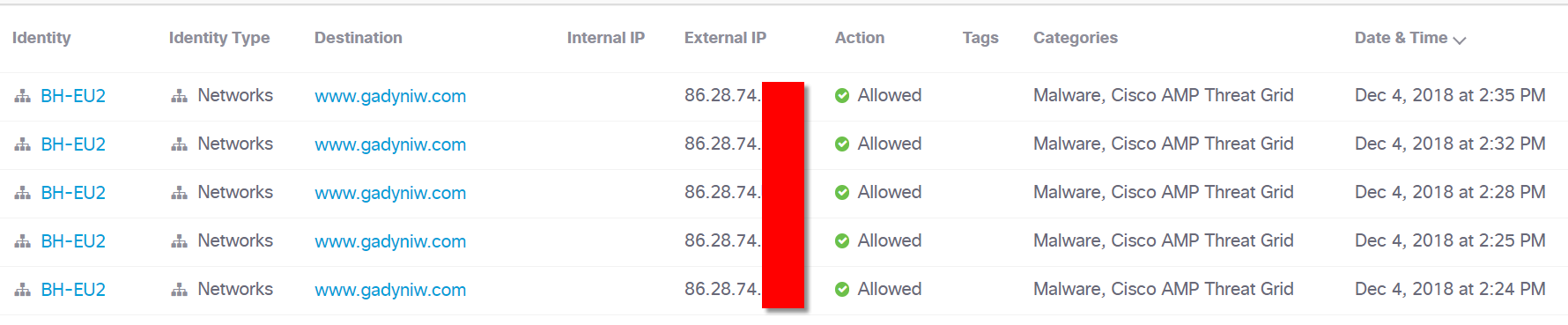

No segundo dia, vários usuários da rede Wi-Fi foram infectados pelo malware Simba, que tentou se conectar a servidores de comando bastante antigos:

- www [.] gadyniw [.] com / hbt.php? rewrite = login.php

- purycap [.] com / login.php

- gadyniw [.] com / hbt.php? rewrite = login.php

- ww1 [.] ysyfyj [.] com / login.php

O domínio gadyniw [.] Com foi identificado pela Cisco Threat Grid como malicioso e bloqueado. Durante a investigação, descobriu-se que esse malware foi usado como parte de um dos treinamentos nos quais os participantes se mostraram computadores sem patches. Aconselhamos o instrutor a lembrar os participantes infectados a não se conectarem ao seu segmento Wi-Fi público com seus laptops.

Ataque de phishing

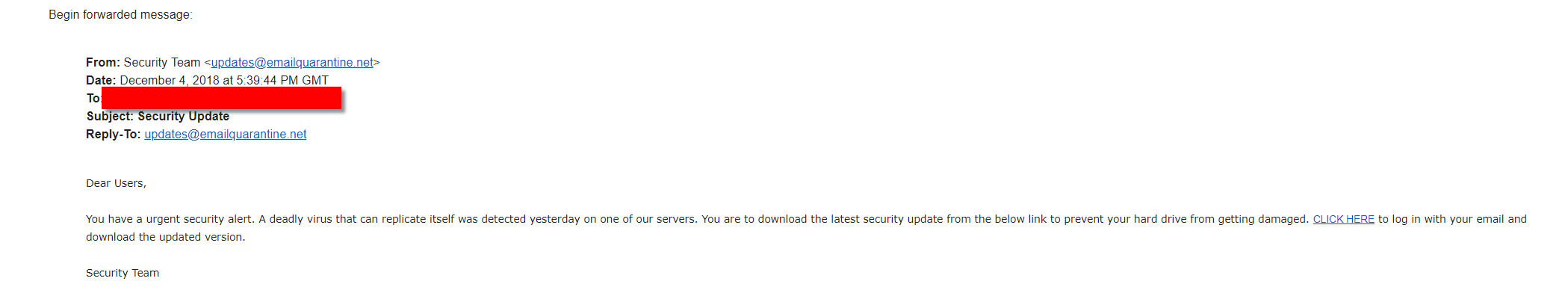

No processo da Black Hat, seus organizadores, a empresa UBM, enfrentaram um ataque maciço de phishing por email, que continua sendo o ataque mais difundido às organizações.

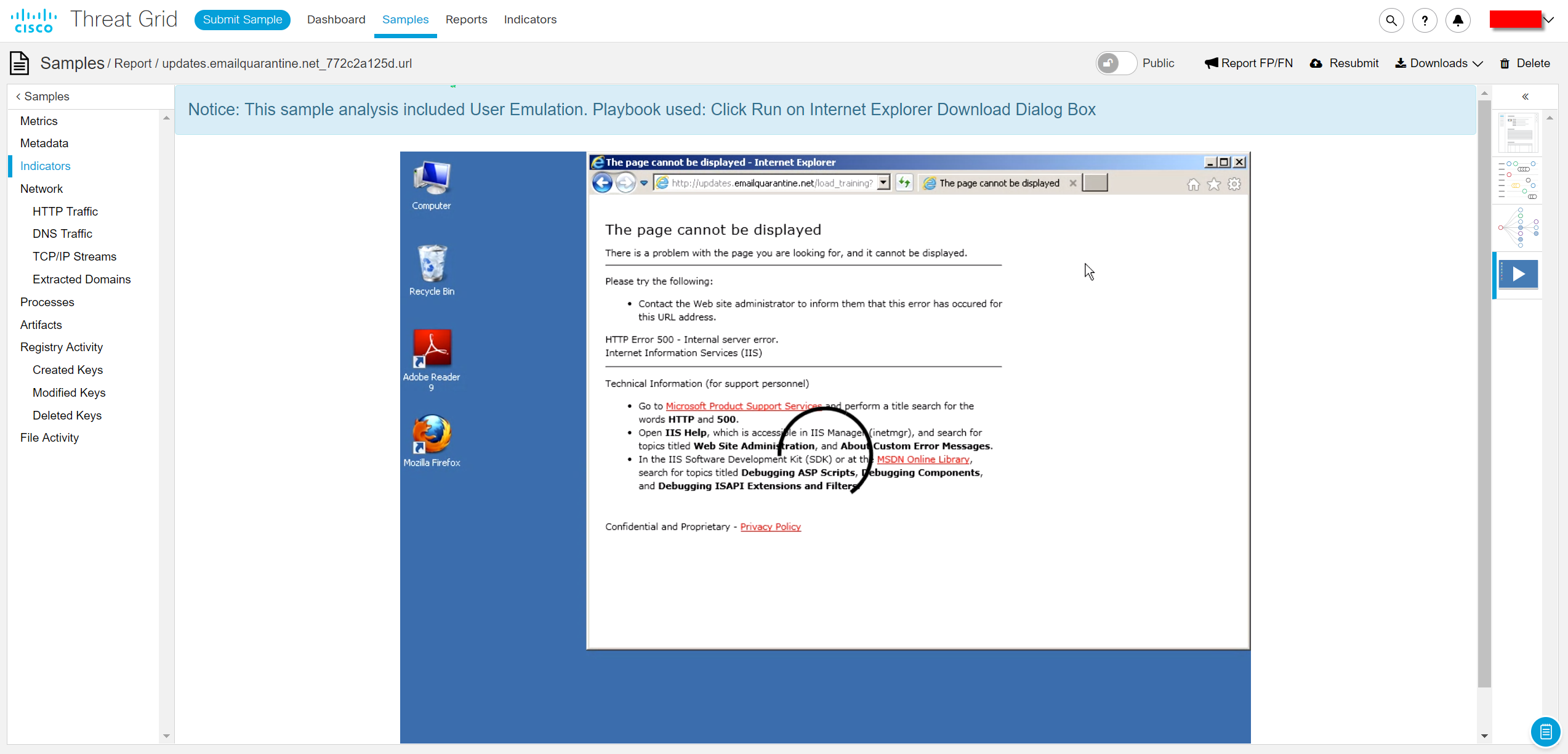

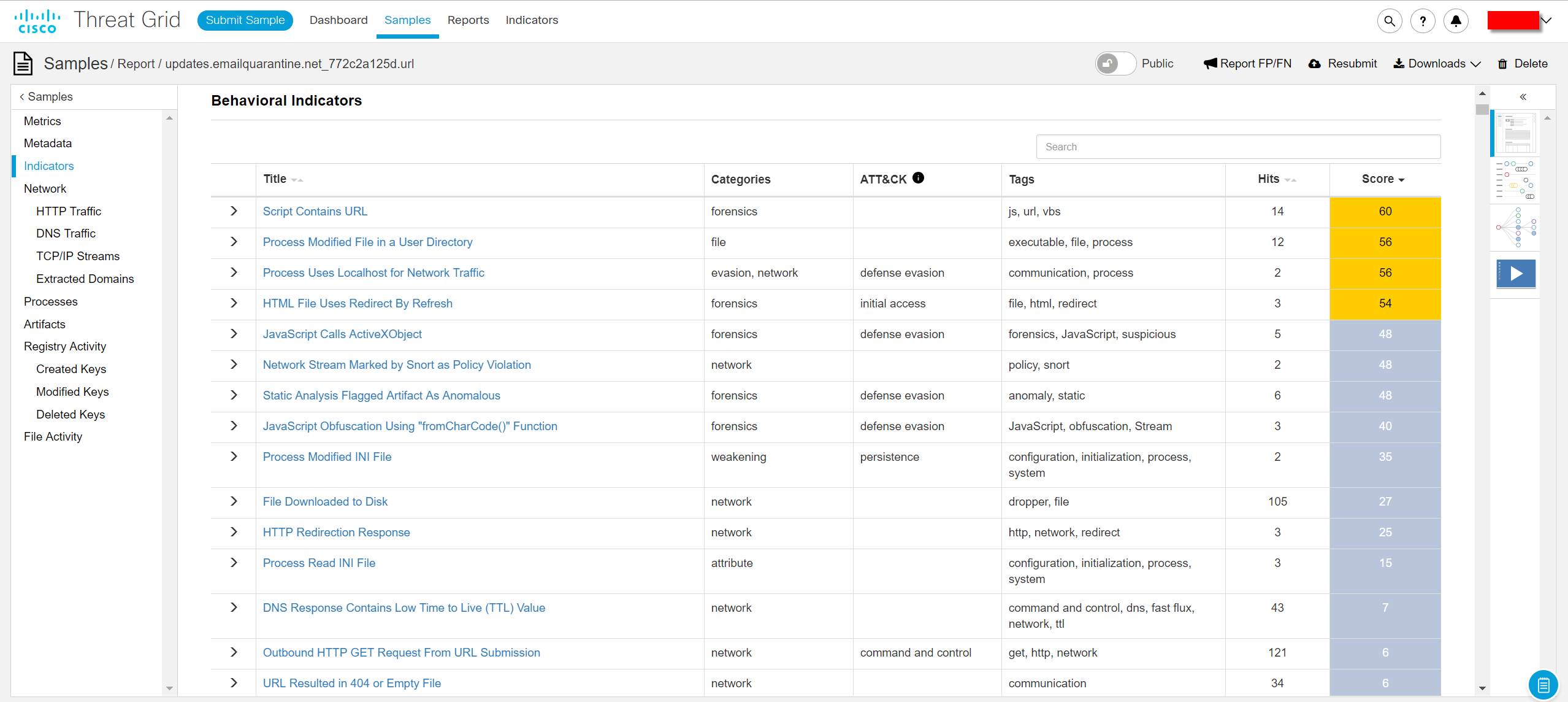

Investigamos o link CLIQUE AQUI usando o recurso Glovebox no Threat Grid, que permite interagir com uma máquina virtual sem risco de infecção. Em dois navegadores, o link retornou um erro como se a página necessária não existisse.

No entanto, no relatório, registramos cerca de 100 conexões de rede abertas, cerca de 100 artefatos baixados para o disco, incluindo JavaScript, além de cerca de 170 alterações no registro.

Adicionamos esse domínio à lista negra de todas as conferências do Black Hat.

Atividade DNS

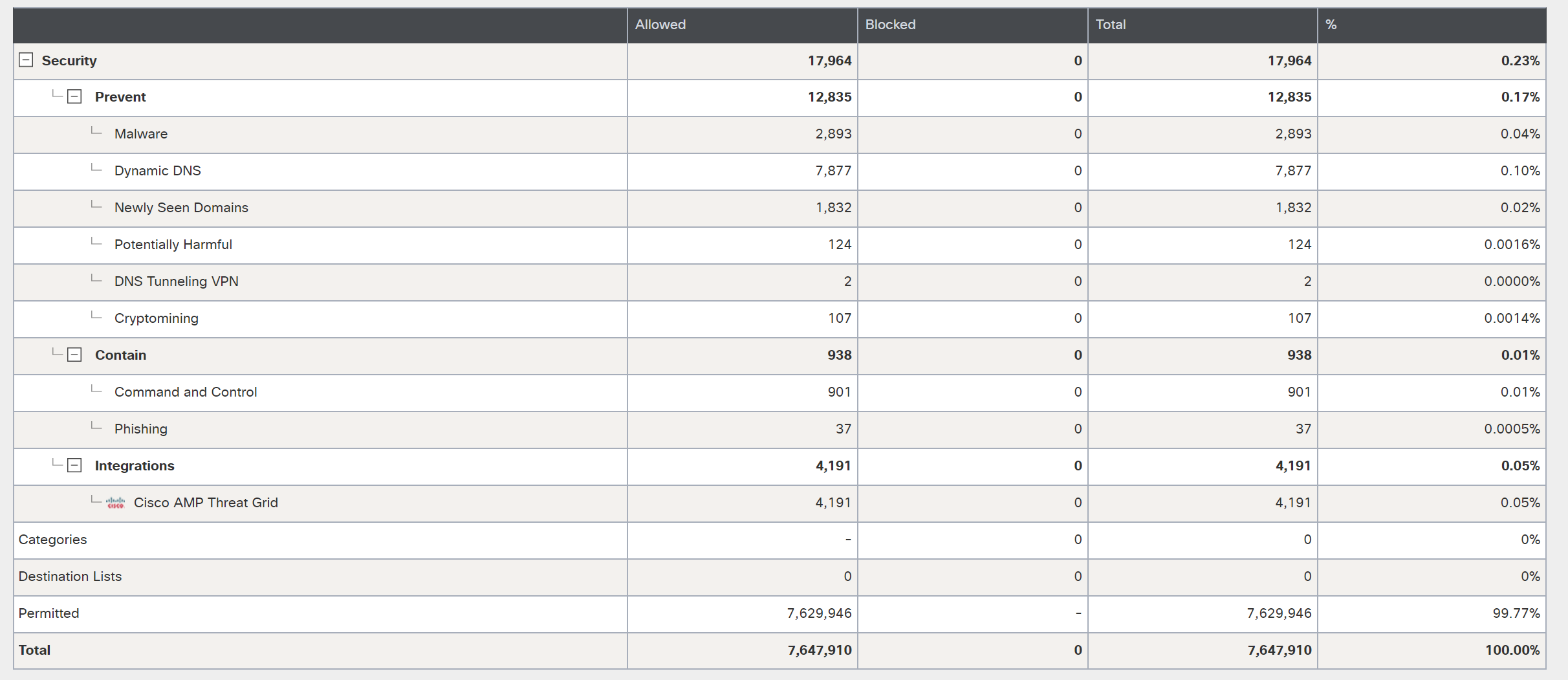

Em 2017, registramos cerca de 5,8 milhões de consultas de DNS na Black Hat Europe. Um ano depois, em 2018, registramos 7,6 milhões de solicitações, das quais cerca de 4000 estavam relacionadas a atividades maliciosas, servidores de equipe ou phishing.

Uma novidade no Black Hat europeu foi a notificação de usuários cujas credenciais para e-mail foram transmitidas em texto não criptografado. Felizmente, comparado às conferências anteriores, desta vez apenas 14 usuários enviaram seus emails no modo desprotegido. Esta foi a primeira conferência em que não observamos documentos financeiros ou bancários transmitidos de forma aberta.

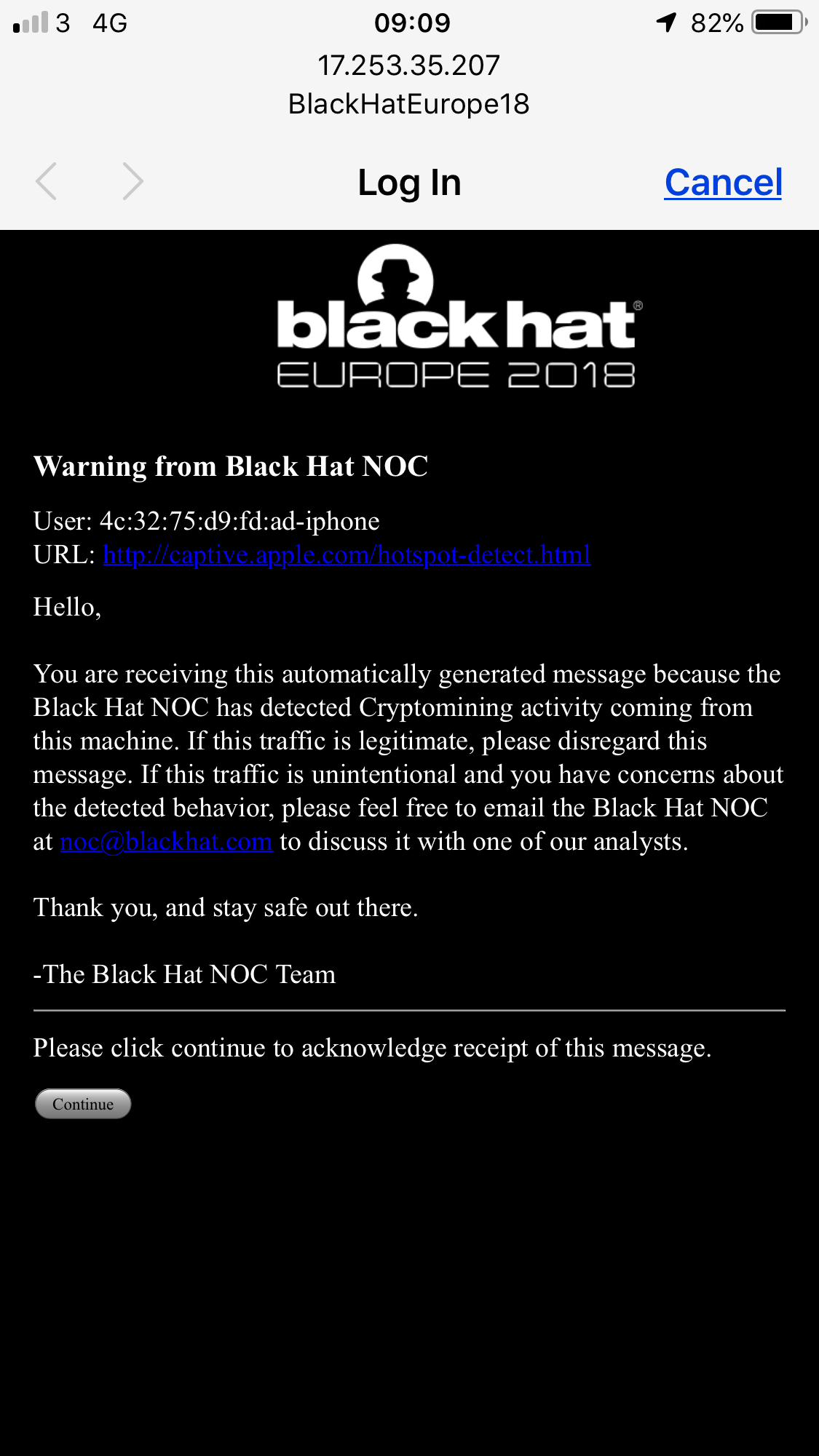

A equipe do NOC também registrou um grande número de acesso aos recursos de mineração. Pela primeira vez, começamos a registrar essas tentativas há um ano na Europa, seguidas por um grande aumento no chapéu preto asiático.

Usuários com mineradores de criptografia foram avisados pela equipe do NOC da Black Hat. Se eles usaram a mineração conscientemente, não há problema. Se era uma questão de infecção, os usuários recebiam ajuda no tratamento do computador.

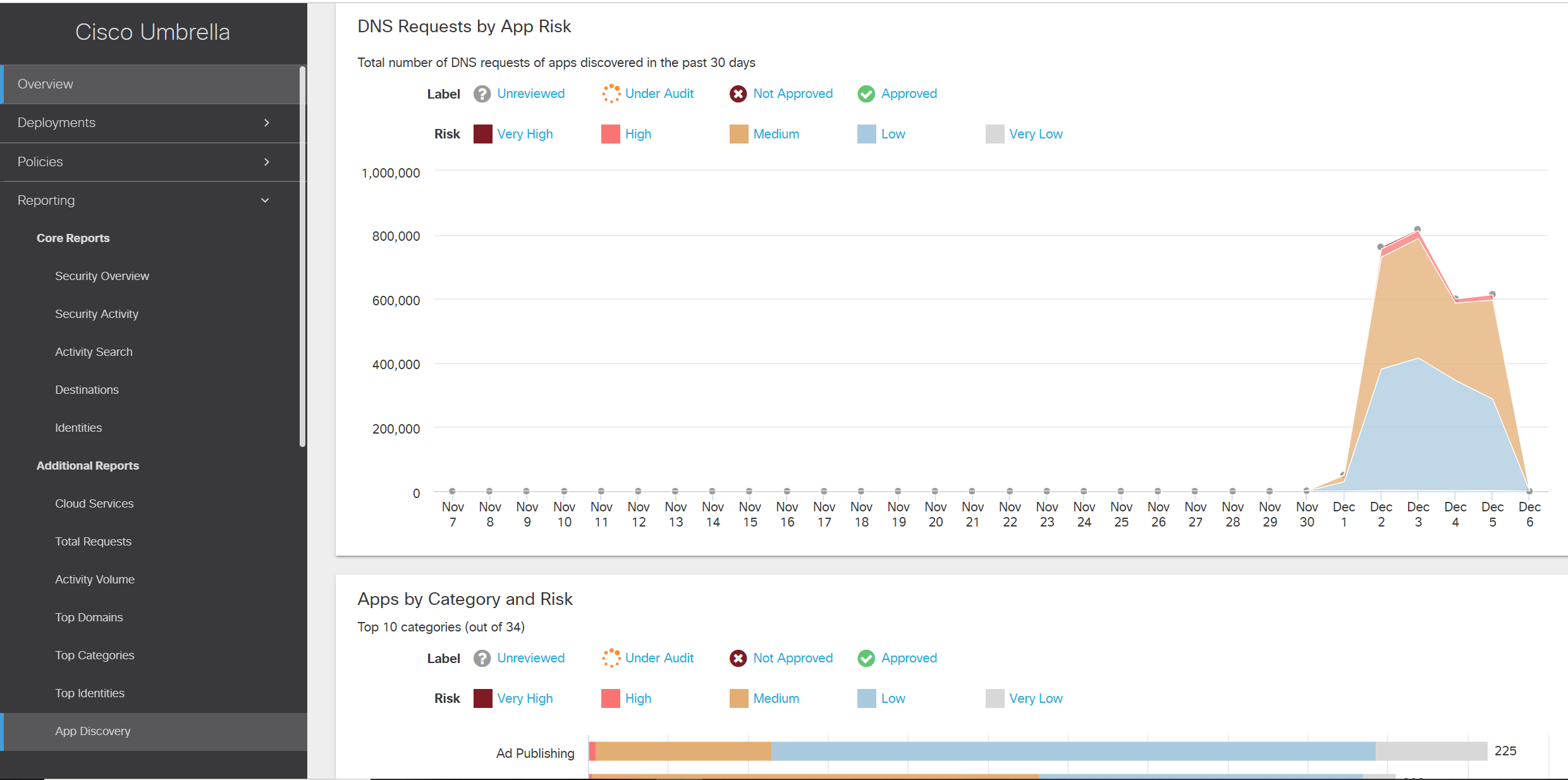

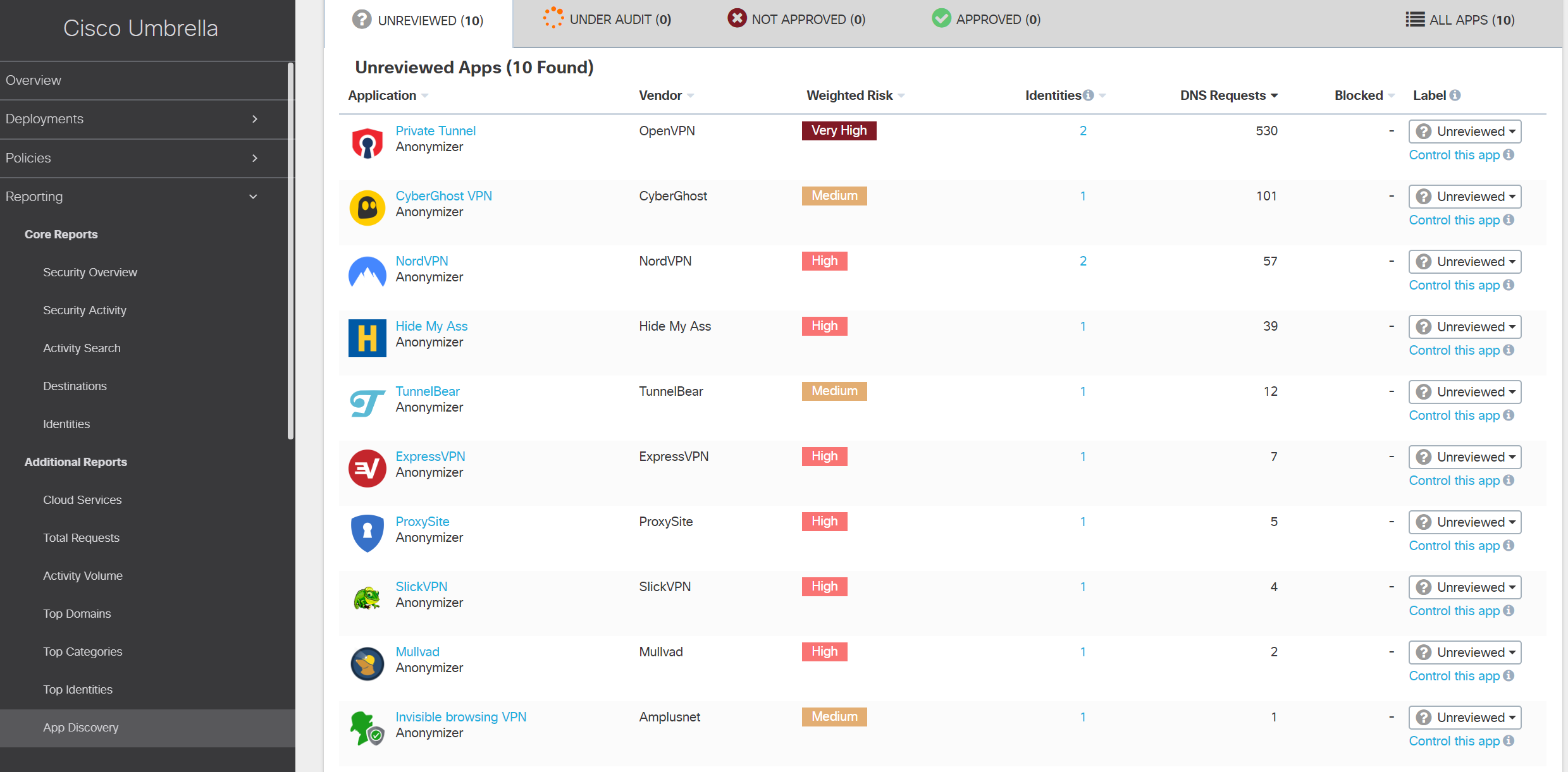

Além disso, um novo recurso do Cisco Umbrella, testado no Black Hat europeu, foi o App Discovery, que permite identificar os aplicativos utilizados (agora existem mais de 2000) com uma avaliação de seus riscos para a empresa.

É claro que a política da Black Hat é diferente de uma empresa comum, que pode proibir serviços de anonimato e VPN que violem as políticas de segurança corporativa. Em uma conferência sobre segurança da informação, o uso desses aplicativos é bastante normal e, portanto, eles não foram bloqueados. Mas foi interessante olhar para as soluções mais populares dessa classe.

A próxima parada para a equipe de segurança da Cisco será a RSA Conference, que será realizada em março deste ano em San Francisco, onde seremos novamente responsáveis pelo RSA SOC. Se de repente você planeja participar desta exposição, convidamos você a uma excursão ao centro de monitoramento de segurança de um dos maiores eventos de segurança da informação do mundo, visitado anualmente por várias dezenas de milhares de pessoas. Se você estiver nos dias da RSAC em São Francisco e quiser visitar a exposição, mas não tiver um ingresso para isso, a Cisco fornecerá um código promocional para uma entrada gratuita na exposição - X8SCISCOP.