Você vê a frase "Quem luta contra monstros" na tela e eu sou o moderador desta apresentação, Paul Roberts, editor do site ameapost.com, um portal de notícias sobre segurança de computadores. Temos um grande grupo de palestrantes, que apresentarei em alguns segundos, mas por enquanto vou falar sobre as regras básicas da nossa discussão. Também temos slides relacionados ao que cada participante da discussão dirá.

Após o discurso, responderemos às perguntas, mas só teremos uma hora; portanto, pedimos que você faça as anotações com as perguntas do lado de fora da porta, teremos uma sala de perguntas e respostas lá e suas perguntas serão dadas aos palestrantes.

Então, sou Paul Roberts, apresentando a história do conhecido Anonymous e Aaron Barr, um funcionário da HBGary, que disse ter identificado os líderes desse grupo de hackers, após o qual o Anonymous atacou os servidores da empresa. Nosso portal ameapost.com, como muitos outros, cobriu essa história.

Eu, pessoalmente, conheço Aaron, ele se voltou para mim depois que escrevi um editorial intitulado "Vença a guerra, mas perca sua alma" (link atual para o artigo

ameapost.com/rsa-2011-winning-war-losing-our- soul-022211/74958 ).

Este artigo foi escrito durante a Conferência anual de segurança da RSA em fevereiro deste ano. Se você se lembra, o HBGary foi hackeado literalmente no último minuto desta conferência e logo Aaron entrou em contato com nosso escritório editorial. Você pode encontrar essas informações no Google.

Eu fui provavelmente um dos poucos jornalistas que expressaram sua sincera simpatia a Aaron por ele ter que suportar como resultado do ataque anônimo e, como você sabe, estávamos todos errados! Muitos de nós não temos nosso próprio Stephen Colbert, que zombaria de nossos erros, o que, infelizmente, Aaaron poderia fazer por ele. Portanto, Joshua e eu pensamos que falar na Defcon era uma grande chance de retornar, como eu esperava, com Aaron a esse assunto e descobrir o que realmente aconteceu naquela época. Para ser sincero, Aaron também queria participar de nossa discussão, mas os advogados da HBGary puseram fim a esse plano. Eles entraram em contato com Aaron e começaram a ameaçá-lo com uma ação judicial que, se ele concordar em participar da conversa de hoje, eles informarão seus novos empregadores sobre isso e geralmente tentarão arruinar sua vida.

Aaron é um cara com esposa, filhos, hipoteca, e sabemos como essas ameaças funcionam, então Aaron foi forçado a se recusar a participar de nossa conversa. No entanto, antes de iniciar a discussão, ainda quero expressar minha disposição a ele pelo fato de que pelo menos ele teve a coragem de aceitar nossa proposta e, se não fosse pelo ataque dos advogados, ele provavelmente teria chegado aqui.

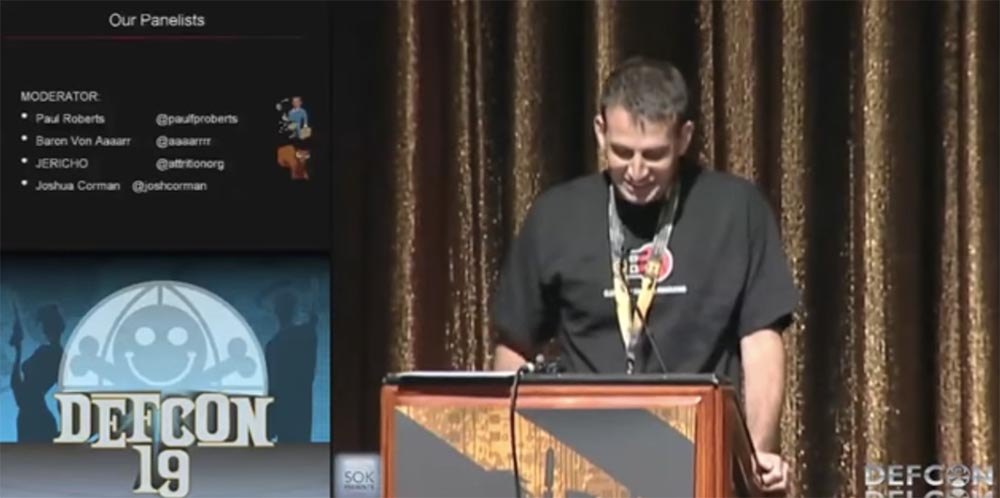

Então, deixe-me apresentar os membros do nosso grupo. À minha esquerda está Joshua Corman, ele é o diretor da Akamai Security Services.

Se você planeja atacá-lo, por precaução, direi que ele também lidera a unidade prática de segurança no grupo regional Defcon 451. Seu grupo existe há mais de dez anos, e o próprio Joshua tem uma vasta experiência em segurança de redes e desenvolvimento de software, sendo também estrategista chefe de segurança na Internet da IBM.

Jericho está à sua direita, ele está envolvido na segurança de hackers há cerca de 18 anos, dos quais 12 foram a formação de habilidades valiosas, como ceticismo saudável e tolerância ao álcool. Este ano, ele testou como um hacker pode reprimir a segurança. Essa é uma ótima perspectiva para criar críticas negativas sobre a operação de qualquer sistema de segurança, Jericó é um grande especialista nesse assunto e hoje falaremos sobre isso.

Ele acha que a própria idéia de algum tipo de pensamento progressista está desatualizada, porque uma pessoa deve pensar o tempo todo. Sem diplomas, sem certificados, ele não quer falar de si mesmo e continua sendo o campeão de uma atitude consciente em relação à segurança. "Justo e equilibrado" - esse é o lema de uma pequena criatura incompreensível, localizada na página principal de seu site attrition.org.

À direita de Jericó está o Barão von Aaarr. Ele é profissional de segurança há 13 anos e colaborou com empresas de TI como a IBM. Baron está envolvido em sistemas de resposta a incidentes, análise forense de computadores e auditoria de segurança de uma empresa aeroespacial líder.

Sua experiência inclui a ética do pentesting, engenharia social, auditoria de segurança da informação, pesquisa em sistemas de código aberto e similares.

Na tela, você vê uma lista de participantes em nossa discussão e suas contas no Twitter. E agora passo a palavra para Jericó.

Jericó: por favor, levante suas mãos aqueles que não se consideram idiotas. Eu vejo apenas uma mão! Saia da sala, não precisamos de enganadores aqui! Agora, aqueles que não se beneficiam de seu trabalho no campo da segurança levantam as mãos. Ótimo, alguém levantou a mão. Finalmente, deixe aqueles que estão familiarizados com o pano de fundo da história da HBGary, ou pelo menos metade da saga Anonymous, levantem as mãos. Uma mão é provavelmente outra enganadora! Então, nenhum de vocês admitirá que trabalha na HBGary?

Paul Roberts: ou HBGary Federal, são empresas diferentes!

Jericó: sim, eu sei que são empresas diferentes.

Voz da platéia: tenho um endereço de e-mail para esta empresa!

Jericó: eles pagam você?

Voz da platéia: não, eles não pagam!

Paul Roberts: provavelmente este endereço de email foi criado apenas em fevereiro!

Jericó: bem, restringe a busca, já existe um membro do Anonymous em nosso grupo. Então, pense nas minhas perguntas, porque se você honestamente levantou a mão, respondendo a pelo menos uma delas, pode sair com segurança dessa audiência. Porque a tarefa do nosso grupo é considerar objetivamente a posição de ambas as partes e as acusações feitas contra Aaron, pois houve muitas críticas neste caso, mas ao mesmo tempo esquecemos de olhar para nós mesmos e admitir que estamos no meio do caminho antes de nos tornarmos monstros.

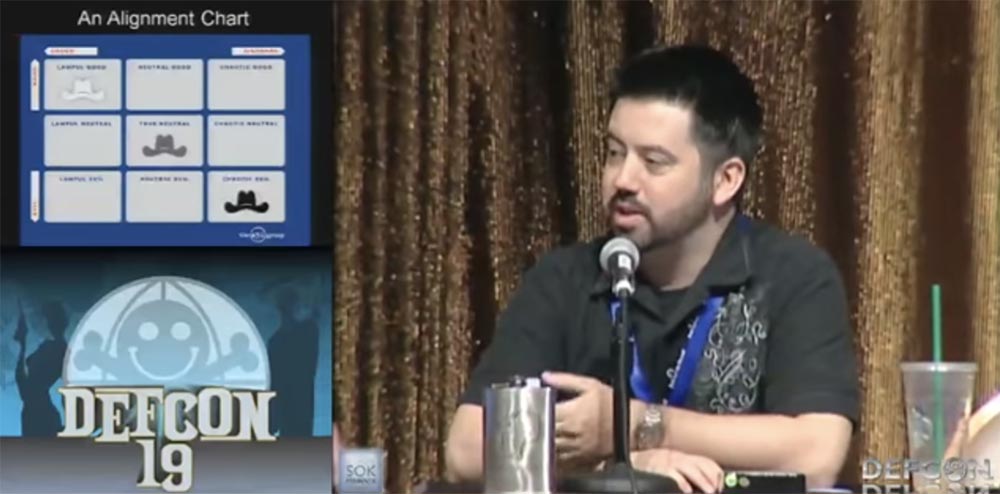

Joshua Corman: neste slide, você vê informações para quem não conhece nossa filosofia - alguém que não luta contra monstros não se torna necessariamente um deles. Nesse sentido, observo uma dissonância cognitiva no comportamento daqueles que desejam ingressar no grupo NonOps e nos da Fortune 50 que desejam combatê-los. Eu acho que é inútil falar sobre todos esses chapéus brancos, cinza e pretos, limpando as masmorras de Dungeons & Dragons.

Esta não é apenas uma luta entre o bem e o mal. Quero dizer, algumas pessoas representam Aaron como uma espécie de Robin Hood, a boa “primavera árabe” que libertou os oprimidos. Outros o vêem como um Coringa do mal que quer queimar o mundo inteiro. Sabe, quando tentamos descobrir a verdade, nossa conversa não avançou, assumindo um caráter caótico, porque queríamos dar ao incidente uma avaliação objetiva, sem pendurar rótulos do bem e do mal. Acima de tudo, ficamos confusos com a romantização dos aspectos positivos de seu ato, mas, ao mesmo tempo, não tínhamos consciência dos papéis que gostaríamos de desempenhar. Acho que o ponto do artigo de Paulo é que, quando lutamos contra monstros como Aaron, perdemos um pedaço de nossas próprias almas. Aaron é uma personificação viva de como você pode violar sua ética pessoal ao cometer ações semelhantes. Como resultado disso, não controlamos a situação, mas nos tornamos vítimas das circunstâncias provocadas por nós. Portanto, tentando entender esse conflito, pense em como você se comportaria se estivesse no lugar de um ou do outro lado. Experimente os papéis de ambos os lados do conflito, porque, na busca de uma segurança melhorada, podemos chegar a algo ainda pior do que a Lei Patriótica de 2001.

Podemos forçar pessoas influentes, mas não informadas, a dar passos poderosos, mas mal concebidos.

Jericó: e bem rápido, e Aaron provavelmente não levou isso em conta. Você vê essas caixas com chapéus e, se nenhum desses chapéus combina com você, tente escolher uma das outras seis caixas. Barão, o que você acha disso?

Barão von Aaarr: Estou no meio de tudo isso, porque, por um lado, há um governo, serviços especiais e outras organizações envolvidas em atividades semelhantes, em particular a empresa de Aaron, e, por outro lado, pessoas que começaram a divulgar como as autoridades desinformam as pessoas que coletam informações pessoais e afins. Aaron simplesmente passou dos limites, contando isso para sua empresa ou escritório de advocacia, que está pronto para perseguir as pessoas de uma maneira que nem a CIA se permite.

Um dos Anonymous também cruzou essa linha, experimentando um chapéu preto, mas como Jericó disse, somos todos chapéus cinzentos. Uma pessoa é terrorista, outra é lutadora da liberdade, e você deve saber qual é o seu lugar para não ser pego na mira.

Paul Roberts: obrigado, esses foram bons pensamentos. Eu acho que você primeiro precisa perguntar quem são esses Anônimos e de onde eles vêm.

Joshua Corman: Vou me acertar e expressar a opinião de que várias pessoas deste grupo estão presentes nesta sala e, possivelmente, até neste estágio. Este não é apenas um grupo, e todos sabemos sobre isso, é como uma marca de moda, como uma franquia. Quero dizer, algumas pessoas que decidiram ser chamadas assim porque estão fazendo algo como a “Primavera Árabe” no nível local, algo semelhante ao projeto anônimo PostSecret. Essa é uma maneira de fazer algo sem medo de ser pego, talvez, como denunciante, e essas pessoas podem formar uma parte muito valiosa da nossa cultura. Penso que é uma espécie de ideia de sequestro por parte de pequenos grupos, e agora pode servir ao bem público ou criar uma ameaça, dependendo de quem você é. Pessoalmente, ficarei muito decepcionado se você realmente achar que pode melhorar a segurança demonstrando suas falhas.

O que a Fortune 50 fez com a Cisco de forma alguma aumentou a segurança ou a segurança.

Jericó: espere, o que você quer dizer que a cobertura de falhas e vulnerabilidades não contribui para melhorar a segurança?

Joshua Corman: Não, não, vamos olhar de uma perspectiva diferente. Quero dizer que qualquer intervenção terá um efeito, outra coisa é que muitas vezes esse não é o efeito que queremos alcançar. Eu não quero que esses processos criem caos, mas não quero eliminar aqueles que fazem isso, vamos de alguma forma organizar nosso jogo. Por que não direcionar a atividade do LulzSec, por exemplo, para sites que exploram crianças ou por que as pessoas não querem descobrir sites jihadistas. Temos a oportunidade de causar não apenas caos, mas causar caos deliberado, se assim posso dizer.

Mas se, na realidade, nos sentirmos impotentes antes que o sequestro de PCI domine nossa indústria, se na realidade não soubermos fazer nosso trabalho com responsabilidade, porque a gerência não quer nos ouvir, então poderá haver maneiras mais construtivas de transmitir isso a outros.

Barão von Aaarr: Acho que eles descobriram isso depois que disseram pela primeira vez que queriam invadir essas coisas para dar legitimidade a suas ações. Eles queriam pegar alguém, que mais tarde o processaria, dizendo: "nós fizemos isso porque acreditamos nela". Não acredito que este seja o ponto. Eu acho que essa prática está espalhada até o mais alto nível estadual, por isso temos atores em muitos países que atacam várias coisas, e eles podem atuar como glóbulos vermelhos que funcionam dentro de outros grupos de inteligência do governo, porque são Anônimos !

Jericó: Eu não concordo com esta definição. Quero dizer que nós, que trabalhamos nesta indústria há muito tempo, 40 a 80 horas por semana, batemos nossas cabeças contra a parede, porque eles não nos ouvem. Quantos de nós já passamos pelo fato de que o resultado do nosso trabalho pode causar mudanças físicas no problema descoberto somente depois de, digamos, 15 anos? Ao mesmo tempo, a cada seis meses voltamos, verifique novamente os resultados de nossos penteados e veja que absolutamente nada foi corrigido! Eles não consertaram os serviços remotos, não limparam o software, não fizeram nada que recomendamos. Talvez agora seja a vez do Anonymous ou da LulzSec contratar essas empresas, "dobrá-las", despertando assim a hibernação? (risadas).

Barão von Aaarr: Concordo que o Anonymous poderia atuar como um modelo de negócios. Concordo que isso é necessário, mas acho que mesmo depois disso, os chefes da empresa simplesmente voltarão ao sonambulismo, aos jogos com o iPad e outros brinquedos novos, continuando a ignorar a política de segurança, pensando: “isso não me interessa, porque Eu pertenço ao nível "C". Portanto, não importa o quanto se assuste, eles ainda voltarão ao antigo padrão de comportamento inadequado e nada mudará.

Joshua Corman: Eu absolutamente não acredito que os ataques de hackers possam servir como uma oportunidade de mudar de alguma forma a situação atual em favor do fortalecimento da segurança. Vi a reação das vítimas dos ataques do LulzSec e garanto que isso não as tornou mais sábias. Este é o meu ponto de vista, mas acho que há uma oportunidade de iniciar outra conversa para avançar. Em vez de apenas congelar antecipadamente por 15 anos, até que nosso trabalho entre em vigor. Eu simplesmente não vejo essas mensagens alcançarem seus objetivos. Olhe para a Sony. Sua liderança acredita que o terremoto lhes causou muito mais danos financeiros do que ataques de hackers - se não me engano, o site de Jericho registrou 23 casos de ataques à Sony.

Vamos apenas pensar em mudanças temporárias - passamos do comportamento caótico desmotivado e ignorante dos atores para suas ações conscientes e motivadas, mas na verdade eles simplesmente mudaram de inação de um tipo para inação de outro tipo. Sinto muito pela Sony. Sim, mostramos vulnerabilidade em seus sistemas de segurança, no entanto, as perdas por terremotos não podem ser comparadas com as perdas por ataques, e eu tenho medo de que líderes poderosos, mas desinformados, considerem essas perdas bastante aceitáveis. Eu não digo "não faça", apenas acho que existem muitos aspectos que podem direcionar esses eventos na direção certa, porque se isso serve como outro motivo para ignorar toda a indústria, então estragamos tudo.

Jericó: você diz que as empresas não aprendem nada, mas como exemplo, direi que após o LulzSec "hackear" a Sony de maneiras não muito sofisticadas, eles imediatamente demitiram todo o pessoal de segurança da Internet. Então eles estudam bem, mas pode ser que alguém em seu próprio serviço de segurança seja o Black Hat. Se eles tivessem toda essa equipe de segurança que não se importasse, é possível que essa pessoa decidisse provocar uma situação para que eles entendessem o que custaria negligenciar as recomendações de segurança?

Joshua Corman: talvez faça sentido atrair pessoas como eu, por exemplo, para a imprensa para monitorar a situação nessa área? Porque o que o Anonymous e o LulzSec foram capazes de fazer com a Sony é uma boa lição. Eu tento não me concentrar exatamente em como eles fizeram isso, ninguém se importa com o fato de haver milhões de maneiras de fazer isso.

Se você ignora o pentester, que descobriu a vulnerabilidade da sua plataforma, deve estar preparado para o fato de "obter". Acredito que, se você não está tentando entender o que está por trás do que está acontecendo, essas ações terão consequências ainda mais negativas para você, por isso espero que esses ataques possam ensinar alguma coisa às empresas.

Paul Roberts: Acho que você sabe que o hacktivismo tem uma longa história, basta olhar para o Electronic Disturbance Theatre, fundado em 1997, uma legião de grupos underground que se autodenominam Federação do Culto à Vaca Morta, "The Dead Cow Cult" e assim por diante. Você sabe que muitos incidentes hacktivistas, e isso está documentado, foram provocados por razões políticas, como a luta pelos direitos humanos. Eu acho que Joshua tinha isso em mente quando falou sobre criar o melhor Anonymous. Eu só quero que tentemos encontrar algum tipo de vínculo, as semelhanças entre as operações hacktivistas na Tunísia e no Egito, os ataques à Sony, o ataque anônimo ao HBGary e as atividades dos pentesters, para tentarmos descobrir o que nos une e o que podemos fazer com ele. fazer.

Barão von Aaarr: Gostaria de voltar um pouco. Não é por acaso que o seguro contra hackers aumenta de preço. Muitas empresas, em particular, ouvi falar sobre isso ontem, mas não vou mencionar os nomes, eles demitiram muitas pessoas do serviço de segurança e compraram um seguro contra hackers.

Jericó: Pagarei 100 dólares agora, se você ligar para eles!

Barão von Aaarr: não, obrigado!

Paul Roberts: quem dentre os presentes tem seguro contra hackers? Barão von Aaarr: voltemos à sua pergunta, esqueci como ela soava?

Paul Roberts: ele se preocupou que historicamente o hacktivismo fosse ideologicamente motivado, quer se tratasse da oposição à China e do apoio de Mianmar ou de oposições contra o Partido Republicano, abençoe seu Senhor. Anonymous LulzSec, , . , , , Sony HBGary , .

: , Anonymous . , , , , , Anonymous , . , . « », - . «» AntiSec, LulzSec , HBGary, , . , , , , . , , , . LulzSec — , , .

, , , , , , , . , CIS, , , CIS.

: , , . , , , , , ,

, , , , . , PCI , . , , DDoS , , .

, . , . , , , , . .

, FUD . - , .

Como você sabe, existem três componentes do FUD - Medo, Incerteza, Dúvida, medo, incerteza e dúvida que podem causar o mesmo efeito que um ataque DDoS de três links ou uma campanha DDoS, para que possamos impedir que os vendedores espalhem todos os tipos de porcaria, espalhando-se entre eles temem, insegurança e dúvida.Jericho: Em resumo, o Anonymous deve desenvolver um menu, por exemplo, um ataque DDoS de dois dias a vendedores sem escrúpulos.24:55 minConferência DEFCON 19. Anonymous and we. Parte 2Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps da US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até a primavera, gratuitamente, ao pagar por meio ano, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?