De longe, as principais notícias da semana passada foram o vazamento da "Coleção nº 1" - um banco de dados composto por 2,7 bilhões de emails: pares de senhas ou 773 milhões de entradas exclusivas. O vazamento já foi abordado em detalhes

aqui em Habré e no

blog , talvez do mais famoso colecionador de senhas inseguras, Troy Hunt. Não vamos repetir, melhor vamos falar sobre o que fazer?

As senhas são

reconhecidas como um meio não confiável de proteger contas online. Com alta probabilidade, todas as suas senhas de uma década atrás já estão acessíveis aos atacantes, graças à grande quantidade de vazamentos grandes e pequenos do

Linkedin ,

Vkontakte ,

Twitter ,

Tumblr e MySpace e, é claro, do

Yahoo . Spoiler: Não há uma solução simples para o problema, mas há um conjunto de ações que ajudarão a reduzir o risco de invadir contas importantes.

Se você se inscreveu no serviço HaveIBeenPwned de Troy Hunt, recebeu uma mensagem semelhante com uma probabilidade de 34% na semana passada:

Ok, seu e-mail estava no banco de dados, o que vem a seguir? Você pode acessar o

site e ver onde esse endereço apareceu anteriormente. E verifique outro endereço. E aí está ele. No caso de endereços usados há muito tempo, um editor caro observou uma lista de uma dúzia de diferentes bancos de dados de senhas vazadas. Surge uma pergunta lógica: quais senhas vazaram? Para quais serviços eu preciso alterar minha senha? No caso de um incidente com um serviço específico, você pode responder pelo menos à segunda pergunta. No caso da coleção nº 1 vazada, você não receberá essa resposta. Um novo vazamento é uma compilação de várias fontes de origem desconhecida.

Bem, no mesmo serviço, você pode verificar suas próprias senhas. Se você não confia em Troy Hunt, pode fazer o download do banco de dados de senhas com hash e verificar suas senhas offline. Ou apenas decida que pelo menos alguém neste mundo precisa ser confiável às vezes.

Você pode usar serviços confusos que retornam uma linha de um banco de dados vazado por dinheiro, mas não precisam confiar neles. Além disso, você não deve baixar o próprio banco de dados vazado, que parece ter se espalhado por toda a Internet. Se um novo vazamento contiver uma senha exclusiva de um único serviço, é claro que isso é um problema. Mas se essa senha também se aplicar a todas as suas contas em geral, isso é um desastre em potencial.

Quem é o culpado pelo fato de sua senha estar acessível aos invasores? Também pode haver muitas respostas possíveis. Óbvio - um vazamento de banco de dados de senha de algum serviço de rede. A

lista de bancos de dados que compõem a "Coleção nº 1" possui um grande número de sites e fóruns pequenos que foram invadidos em momentos diferentes. Cerca de uma vez a cada dois anos, ocorrem vazamentos de dados de grandes serviços. Mas o problema não está apenas neles.

A captura de tela foi tirada

desta postagem por Troy Hunt em resposta a suspeitas de roubo do banco de dados de senhas do serviço de música Spotify. O serviço não era o culpado: usando os pares de login e senha já conhecidos de outros vazamentos, os invasores conseguiram quebrar algumas contas do Spotify, incluindo contas com uma assinatura paga. Essa é uma consequência clara da reutilização da mesma senha. Mas isso não é tudo. Suas senhas são armazenadas em um navegador, você as insere em diferentes computadores e dispositivos móveis. Esses dados também podem ser roubados ao seu lado. Por fim, muitos sites não apenas têm pouca proteção contra o roubo de informações pessoais dos usuários - eles nem usam HTTPS, o que significa que sua senha para esse serviço é enviada em texto não criptografado e pode ser interceptada. Você também pode se tornar vítima de phishing em algum momento e nem perceber ("bem, não consegui fazer login e depois tentarei novamente").

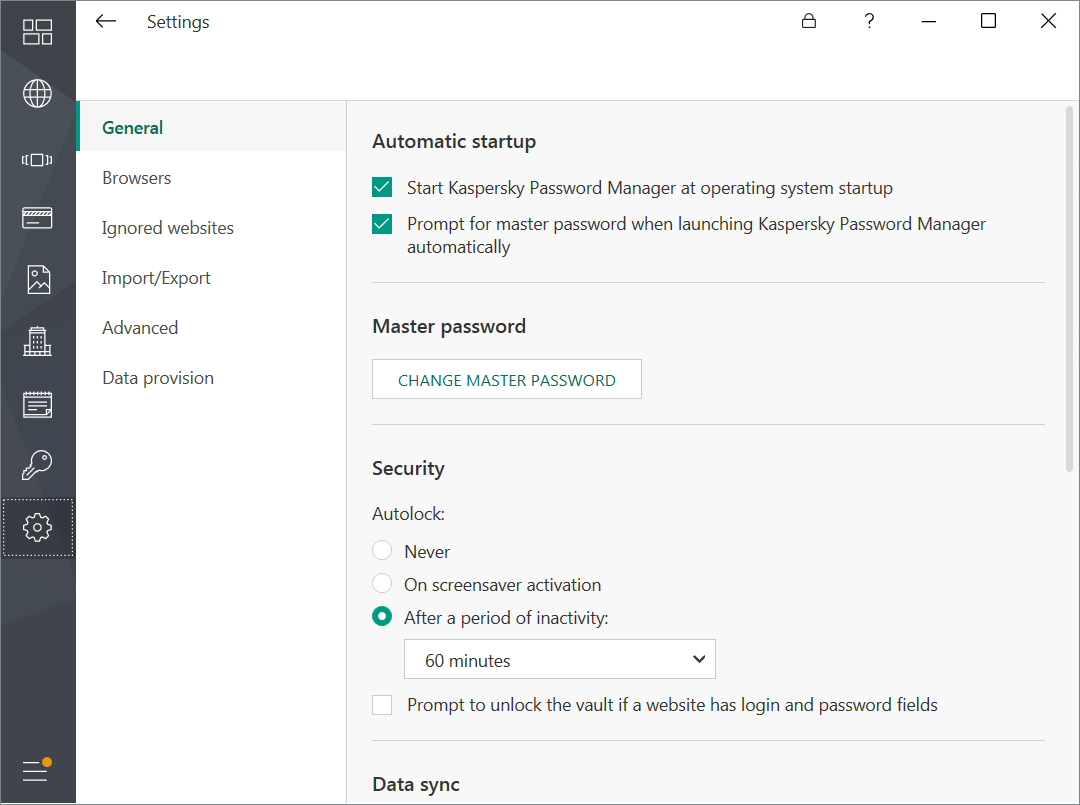

Tudo isso cria um ambiente bastante desagradável para o usuário médio, quando não há uma compreensão clara do que aconteceu e onde e quais serão as consequências. O vazamento de senhas de um serviço pode levar ao hacking de outro usando a mesma senha. Você (ou, pior ainda, seus parentes tecnicamente despreparados) pode tentar chantagear, usando a senha real de uma de suas contas como argumento. Por meio de serviços de pagamento invadidos e sites que armazenam os detalhes do seu cartão de crédito, eles podem roubar dinheiro real. Aqui você provavelmente pode ser o Capitão Evidence e recomendar algum tipo de gerenciador de senhas para resolver o principal problema - a reutilização. Mas, de fato, nem tudo é tão simples.

A história do próximo grande vazamento de senhas é uma história sobre

segurança operacional (um termo emprestado das forças armadas). O ponto da OPSEC é que proteger seus dados é um processo contínuo. Não existe um método confiável que resolva todos os problemas de uma vez por todas. Digamos que você use um gerenciador de senhas. Você definitivamente alterou a senha em todos os sites? E os fóruns há muito esquecidos? É possível ignorar o gerenciador de senhas ou qualquer outra proteção usando phishing? Sim, bastante.

A autenticação de dois fatores adiciona outra camada de proteção à sua conta. É possível contornar isso? Você pode. Exemplos de desvio de autorização por SMS, usando, por exemplo, engenharia social para clonar um cartão SIM, foram suficientes. Mais recentemente, foi demonstrada a prova de conceito de interceptação de dados inseridos pelo usuário durante a autorização 2FA. Em dezembro, um

Trojan foi descoberto para roubar fundos do PayPal, que não rouba senhas ou tokens 2FA, mas aguarda o login de um aplicativo legítimo e intercepta o controle.

A abordagem correta é usar uma combinação de meios técnicos para proteger contas, como um gerenciador de senhas e autorização de dois fatores, além do uso orientado para a segurança de software e dispositivos. Sem tentar fazer uma lista exaustiva de métodos, damos exemplos. Provavelmente, não é necessário vincular a contabilidade das ferramentas de trabalho a um email pessoal. Definitivamente, vale a pena receber um email separado para serviços de segurança fracos - fóruns antigos, mas úteis, sem https e afins. Ou vice-versa, você pode criar uma conta de e-mail para os serviços mais importantes, não divulgá-la na Internet, não corresponder a ela e protegê-la o máximo possível por todos os meios disponíveis. No caso de um vazamento, os atacantes receberão um endereço de email para serviços "inseguros" e não poderão usá-lo para atacar suas contas críticas. O principal é não se confundir com suas próprias calças opsec.

Adicionamos aqui a recusa em instalar aplicativos questionáveis em um smartphone e desktop, ou, melhor ainda, a instalação de software antivírus, que também não resolve todos os problemas, mas faz uma contribuição tangível para o cofrinho geral de segurança. Geralmente, vale a pena salvar o telefone, pois geralmente contém as chaves de todas as portas. Mesmo essas medidas não impedem alterações regulares de senha, pelo menos em serviços usados com frequência. A frequência desse procedimento depende do seu grau pessoal de paranóia: uma vez a cada seis meses deve ser mais que suficiente. Mantenha uma lista de serviços importantes, lembre-se, não salve os dados de pagamento quando eles oferecerem a você, mesmo que sejam eBay ou Aliexpress. Todos esses métodos oferecem uma garantia de cem por cento da proteção de seus dados? Não. No campo da proteção, nada acontece. Mas eles protegem você não apenas do método de preenchimento de credenciais, quando tentam aplicar senhas vazadas da lista a qualquer serviço, mas também de alguns métodos mais complicados. Nesse caso, quando você receber a próxima carta do HaveIBeenPwned, isso não será motivo de pânico, mas um gatilho para executar o procedimento usual de verificação de seus ativos intangíveis.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.