A Trend Micro lançou um estudo que examinou as vulnerabilidades de um sistema de controle remoto para equipamentos industriais e a facilidade com que os atacantes poderiam usá-los para atacar instalações industriais.

A Trend Micro lançou um estudo que examinou as vulnerabilidades de um sistema de controle remoto para equipamentos industriais e a facilidade com que os atacantes poderiam usá-los para atacar instalações industriais.

Recentemente, nós (especialistas da Trend Micro) publicamos os resultados de outro estudo, que desta vez diz respeito aos sistemas de controle remoto via rádio usados para trabalhar com equipamentos industriais. No decorrer do estudo, testamos o equipamento de sete grandes fornecedores para encontrar vulnerabilidades em seus sistemas de proteção e as maneiras pelas quais os criminosos podem usá-lo, querendo assumir o controle desse equipamento. E eles descobriram que é uma característica de vulnerabilidades e métodos. Potencialmente, eles podem ser usados para sabotar a produção, roubo e até chantagem.

Defesa contra ataque: análise de vulnerabilidade

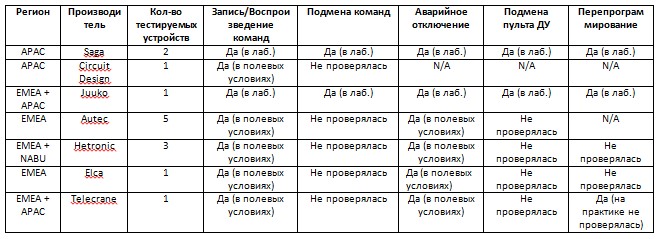

Para nossa pesquisa, usamos amostras de equipamentos de sete dos fabricantes mais populares de sistemas de controle por rádio do mundo, incluindo Saga, Circuit Design, Juuko, Autec, Hetronic, Elca e Telecrane. Os equipamentos Saga e Juuko foram testados em laboratório para melhor estudar os protocolos utilizados, e os sistemas de controle dos outros cinco fornecedores foram invadidos diretamente em campo. As pesquisas de vulnerabilidade foram realizadas em cinco áreas principais: gravação / reprodução de comandos do controle remoto, substituição de comandos do controle remoto, início de um desligamento de emergência do equipamento, substituição do controle remoto conectado ao sistema e reprogramação do equipamento.

Resultados da pesquisa. O status N / A significa que, em princípio, o dispositivo não suporta as funções testadas (por exemplo, a função de desligamento de emergência).

Resultados da pesquisa. O status N / A significa que, em princípio, o dispositivo não suporta as funções testadas (por exemplo, a função de desligamento de emergência).Os estudos também revelaram os principais pontos fracos dos protocolos e software de transferência de dados usados, incluindo a ausência de um código de alteração (ou seja, qualquer pacote de dados interceptado pode ser usado no futuro), ausência completa ou proteção criptográfica fraca de dados (transmitida entre o receptor e o transmissor a sequência de comandos pode ser facilmente descriptografada), bem como a falta de métodos de proteção de software (o software para transmissores e receptores intermitentes não está protegido contra o uso de criminosos cibernéticos por conta própria x objetivos).

Deve-se observar que o desenvolvimento de “patches” para os três problemas é extremamente simples, mas eles podem ser implementados de maneira rápida e eficiente apenas para softwares que suportam a adição de um sistema de controle de acesso. Em outros casos, o obstáculo será o grande número de equipamentos utilizados, a falta de acesso conveniente aos componentes necessários e o fato de que parte dele está tão desatualizada que não suporta as funções necessárias no nível do hardware, por exemplo, criptografia.

Exemplos de equipamentos utilizados durante a pesquisa

Exemplos de equipamentos utilizados durante a pesquisaComandos de gravação / reprodução

Para testar o sistema quanto a essa vulnerabilidade, registramos os “traços” do comando “Iniciar”, clicamos em vários botões no controle remoto e nos comandos de desligamento de emergência. Reproduzindo-os então, eles imediatamente confirmaram três fatos importantes:

- não há mecanismos de proteção no sistema, como uma alteração de código, pois os sinais gravados anteriormente foram percebidos pelos receptores como originais;

- um invasor pode muito bem ligar um dispositivo desconectado usando esses sinais;

- o comando para iniciar um desligamento de emergência é codificado de forma que possa ser facilmente usado como um tipo separado de ataque.

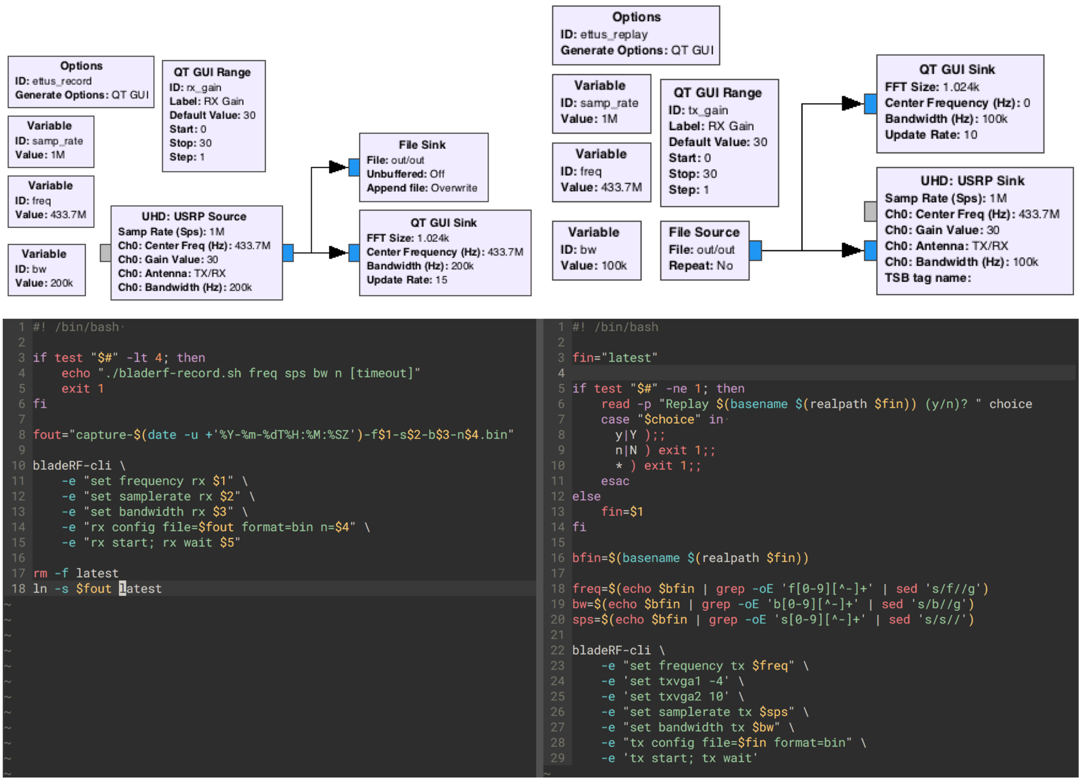

Os ataques usaram vários dispositivos SDR, incluindo o Ettus USRP N210, BladeRF x115 e HackRF. Como resultado, chegamos à conclusão de que quase qualquer dispositivo desse tipo de energia suficiente, equipado com uma antena transmissora, é adequado para esses ataques. O Ettus USRP N210 foi usado em conjunto com o GNU Radio, e scripts especiais foram escritos para o BladeRF x115.

Scripts e esquema de rádio GNU escritos para comandos de gravação e reprodução

Scripts e esquema de rádio GNU escritos para comandos de gravação e reproduçãoEm todos os testes realizados em laboratório e em campo, o esquema de gravação / reprodução de comandos funcionou sem configurações ou modificações adicionais, o que confirma a simplicidade de tais ataques e a quase completa vulnerabilidade do equipamento utilizado.

Substituição de comando

Para usar esse tipo de ataque, é necessário descriptografar os protocolos usados pelos sistemas de controle remoto, tanto no nível do software quanto no hardware do transmissor. Quanto aos ataques usando gravação / reprodução, eles gravaram os comandos básicos que são usados para controlar os dispositivos, mas desta vez o objetivo era gravar todas as combinações possíveis de pressionamentos de botão, incluindo pressionamentos curtos e longos.

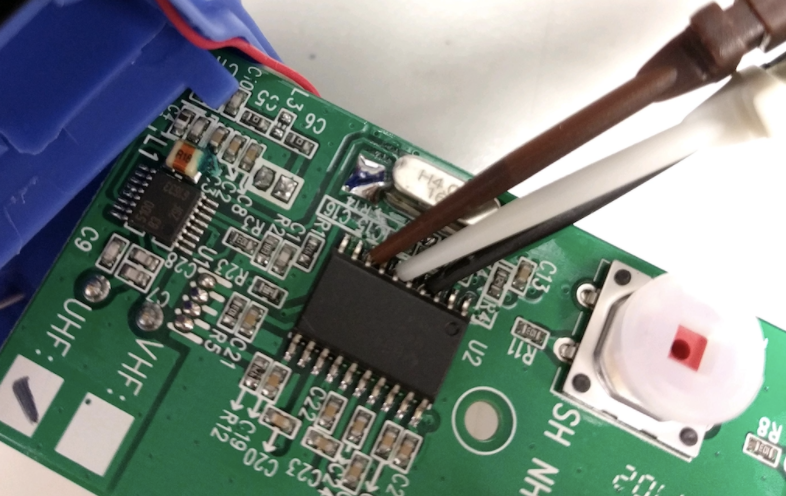

Analisador de diagnóstico conectado a um transmissor de rádio para descriptografar dados

Analisador de diagnóstico conectado a um transmissor de rádio para descriptografar dadosIsso foi necessário para começar a entender os esquemas de desmodulação usados em vários controles remotos. Para o mesmo objetivo, examinamos toda a documentação disponível e usamos o aplicativo Universal Radio Hacker para estudar a forma dos sinais de rádio. Depois disso, desenvolvemos scripts para conduzir um ataque, e trabalhar com dispositivos Juuko até levou à criação de um módulo de hardware especial para hackers, que chamamos de RFQuack.

Iniciação de desligamento de emergência

De fato, iniciar um desligamento de emergência é uma continuação lógica dos dois primeiros tipos de ataques. Para sua implementação, o controle remoto usado pelos atacantes envia constantemente pacotes ao equipamento responsável pelos comandos de reinicialização ou desligamento de emergência. Além disso, mesmo com um controle remoto original que fornece outros comandos para o equipamento naquele momento, esses pacotes ainda eram processados durante os testes e levavam ao desligamento / reinicialização do dispositivo. Um método semelhante pode ser facilmente usado para sabotagem ou extorsão, paralisando completamente a operação de peças individuais de equipamentos ou seu desligamento maciço.

Substituição do controle remoto

Nos dois dispositivos testados (Saga e Juuko), para verificar esse vetor de ataque, primeiro tivemos que ativar a função de emparelhamento, que é desativada por padrão. Depois disso, foi necessário ligar o receiver e pressionar certos botões no controle remoto. Interceptamos os sinais transmitidos durante o emparelhamento usando o BladeRF e os reproduzimos, após o que o receptor parou de receber comandos do controle remoto original, percebendo a nova fonte de sinal como principal.

Ao mesmo tempo, o protocolo usado no próprio processo de emparelhamento não está protegido contra hackers e difere pouco dos comandos comuns transmitidos do controle remoto para o receptor. Além disso, devido à vulnerabilidade do protocolo de transferência de dados para o emparelhamento, um método semelhante funcionou mesmo com os dispositivos Juuko, embora eles precisem clicar em um botão especial no próprio equipamento para concluir o emparelhamento. Posteriormente, usando esse método, os atacantes poderão iniciar ataques massivos de DoS contra equipamentos e sabotar sua operação na estrutura de uma fábrica inteira ou de um armazém / cais automatizado.

Reprogramação

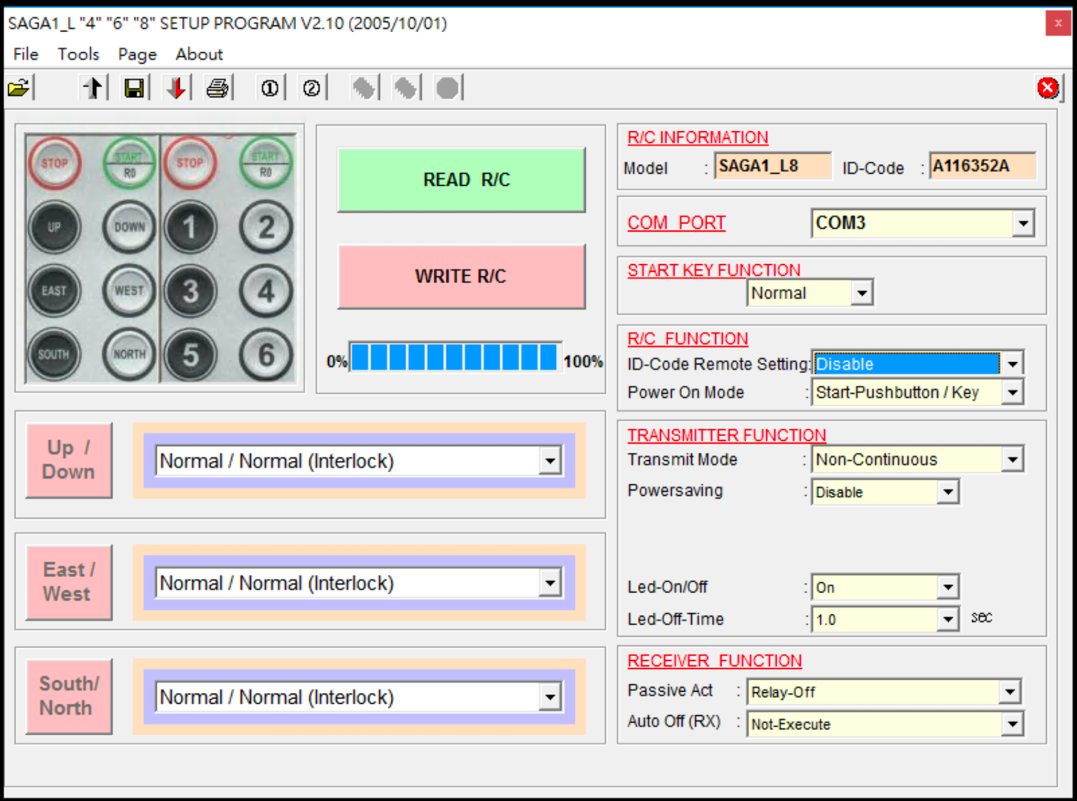

Para verificar esse vetor de ataque, usamos uma cópia do firmware para o firmware e, se necessário, um dongle especial. Assim, as amostras de Juuko e Saga foram reprogramadas em laboratório e a possibilidade de reprogramação para o equipamento Telecrane foi confirmada em nível teórico, com base na documentação técnica do dispositivo.

Interface de software intermitente do dispositivo Saga

Interface de software intermitente do dispositivo SagaNos três casos, verificou-se que o software para trabalhar com o firmware do dispositivo não possui mecanismos de autenticação do usuário e proteção contra interferências de terceiros. Além disso, o software destina-se apenas ao uso com o sistema operacional Windows (e, em alguns casos, com o Windows XP desatualizado), que continua sendo o sistema operacional mais popular para espalhar malware.

No caso dos equipamentos Saga, os invasores também podem acessar com facilidade as senhas e parâmetros do BSL gravados na memória flash do dispositivo e, portanto, modificar o firmware, extrair seus arquivos para uma investigação mais aprofundada, introduzir seu próprio código malicioso para ativação atrasada e até iniciar o apagamento completo das informações da memória para ocultar traços de suas atividades. A única condição para o uso bem-sucedido desse vetor de ataque é o acesso a um computador, usado para sistemas de controle remoto intermitentes.

Conclusões

A principal conclusão que pode ser extraída do relatório (

Uma análise de segurança de controladores remotos por rádio para aplicações industriais ) é que os chamados sistemas de proteção para este equipamento contra ataques maliciosos não resistem a nenhuma crítica e não são previstos em alguns dispositivos. As principais razões para essa situação, consideramos a longa vida útil deste equipamento (o ciclo de vida de algumas das amostras de teste encerradas há muitos anos), o alto custo de substituí-lo, a dificuldade em atualizar o software e introduzir novos sistemas de segurança.

Os sistemas de controle remoto de equipamentos industriais em seu nível de proteção contra influências externas ficam muito atrás de sistemas similares no segmento de consumidores e sem modernização e revisão sérias da abordagem dos fabricantes a esse problema, eles permanecem um elo fraco na segurança das instalações industriais. Como os resultados do estudo mostraram, é bastante simples tirar proveito das vulnerabilidades existentes; portanto, é necessário desenvolver uma abordagem sistemática para sua eliminação, incluindo o lançamento regular de atualizações de software e firmware, a transição de equipamentos industriais para padrões de rádio geralmente aceitos (Bluetooth Low Energy e 5G), o uso de criptografia de hardware e o desenvolvimento. mecanismos de proteção exclusivos contra acesso não autorizado ao hardware de receptores e transmissores, a fim de complicar a tarefa dos invasores que desejam entender Estou no dispositivo deles e uso para criar minhas próprias "ferramentas".