A idéia de usar o 802.1x como um meio de combater o acesso não autorizado à rede não é nova. Cada um de nós deve ter se deparado com um mensageiro do serviço de entrega, que pode ver um patch cord da manga da jaqueta da empresa, e você já pode ver como ele, tendo notado uma tomada RJ-45 gratuita, corre para ele com um movimento rápido ...

No entanto, se no conceito geral o uso e a configuração do 802.1x com autorização via RADIUS forem vencidos e simples, nesse caso, houve um incidente, cuja solução vou oferecer a seguir.

Dado:- Chave de acesso - EX2200, JunOS 12.3R2.

- Servidor RADIUS baseado no NPS Windows Server 2012R2.

- Um zoológico diversificado de dispositivos do tipo - televisores, AppleTV, impressoras e outros pequenos animais da rede, que não conseguem se conectar como participantes normais e adequados por meio de certificados ou PEAP. Cada um dos dispositivos no Active Directory tem sua própria conta na UO correspondente com sAMAccountName = MAC (em minúsculas, sem caracteres de separação), senha = sAMAccountName.

Para departamentos ou grupos de segurança que contêm esses dispositivos, um FineGrainedPasswordPolicy separado foi criado para poder definir senhas inadequadas para os padrões de segurança.

Configuração original para 802.1x no EX2200:

//set actual interfaces set interfaces interface-range ACCESS_PORTS member "ge-0/0/[0-40]" // Config interface range as L2 ports set interfaces interface-range ACCESS_PORTS unit 0 family ethernet-switching set protocols dot1x authenticator authentication-profile-name dynamicvlan set protocols dot1x authenticator radius-options use-vlan-id set protocols dot1x authenticator interface ACCESS_PORTS supplicant single set protocols dot1x authenticator interface ACCESS_PORTS transmit-period 10 set protocols dot1x authenticator interface ACCESS_PORTS retries 0 set protocols dot1x authenticator interface ACCESS_PORTS mac-radius set protocols dot1x authenticator interface ACCESS_PORTS supplicant-timeout 10 //set actual reject-vlan and fail-vlan set protocols dot1x authenticator interface ACCESS_PORTS server-reject-vlan default set protocols dot1x authenticator interface ACCESS_PORTS server-fail vlan-name default set protocols dot1x authenticator interface ACCESS_PORTS guest-vlan default //set actual password set access radius-server 172.17.xx secret "xxx" set access profile dynamicvlan authentication-order radius set access profile dynamicvlan radius authentication-server 172.17.xx

Todas as estações de trabalho efetuaram login sem problemas, mas qualquer um dos shushera acima mencionados - não.

O Wireshark mostrou teimosamente que o NPS envia o Access-Reject com o código EAP 4, que, como é conhecido em círculos estreitos, significa Falha.

Informativo, no entanto, como sempre ...

O protocolo usado pelo suplicante para autenticação do Mac-Radius é o EAP-MD5 por padrão.

Existem também opções de PEAP e PAP.

O PEAP não está disponível para o EX2200.

Estamos tentando configurar o PAP. Em texto simples, é claro, eu realmente não queria, mas, por não ter o melhor, dirigimos o querido time

set protocols dot1x authenticator interface ACCESS_PORTS mac-radius authentication-protocol pap

e (drum roll) - erro de sintaxe - é útil o Juniper nos diz.

Durante o confronto, ameaças com um ferro de solda e outras medidas repressivas, o site da Juniper sugeriu que esta opção está disponível apenas para firmware a partir da versão 15.1.

Parece, aqui está, uma solução para o problema. Mas não, o mesmo Juniper não apenas o recomenda, mas também de todas as maneiras possíveis, protege o costume de obscenidades como o firmware 15.1 no EX2200. Grit, a utilização do processador central e da RAM está acima da norma, portanto 12.3 é o limite máximo da versão do JunOS para os sortudos proprietários do EX2200.

Ok, vamos lidar com o protocolo que envia os dados do switch para o NPS.

Então, por padrão, ele os envia para eap-md5, o que? - Corretamente, ele está desativado no Windows Server, a partir do lançamento de 2008 - eles dizem que não é seguro. Várias consultas no Google fornecem o resultado desejado - um arquivo de registro que inclui o protocolo de que precisamos.

No entanto, o NPS responde teimosamente a solicitações de impressoras e outras

rejeições de acesso .

Ele pegou cigarros, lembrou-se de ter jogado, escondido ...

Google, que está lá no mundo ... Mas não, isso é de outra ópera ...

Ok Google?

Autenticação MAC 802.1x com NPS RADIUSDepois de algumas páginas do google, no fórum da ubnt, encontrei o que estava procurando. Você precisa habilitar vários parâmetros para as credenciais dos dispositivos e recriar as senhas e - voila - Miracle. Além disso, ficou ainda melhor do que o esperado. O Eap-md5, é claro, não é uma boa notícia, mas ainda melhor do que texto simples.

A configuração resultante, configurações e capturas de tela da política sob o spoiler.

Configuração do EX2200, políticas do NPSArquivo reg mágico que inclui suporte para EAP-MD5 no Windows Server 2012 R2 Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\4] "RolesSupported"=dword:0000000a "FriendlyName"="MD5-Challenge" "Path"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,\ 00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,52,00,\ 61,00,73,00,63,00,68,00,61,00,70,00,2e,00,64,00,6c,00,6c,00,00,00 "InvokeUsernameDialog"=dword:00000001 "InvokePasswordDialog"=dword:00000001

Depois de fazer alterações no registro, você deve reiniciar o serviço NPS

Stop-Service IAS Start-Service IAS

Um script que define as configurações necessárias para contas de dispositivo: $devices=Get-ADUser -SearchBase "ou=802.1x-groups,ou=devices_groups,dc=company,dc=local" -Filter * foreach ($device in $devices) { set-aduser -Identity $device.name -UserPrincipalName ($device.name+"@company.local") -PasswordNeverExpires $true -AllowReversiblePasswordEncryption $true -CannotChangePassword $true Set-ADAccountPassword -Identity $device.name -NewPassword (ConvertTo-SecureString -AsPlainText $device.name -force) }

De fato, ele define os parâmetros equivalentes a uma captura de tela. Mas uma coisa é descartada para alguns dispositivos e outra quando você tem mais de vinte deles. O script também redefine a senha da conta do dispositivo, necessária após a ativação da criptografia reversa.

Configurações de política do NPS:

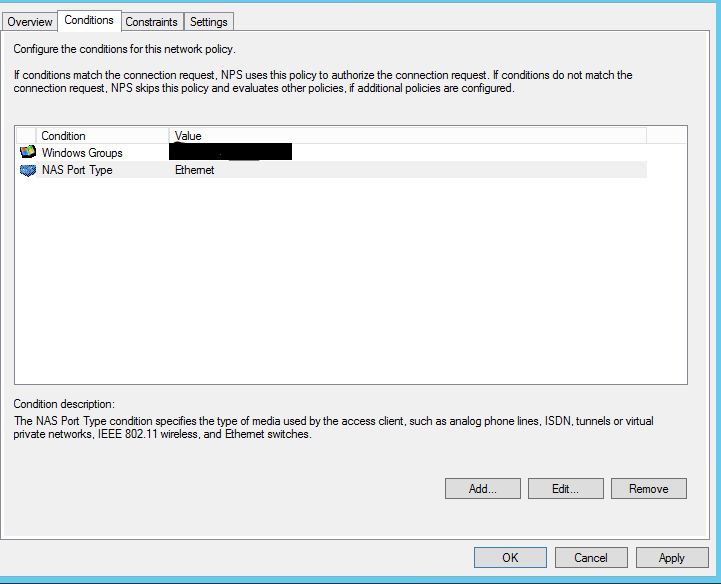

Configurações de política do NPS:- Indicamos o grupo com dispositivos e o tipo de porta.

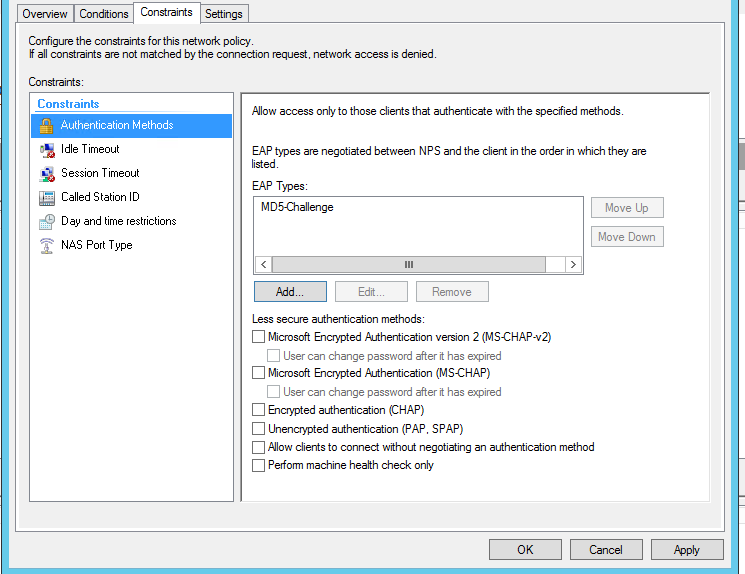

- Após manipular o registro, nosso querido MD5-Challenge aparece na lista de protocolos disponíveis. Nós escolhemos.

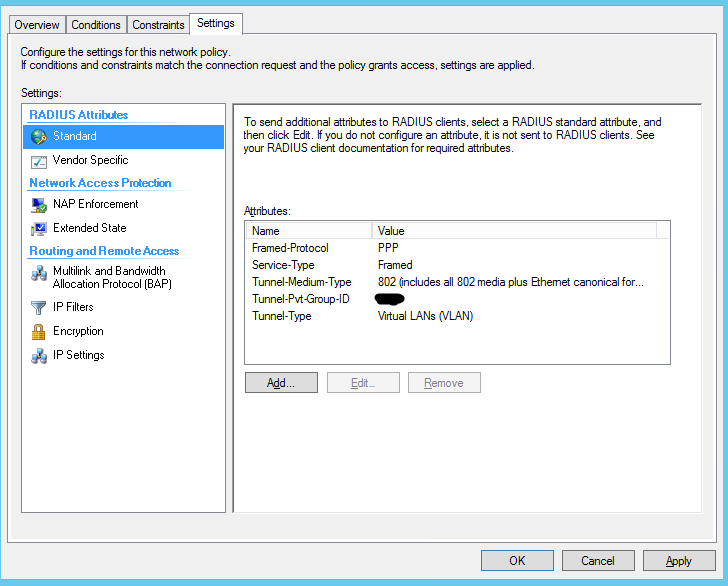

- Definimos as configurações restantes com base nos requisitos da implementação lógica. Não é diferente da configuração padrão RADIUS + 802.1x.

O resultado:- Os dispositivos de rede, como televisores, Apple TV, impressoras são autenticados pelo 802.1xe por membros do grupo.

- As senhas não são transmitidas em texto não criptografado, mas pelo menos criptografadas.

Lista de orientações, guias e recursos:Recomendações do Juniper para a versão do software no EX2200Suporte EAP-PAP em dispositivos Juniper para autenticação MAC RADIUSComunidade UBNT dando o último chute na direção certa