De acordo com as estimativas mais conservadoras, em 2017, os danos globais causados por ataques cibernéticos totalizaram um trilhão de dólares, de acordo com o estudo anual da BI.ZONE para 2017-2018. É quase impossível avaliar o dano real, pois 80% das empresas ocultam casos de hacks e vazamentos. Os especialistas prevêem que, se nada for feito, em alguns anos a quantidade de dano aumentará para US $ 8 trilhões.

No Distrito Binário, compilamos uma breve recontagem do estudo da BI.ZONE sobre os novos desafios do mundo digital. Escolhemos as principais tendências no campo do crime cibernético e fatos interessantes de um estudo que chamou nossa atenção: a rapidez com que o mundo cibercriminoso aprende sobre vulnerabilidades no MS Office, qual é o problema da Internet, e por que criar proteção para sua infraestrutura ainda não garante a segurança completa da empresa.

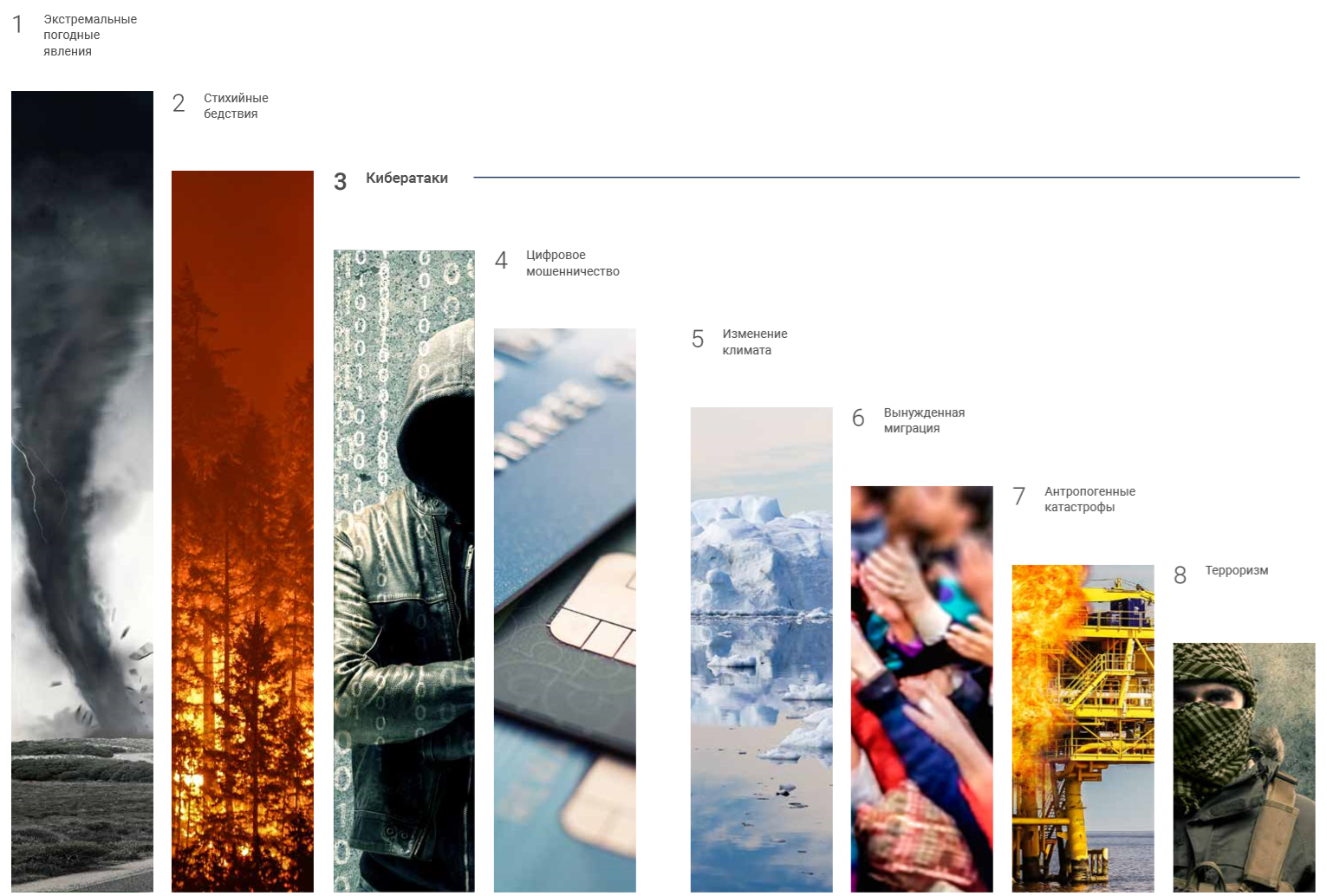

Ataques cibernéticos - entre os três principais riscos globais: eles trazem US $ 1 trilhão em danos - mais do que terrorismo e desastres causados pelo homem (dados do Fórum Econômico Mundial)

Ataques cibernéticos - entre os três principais riscos globais: eles trazem US $ 1 trilhão em danos - mais do que terrorismo e desastres causados pelo homem (dados do Fórum Econômico Mundial)Vazamentos de dados

Todos os anos, o número de vazamentos de dados continua a crescer. Outro dia, o

maior despejo da história foi carregado na rede: uma coleção de dados de muitos vazamentos apareceu no arquivo: 2,7 bilhões de contas, mais de 1,1 bilhão das quais são combinações únicas de endereços de email e senhas.

Como regra, os atacantes revendem dados roubados nos segmentos de sombra da Internet ou os usam para organizar novos ataques. Na maioria das vezes, os criminosos roubam dados pessoais (cerca de 67% dos casos), além de informações e credenciais financeiras. Em 2017, apenas 18% das causas de vazamentos foram aleatórias, o restante foi um invasor externo ou interno.

As grandes empresas com milhares de funcionários geralmente são vítimas de vazamentos - e também sofrem uma enorme perda por ataques cibernéticos. Portanto, nos EUA, o vazamento de dados custa à empresa uma média de US $ 7,4 milhões, mas os danos decorrentes do vazamento podem ser não apenas diretos, mas também indiretos. Por exemplo, em julho de 2017, os hackers entraram na rede interna da empresa de televisão HBO e lançaram 1,5 TB de dados, incluindo séries não lançadas de algumas séries e o script para a série game of thrones que ainda não havia sido lançado naquele momento. Os atacantes exigiram um resgate de US $ 6 milhões da HBO. A empresa não pagou, mas ainda sofreu danos à reputação.

Em alguns casos, os invasores roubam dados não para monetização imediata, mas para o desenvolvimento de futuros ataques. Portanto, em junho de 2017, ocorreu um vazamento no código fonte do Windows 10 - um arquivo que faz parte do Shared Source Kit e inclui arquivos com os textos de origem dos drivers de dispositivo foi carregado por pessoas desconhecidas no site da BetaArchive. Esses grandes vazamentos levam ao surgimento de novas ondas de explorações que exploram vulnerabilidades anteriormente desconhecidas no código do sistema operacional.

Os danos causados por vazamentos estão crescendo junto com o número desses vazamentos, eles afetam cada vez mais pessoas e empresas. O não cumprimento dos requisitos de proteção de dados pessoais pode ameaçar não apenas multas, mas também um golpe à reputação, perdas financeiras, uma saída de clientes, despesas para analisar o estado da infraestrutura e fortalecer sua proteção. É muito melhor limitar-se aos dois últimos passos - é muito mais barato.

Ataques ao setor bancário

Os ataques ao setor financeiro são os mais complexos e os mais frequentes: de acordo com o BI.ZONE, são feitos todos os segundos ataques. Recentemente, o BI.ZONE

analisou em detalhes em seu blog o ataque do grupo Buhtrap contra bancos russos, que ficou conhecido em 19 de dezembro de 2018. A lista de phishing continha o arquivo executável

"md5: faf833a1456e1bb85117d95c23892368" , que recebeu vários nomes: "Reconciliação para December.exe", "Docs wednesday.exe", "Documents 19.12.exe", "Fechando documentos quarta-feira.exe".

Se lembrarmos dos ataques anteriores, na Rússia, por exemplo, 200 bancos foram atacados pelo grupo Carbanak em 2017. 11 deles não resistiram à invasão, o que trouxe aos agressores mais de US $ 16 milhões.

Um recurso interessante do Carbanak são as táticas de usar a infraestrutura de outras organizações para distribuir malware. Em alguns casos, os e-mails de phishing foram abertos por funcionários diretamente responsáveis pela segurança cibernética.

O principal método de entrada inicial é o Spear Phishing - cartas especialmente preparadas que levam em consideração as características da empresa ou do setor. O mesmo Carbanak geralmente envia mensagens de phishing de endereços que contêm palavras relacionadas ao setor bancário: nomes de empresas que fabricam equipamentos (Wincor-Nixdorf), sistemas de pagamento (Visa, MasterCard, Western Union) etc.

Os hackers seguem as notícias sobre segurança cibernética e refazem rapidamente novas explorações para uso em ataques. De acordo com o BI.ZONE, não passa mais de um dia a partir do momento em que uma nova exploração do MS Office é liberada para uso no boletim informativo de Carbanak (!)

Ataques da cadeia de suprimentos

Em 2017-2018, o número de ataques à cadeia de suprimentos aumentou 200%. Essa estratégia é baseada no fato de que os invasores estão tentando obter acesso à infraestrutura da organização de destino não diretamente, mas ignorando-a - injetando código malicioso em programas dos participantes menos protegidos da cadeia de suprimentos.

Na maioria das vezes, o objetivo final de tais ataques é o setor bancário, a maior parte desse bolo hacker.

Os ataques à cadeia de suprimentos são perigosos porque são extremamente difíceis e, às vezes, impossíveis de rastrear e impedir. Em vez de atacar a infraestrutura de uma organização bem protegida, os criminosos obtêm acesso à infraestrutura de muitas empresas que usam software comprometido de um provedor com proteção fraca.

Um ataque a uma cadeia de suprimentos começa com a infecção de um programa popular. Por exemplo, no caso do ransomware NotPetya, a distribuição começou após a infecção pelo MEDoc, um programa de relatórios fiscais. Como resultado do comprometimento dos servidores de atualização do MEDoc, os atacantes conseguiram injetar um backdoor no código do programa, através do qual o arquivo executável do NotPetya foi baixado. As conseqüências foram tristes: o dano a uma empresa pode chegar a mais de US $ 300 milhões e o dano global é estimado em US $ 1,2 bilhão.A exploração EternalBlue também teve um papel nisso, por causa do qual o criptografador se espalhou muito mais rápido.

Botnets da IoT

Uma das tendências mais visíveis de 2017-2018 foi o aumento acentuado do número de ataques a dispositivos conectados à Internet.

O mercado de dispositivos IoT não é mais um nicho: atualmente, mais de 8,4 bilhões de dispositivos operam no mundo e, segundo as previsões, até 2020, o número total chegará a 30 bilhões.

A baixa segurança dos dispositivos IoT leva ao fato de que eles são facilmente comprometidos e usados para criar redes de bots para organizar ataques DDoS. Além disso, os dispositivos inteligentes costumam ser um ponto fraco na rede da organização, graças ao qual os invasores podem penetrar na rede interna da empresa.

As principais causas de vulnerabilidades dos dispositivos IoT:

- a maioria dos usuários não altera as senhas padrão,

- As atualizações não estão sendo lançadas ou são difíceis de instalar,

- Não há padrões e requisitos de segurança uniformes.

Entre as populares botnets da IoT, pode-se lembrar o JenX, que ficou famoso em fevereiro de 2018. A botnet consiste principalmente em dispositivos Huawei infectados e dispositivos que usam controladores RealTek. O JenX oferece seus serviços para organizar ataques DDoS por um preço muito modesto - por US $ 20 você pode solicitar um ataque com capacidade de cerca de 300 Gb / s.

O campo do cibercrime está se desenvolvendo rapidamente. A capacidade de ganhar rapidamente muito dinheiro e entusiasmo está levando os atacantes a melhorar suas habilidades, a fim de verificar constantemente a força do software e da infraestrutura da empresa, encontrando novas brechas. Os métodos de proteção que funcionaram ontem estarão desatualizados amanhã.

Juntamente com o BI.ZONE, estamos lançando dois cursos offline sobre segurança da informação:

Segurança de aplicativos Web e

Investigação de ataques cibernéticos

para empresas . Os palestrantes do curso são especialistas líderes no campo da segurança cibernética, especializados em testes de penetração e computação forense, e professores dos cursos correspondentes da NRNU MEPhI. O programa do curso é adaptado aos novos incidentes reais. As aulas serão realizadas entre os dias 16 e 17 de outubro.