Em janeiro de 2019, registramos um aumento acentuado no número de detecções de anexos de email JavaScript maliciosos (em 2018, esse vetor de ataque foi minimamente usado). Na “edição do ano novo”, é possível destacar o boletim de notícias em russo destinado à distribuição do codificador Shade (também conhecido como Troldesh), que é detectado pelos produtos da ESET como Win32 / Filecoder.Shade.

Esse ataque parece continuar a campanha de spam do criptografador Shade, descoberta

em outubro de 2018 .

Nova campanha de sombra

De acordo com nossos dados de telemetria, a campanha de outubro estava em ritmo constante até a segunda quinzena de dezembro de 2018. Isso foi seguido por uma pausa de Natal e, em meados de janeiro de 2019, a atividade da campanha dobrou (veja o gráfico abaixo). As quedas de fim de semana no gráfico sugerem que os atacantes preferem endereços de email corporativos.

Figura 1. Detectando anexos JavaScript maliciosos que espalham o Win32 / Filecoder.Shade desde outubro de 2018

Figura 1. Detectando anexos JavaScript maliciosos que espalham o Win32 / Filecoder.Shade desde outubro de 2018Como mencionado anteriormente, a campanha ilustra a tendência que estamos observando desde o início de 2019 - o retorno de anexos maliciosos de JavaScript como um vetor de ataque. A dinâmica é mostrada no gráfico abaixo.

Figura 2. Detecção de JavaScript malicioso distribuído em anexos de email desde 2018. Os anexos são detectados pela ESET como JS / Danger.ScriptAttachment

Figura 2. Detecção de JavaScript malicioso distribuído em anexos de email desde 2018. Os anexos são detectados pela ESET como JS / Danger.ScriptAttachmentVale ressaltar que a campanha de distribuição do codificador Shade é a mais ativa na Rússia, responsável por 52% do número total de detecções de anexos JavaScript maliciosos. Outras vítimas incluem Ucrânia, França, Alemanha e Japão, como mostrado abaixo.

Figura 3. O número de detecções de anexos JavaScript maliciosos que distribuem o Win32 / Filecoder.Shade. Dados de 1 a 24 de janeiro de 2019

Figura 3. O número de detecções de anexos JavaScript maliciosos que distribuem o Win32 / Filecoder.Shade. Dados de 1 a 24 de janeiro de 2019De acordo com nossa análise, um ataque típico da campanha de janeiro começa com a vítima recebendo uma carta em russo com o arquivo ZIP info.zip ou inf.zip no anexo.

As cartas são disfarçadas de pedidos oficiais de empresas russas legítimas. Vimos o boletim em nome do Binbank (fundido com o Otkritie Bank desde 2019) e a cadeia de varejo Magnit. O texto na imagem abaixo.

Figura 4. Exemplo de correspondência de spam usada na campanha de janeiro

Figura 4. Exemplo de correspondência de spam usada na campanha de janeiroO arquivo zip contém um arquivo javascript chamado Information.js. Após extrair e executar, o arquivo é baixado por um carregador de inicialização mal-intencionado detectado pelos produtos da ESET como Win32 / Injector. O carregador de inicialização descriptografa e lança a carga final - o codificador Shade.

O downloader malicioso é baixado da URL de sites legítimos comprometidos do WordPress, onde se disfarça de imagem. Para comprometer as páginas do WordPress, os atacantes usam um ataque maciço e automatizado de força bruta usando bots. Nossa telemetria captura centenas de URLs hospedadas pelo gerenciador de inicialização mal-intencionado, todos os endereços terminam com a string ssj.jpg.

O gerenciador de inicialização é assinado com uma assinatura digital inválida, que é supostamente emitida pela Comodo. O valor do campo de informações do Signatário e o registro de data e hora são exclusivos para cada amostra.

Figura 5. Assinatura digital falsa usada pelo gerenciador de inicialização mal-intencionado

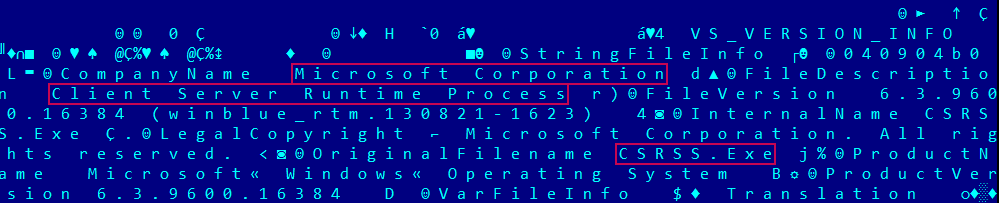

Figura 5. Assinatura digital falsa usada pelo gerenciador de inicialização mal-intencionadoAlém disso, o carregador de inicialização tenta se disfarçar, posando como o processo legítimo do sistema Client Server Runtime Process (csrss.exe). Ele se copia para C: \ ProgramData \ Windows \ csrss.ex, onde Windows é a pasta oculta criada pelo carregador de inicialização; geralmente em ProgramData esta pasta não é.

Figura 6. Software malicioso que é um processo do sistema e usa as informações da versão copiadas de um arquivo binário legítimo no Windows Server 2012 R2

Figura 6. Software malicioso que é um processo do sistema e usa as informações da versão copiadas de um arquivo binário legítimo no Windows Server 2012 R2Codificador de sombra

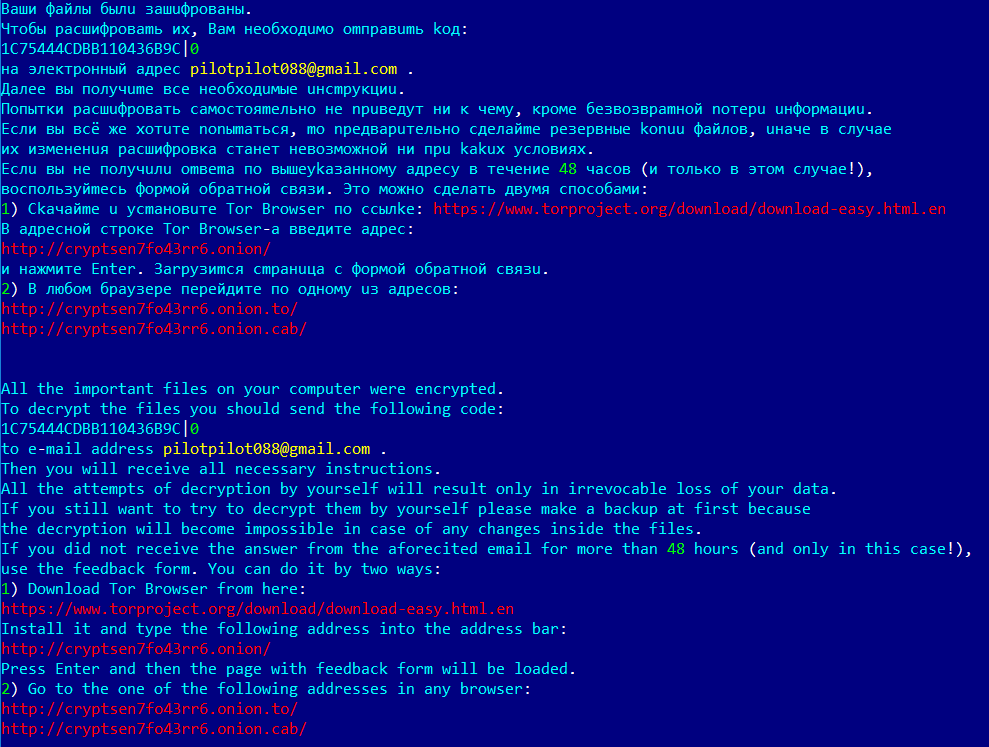

A carga útil final é o codificador Shade (Troldesh). Foi descoberto pela primeira vez em estado selvagem no final de 2014, e desde então foi atualizado repetidamente. O Shade criptografa uma grande variedade de arquivos em unidades locais. Na nova campanha, ele adiciona a extensão .crypted000007 aos arquivos criptografados.

A vítima recebe instruções de pagamento em russo e inglês em um arquivo TXT armazenado no computador infectado. O texto é o mesmo da última campanha de outubro de 2018.

Figura 7. Requisitos de recompra de sombra, janeiro de 2019

Figura 7. Requisitos de recompra de sombra, janeiro de 2019Indicadores de compromisso

Exemplos de hashes de anexos ZIP maliciosos0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76Detecção ESET: JS / Danger.ScriptAttachment

Exemplos de hash do carregador JavaScript37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CDetecção de ESET: Win32 / Injector

Exemplos de hashes de criptografia de sombraFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7Detecção de ESET: Win32 / Filecoder.Shade

Cadeia de caracteres característica nos URLs que hospedam o codificador Shadehxxp://[redacted]/ssj.jpg