Um dos principais tópicos da cibersegurança recentemente se tornou o SOCs (Security Operations Center), que não se traduz com muito sucesso no russo como "centros de monitoramento de segurança", menosprezando uma das funções importantes do SOC relacionadas à resposta a incidentes de segurança da informação. Hoje, porém, eu não gostaria de entrar em disputas terminológicas e falar brevemente sobre um dos projetos implementados em nosso SOC interno - o sistema de gerenciamento de indicadores de compromisso (IoC) da GOSINT. De fato, o serviço Cisco IB não usa o termo “Security Operations Center”, substituindo-o pelo CSIRT (Equipe de resposta a incidentes de segurança da Cisco) mais comum. Portanto, o GOSINT é um dos muitos

projetos de código aberto , projetado para coletar e unificar informações estruturadas e não estruturadas sobre ameaças (inteligência de ameaças). Já

falei sobre como monitoramos a segurança de nossa infraestrutura interna. Agora é a vez de falar sobre o que nos ajuda a fazer isso com mais eficiência.

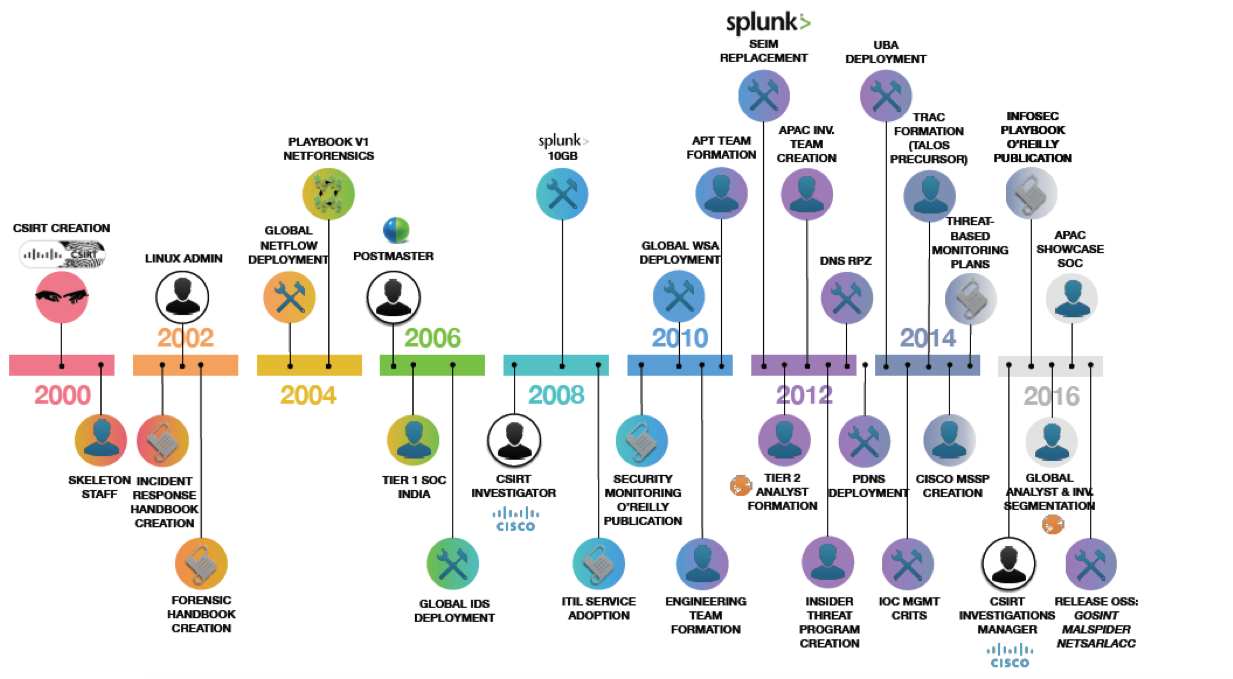

A ilustração acima mostra alguns dos marcos do nosso serviço de monitoramento e resposta a incidentes de SI, criado como uma unidade separada cerca de duas décadas atrás. Durante esse período, adquirimos uma enorme experiência no campo não apenas da criação, mas também da operação de SOCs, que compartilhamos na forma de notas, artigos e apresentações, bem como na forma de um serviço separado, no âmbito do qual ajudamos nossos clientes a criar ou faça uma auditoria em um centro de monitoramento de SI existente (entre em contato, se houver). Se você observar atentamente a ilustração, o último marco nela marca nossa atividade ao estabelecer, em acesso aberto, nossas soluções de código aberto que desenvolvemos como parte das atividades do serviço de segurança da informação. Um desses projetos foi o sistema GOSINT, que confiamos uma tarefa muito importante e muito difícil - coletar indicadores de comprometimento de fontes diferentes, que enriquecem os eventos de segurança coletados em nosso perímetro, infraestrutura, dispositivos móveis e nuvens. E qual é o problema, você pergunta? Você pode criar feeds com indicadores mesmo no Cisco Firepower com o Threat Intelligence Director instalado.

Mas com esses feeds, existem algumas nuances que surgem no processo de trabalho prático com eles. Primeiro, para receber rapidamente dados sobre as ameaças mais recentes, deve haver muitas fontes. Quanto você acha que o serviço de monitoramento Cisco IS rastreia as fontes de alimentação do Threat Intelligence? Não vou citar o número exato, mas existem vários milhares deles. Se todos eles estiverem instalados no Cisco Firepower com Threat Intelligence Director, o dispositivo diminuirá o desempenho, tentando processar dezenas e centenas de milhares de indicadores provenientes de todas as fontes por dia. O segundo problema associado aos indicadores de comprometimento é sua baixa qualidade. De acordo com nossas estimativas, até 80% de todos os indicadores são informações desatualizadas, ou falsos positivos ou mesmo lixo comum, o que, no entanto, requer processamento apropriado.

Para criar o processo de Inteligência contra ameaças em sua organização, você pode usar fontes comerciais e gratuitas, disponíveis gratuitamente na Internet, de informações sobre ameaças que serão baixadas para sua plataforma de TI ou diretamente para SIEM ou sistemas de gerenciamento de logs. O GOSINT é apenas uma ferramenta que coleta indicadores de comprometimento de várias fontes, verifica-os, limpa-os do lixo e alimenta as soluções de gerenciamento de Threat Intelligence que você usa. Pode ser soluções comerciais ou distribuídas livremente. Por exemplo, a Cisco usa MITRE e

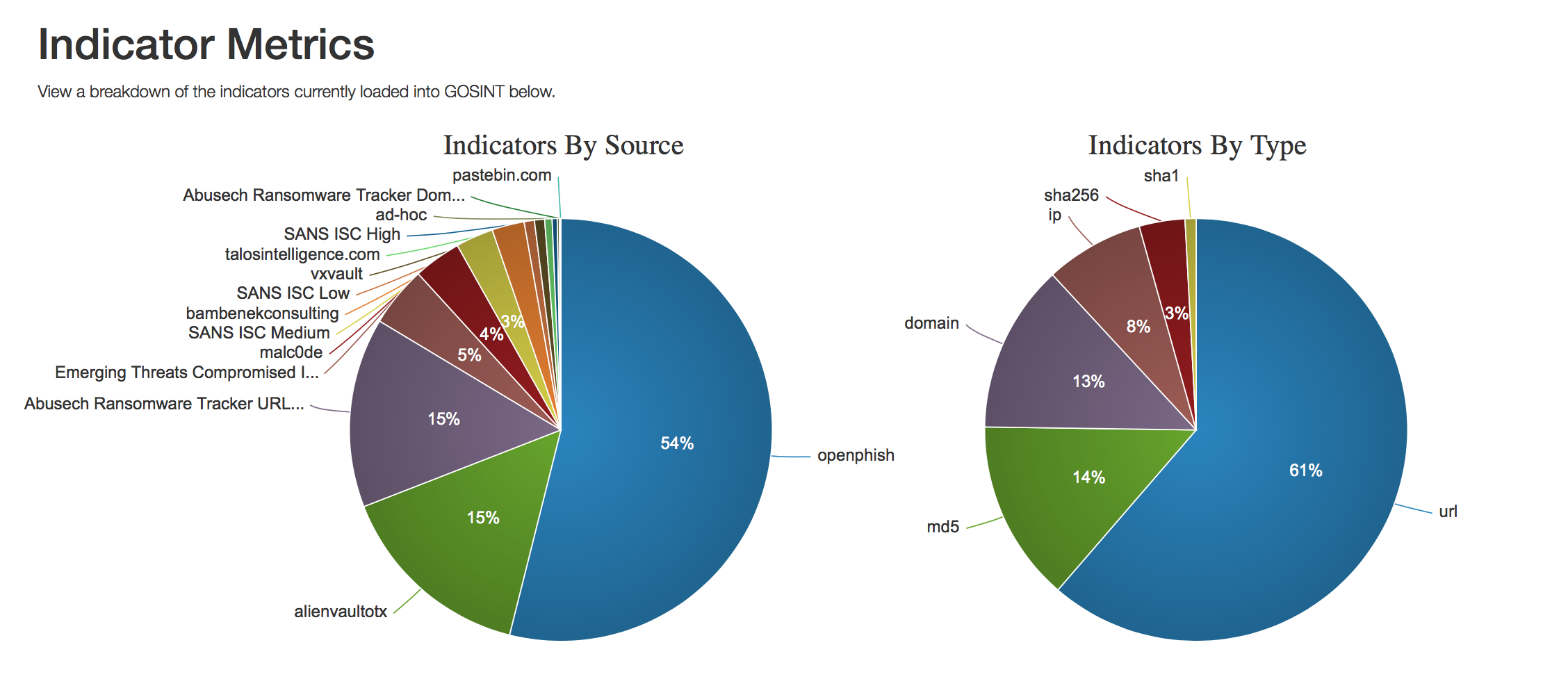

MISP CRITs . À medida que o segmento de Threat Intelligence evolui e novos dados e indicadores de troca de indicadores de compromisso aparecem nele, a plataforma GOSINT também se expande devido ao seu suporte. Hoje, entre as fontes de suporte, temos

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

ameaças emergentes ,

malc0de ,

SANS ICS ,

Cisco Talos ,

pastebin e muitas outras.

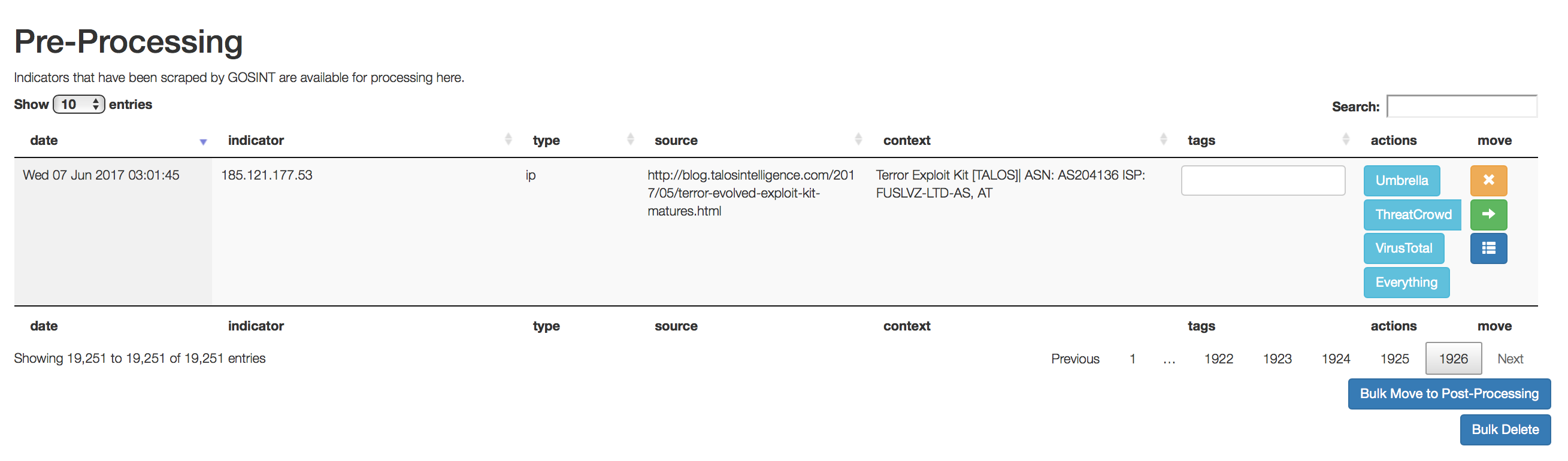

O GOSINT desempenha um papel crucial no processo de Inteligência contra Ameaças - automatiza o processo de verificação e transmissão de indicadores de comprometimento na produção. Mesmo depois de recebê-los de fornecedores domésticos de feeds / boletins, por exemplo, do Serviço de Segurança do Estado ou FinCERT, da Kaspersky Lab ou BI.ZONE, do Prospective Monitoring ou Group-IB, você deve decidir se deve dar luz verde a esses indicadores ou rejeitá-los de processamento adicional. O GOSINT apenas automatiza essa tarefa, descartando o lixo automaticamente ou ajudando os analistas de seu SOC ou serviços de resposta a tomar a decisão certa. Isso é feito através da verificação cruzada do indicador através de várias fontes de Threat Intelligence.

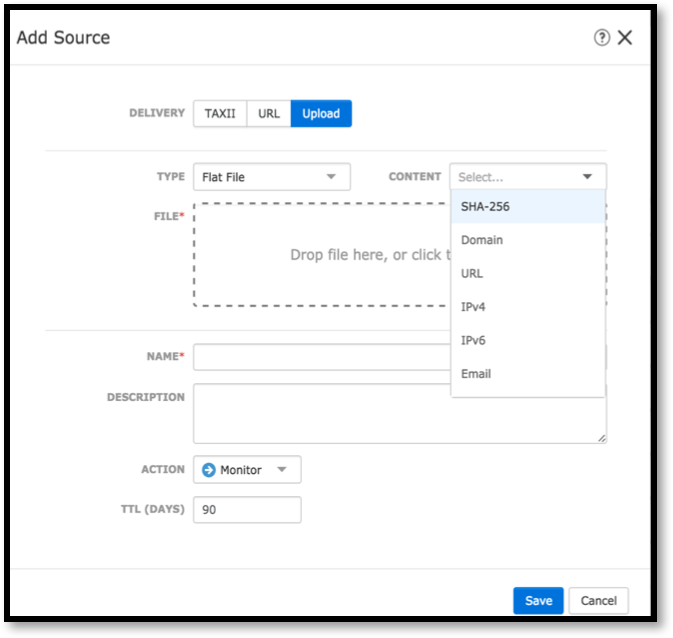

O número de fontes de indicadores de comprometimento no GOSINT não é limitado (vários milhares, como temos na Cisco, esta solução processa sem problemas) e eles podem se conectar de maneiras diferentes. Como regra, as APIs correspondentes são usadas. Por exemplo,

Cisco Umbrella ,

VirusTotal ou

API do Twitter . Ao receber informações sobre cada indicador, o GOSINT pode rotular cada um deles adequadamente, para que os analistas do SOC ou os serviços de resposta possam usar essas informações em análises futuras de incidentes.

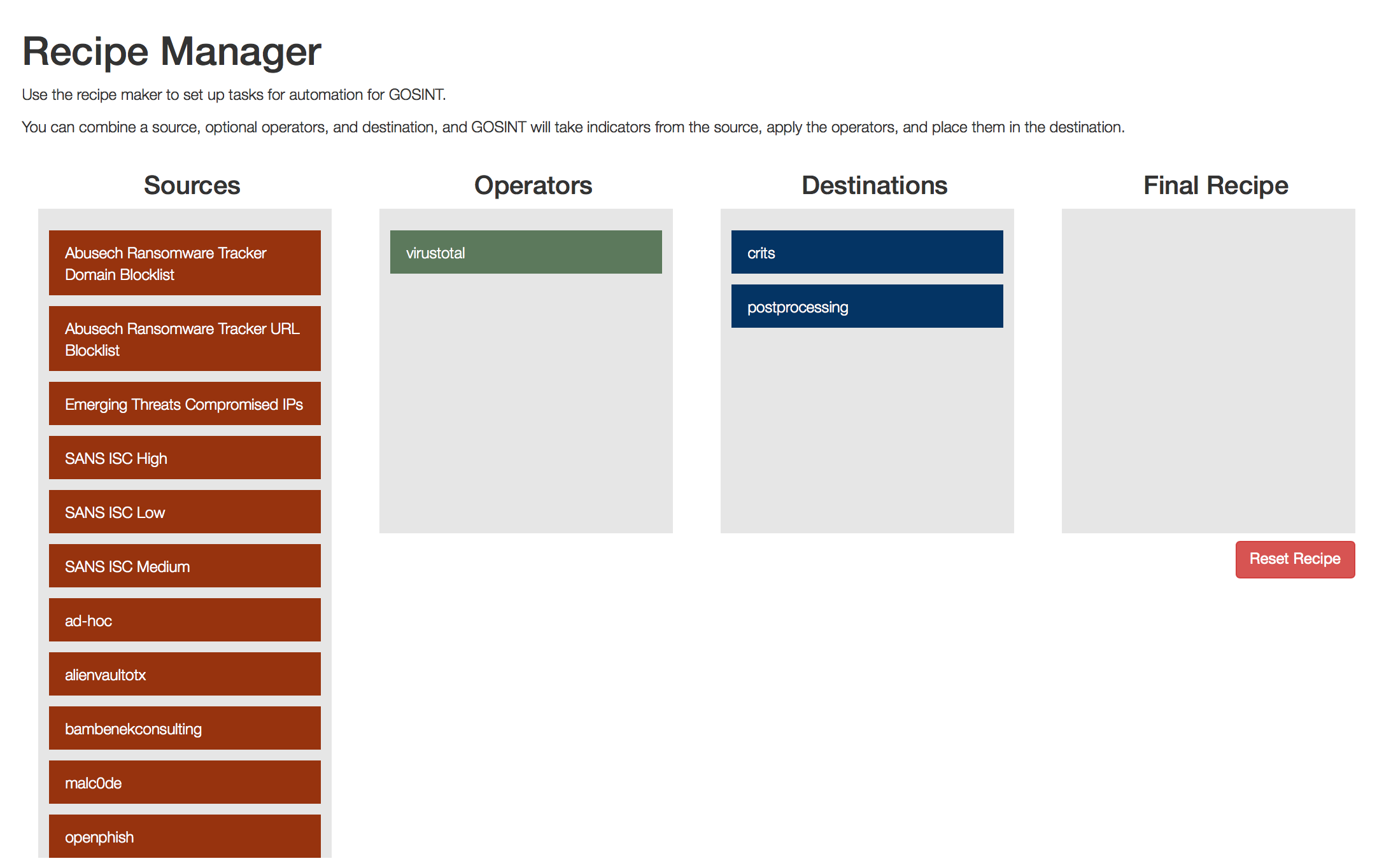

O GOSINT inclui o chamado gerenciador de receitas, que facilita a criação de manipuladores para os indicadores resultantes. Por exemplo, você obtém um hash de um arquivo que alguém reconheceu como malicioso. Para reduzir o número de falsos positivos e reduzir a carga nos seus sistemas de segurança da informação, com a ajuda do Recipe Manager, você pode executar uma verificação de hash em diferentes fontes do Threat Intelligence e se três delas (o limite e o número de fontes a serem verificadas estiverem configuradas) deram um veredicto positivo ( encontrou uma correspondência), esse hash é reconhecido como relevante e colocado em operação - é transferido para MISP, CRITs, Cisco Threat Intelligence Director, Arcsight ou QRadar.

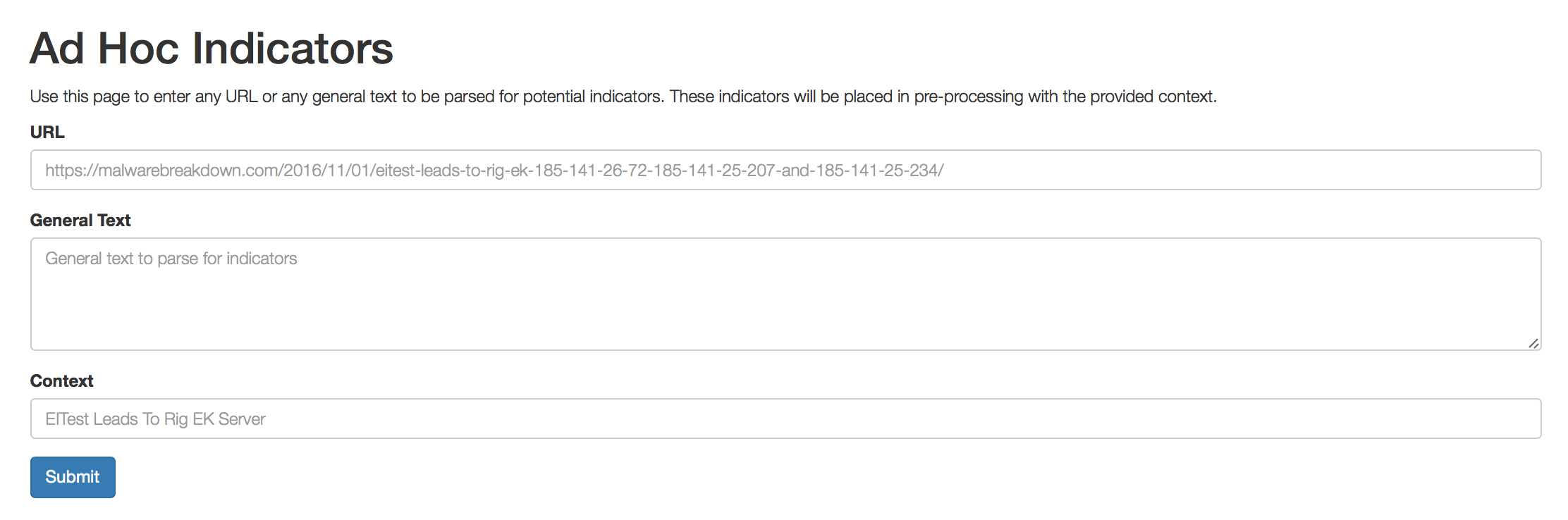

O GOSINT tem outro ótimo recurso chamado "Entrada Ad Hoc" - carregando todos os indicadores de comprometimento de um URL específico. Por exemplo, você precisa carregar a IoC em uma campanha específica de hackers ou em um novo código malicioso para verificar a presença deles em sua infraestrutura usando a ferramenta Threat Hunting usada. Se você estiver usando o Cisco Threat Response, sobre o qual eu já

falei , copie todos os indicadores da descrição da ameaça e cole-os na tela inicial do Cisco Threat Response, que começará a procurar vestígios em sua infraestrutura.

Se você não possui um Cisco Threat Response e usa outras soluções de Threat Hunting, o GOSINT pode ser integrado a eles precisamente devido à função Ad Hoc Input, que automatiza a coleta de indicadores para um código malicioso específico ou empresa de hackers a partir de um URL especificado.

Falar muito sobre o GOSINT não faz sentido - não é um Stealthwatch com vários recursos que ajudam a detectar ameaças ou anomalias na rede interna ou na infraestrutura de nuvem. Desenvolvemos o GOSINT para automatizar apenas uma função, muito requisitada pelo serviço Cisco IS. Resolvemos esse problema com sucesso e conseguimos integrar o GOSINT ao nosso processo de Inteligência contra ameaças. Se trabalhar com indicadores de compromisso faz parte do seu trabalho diário, se você não tem dinheiro para comprar plataformas de Threat Intelligence caras e, infelizmente, não muito eficazes (tentamos muitas soluções, mas acabamos focando em nosso próprio desenvolvimento), tente o GOSINT. Você pode fazer o download na página do nosso serviço para monitorar a segurança das informações e a resposta a incidentes no GitHub -

https://github.com/ciscocsirt/GOSINT . Como estamos falando de código aberto, você pode concluir independentemente esta solução de acordo com suas necessidades. O GOSINT está escrito em Ir com um console de gerenciamento JavaScript (mas lembre-se de que atualizamos regularmente o GOSINT e suas alterações podem ser perdidas durante o processo de atualização descrito na documentação).

Se você precisar auditar seu SOC (e temos uma rica experiência em trabalhos desse tipo em todo o mundo) ou construí-lo do zero (inclusive dentro da estrutura de um esquema híbrido “seu - terceirizando SOC”), também podemos ajudá-lo a fazer isso. Nós não vendemos nenhum SIEM e, portanto, somos independentes do fornecedor de quais soluções SIEM você usa ou planeja usar em seu centro de monitoramento. Como parte dos serviços que oferecemos, podemos recomendar uma combinação eficaz de várias soluções tecnológicas usadas em SOC, comercial ou de código aberto, incluindo GOSINT. Para obter detalhes sobre esses tipos de serviços, você pode entrar em contato com o gerente da Cisco ou escrever para o endereço security-request em cisco dot com