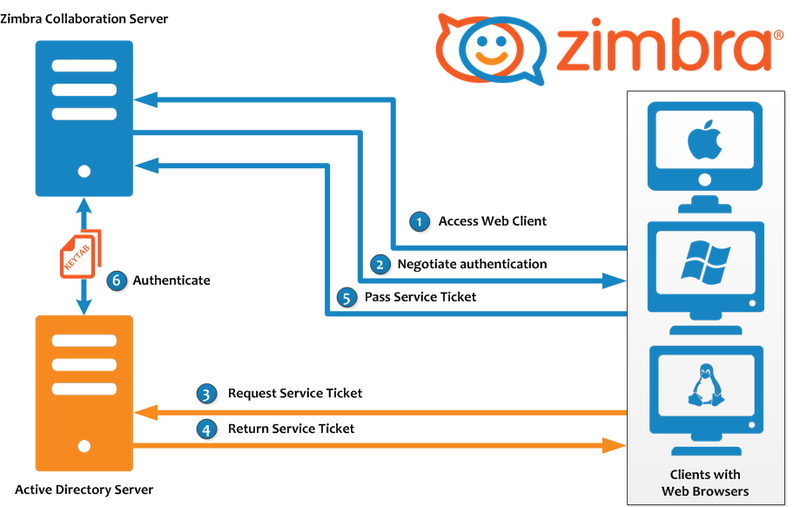

Juntamente com o Active Directory, a tecnologia de logon único é uma das tecnologias importantes para garantir a conveniência do usuário, mesmo com as políticas de segurança de senha mais rigorosas. Essa tecnologia permite que os funcionários após a próxima alteração de senha passem pelo procedimento de autenticação uma vez e após sua conclusão bem-sucedida, acessem todos os recursos corporativos automaticamente. Se você estiver usando o Zimbra Collaboration Suite, também poderá configurar o SSO nele. Abaixo falaremos sobre como fazer isso.

Se você configurou a autorização no Zimbra via AD de acordo com as instruções do artigo anterior, o princípio de configuração do SSO será reduzido à criação de um arquivo keytab no Kerberos, bem como a um indicador de conta especial no AD, configurando o SPNEGO no servidor Zimbra e emitindo certificados para o uso do SSO para todos os usuários. . É especialmente importante notar que é extremamente importante criar cópias de backup dos arquivos nas quais determinadas alterações serão feitas e armazená-las em pastas separadas, para que problemas imprevistos não se transformem em grandes problemas para você.

Primeiro, precisamos criar uma conta de

ticketer no Zimbra e proibi-lo de alterar a senha, além de criar um SPN (nome principal do serviço) no Kerberos para a conta do ticket no controlador de domínio. Isso pode ser feito usando o

comando setspn –A mail.domain.com ticketer , após o qual você precisa verificar o resultado usando o

comando setspn –L ticketer . Depois disso, criamos um arquivo keytab no controlador de domínio usando um comando semelhante a isto:

ktpass -out c:\keys\jetty.keytab -princ HTTP/mail.domain.com@domain.local -mapUser ticketer -mapOp set -pass !@#$%& -crypto RC4-HMAC-NT -pType KRB5_NT_PRINCIPAL

Após a criação bem-sucedida do arquivo keytab, será necessário movê-lo para o servidor Zimbra Collaboration Suite nas

pastas / opt / zimbra / data / mailboxd / spnego / e

/ opt / zimbra / jetty / , após o qual você precisará alterar os direitos de acesso a eles:

chown ticketer:zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab chown ticketer:zimbra /opt/zimbra/jetty/jetty.keytab

Agora vamos começar a configurar o utilitário SPNEGO embutido no Zimbra Collaboration Suite, que funcionará com o arquivo .keytab criado anteriormente. O SPNEGO pode ser configurado usando os seguintes comandos:

su zimbrazmprov mcf zimbraSpnegoAuthEnabled TRUE zmprov mcf zimbraSpnegoAuthRealm domain.local zmprov ms mail.domain.com zimbraSpnegoAuthTargetName HTTP/mail.domain.com zmprov ms mail.domain.com zimbraSpnegoAuthPrincipal HTTP/mail.domain.com zmprov md domain.com zimbraAuthKerberos5Realm domain.local zmprov md domain.com zimbraWebClientLoginURL '/service/spnego' zmprov md domain.com zimbraWebClientLogoutURL '../?sso=1'

O próximo passo será trazer o arquivo de configurações

/opt/zimbra/jetty/etc/krb5.ini para o seguinte formato:

[libdefaults] default_realm = domain.local dns_lookup_realm = no dns_lookup_kdc = no kdc_timesync = 1 ticket_lifetime = 24h default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 [realms] domain.local = { kdc = dc.domain.local admin_server = dc.domain.local default_domain = domain.local } [appdefaults] autologin = true forwardable=true

Depois disso, você precisa configurar os navegadores de usuário adicionando

mail.domain.com a network.neg em todos os campos com a palavra

uris no nome. Esse processo pode ser acelerado através do uso de políticas de grupo.

O toque final será atualizar as configurações de autorização através do AD no Zimbra Collaboration Suite:

su zimbra zmprov md domain.ru +zimbraAutoProvAuthMech SPNEGO +zimbraAutoProvAuthMech KRB5 +zimbraAutoProvAuthMech PREAUTH +zimbraAutoProvAuthMech LDAP zmcontrol restart

Feito! Agora você configurou no Zimbra não apenas o Logon único funcionando corretamente, mas também a criação automática de caixas de correio na primeira vez em que um usuário faz logon em um servidor autorizado pelo SSO.

Para todas as perguntas relacionadas ao Zextras Suite, você pode entrar em contato com o representante da empresa "Zextras" Katerina Triandafilidi pelo e-mail katerina@zextras.com