Continuamos a série de artigos dedicados à otimização das configurações de segurança das ferramentas de proteção de perímetro de rede (NGFW). Quero observar imediatamente que essas recomendações são adequadas não apenas para os proprietários do Check Point. De fato, se você observar, as ameaças são as mesmas para todos, é apenas que todo fornecedor de NGFW decide (ou não) resolve o problema da sua maneira. Antes disso, publicamos um minicurso "

Ponto de verificação ao máximo ", onde mostramos o perigo das configurações "padrão". Estas foram recomendações gerais. Agora, queríamos descrever etapas mais específicas para possivelmente fortalecer a defesa de perímetro. Este artigo é apenas para orientação! Não siga cegamente esta instrução sem antes analisar as possíveis conseqüências para sua rede!

Tendências em ataques cibernéticos

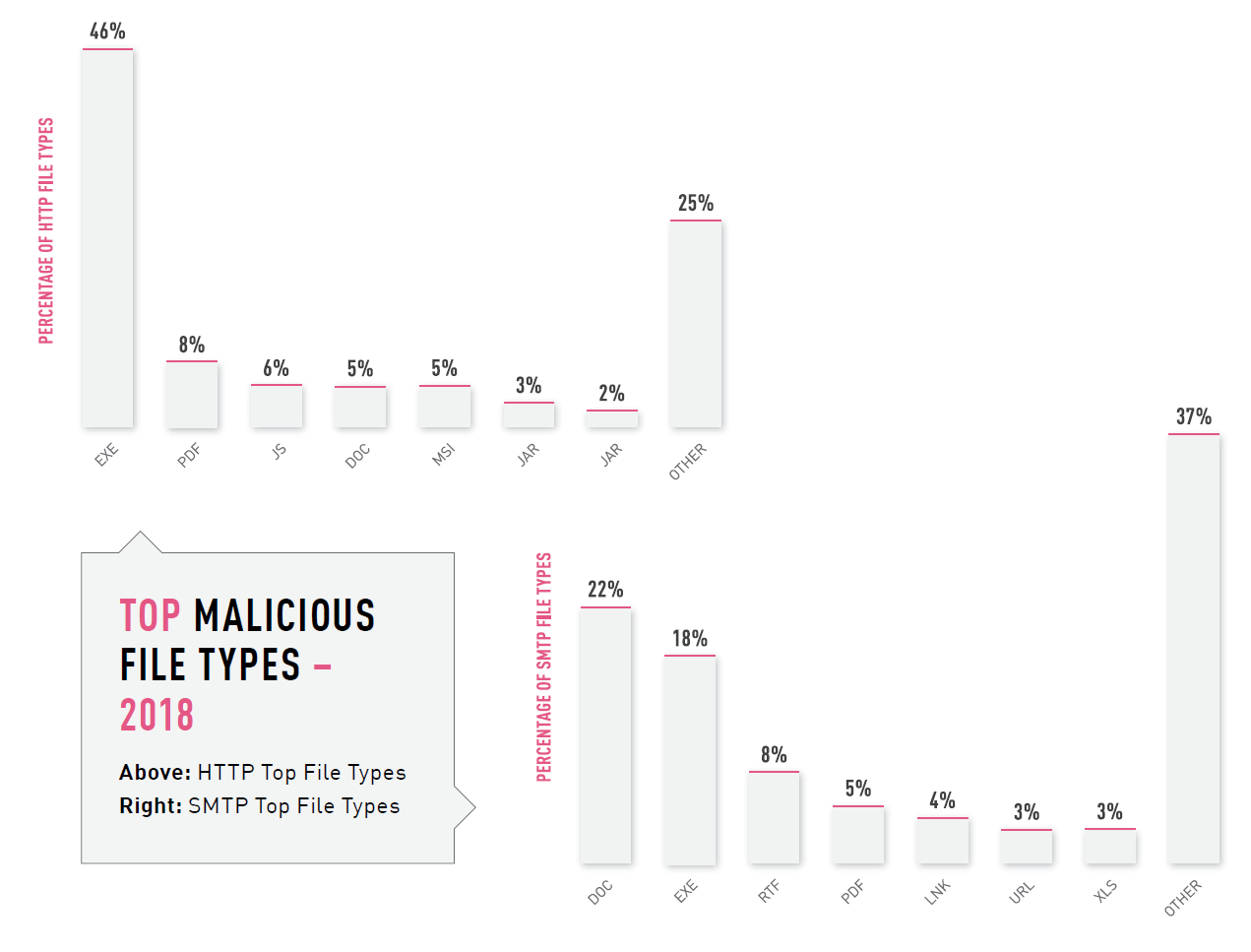

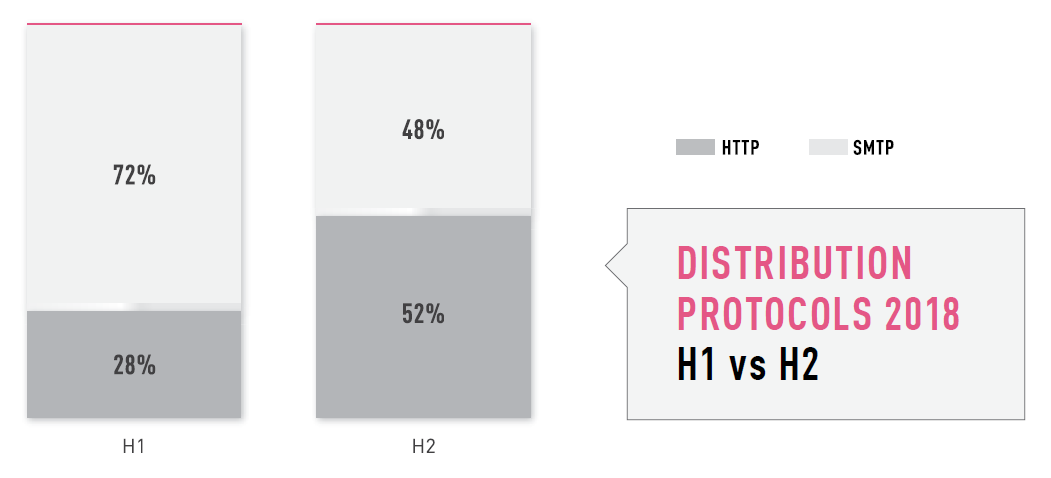

Antes de fazer recomendações, precisamos entender o que nos ameaça? O que defender? Para fazer isso, sugiro o uso do relatório Check Point de 2018 (CYBER ATTACK TRANDS ANALYSIS). Naturalmente, há muito marketing, mas também há informações muito úteis. Por exemplo, estatísticas sobre os tipos de arquivos de vírus que foram obtidos via Web (http / https) e Email (smtp):

Nesta imagem, você pode obter informações muito importantes. Web e email ainda são os dois principais vetores de ataque. Além disso, se você olhar para as estatísticas, poderá ver que na primeira metade do ano prevaleceu o SMTP e na segunda - HTTP.

Vamos ver como podemos fortalecer a proteção para cada vetor de ataque (por exemplo, via Web e email).

Imediatamente faça uma reserva de que

essas medidas certamente não serão suficientes para fornecer proteção abrangente . No entanto, de acordo com as estatísticas, podemos

melhorar significativamente a segurança de nossa rede .

Aprimorando a proteção contra tráfego malicioso da Web

Ainda no curso “

Check Point to the maximum ”, mostrei vários truques para melhorar a proteção do tráfego da Web. Os pontos mais importantes:

- Ativar inspeção HTTPS ;

- Usar lâmina de conscientização de conteúdo

- Ative a verificação profunda nas configurações do Antivírus ;

- Use o IPS para verificar os arquivos .

No entanto, a maioria das recomendações foi geral. Agora temos informações sobre as ameaças mais urgentes. Vamos tentar colocar nosso conhecimento em prática.

1) Consciência de Conteúdo

Como vimos na figura acima, o formato

.exe é mais frequentemente encontrado entre os arquivos de vírus que os usuários recebem pela Web. Já

46% ! Seus usuários precisam desses arquivos? Na

2ª lição "Ponto de verificação ao máximo", eu já mostrei como usar a folha de conscientização de conteúdo. Se você ainda tiver dúvidas sobre esse bloqueio, verifique as estatísticas novamente. Ao bloquear esse tipo de arquivo, você "simplifica" a vida útil do seu NGFW em 46% (em termos de verificação de arquivo). Você só precisa adicionar uma regra:

Por que verificar se você obviamente não precisa e espera que seu antivírus ou sandbox não esteja errado?

Se você usar uma solução diferente (não o Check Point), talvez não exista uma funcionalidade como Reconhecimento de Conteúdo, no entanto, certamente será possível bloquear vários tipos de arquivos usando um antivírus. Essa é uma maneira que consome muitos recursos, mas é melhor que nada.

O restante dos tipos de arquivo não é tão simples. A maioria das pessoas provavelmente precisa de documentos e

PDF e não é possível bloqueá-los. O mesmo se aplica a outros arquivos (JS, Jar), se você os bloquear, haverá problemas com a exibição de páginas da web. A única saída neste caso é MUITO cuidadosamente verificá-los.

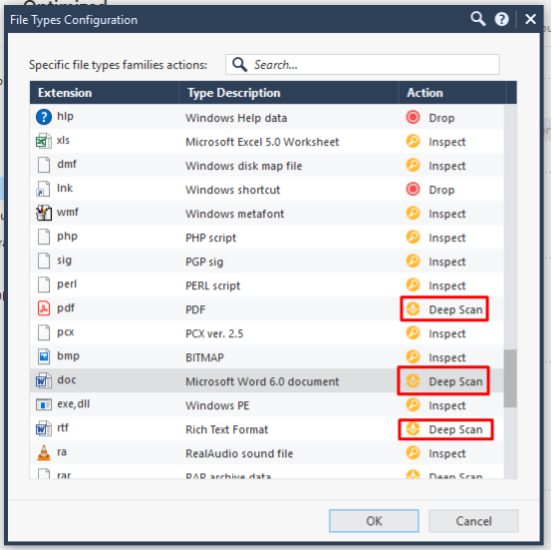

2) Ative o Deep Scan para os tipos de arquivos mais perigosos

Na

lição 4, "Ponto de verificação ao máximo" , mostrei que, com as configurações padrão, o Anti-Virus mostra resultados muito ruins. E isso é absolutamente verdade para todos os fornecedores. Quase todo mundo tem a opção de verificação "rápida" e mais "profunda". Por padrão, é claro, é usado "rápido", com o objetivo de otimização. O Check Point tem a opção "

verificação profunda " chamada "

verificação profunda " e você pode habilitá-lo para diferentes tipos de arquivos. A primeira coisa que vem à sua mente é habilitá-lo para todos os tipos de arquivos (atualmente existem cerca de 90 tipos de arquivos). E assim pode ser feito! Se você tem uma empresa muito rica. Exigirá hardware muito poderoso para esta opção. Você pode encontrar um compromisso - ative a verificação profunda dos arquivos mais perigosos:

A partir das estatísticas, temos os seguintes arquivos:

pdf, doc, javascript, jar . Mas eu adicionaria pelo menos outro:

xls, zip, rar, 7zip, rtf, swf . E é claro que você precisa bloquear arquivos protegidos por senha.

Se você não possui o Check Point, verifique a possibilidade de usar essas opções. Isso é muito importante.

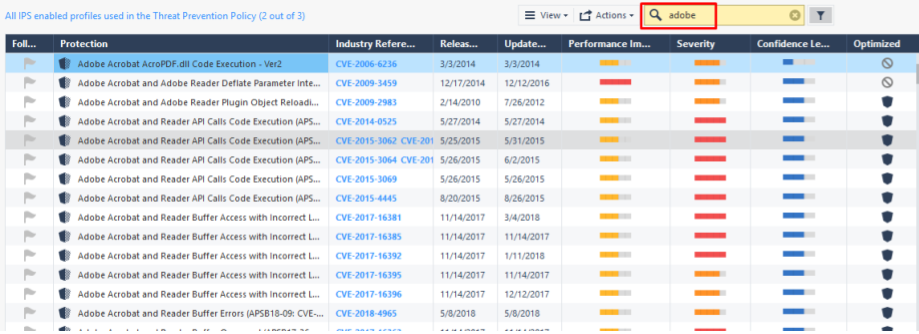

3) Incluímos as assinaturas IPS necessárias

Novamente, voltando ao curso “Check Point to Maximum”, na

lição 6 , mostrei a importância do IPS para a verificação de arquivos. O IPS pode encontrar explorações em documentos! O maior tormento com o IPS é escolher as assinaturas necessárias. Lá, mostrei alguns truques para trabalhar com eles (ou melhor, com categorias). Mas agora temos mais informações. Definitivamente, precisamos de assinaturas associadas a arquivos como

pdf, doc, javascript e

jar . Para fazer isso é bastante simples, basta usar a pesquisa de assinaturas:

(No caso do pdf, não esqueça que pode haver outros "espectadores", por exemplo, Foxit).

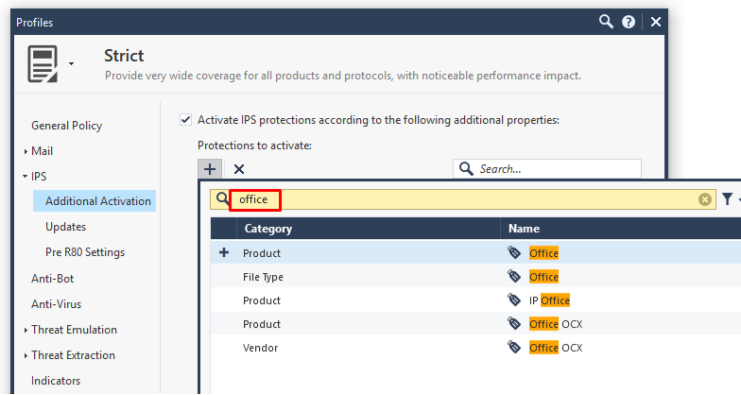

Ou, novamente, usando as categorias nos filtros:

Agora, verificaremos os arquivos recebidos não apenas usando o Antivírus, mas também o IPS.

Se você não estiver usando o Check Point, tente também ativar assinaturas relevantes (tudo relacionado a documentos do escritório, arquivos, javascript e jar).

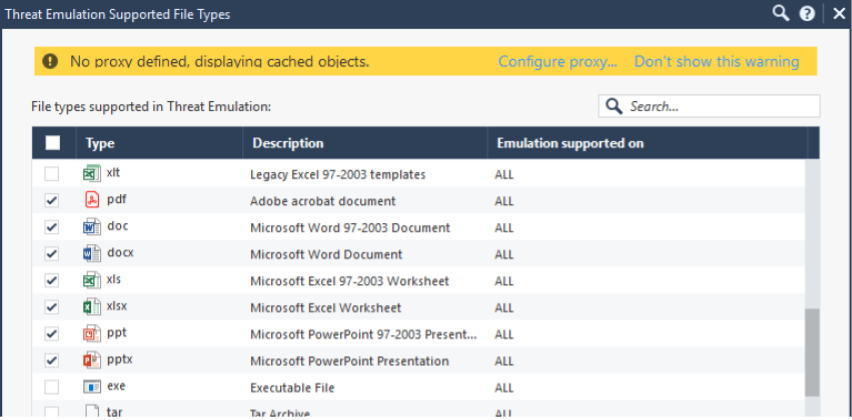

4) Emulação e extração de ameaças

O antivírus e o IPS são bons, mas essa é uma análise de assinatura, cuja principal desvantagem é que ele funciona apenas com ameaças conhecidas. O que fazer com as incógnitas (0 dias)? Para isso, eles criaram "caixas de areia". No Check Point, essa tecnologia é chamada SandBlast e é implementada usando lâminas como:

Emulação de ameaças - emulação de arquivo. Atualmente, mais de 65 tipos de arquivos são suportados. Certifique-se de ativar a emulação para a lista acima (

pdf, doc, javascript e jar ) mais minhas recomendações (

xls, zip, rar, 7zip, rtf, swf ):

A emulação de ameaças permitirá que você verifique os arquivos antes de serem baixados. Esse é um recurso muito importante, pois nem toda solução pode funcionar no modo de prevenção para o tráfego da web.

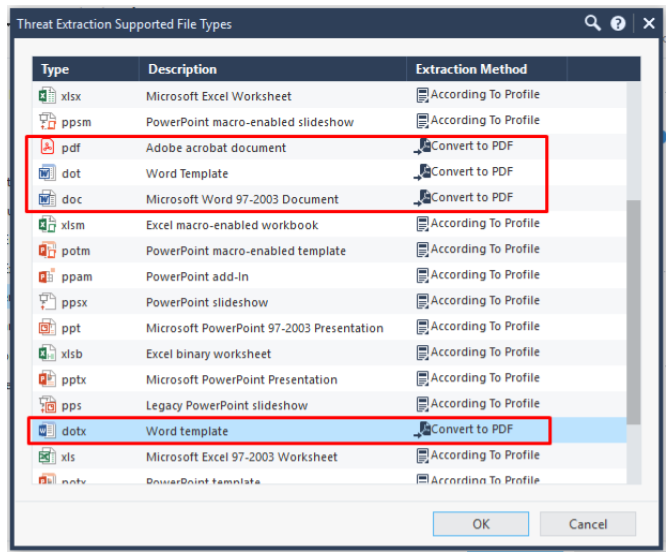

Extração de ameaças - limpeza do conteúdo ativo. A limpeza pode ser feita convertendo o arquivo para pdf ou “cortando” todo o conteúdo ativo (scripts, macros, URL, etc.). Atualmente, a extração de ameaças oferece suporte a cerca de 45 tipos de arquivos. E os profissionais do uso dessa lâmina que descrevi na

parte 3 do curso Check Point SandBlast. Olha, há uma demonstração de trabalho. É altamente recomendável usar a Extração de ameaças para limpar pdf e doc. E é melhor escolher "converter para pdf", este é o método "100 libras". Com xls, isso nem sempre funciona, porque um documento pode ser gravemente danificado; portanto, use uma política personalizada para extração de ameaças.

Infelizmente, no momento, a extração de ameaças para o tráfego da Web só funciona quando se usa uma extensão especial do navegador -

SandBlast Agent for Browsers . No entanto, já na próxima versão (

Gaia R80.30 ), será possível limpar e converter arquivos mesmo sem extensões adicionais.

Se você não estiver usando o Check Point, também recomendo experimentar a funcionalidade da sandbox. Quase todos os fornecedores têm modo de teste. Tenho certeza de que, depois de ativar sua "taxa de captura", aumentará significativamente.

Aprimorando a proteção de email de malware

Entendemos mais ou menos o tráfego da Web (embora seja realmente mais complicado). Agora vamos para outro vetor de ataque popular - o Email. Em quase todas as empresas, é dada mais atenção à proteção do correio. Vamos ver o que podemos fazer com as soluções NGFW no perímetro da rede.

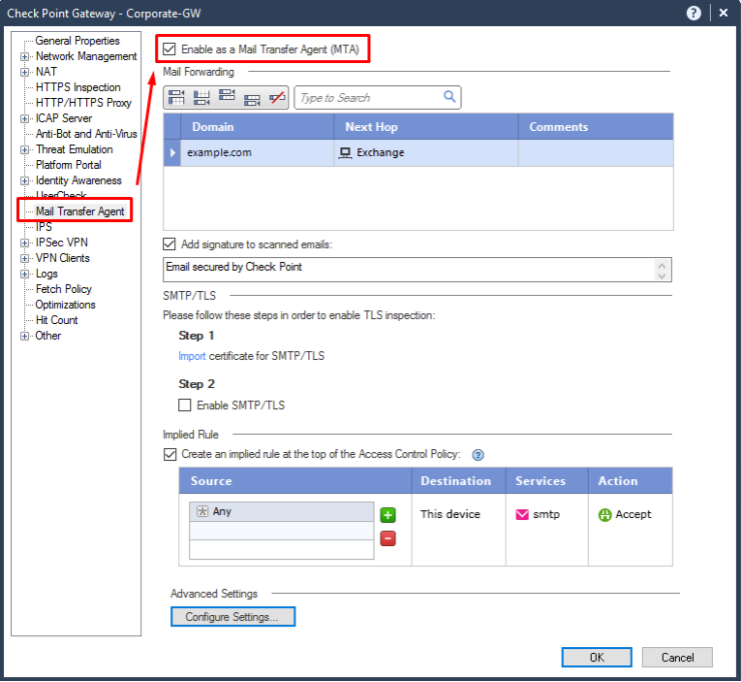

1) modo MTA

A primeira coisa que você deve fazer é alternar o gateway do Check Point para o modo MTA (Mail Transfer Agent). Isso permitirá uma verificação mais abrangente das mensagens de email, especialmente se o SMTPS for usado (nesse caso, sem a função MTA, seu gateway simplesmente não poderá verificar esse tráfego).

Se você usa um ponto de verificação diferente do seu e o NGFW não oferece suporte ao MTA, a leitura adicional do artigo não faz sentido. Você simplesmente não pode realizar verificações adicionais. Provavelmente, nesse caso, você está usando uma solução de proteção de email separada.

2) Atualize para R80.20

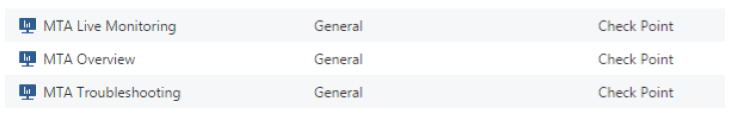

Este é outro ponto importante. Na versão Gaia R80.20, a funcionalidade MTA (e não apenas) sofreu alterações significativas. Isso também se aplica aos relatórios por email. Por padrão, vários novos painéis estão disponíveis ao mesmo tempo:

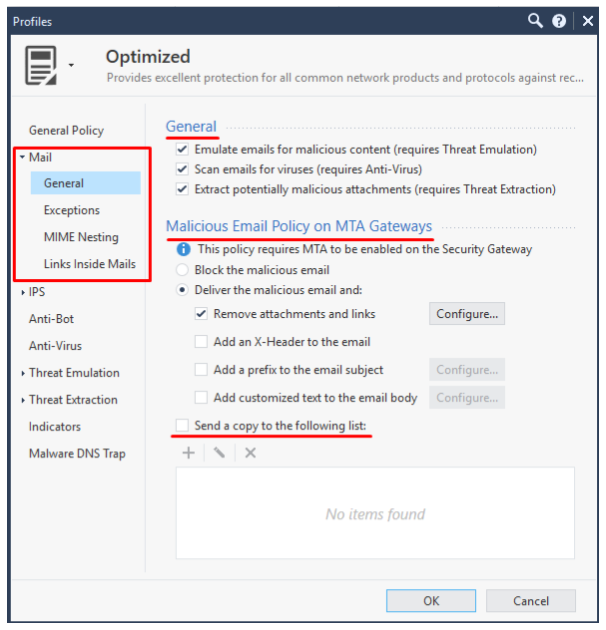

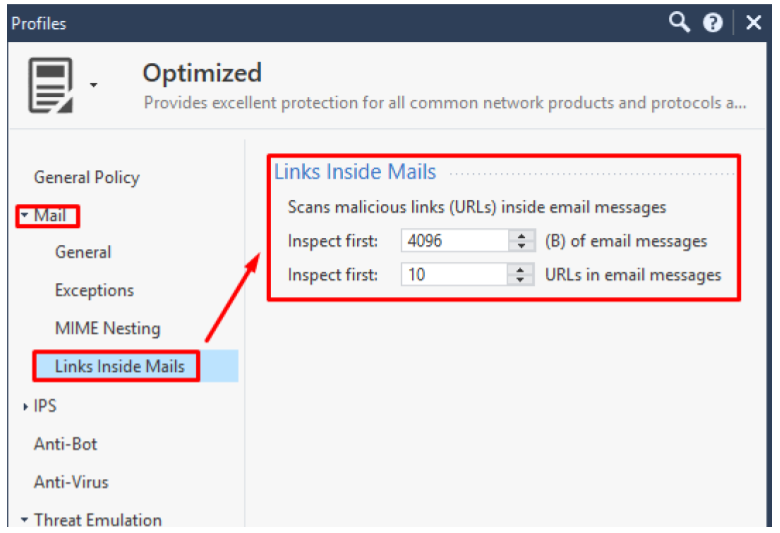

Você não precisa mais acessar a linha de comando para monitorar e solucionar problemas. Além disso, a partir da versão R80.20, a funcionalidade MTA foi movida para uma guia separada nas configurações do perfil de prevenção de ameaças:

Os pontos mais importantes:

- Agora, os anexos de email podem ser verificados não apenas pela sandbox (no modo MTA). Primeiro, os arquivos e links na carta serão verificados pelo mecanismo antivírus. Isso é muito benéfico em termos de desempenho do dispositivo, pois se o arquivo for um malware conhecido, ele será descartado sem enviá-lo para a sandbox.

- Agora todas as cartas bloqueadas podem ser enviadas para um email dedicado e, assim, organizar um tipo de quarentena. Isso é útil se você precisar acessar uma mensagem bloqueada.

Até onde eu sei, no momento, uma equipe dedicada foi formada no Check Point, que lida exclusivamente com a funcionalidade MTA. Portanto, outras melhorias estão chegando (o R80.30 já está no programa EA).

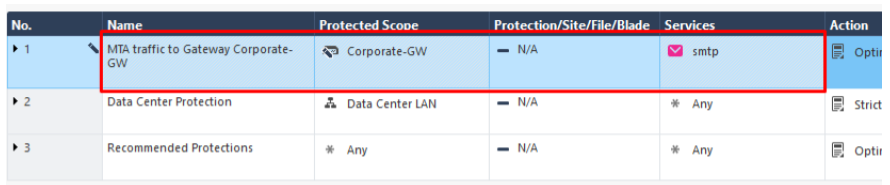

3. Crie uma regra de prevenção de ameaças separada para o MTA

Outro ponto importante. Deve haver perfis diferentes para tráfego da Web e email. A regra deve ficar assim:

Se você usar o R80.20, essa regra será criada automaticamente quando você ativar o MTA.

4. Antivírus para email

Como mencionado acima, em 80.20, temos a oportunidade de usar o "mecanismo" antivírus para verificar anexos e hiperlinks. Isso se correlaciona perfeitamente com nossas necessidades. Se você observar as estatísticas no início, poderá ver que, além dos documentos clássicos, os arquivos

exe e o

URL representam uma ameaça.

Primeiro de tudo, você precisa bloquear absolutamente todos os tipos de arquivos desnecessários que podem ser enviados como anexos (e não apenas exe). É mais fácil dizer o que vale a pena deixar: pdf, doc, xls, ppt. zip, rar, 7zip e outros formatos populares de arquivos de escritório. Mas vários scripts, arquivos Linux, arquivos executáveis devem ser bloqueados.

Também não se esqueça de verificar o URL no conteúdo da mensagem:

Para todos os tipos de arquivos que permitimos, é naturalmente necessário configurar a verificação profunda.

5. Emulação e extração de ameaças

O correio é o principal vetor de ataques direcionados, ou seja, ataques a serem preparados. Na maioria das vezes, esses ataques usam vulnerabilidades de dia zero (dia 0). E aqui a análise de assinatura é impotente. Portanto, se você decidir usar soluções de classe sandbox, o email será o primeiro local em que você deverá aplicá-lo. Para todos os arquivos permitidos (em antivírus), devemos usar a funcionalidade de caixas de proteção. Isso se aplica não apenas às soluções Check Point.

Em termos de configuração da Emulação de Ameaças para E-mail, tudo é idêntico, assim como é para a Web. Apenas certifique-se de ativar a emulação para todos os arquivos permitidos (por antivírus). Novamente, se você olhar para nossas estatísticas, os tipos de arquivos mais perigosos são doc, pdf, rtf, xls.

Além disso, certifique-se de usar a Extração de ameaças para limpar o conteúdo ativo.

Ao mesmo tempo, para documentos como

pdf e

doc, configure a conversão para pdf. Nesse caso, você não precisa confiar na emulação de ameaças. Além disso, com um veredicto positivo, o usuário poderá baixar o arquivo original (em 95% dos casos, ninguém precisa do original).

Recomendações gerais

O principal princípio de proteção do perímetro da rede é minimizar a área de ataque. Para fazer isso, temos um grande conjunto de mecanismos:

- Limite de portas permitidas no nível do firewall;

- Limitar os aplicativos usados na rede corporativa;

- Restrinja o acesso a recursos maliciosos;

- Proibir o tipo de conteúdo indesejado (arquivos executáveis, etc.);

- Ative a inspeção SSL para ver a imagem inteira.

Sem essas etapas, todas as outras ações são inúteis. Após reduzir a área de ataque, devemos usar métodos de análise de assinatura ao máximo, como:

- Antivírus;

- IPS

- Anti-bot

- Anti-spam.

E depois disso, podemos avançar para ferramentas mais pesadas, como a sandbox:

- Emulação de ameaças;

- Extração de ameaças.

Essa abordagem consistente ajudará a aprimorar bastante a proteção do perímetro da rede. A abordagem é universal e relevante para quase todas as soluções NGFW.

Materiais adicionais

Se você estiver interessado neste tópico, pelo menos os seguintes recursos são recomendados:

Você pode realizar uma auditoria gratuita das configurações de segurança do Check Point

aqui.Em breve, planejamos lançar um curso breve, com uma demonstração de toda essa funcionalidade. Portanto, fique atento! (

vk ,

telegrama ).