Estudando uma nova

onda de spam na Rússia , voltamos nossa atenção para outro ataque. Desde meados de janeiro de 2019, a famosa

campanha "Love you" foi finalizada e redirecionada para o Japão, onde é usada para distribuir o codificador GandCrab 5.1.

De acordo com os dados de telemetria, a versão mais recente do "Love you" foi lançada em 28 de janeiro de 2019, sua atividade era aproximadamente duas vezes maior que a original (veja o gráfico abaixo). Como em meados de janeiro, um conjunto de cargas maliciosas com algumas atualizações é distribuído via spam. Então, vimos tentativas de baixar o cryptominer, software para alterar as configurações do sistema, um carregador de inicialização mal-intencionado, o worm Phorpiex e o codificador GandCrab versão 5.1.

Figura 1. Detectando anexos JavaScript maliciosos distribuídos na campanha "Te amo" e sua última onda de

Figura 1. Detectando anexos JavaScript maliciosos distribuídos na campanha "Te amo" e sua última onda de e

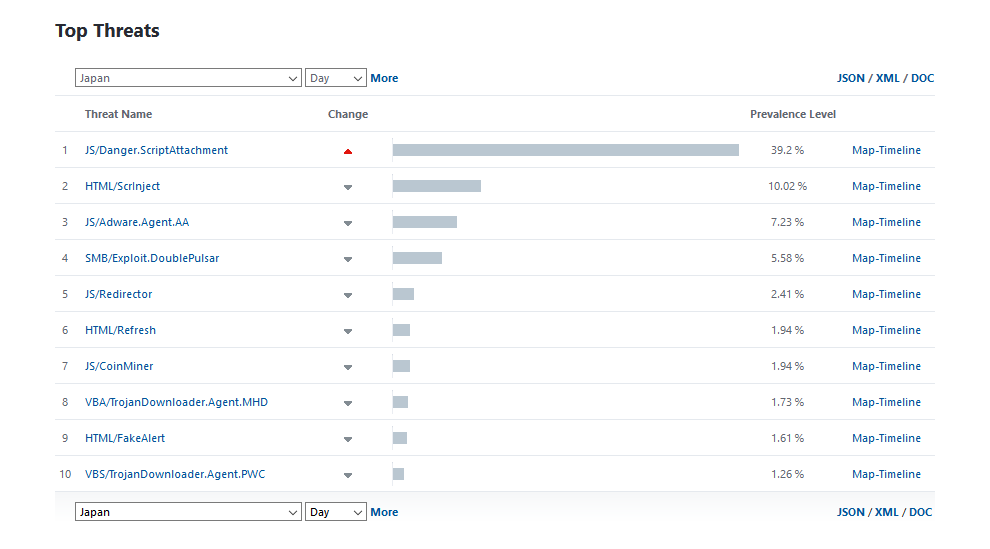

Em 29 de janeiro de 2019, a grande maioria das detecções estava no Japão (95%), dezenas de milhares de e-mails maliciosos eram detectados a cada hora. No mesmo dia, o JS / Danger.ScriptAttachment (ESET classificado como JavaScript malicioso distribuído através de anexos de email) foi a quarta ameaça mais detectada no mundo e a número 1 no Japão (veja abaixo).

Figura 2. JS / Danger.ScriptAttachment era a ameaça número 1 no Japão em 29 de janeiro

Figura 2. JS / Danger.ScriptAttachment era a ameaça número 1 no Japão em 29 de janeiroCenário de ataque

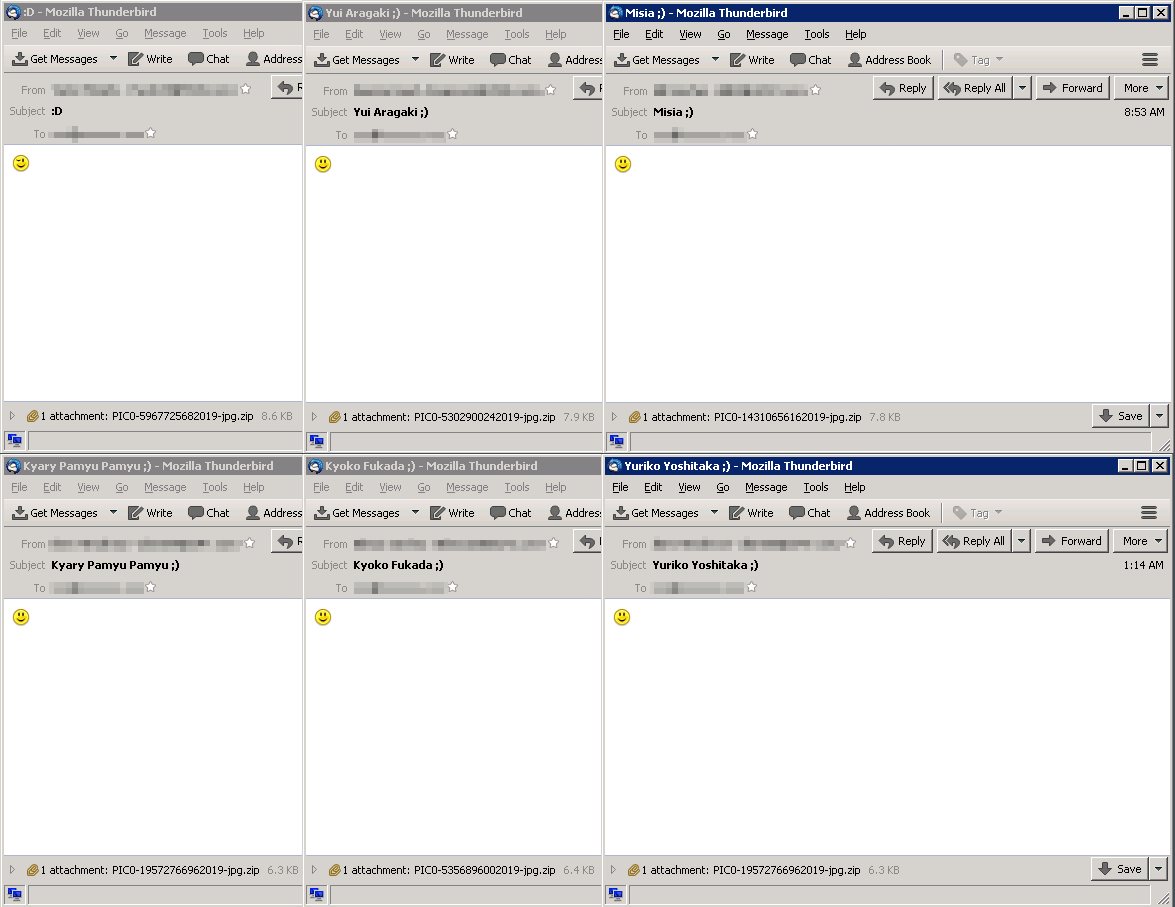

Na última campanha, os atacantes mudaram os textos das correspondências, passando de "Te amo" na linha de assunto para títulos relacionados ao Japão. Muitos sorrisos permaneceram no assunto e no corpo da carta.

Os assuntos das cartas que vimos durante a análise:

- Yui Aragaki;)

- Kyary Pamyu Pamyu;)

- Kyoko Fukada;)

- Yuriko Yoshitaka;)

- Sheena Ringo;)

- Misia;)

(Estrelas do show business japonês)

Os anexos maliciosos estudados são arquivos ZIP disfarçados de imagens com os nomes de formato PIC0- [número de 9 dígitos] 2019-jpg.zip. A figura abaixo mostra exemplos de tais letras.

Figura 3. Exemplos de emails de spam da campanha japonesa

Figura 3. Exemplos de emails de spam da campanha japonesaO arquivo zip contém um arquivo javascript com o nome no mesmo formato, mas terminando apenas em .js. Após extrair e executar o JavaScript, ele carrega a carga do primeiro estágio do servidor C&C dos invasores - um arquivo EXE detectado pelos produtos ESET como Win32 / TrojanDownloader.Agent.EJN. Os URLs que hospedam essa carga útil têm um caminho que termina em bl * wj * b.exe (nome do arquivo alterado) e krabler.exe; essa carga útil é carregada em C: \ Users \ [nome de usuário] \ AppData \ Local \ Temp [random] .exe.

A carga útil do primeiro estágio baixa uma das seguintes cargas finais finais do mesmo servidor C&C:

- Codificador GandCrab versão 5.1

- cryptominer

- Verme Phorpiex

- um carregador de inicialização que funciona de acordo com as configurações de idioma (baixa a carga útil apenas se as configurações de idioma do computador infectado corresponderem à China, Vietnã, Coréia do Sul, Japão, Turquia, Alemanha, Austrália ou Reino Unido)

- Software para alterar as configurações do sistema

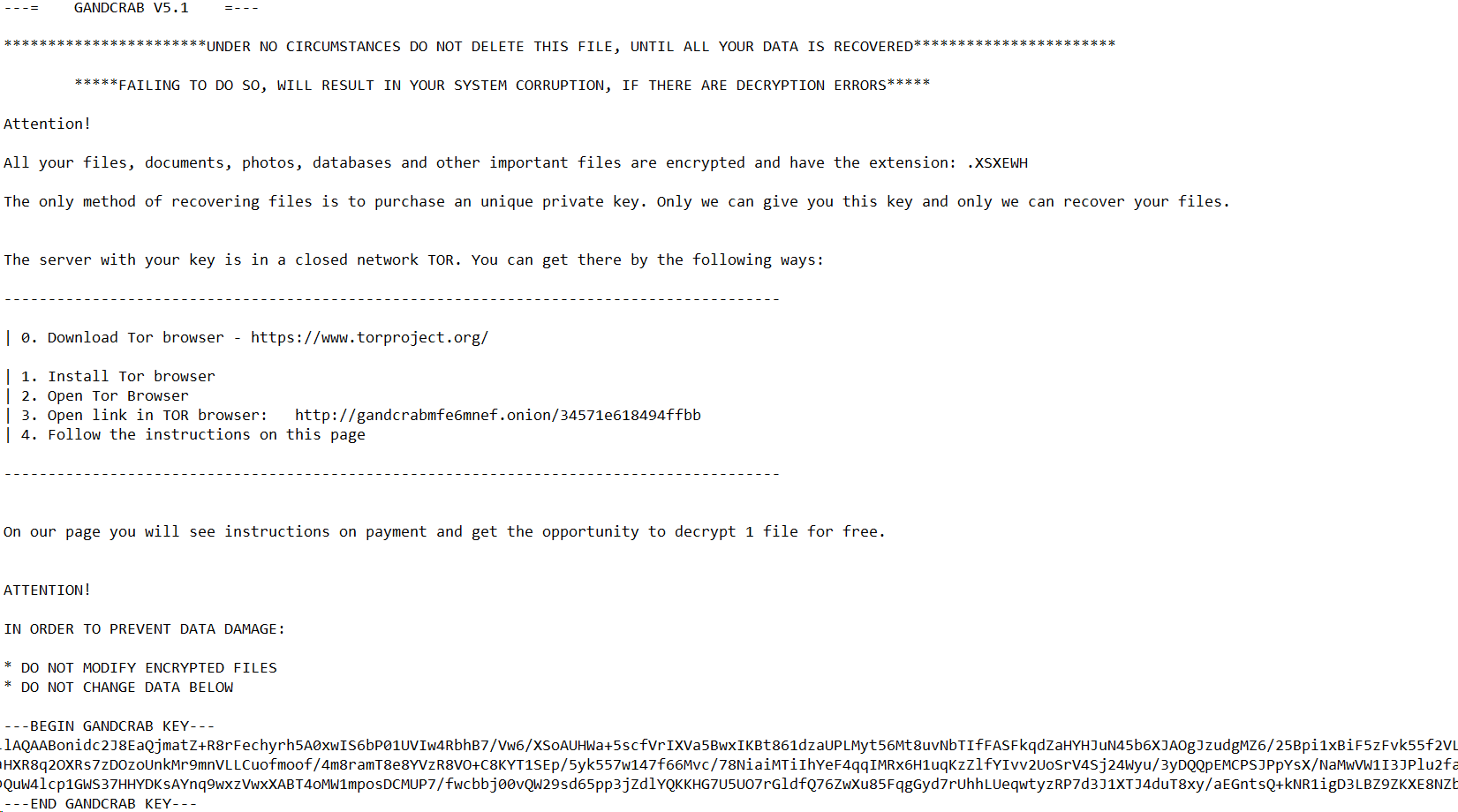

O GandCrab 5.1 criptografa arquivos adicionando uma extensão aleatória de cinco caracteres a seus nomes. Solicitações de resgate que contêm essa extensão nos nomes dos arquivos e seu conteúdo são criadas em cada pasta afetada pelo codificador.

Figura 4. Pedido de recompra do GandCrab v5.1

Figura 4. Pedido de recompra do GandCrab v5.1A carga desta campanha é baixada do endereço IP 92.63.197 [.] 153, cuja geolocalização corresponde à Ucrânia. O endereço tem sido usado na campanha "Te amo" desde meados de janeiro.

Indicadores de compromisso

Exemplos de hashes de anexos ZIP maliciosos8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026Detecção ESET: JS / Danger.ScriptAttachment

Exemplos de hash do carregador JavaScriptcfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9Detecção de ESET: JS / TrojanDownloader.Agent.SYW ou JS / TrojanDownloader.Nemucod.EDK

Exemplos de hashes de carga útil do estágio um47C1F1B9DC715D6054772B028AD5C8DF00A73FFCDetecção de ESET: Win32 / TrojanDownloader.Agent.EJN

Exemplos de hashes finais de carga útilGandCrab 885159F6F04133157871E1D9AA7D764BFF0F04A3

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Worm Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

Carregador

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

Software para alterar as configurações do sistema

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

Servidor C&C usado na campanha92.63.197[.]153