Em 5 de fevereiro, o mundo comemorou

o Dia da

Internet Segura . O feriado foi criado para promover idéias para o desenvolvimento de uma Web mais segura. Um bom motivo para recuperar ferramentas úteis para o trabalho que ajudarão não apenas os especialistas em segurança da informação. Primeiro de tudo, você precisa cuidar do elemento mais vulnerável do sistema de segurança - seus usuários finais.

Falaremos sobre problemas não muito típicos e sobre vários aplicativos imerecidamente pouco conhecidos que tornam a rede o mais segura possível. Também nos concentramos em ameaças potenciais - será útil saber para os administradores de sistema como parte do treinamento avançado.

Medidas antipessoal

Fonte

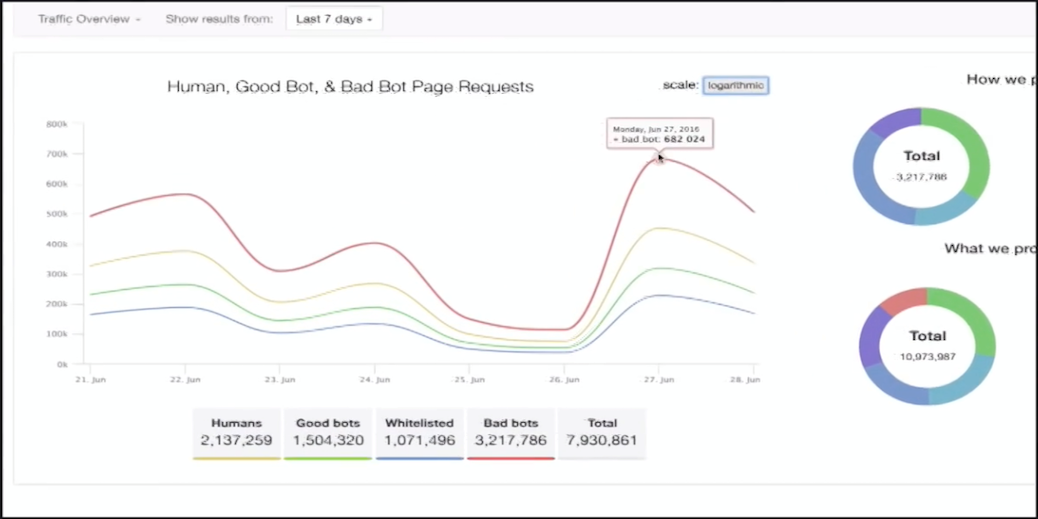

FonteEm 2018, 42,2% de todo o tráfego na rede foi

gerado por bots , com 21,8% sendo sublinhado por bots maliciosos. Cerca de 82,7% do tráfego malicioso de bot veio de data centers. 74% dos bots foram “moderadamente difíceis ou complexos”, capazes de evitar a detecção ou pelo menos tentar fazê-lo.

Além disso, ataques destinados a interceptar contas são realizados contra todos os sites da Internet pelo menos duas vezes por mês. A propósito, o mesmo

estudo indicou que as medidas preventivas mais ativas contra robôs são usadas na Rússia. Não há dúvida de que em 2019 os ataques crescerão tanto em termos quantitativos quanto em complexidade.

A Distil Networks é uma plataforma interessante para detectar bots e eliminar as consequências de suas atividades. Ele oferece uma variedade de ferramentas para proteger sites e APIs contra raspagem da Web (extração de dados do site), vazamento de dados, roubo de conta, fraude de transação, verificação não autorizada de vulnerabilidades, spam, fraude de publicidade digital e ataques de DoS.

A empresa utiliza várias tecnologias para analisar o comportamento do usuário: movimentos do mouse e padrões de rolagem em combinação com dados de análise longitudinal e identificação individual - mais de 40 parâmetros para cada visitante.

Se, como resultado da verificação, o visitante for identificado como um bot, ele receberá uma marca correspondente e será detectado pelo sistema, mesmo que ele se desconecte e tente se reconectar a partir de endereços IP aleatórios ou por meio de proxies anônimos.

A ferramenta permite que você saiba como os bots e botnets obtêm acesso às suas páginas da web e informa sobre o sucesso ou fracasso de suas medidas antipessoal, como o CAPTCHA.

A empresa recebeu a

classificação mais alta em uma classificação independente, que avaliou as capacidades de detectar ataques, respondendo a eles, a operação da interface, pesquisa de ameaças, relatórios e análises, feedback e outros parâmetros.

Ferramentas de colaboração de arquivo

Fonte

FonteNo mundo, há um grande número de aplicativos de colaboração de arquivos - Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Google Drive, Egnyte, Oxygen Cloud e assim por diante. Todas essas soluções ajudam a trabalhar efetivamente com o conteúdo, compartilhar arquivos, sincronizar qualquer tipo de documento em todos os dispositivos do usuário, oferecer suporte à execução de tarefas orientadas a documentos e às necessidades dos processos de trabalho de pequenas e grandes empresas. No entanto, nem todas as soluções são seguras.

O caso mais significativo ocorreu em 2012, quando hackers conseguiram apreender as senhas dos funcionários do Dropbox. Como resultado, um arquivo com endereços de e-mail do usuário foi roubado - a empresa reconheceu imediatamente o vazamento, mas ocultou seu escopo. Quatro anos depois,

descobriu-se que o vazamento era mais sério: um dump foi publicado na rede contendo mais de 68 milhões de contas de usuário do Dropbox: endereços de email e senhas com hash.

Nesse contexto, a demanda por aplicativos de colaboração corporativa segura aumentou. Entre as soluções SaaS mais seguras para compartilhamento e colaboração de conteúdo estão Box, Huddle, ShareFile, Syncplicity e Intralinks VIA. No entanto, eles só podem ser confiáveis até um certo ponto - na maioria das vezes as empresas fornecem sistemas fechados para auditorias externas e é impossível julgar a existência de vulnerabilidades até que as primeiras notícias sobre o hack apareçam.

Em todos os sistemas apresentados, os arquivos são criptografados e os proprietários recebem um sistema flexível para distribuir direitos de acesso. No Intralinks VIA e em algumas soluções semelhantes, o administrador pode, a qualquer momento, descobrir quais usuários e quais documentos foram visualizados, além de excluir os arquivos enviados armazenados na mídia externa e todas as suas cópias. Vale a pena prestar atenção a esta oportunidade. Talvez seja ainda mais útil do que o acesso ao armazenamento ilimitado para cada conta.

Análise de tráfego de ponto único

Fonte

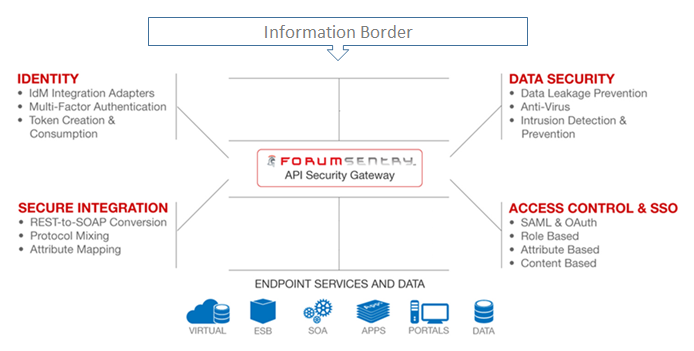

FonteNos sistemas empresariais modernos, o principal canal para transações comerciais tornou-se APIs que podem não ser suficientemente protegidas. A segurança de até solicitações simples de API está em risco devido ao uso em vários ambientes - com acesso local, na nuvem ou híbrido. A fragmentação em termos de acesso está se tornando um problema para muitas APIs que trabalham com dados confidenciais.

A melhor solução para esse problema é usar um gateway de API. Normalmente, qualquer gateway é colocado no perímetro da rede e desempenha as funções de firewall, antivírus, anti-bot e IPS, impedindo o vazamento de dados e fornecendo aos funcionários controle de acesso aos recursos corporativos. Embora seja necessário observar que os desenvolvedores de API geralmente colocam funcionalidade e tempo de atividade à frente da segurança.

O gateway da API atua como um servidor, que é o único ponto de entrada no sistema. Ele fornece uma API que é personalizada para cada cliente, mas pode ter outras responsabilidades, como autenticação, monitoramento, balanceamento de carga, armazenamento em cache, geração e gerenciamento de consultas e processamento de respostas estáticas.

A Netflix demonstrou um bom exemplo do uso de um gateway de API. Inicialmente, a empresa tentou fornecer uma API universal para seus serviços de streaming. No entanto, ela

rapidamente descobriu que não estava funcionando corretamente devido à variedade de dispositivos e aos seus recursos exclusivos. Hoje, a Netflix usa um gateway de API que fornece uma API personalizada para cada dispositivo.

Um mau exemplo é o pão Panera. Em 2017, descobriu-se que, devido a um erro na API, a empresa era responsável pelo vazamento de 37 milhões de registros de clientes. Os dados vazados continham nomes, datas de nascimento, endereços para correspondência e os últimos quatro dígitos dos números de cartão de crédito. É engraçado que oito meses após a detecção do erro, o problema

não tenha

sido resolvido .

O Forum Sentry API Security Gateway (que não deve ser confundido com o

Sentry Error Monitor) fornece a criação de APIs “sem código” para integrar sistemas legados e modernos, conectar tecnologias em nuvem e móveis e distribuir com segurança aplicativos e serviços de negócios fora da organização.

O Forum Sentry suporta vários métodos de autenticação e autorização, incluindo Autenticação Básica e OAuth 2.0, importa a API SOAP e a converte em REST. Além disso, graças à proteção de APIs e à aplicação de políticas de segurança nessas conexões, o serviço também pode proteger a rede principal.

Proteção de pagamento

Fonte

FonteNo varejo, existe um padrão de segurança

PCI DSS (Padrão de segurança de dados da indústria de cartões de pagamento). Ele regula as atividades das organizações que trabalham com cartões de crédito dos principais sistemas de pagamento, incluindo Visa, MasterCard, American Express, Discover e JCB. O PCI DSS consiste em 12 requisitos básicos, que são divididos em mais de 200 requisitos.

O padrão possui uma seção inteira sobre como desenvolver software executado no PCI DSS. Além disso, todas as disposições da norma são verificadas por um auditor autorizado com o status de QSA (Assessor de Segurança Qualificado). Ele tem o direito de conversar com um funcionário do gateway de pagamento, estudar as configurações dos componentes do sistema, tirar capturas de tela e ver apenas "como funciona".

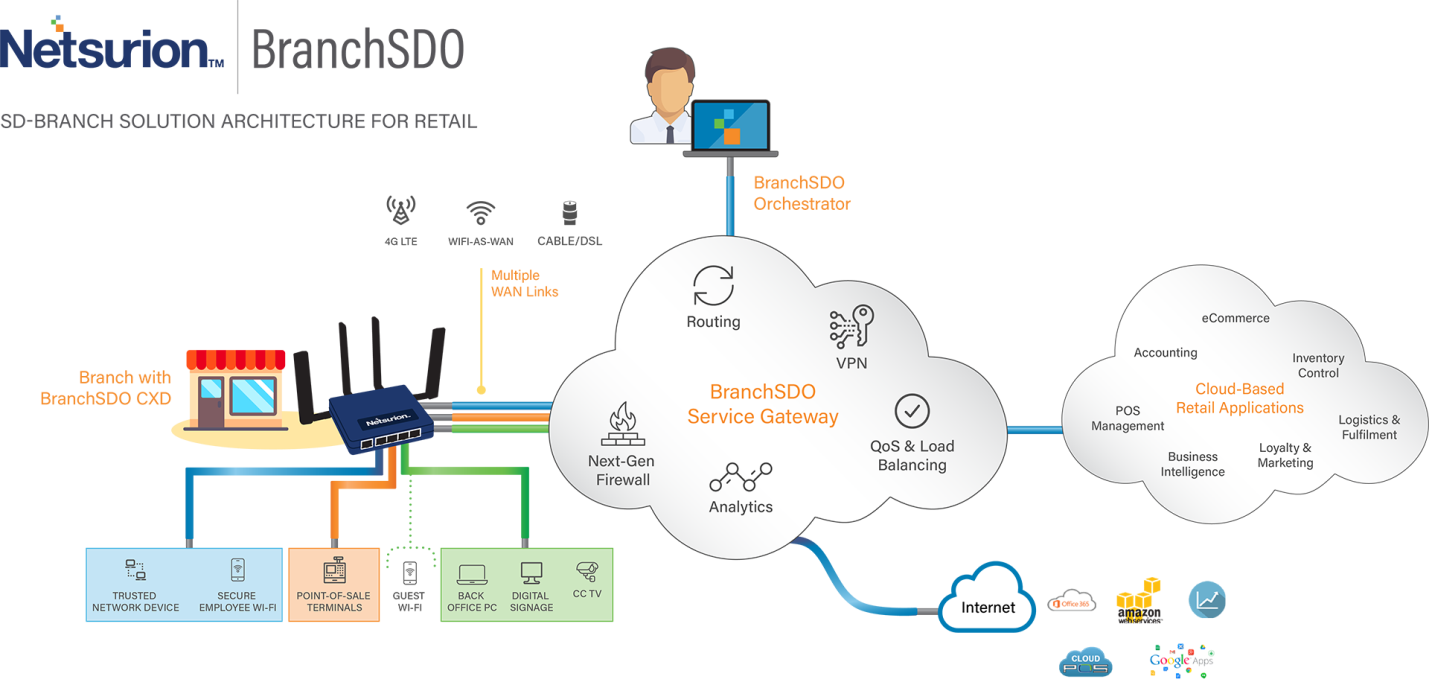

Todos esses requisitos são um problema sério para empresas que devem garantir o processamento, armazenamento e transferência de informações de cartão de crédito em um ambiente seguro. Se você possui uma rede de centenas de lojas, é difícil organizar o controle de segurança simultâneo em todos os pontos, levando em consideração todos os requisitos existentes. Para implementar esta tarefa, você pode usar os serviços de vários serviços. Vamos considerar o trabalho deles no exemplo do Netsurion Managed PCI.

A Netsurion fornece soluções abrangentes de segurança para o escritório central e todas as filiais de qualquer rede de distribuição. Nesse esquema, os pontos de venda fora do escritório principal geralmente não têm fundos suficientes para implantar soluções desse nível. O sistema Netsurion pode ser instalado em uma rede de qualquer tamanho, de uma enorme franquia a uma loja de IP, sem custos adicionais de suporte.

O Netsurion Managed PCI usa a configuração remota para seus firewalls direcionados à nuvem em cada loja e avisa o administrador em caso de tráfego suspeito. O que é importante: o sistema pode controlar o volume de todo o tráfego em cartões bancários. Uma queda (bem como um crescimento) no volume geralmente indica um problema no sistema de pagamento.

O serviço também pode detectar e bloquear dispositivos não autorizados que tentam se conectar à rede. Quando as informações do cartão de crédito de um cliente entram na rede, a Netsurion ajuda a garantir que sejam transmitidas apenas para locais autorizados.

VPN

Fonte

FonteMuito foi dito sobre VPN, mas vamos nos debruçar sobre o lado pouco conhecido.

À medida que mais e mais funcionários "trabalham" em coworking, bibliotecas, cafés, metrôs, hotéis e outros locais duvidosos :), é necessária uma ferramenta para acesso remoto, facilitando a conexão a partir de qualquer ambiente.

As soluções multiprotocolo para esse problema são estonteantes: L2TP / IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, ponte Tor, WireGuard. Sua principal desvantagem é que essas ferramentas nem sempre são convenientes para os usuários finais.

Encontramos um serviço que combina simplicidade (como sempre, cabe em um botão), escalabilidade e segurança (com um certo grau de confiança, pois o código está fechado). A engenharia do NCP é especializada em serviços VPN corporativos e oferece transmissão de dados criptografados com proteção biométrica adicional (por exemplo, impressão digital ou reconhecimento de face).

O NCP descobre o que exatamente impede a conexão com o gateway VPN do empregador. Se o ambiente de rede bloquear a comunicação, por exemplo, o firewall permitir apenas tráfego HTTPS, o cliente NCP VPN usará automaticamente o modo de emulação HTTPS fora do túnel da VPN. Isso permite que o cliente VPN estabeleça um túnel criptografado para o gateway VPN da rede corporativa através da porta HTTPS, cumprindo todos os requisitos da política de segurança.

O NCP Secure Enterprise VPN Server suporta o encapsulamento em vários protocolos, o que possibilita escolher a tecnologia VPN, dependendo dos obstáculos que a rede do ambiente do usuário coloca. Além disso, o sistema permite atender de 1 a 10.000 usuários ao mesmo tempo - estes podem ser não apenas pessoas, mas também dispositivos da Internet industrial - para o processamento seguro de todo o tráfego recebido e o monitoramento da infraestrutura.

Como de costume, comentários de boas-vindas - adicione dados sobre o tópico Internet segura. Conversamos principalmente sobre o ambiente em que funcionários de pequenas e médias empresas trabalham, mas ficaremos felizes em compartilhar alguma de suas ferramentas favoritas para garantir a segurança corporativa.

Sem SMS

A infraestrutura de comunicações móveis existente está desatualizada em termos de segurança. Em Habré escreveu muito sobre

interceptação de SMS ,

invasão de comunicações móveis . A interceptação do SMS recebido não é um problema - ele pode ser realizado a uma distância considerável da vítima, mesmo que o usuário não libere o telefone de suas mãos.

O problema é que muitos usam o número de telefone como seu "passaporte digital" primário. Este

vídeo da Positive Technologies demonstra como quebrar facilmente uma carteira de bitcoin interceptando mensagens SMS.

Atualmente, todas as redes estão sujeitas a hackers devido à capacidade de definir uma interceptação IMSI, configuração inadequada de hardware e falhas de arquitetura do SS7. Todas essas vulnerabilidades óbvias e potenciais não podem ser corrigidas hoje. As operadoras de telecomunicações provavelmente devem realizar verificações regulares da rede, configurar adequadamente o equipamento e monitorar continuamente o tráfego, mas os usuários não têm como controlar essas ações.

As mensagens SMS nunca foram projetadas para serem seguras. Existem algumas etapas específicas que você pode executar para parar de usá-las. Por exemplo, coloque um aplicativo Authy para autenticação de dois fatores. Além disso, o aplicativo pode criar backups de bancos de dados, criptografar dados e backups na nuvem e sincronizar em vários dispositivos.

Ainda é difícil abandonar completamente o SMS ao fornecer códigos secretos para entrada, recuperação de senha e tarefas semelhantes, porque esse é um transporte bastante simples e acessível para os usuários. Porém, cada vez mais ativa é a transição para enviar notificações por push e geradores de código offline.