Os ataques direcionados são os mais perigosos entre as inúmeras ameaças cibernéticas modernas. Eles também são conhecidos como ATP (uma abreviação que significa Ameaça Persistente Avançada). Esses não são vírus que podem acidentalmente entrar no computador devido ao descuido do usuário. Também não é uma tentativa de substituir o endereço de um site popular para enganar as informações de cobrança de usuários crédulos. Os ataques cibernéticos direcionados são preparados e pensados com cuidado e representam uma ameaça específica.

O alvo de um invasor pode ser um número de organizações (por exemplo, agências governamentais) e indústrias e alguma empresa específica. Os profissionais de TI estão cientes de que esse tipo de ataque pode ignorar facilmente os meios tradicionais de proteção. Uma das principais ferramentas para lidar com eles são as caixas de proteção de rede. Em nossa análise, você encontrará informações sobre as caixas de proteção mais avançadas do mercado e poderá escolher a mais adequada para você em termos de parâmetros na tabela especial de comparação de caixas de proteção

O que é uma caixa de areia? Em termos gerais, é um ambiente seguro isolado que simula um sistema operacional com todos os seus componentes - drivers, configurações, software comum etc. Na sandbox, você pode executar arquivos e programas suspeitos para monitorar seu comportamento e entender sua finalidade, sem comprometer a rede e os pontos de extremidade da organização. Em geral, seria mais correto chamar a tecnologia de maneira diferente - uma “célula” ou um “isolador”, porque esses nomes transmitiriam claramente o significado e o propósito do meio. Mas nós temos o que temos.

Por que as caixas de areia são relevantes? Ao realizar ataques direcionados, os cibercriminosos costumam usar as chamadas ameaças de dia zero. Esses são vírus e explorações que acabaram de surgir (ou foram escritos especificamente para um ataque específico) e ainda não foram inseridos nos bancos de dados de assinatura das ferramentas tradicionais de defesa. Sim, os bancos de dados são atualizados com muita frequência, mas às vezes várias horas são suficientes para causar danos significativos. Além disso, alguns malwares podem permanecer não detectados por meses devido ao seu comportamento. As caixas de areia, por outro lado, permitem detectar ações maliciosas em um ambiente seguro, onde um programa malicioso pode tentar prejudicar o máximo possível, sem nenhum resultado. Obviamente, as próprias caixas de areia não são uma panacéia para ameaças de dia zero e ataques cibernéticos direcionados. Quando os ataques são realizados, todo o arsenal de ferramentas disponíveis para os atacantes é usado. Portanto, esse é um elemento importante no sistema de segurança da informação de todas as organizações. Sem ele, qualquer proteção construída dificilmente pode ser considerada confiável.

As caixas de areia podem funcionar como uma solução de hardware separada e como um serviço virtual ou na nuvem (uma combinação desses métodos também é usada). Ao mesmo tempo, considera-se que a solução mais eficaz é o hardware. As soluções de hardware são fornecidas como meios independentes e como parte de produtos complexos para combater ataques direcionados e outras ameaças. Além disso, em nossa análise, consideraremos as soluções das principais empresas de TI que são populares no mercado e relatadas por especialistas do Gartner como soluções confiáveis e comprovadas para proteção de informações.

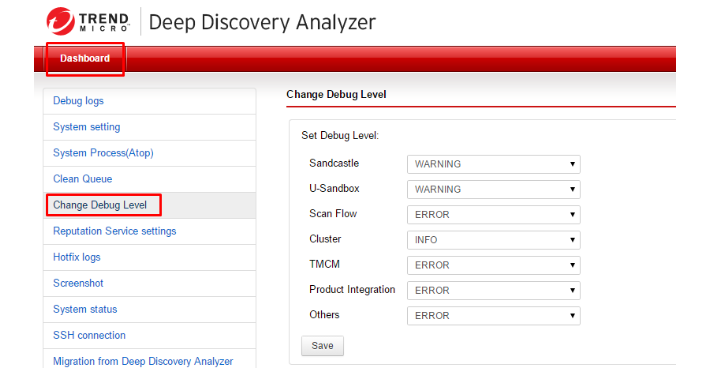

Descoberta profunda da Trend Micro

Este produto faz parte do sistema integrado Trend Micro Deep Discovery, projetado para proteger as redes corporativas de todos os tipos comuns de ameaças e também pode ser usado independentemente. O analisador Deep Discovery usa imagens virtuais, que replicam completamente os sistemas instalados e suas configurações, incluindo drivers, utilitários, aplicativos e até versões de idiomas, como uma sandbox. O módulo é capaz de verificar e analisar uma variedade de arquivos executáveis, documentos do Microsoft Office e PDF. Ele também processa o conteúdo das páginas da Internet visualizadas, bem como o conteúdo baixado dessas páginas (incluindo downloads em vários níveis). Ao mesmo tempo, o analisador Deep Discovery pode detectar vulnerabilidades comuns em documentos do escritório e programas maliciosos que os utilizam. Uma das funções mais urgentes hoje em dia é a detecção de programas de ransomware. A ferramenta detecta as seguintes ameaças e ataques: ameaças de dia zero, execução oculta de scripts maliciosos, criptografia em massa de arquivos e outras ações típicas de programas de ransomware. Para esse fim, não apenas a análise direta do comportamento é usada, mas também um sistema de reputação global, bem como uma grande lista de padrões comportamentais.

A solução permite implantar até 60 caixas de proteção em um dispositivo e oferece suporte à virtualização. Vários dispositivos de hardware do analisador Deep Discovery podem ser agrupados para aumentar a produtividade. Ele também pode se integrar aos produtos Trend Micro e equipamentos de proteção de terceiros.

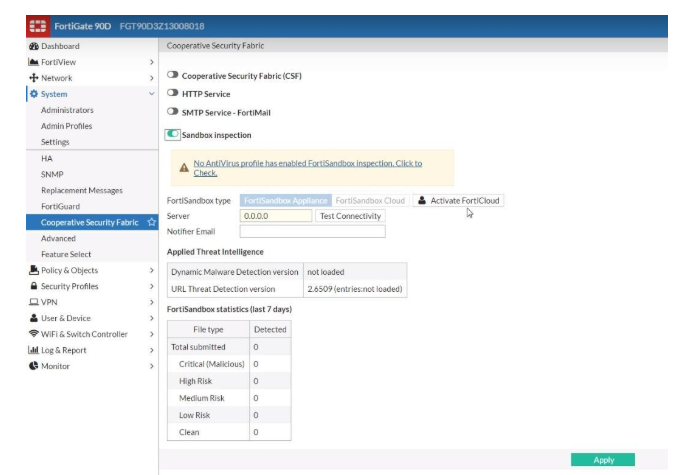

Fortinet forti sandbox

O Sandbox da Fortinet é um sistema avançado de emulação para detectar ameaças desconhecidas do dia zero e ataques direcionados usando uma ampla gama de ferramentas. Ele usa máquinas virtuais que emulam ambientes operacionais normais - sistemas operacionais com drivers e software instalados. Nesse caso, você pode usar máquinas virtuais padrão com SO e programas pré-instalados (Adobe Flash Player, Java Run Time, etc.), mas também há uma opção para fazer upload de imagens de suas próprias estações de trabalho. A verificação de objetos suspeitos no FortiSandbox é realizada em várias etapas. Primeiro, uma verificação antivírus comum ocorre e, em seguida, o objeto é verificado usando o serviço de nuvem FortiGuard. E somente se durante essas verificações for impossível determinar se o objeto é perigoso ou seguro, ele será redirecionado para verificação na caixa de areia. Este procedimento permite salvar significativamente seus recursos, porque alguns dos arquivos são verificados sem o uso direto do mecanismo de sandbox. Esta solução funciona com arquivos individuais e também pode verificar os links da web.

Fortinet O FortiSandbox está disponível como dispositivos separados (cinco modelos estão disponíveis no total) e como um serviço de nuvem (suporta nuvens públicas e privadas). Além disso, a solução pode funcionar no equipamento do cliente como uma máquina virtual. A ferramenta se integra a outros produtos Fortinet, por exemplo, as ferramentas de segurança FortiGate e FortiWeb. Isso permite melhorar a qualidade da verificação, incluindo a capacidade de trabalhar com tráfego criptografado.

Detecção avançada de malware do Forcepoint

Este produto Forcepoint pode ser usado em todas as soluções líderes de fornecedores como um módulo separado. Entre eles: serviços em nuvem Cloud Access Security Broker, Web Security e Email Security, bem como firewalls de última geração de hardware proprietários (NGFW). Este módulo é ativado por uma assinatura separada e pode ser suspenso da mesma maneira sem afetar a operação dos produtos como um todo.

A sandbox do Forcepoint Advanced Malware Detection emula não apenas o sistema operacional, mas todo o host, incluindo o processador, a RAM e outros componentes. Ao mesmo tempo, essa ferramenta de análise aprofundada incorporada controla todas as ações dos programas executados e pode até detectar códigos inativos para verificação. Isso permite que você detecte ameaças e scripts ocultos que geralmente são executados algumas semanas ou até meses após a infecção e não se mostraram anteriormente. Além disso, a Detecção avançada de malware monitora ações suspeitas, mesmo que sejam executadas pelo sistema operacional ou por programas confiáveis. Essa abordagem permite lidar com a classe específica de ameaças que delegam ações maliciosas a outras ferramentas.

Análise de malware FireEye

Como sandbox proprietária, o FireEye oferece uma solução de hardware - um dispositivo chamado Malware Analysis AX 5550. Permite executar ambientes de teste poderosos e personalizáveis automaticamente, baseados em Windows e MacOS. Eles rastreiam malware e ameaças de dia zero que podem entrar na rede através de anexos de email, arquivos regulares e links maliciosos. O dispositivo usa um mecanismo proprietário de Execução Virtual de Vetores Múltiplos, que pode rastrear ataques desde a execução inicial do código malicioso até os estágios finais quando o script tenta fazer o download de alguns componentes ausentes. Todas as tentativas de conexão de saída em vários protocolos também são monitoradas.

A plataforma permite que você trabalhe de dois modos: diretamente na sandbox e ao vivo. A última opção é útil quando há um ataque direcionado complexo. Permite o rastreamento em tempo real de todos os vetores e estágios de ataque em um ambiente seguro. Além disso, o Malware Analysis troca informações sobre ataques com outros dispositivos proprietários, para que informações sobre novas ameaças de dia zero sejam disponibilizadas rapidamente pela rede. Isso, por sua vez, possibilita a preparação antecipada de um ataque desse tipo e reduz seu perigo potencial.

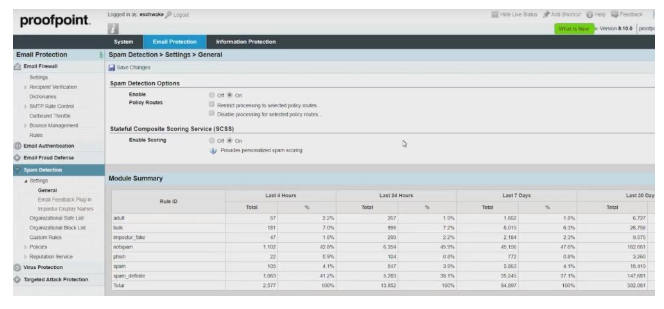

Proteção de ataque direcionado à prova de ponto

O email é conhecido como um dos métodos mais comuns de obter malware em computadores. A Proofpoint desenvolveu a linha de produtos Proofpoint Targeted Attack Protection, que possui uma ferramenta de proteção de email juntamente com outras. É um serviço de nuvem que usa sandbox baseado em nuvem que verifica anexos e links de email para detectar ataques direcionados e ameaças de dia zero. A ferramenta verifica o tráfego de mensagens em todos os tipos comuns de dispositivos, incluindo dispositivos móveis. Ele protege não apenas os malwares, mas também os links de phishing, que também são frequentemente encontrados nos emails. Nesse ponto, não apenas o correio em si é verificado, mas também o comportamento das contas, monitorado, o que permite detectar atividades anômalas e bloqueá-las. Esse recurso é muito útil se uma conta de email foi invadida. A ferramenta também analisa o número de ataques para cada conta e informa aos administradores quais deles são os mais atacados e possibilita trabalhar com pessoas específicas.

O Proofpoint Targeted Attack Protection oferece suporte à maioria dos serviços de email, incluindo o Office 365 e serviços corporativos privados. A ferramenta é rapidamente implantada e configurada. Ele pode ser usado como uma solução independente e como um módulo de outro produto da empresa - Proofpoint Protection Server.

Zscaler cloud sandbox

Para se proteger contra ameaças de dia zero e ataques direcionados, o Zscaler oferece sua própria sandbox baseada em nuvem. Essa ferramenta pode ser usada como uma solução independente e como parte do produto integrado do Zscaler Web Security. Uma das principais vantagens do Zscaler Cloud Sandbox é a capacidade de verificar o tráfego criptografado e usar o aprendizado de máquina para identificar ameaças. Além disso, o produto aplica amplamente políticas de segurança que podem ser configuradas pessoalmente pelos administradores. Por exemplo, você pode verificar os arquivos por tipo e também prestar atenção especial a usuários privilegiados (supervisores, etc.). Uma política de segurança configurada corretamente determina o que fazer com arquivos suspeitos - bloqueie-os, coloque-os em quarentena ou simplesmente notifique os usuários.

Como a análise dos arquivos ocorre dentro da nuvem, o Zscaler Cloud Sandbox funciona muito rapidamente, e a infraestrutura da empresa é mínima. Ele também permite proteger os dispositivos dos usuários, independentemente de sua localização, como notebooks de escritório e smartphones de funcionários em viagens de negócios e fora do escritório.

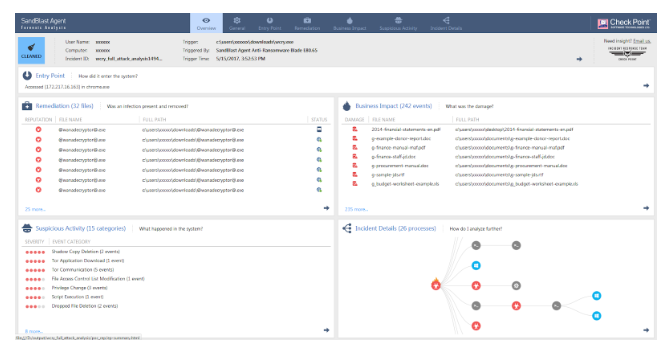

Jateamento de ponto de verificação

O Sandbox da Check Point é uma tecnologia usada em várias ferramentas de marca. Isso inclui: SandBlast Network Security para firewalls de próxima geração (NGFW), SandBlast Agent, que protege pontos de extremidade, e SandBlast Cloud, que trabalha com o serviço de nuvem do Office 365 e protege o email corporativo. O produto pode analisar mais de quarenta tipos de arquivos e conteúdo perigoso a partir deles, o que permite o uso dos arquivos sem causar danos. O SandBlast protege contra vírus conhecidos e ameaças de dia zero. O produto analisa a execução de arquivos no nível das instruções do processador e no núcleo do sistema, o que impede a possibilidade de iniciar objetos infectados. Isso, por sua vez, economiza recursos para verificação e permite processar solicitações rapidamente.

A SandBlast usa ativamente o sistema Check Point ThreatCloud, um banco de dados global de ameaças identificadas pelo próprio Check Point, em seu trabalho. As assinaturas de novas ameaças aparecem imediatamente após a detecção e são prontamente entregues a todos os dispositivos conectados ao sistema. Isso possibilita responder rapidamente às ameaças de dia zero, que ainda não estão presentes nos bancos de dados antivírus tradicionais e que também são usadas no SandBlast.

Palo Alto Networks WildFire

O produto abrangente de um desenvolvedor respeitável de proteção e controle e tráfego de rede. O Sandbox WildFire pode analisar todos os tipos de arquivos comuns e também suporta o trabalho com tráfego criptografado. Uma abordagem combinada é usada para identificar ameaças de dia zero, ataques direcionados e outros objetos maliciosos. Por exemplo, além da análise dinâmica e estática na caixa de areia, são utilizados antivírus, assinaturas de túneis ocultos, aprendizado de máquina e informações de outros dispositivos da Palo Alto Networks em todo o mundo. A análise de possíveis ameaças no WildFire ocorre tanto em servidores locais quanto em máquinas virtuais, bem como na nuvem do desenvolvedor. Isso ajuda a ignorar alguns truques de intrusos. Por exemplo, existe uma tecnologia de esquiva. Ele permite que um objeto malicioso determine que está sendo testado em uma máquina virtual e não se mostre (evadir). A capacidade de testar em equipamentos reais elimina esses truques. Quando a plataforma determina que o objeto está fugindo da verificação, ela o envia ao servidor sandbox real para verificação.

O Palo Alto Networks WildFire possui uma tecnologia proprietária chamada TRAPS, que é usada como proteção de terminal. Ele monitora o tráfego em tempo real e, assim que detecta a execução de código malicioso usando uma das vulnerabilidades conhecidas, cria uma armadilha virtual para o código, que fecha o processo malicioso executado.

McAfee Advanced Threat Defense

A empresa americana McAfee está posicionando seu produto Advanced Threat Defense como uma solução abrangente para combater ataques direcionados complexos e ameaças de dia zero. O McAfee Advanced Threat Defense vem como um hardware implantável localmente (existem dois modelos de dispositivos) e em um formato virtual. Além disso, são suportados ambientes de nuvem pública e privada. Entre todas as ferramentas usadas nesta plataforma, há uma sandbox proprietária. Objetos potencialmente perigosos são concluídos para análise dinâmica quando iniciados em um ambiente protegido dentro dele. Além da análise comportamental, a ferramenta também utiliza um sistema de análise de assinaturas e aprendizado de máquina, verifica a reputação dos objetos. O McAfee Advanced Threat Defense permite que você personalize imagens dos sistemas para análise, o que aumenta a confiabilidade do trabalho, a precisão da detecção de ameaças e a velocidade da investigação. O modo de usuário interativo permite que os administradores estudem amostras de malware independentemente, enquanto um grande conjunto de recursos de descompactação reduz significativamente o tempo para investigar incidentes.

O McAfee Advanced Threat Defense integra-se perfeitamente a outros dispositivos de segurança localizados na rede corporativa. Isso se aplica não apenas às soluções da marca McAfee, mas também a produtos de terceiros. Portanto, esses dispositivos podem tomar decisões sobre ameaças assim que a Defesa Avançada contra Ameaças as determinar. Esse recurso permite que você responda às ameaças rapidamente e não desperdice recursos na verificação de arquivos, se eles já tiverem sido reconhecidos como maliciosos. A integração do produto pode ocorrer diretamente ou com conectores especiais, por exemplo, McAfee Threat Intelligence Exchange ou McAfee Advanced Threat Defense Email Connector.

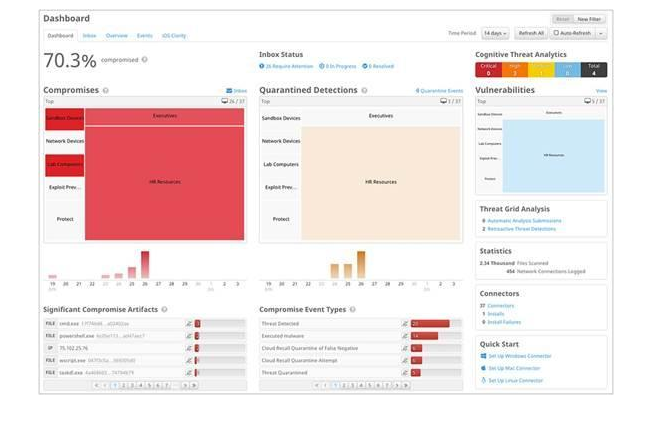

Proteção avançada contra malware da Cisco

Esta solução é um sistema abrangente para proteção contra ataques avançados e ameaças de dia zero. A plataforma consiste em vários componentes projetados para executar tarefas diferentes. Por exemplo, o Advanced Malware Protection for Networks protege redes corporativas, o Advanced Malware Protection for Endpoints trabalha com endpoints (incluindo dispositivos móveis) e o Advanced Malware Protection for Content verifica o tráfego da Web e o email. Mas todos esses módulos usam uma caixa de proteção proprietária da Cisco, que pode executar análises estáticas e dinâmicas de objetos e usa mais de 700 indicadores comportamentais para detectar código malicioso.

A detecção de ameaças na Cisco Advanced Malware Protection é realizada usando uma combinação de métodos diferentes. Além da análise comportamental, são utilizados testes de assinatura, heurísticas e aprendizado de máquina. O sistema verifica os arquivos não apenas no ponto de entrada, mas também monitora o comportamento deles durante o período em que ficam na rede corporativa, independentemente da localização. Isso ajuda a detectar rapidamente uma ameaça que está inativa há muito tempo e iniciou sua atividade prejudicial apenas semanas ou meses depois. O mesmo mecanismo se aplica às ameaças, cuja nocividade foi detectada apenas com uma longa observação.

Posfácio pequeno

As caixas de proteção de rede são bastante diversas, mas elas buscam um objetivo - proteger a rede e os terminais de ataques que não podem ser reconhecidos pelos métodos tradicionais. Essa é uma parte importante do sistema de segurança da informação corporativa e, sem ela, você não pode ter 100% de certeza de que sua infraestrutura está protegida. Existem soluções suficientes no mercado, tanto hardware quanto nuvem, que podem lidar com a tarefa. Nossa

tabela de comparação de caixas de areia ajudará você a escolher a melhor opção.

Autor: Vladyslav Myronovych, por

ROI4CIO