Meu nome é Matthew Prince, sou um dos co-fundadores e CEO da CloudFlare. Não pense que serei tão interessante quanto o diretor da NSA, mas pelo menos tentarei ser menos controverso. Na verdade, sou professor particular de direito, então leio a Constituição e posso iniciar uma longa discussão sobre esse tópico. Algum dia discutiremos isso em detalhes, espero poder contar a história dos processos que estamos atualmente conduzindo contra o governo dos Estados Unidos, a fim de desafiar algumas coisas que acontecem, porque isso é um absurdo completo.

Vou contar uma história menos interessante, mas dramática, que ocorreu de 18 a 25 de março, quando um de nossos clientes sofreu um ataque DDoS grave. Não vou falar muito sobre o CloudFlare, se você quiser saber sobre o nosso serviço, basta ir ao site. Mas quando nosso cliente foi atacado, foi um evento do tipo que os jornalistas gostam de escrever, e esse ataque foi coberto pelo New York Times por 4 dias consecutivos. Foi um ataque muito poderoso, então eu quero falar sobre isso.

Portanto, existe uma organização sem fins lucrativos chamada Spamhaus que rastreia os spammers e suas atividades. Conheço esses caras há muito tempo, de 2006 a 2007, quando o suposto spammer de Illinois os processou. Então o fundador dessa organização, Steve Linford, me ligou e perguntou se eu poderia atuar como seu advogado livre. Respondi que costumava ser advogado particular, o que significa que ensinava os alunos na sala de aula, mas nunca falava em tribunal. Eu rapidamente encontrei um advogado de verdade para eles, que logo os ajudou a "resolver" a situação, então eu sei que a Spamhaus é uma organização muito decente, eles operam abertamente.

Muitas organizações são nossos clientes, mas não gostam de falar abertamente sobre seus problemas, mas os funcionários da Spamhaus não são tão fechados e, quando foram atacados, ligaram para nós e disseram: "Ei, podemos contar a nossa história!" Portanto, esta é uma história sobre o ataque a Spamhaus e sobre o que aconteceu nos bastidores quando eles foram derrubados.

Eu quebrei essa história em 3 partes. A primeira é a natureza do ataque, o que é e quem está por trás dele. Se você quiser saber mais sobre isso, visite a DefCon, onde vou falar na próxima semana.

A segunda parte é o que precisa ser feito para interromper o ataque, como criar uma rede que seja realmente capaz disso. Esta não é uma história sobre grande inteligência ou software incrível, é realmente a história de construir uma rede inteligente.

A última parte é o que você pode fazer em suas próprias redes para interromper esse tipo de ataque. Eu prometo que o resultado do discurso não fará campanha para usar o serviço CloudFlare como o mais seguro; em vez disso, vou falar sobre coisas avançadas que, se feitas, tornarão você menos vulnerável a ataques DDoS.

Então, na segunda-feira, 18 de março, recebemos uma ligação de um dos voluntários da Spamhaus que nos informou do ataque. Era assim que o site deles era na época - os invasores o colocaram em um estado "offline", desconectando-o efetivamente da Internet.

A mídia escreveu mais tarde que o ataque foi feito por alguém Fenn, que vive em um bunker em algum lugar da Holanda. Esse cara não foi o verdadeiro iniciador dessa ação, provavelmente foi ele quem está pronto para dar uma entrevista ao New York Times. Em vez disso, o verdadeiro cérebro do ataque é o adolescente de 15 anos de idade de Londres que agora está preso, mas a imprensa não se preocupa com isso.

Em um artigo de 23/03/2013, o New York Times escreveu que o ataque foi realizado pela empresa dinamarquesa Cyberbunker em resposta à organização Spamhaus na lista negra de spam. A sede da Cyberbunker estava localizada em um bunker da OTAN abandonado (tradutor de notas).

Provavelmente, o motivo da ação foi o fato de Spamhaus ter declarado alguém spammer. Essa organização faz muito bem, mas acontece que eles aperta o rabo de alguém e, nesse caso, o lado ofendido toma medidas retaliatórias; nesse caso, organiza um ataque. O Spamhaus é tecnicamente experiente o suficiente para repelir muitos tipos diferentes de ataques, mas, neste caso, um grande golpe de grupo caiu na infraestrutura de DNS e simplesmente eliminou o site da rede. Isso poderia acontecer com qualquer organização e eles queriam pará-lo. Eles sabiam que estávamos ajudando a impedir esses ataques, e se voltaram para nós.

Então, de 18 a 21 de março, o que chamamos de "ataques tentadores". Tais ataques são como o nosso pão, semanalmente, temos vários ataques semelhantes. Para ter uma idéia da escala deles, direi que na semana passada registramos 162 ataques em nossos clientes e os impedimos com sucesso. Esses ataques de DoS ocorrem a taxas que variam de 10 a 80 Gigabits por segundo. Para algumas organizações, como as financeiras, os ataques que ocorrem com tanta intensidade podem ser perigosos. Portanto, no ano passado, algumas instituições financeiras sofreram ataques de negação de serviço com uma intensidade de 60 a 80 Gb / s, no entanto, repito - são ataques bastante comuns que nos são familiares e não há nada que valha a pena mencionar na conferência BlackHat.

Outra coisa a ser observada é que os ataques de DoS não são todos iguais, o volume do ataque, ou seja, o número de pacotes que o site é atacado, é de grande importância. O que falaremos hoje se refere a ataques de nível 3, ou seja, ataques à camada de rede do modelo OSI. Isso é puramente um ataque de volume. Mas não é o pior, muito pior ataque do 7º nível de aplicativo, que não é tão volumoso, mas cria muito mais problemas para aplicativos específicos. Hoje, porém, não vou discutir ataques que exigem software especial.

O mesmo se aplica aos ataques DoS nível 4, quando o atacante usa pacotes Syn de pequeno volume, causando danos consideráveis à vítima, porque seu sistema operacional não consegue lidar com essas solicitações.

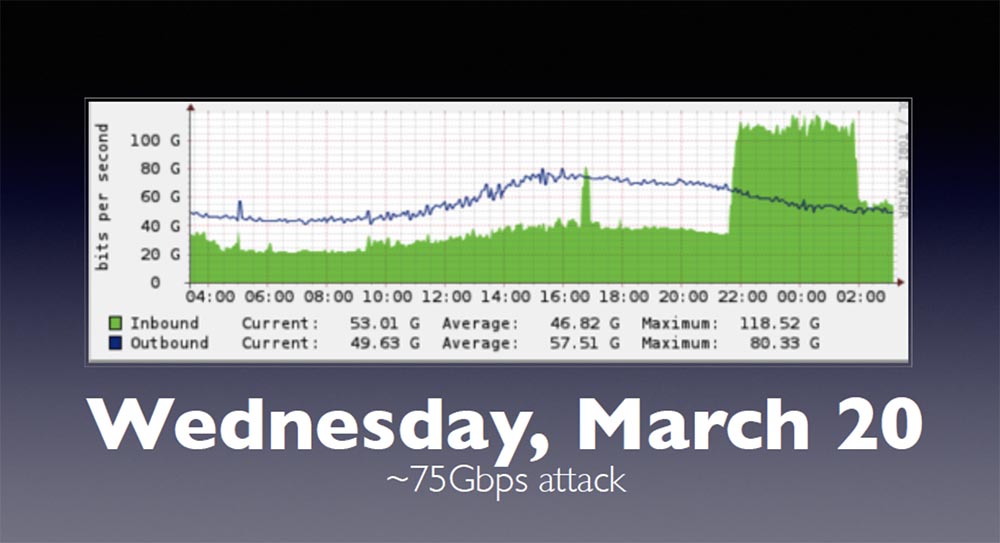

No nosso caso, o ataque é baseado apenas em um grande volume, que tenta destruí-lo no nível 3, expulsá-lo da rede e sobrecarregar a porta com tráfego. Na quarta-feira, 20 de março, um dos portos de nossa rede foi atacado, ou melhor, um conjunto de portos, em um dos quais o site da Spamhaus "estava".

Este slide mostra o cache do proxy, a linha azul é o tráfego proveniente da nossa rede e a área verde é o tráfego recebido. O pico mais alto no final do cronograma é o ataque que caiu completamente no Spamhaus e derrubou nossa rede. Nossa rede suporta calmamente ataques de 75 Gb / s, porque foi projetada para "digerir" esse volume de tráfego.

No entanto, durante o ataque de 20 de março, foi atingido um limite de intensidade de DoS de 100 Gbit / s. Parecia um caso excepcional, porque se você compra ou cria um roteador básico, entra em contato com alguém como Cisco ou Juniper, e a maior e mais legal “caixa” que você pode comprar deles tem uma porta com capacidade de 100 Gigabytes. Teoricamente, você pode usar várias portas de 100 gigabit e passá-las por uma única interface, mas o teto dos ataques de DoS geralmente não excede o volume especificado.

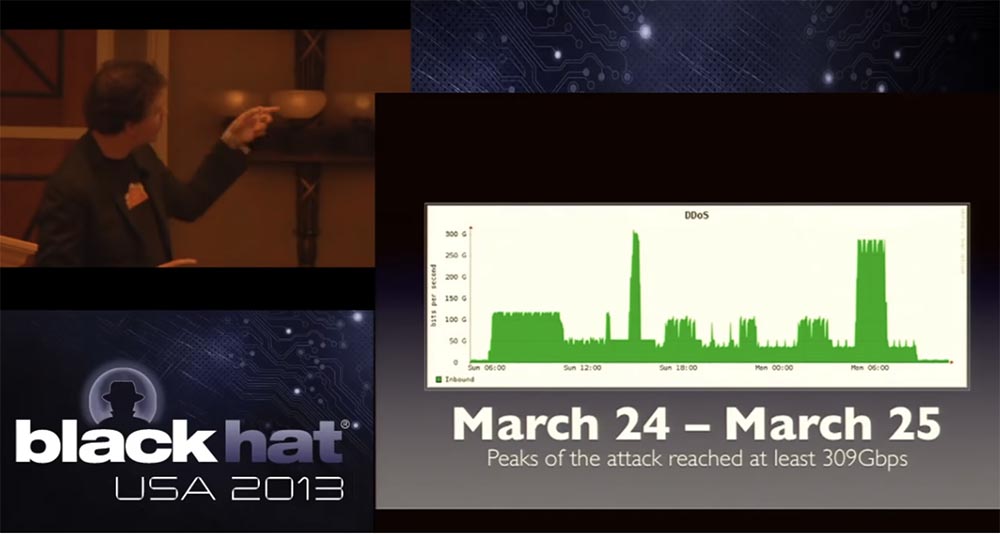

Logo depois, Tom, um de nossos engenheiros de rede, me ligou e disse que a intensidade do ataque havia aumentado. Ela pode sair dos limites, então eu perguntei o quanto ela cresceu, pensando que estamos falando de um pequeno excesso. O próximo slide mostra a intensidade dos novos ataques que ocorreram de 24 a 25 de março.

O gráfico mostra o horário universal coordenado UTC, eu moro em São Francisco, tivemos outro dia 23 na época, para que você possa imaginar como foi o meu jantar no dia 23 de março. Eles me ligaram e disseram que o ataque excedeu o limite de 100 Gigabits, mas não achamos que em breve poderíamos ver algo assim! De repente, houve quatro chamadas do provedor de uma de nossas redes e engenheiros de rede que agora temos tráfego com uma intensidade superior a 300 Gb / s, o que atinge o limite dos recursos de nossa rede.

O gráfico mostra que, de 24 a 25 de março, as taxas de ataque caíram para 90 Gb / se aumentaram para 300 Gb / s, causando uma recusa em atender o tráfego de entrada de um de nossos fornecedores, cuja largura de banda da rede estava completamente esgotada.

A questão é como? Como um hacker conseguiu fazer isso se soubesse que o teto do equipamento é de 100 gigabits? Como esse cara de Londres, esse adolescente de 15 anos, conseguiu organizar um ataque tão intenso e sem precedentes?

Muitas pessoas, incluindo a mídia, expressaram a opinião errada de que uma botnet é necessária para esse ataque. Mas neste caso em particular, não havia tráfego real da rede botnet. Outras pessoas disseram que o Anonymous fez isso porque há muitas pessoas nesta comunidade que são coordenadas e podem trabalhar juntas para implementar ataques de um determinado tipo. Não é não. O ataque foi realizado por 3, possivelmente 4 pessoas, uma das quais era um mentor técnico real, mas muito limitado em termos de recursos e intérpretes.

Muitas pessoas pensaram que esse ataque exigia excelentes habilidades técnicas. Eu direi que vi o código que provocou esse ataque, são cerca de 50 linhas em C, não incluindo os cabeçalhos que geralmente são incluídos em tal exploração, portanto, são poucas as informações.

Em apenas um segundo, mostrarei como iniciar um ataque desse tipo. O que é realmente necessário para isso é uma lista de clientes DNS abertos, ou resolvedores de DNS, mais adiante, vou lhe dizer o que é. A segunda coisa que você precisa é de alguns servidores, ou apenas computadores de baixa potência, trabalhando em redes que permitam a substituição do IP de origem.

Esses são os principais componentes para realizar um ataque, e se você tiver essas duas coisas, mesmo que em uma quantidade muito pequena, poderá iniciar um ataque muito, muito grande. Até agora, nada que enfraquece esses ataques mudou, e é um pouco assustador.

Vamos falar sobre os resolvedores de DNS abertos. O DNS é uma pequena página em branco para a Internet, é um sistema de cache que permite responder a solicitações enviadas ao servidor.

Um resolvedor de DNS configurado incorretamente, também chamado de resolvedor de DNS aberto, responde a perguntas, independentemente de quem está fazendo isso. Esse resolvedor de DNS "dissoluto" responde a quem pede. Funciona sem restrições. Não possui restrições quanto ao número de solicitações nem a quem receber solicitações.

Você pode perguntar: “E o Google? Afinal, ele usa um resolvedor de DNS aberto! ” No entanto, organizações como o Google fazem muito para limitar o número de solicitações endereçadas aos resolvedores, a fim de dificultar o lançamento de ataques; elas limitam o tamanho das respostas fornecidas sob solicitação. Na semana passada, os caras do Bind anunciaram uma nova extensão que nos permite definir um limite de velocidade para solicitações, que é exatamente o que estamos perdendo há muito tempo. Como o que mais assusta é que, para ataques, servidores DNS abertos autorizados estão sendo usados cada vez mais.

Durante qualquer ataque, o hacker procura fortalecê-lo de qualquer maneira possível, por exemplo, usando uma botnet. Se eu tiver muito poucos recursos, me esforço para usá-los para criar recursos adicionais. Em uma conferência do BlackHat, foi dito que o DDoS é um ataque perfeitamente assimétrico, porque um homenzinho pode criar grandes problemas e os resolvedores de DNS abertos demonstram isso claramente.

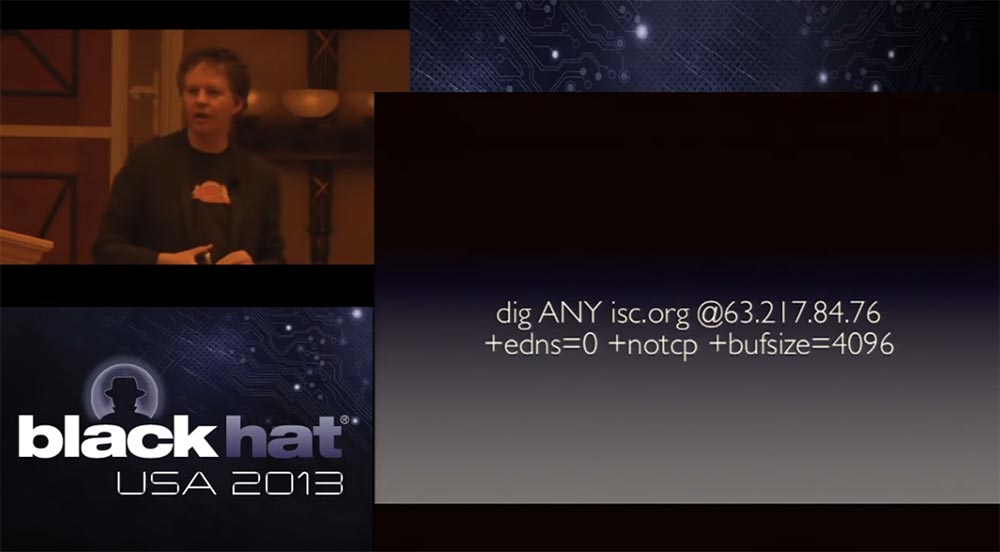

Este slide mostra o comando principal para iniciar um ataque através de um terminal ou console do Windows.

Este comando foi iniciado às 2 da manhã a partir do resolvedor de DNS público 63.217.84.76 em execução na rede PCCW. Se você enviar esta solicitação, o servidor responderá a você.

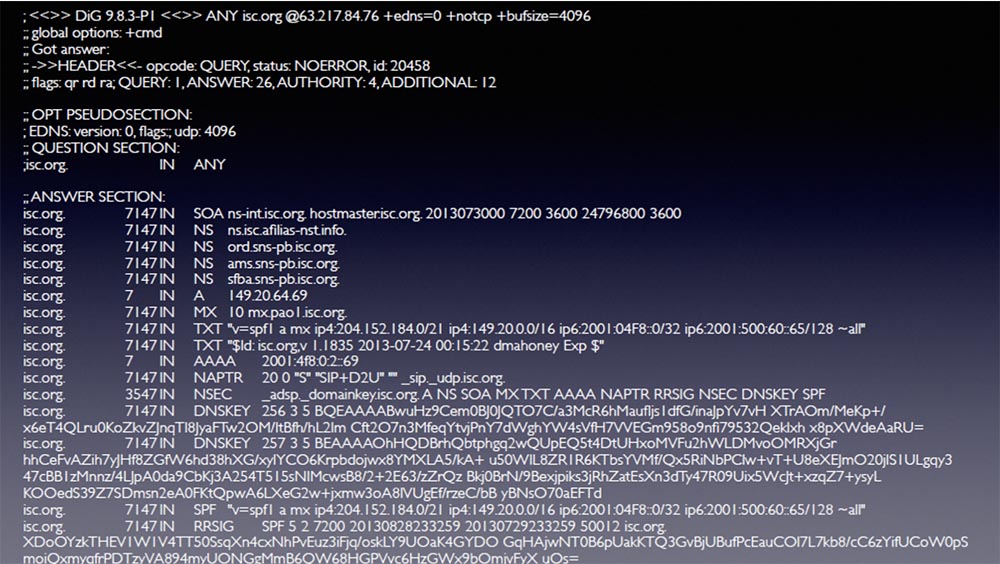

digANY é apenas uma consulta DNS que inicia uma busca por qualquer nome de domínio NS, isc. org significa que eles queriam mostrar todos os tipos possíveis de registro DNS, então o arquivo DNS é enorme, seguido pelo endereço IP do resolvedor e pela bandeira edns = 0, que diz: “Me dê tudo, incluindo dns.sec e muitos outros tipos de sinalizadores, que você pode não receber por padrão. O sinalizador notcp é um elemento importante porque diz ao resolvedor para não usar o TCP para trocar dados, mas para encaminhá-los por todo o UDP, e o bufsize define o tamanho do buffer para 4096, ou seja, se esforça para tornar o buffer o maior possível para enviar pacotes muito "ousados".

Portanto, você executa essa pequena solicitação de 64 bytes e obtém o que está sendo executado na tela em resposta. Ou seja, em uma solicitação de 64 bytes, você obtém uma resposta de 3363 bytes de tamanho.

Portanto, se você conseguir encontrar um resolvedor de DNS aberto, envie-o para 64 bytes e obtenha uma resposta maior que 3300 bytes. É o que quero dizer quando digo que você pode usar recursos minúsculos para criar um grande problema. Nesse caso, obtemos um ganho de ataque da ordem de x50.

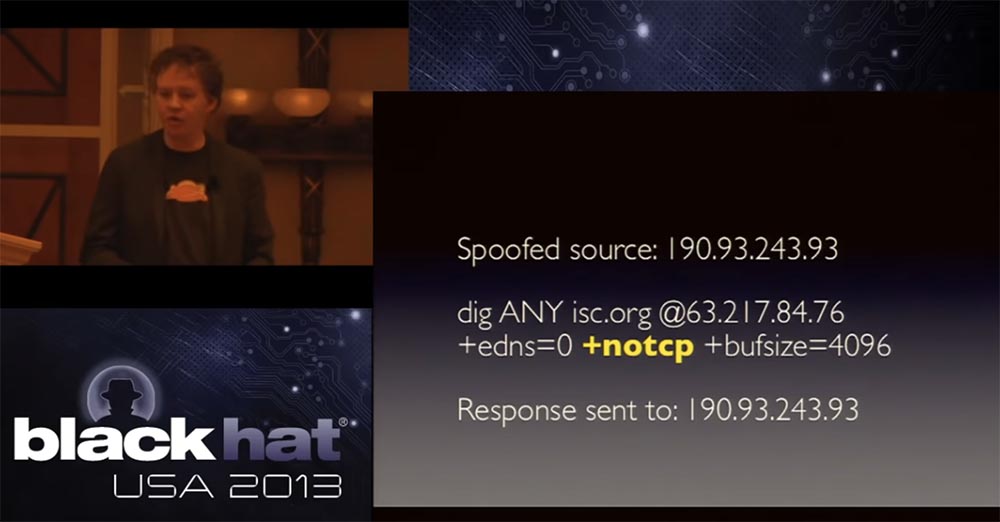

No entanto, a amplificação não funciona por padrão e, se eu enviar uma pequena solicitação para obter uma resposta grande, simplesmente envio o ataque DDoS para mim mesmo. Portanto, o segundo componente obrigatório para esse ataque é uma rede que permite falsificação do endereço IP de origem.

Ou seja, tento fingir que uma consulta DNS foi enviada de um endereço IP do qual não foi enviada. Eu envio uma mensagem para o resolvedor de DNS e, como o UDP é um protocolo "gravar e esquecer" sem um aperto de mão, depois de receber a solicitação, ele simplesmente envia uma resposta para quem considera o remetente.

Redes bem organizadas não permitem isso, não permitem que pacotes venham de endereços IP que não pertencem a essa rede - essas são recomendações do BCP38. Ao criar redes, essas recomendações devem ser seguidas pela maioria dos provedores de Internet, mas existem redes que ignoram essa regra.

Portanto, se tivermos dois ingredientes necessários, como o UDP não usa handshakes, você poderá substituir facilmente o endereço IP da origem da solicitação. Para atacar o Spamhaus, foi usado o DNS específico mostrado no slide e a garantia de que a conexão é via UDP, que não requer nenhum aperto de mão. Em seguida, as respostas de todos esses resolvedores de DNS abertos localizados em todo o mundo são enviadas de volta à sua ou a qualquer outra rede de destino.

Os efeitos secundários desses ataques DDoS são refletidos no suporte ao cliente, porque centenas de milhares de servidores DNS abertos estão envolvidos nesse ataque. Os usuários rastreiam o caminho para o endereço de ataque 190.93.243.93, do qual vêm toneladas de pacotes que causam um impacto em sua infraestrutura e começam a bombardear você com chamadas irritadas como "você não sabe o que está fazendo, não sabe como iniciar uma rede normal, seus computadores" hackeado, como se atreve a me atacar! e coisas assim. E você deve explicar educadamente a eles que são eles que realmente estão atacando você, e eles sofrem com isso porque não configuraram corretamente o resolvedor de DNS, as respostas às consultas retornam e tudo isso afeta você eles mesmos.

Na verdade, esta é uma oportunidade de ensinar às pessoas como "limpar" suas redes, e esse é o aspecto positivo de tais ataques, pois as pessoas não percebem que, devido à configuração inadequada de servidores DNS abertos, isso acontece o tempo todo, apenas em pequena escala. E somente quando a intensidade dos ataques aumenta significativamente, eles começam a prestar atenção.

Eu acho que todos vocês estão familiarizados com tipos antigos de ataques como o Smurf, onde você usa solicitações de difusão ICMP para roteadores através de roteadores e falsificação de origem, como resultado dos computadores responderem à vítima de seus canais de comunicação falsificados e obstruídos.

A boa notícia é que o setor de roteamento aprendeu a lidar de maneira muito eficaz com esse ataque. Eles ainda são encontrados, mas iniciar um ataque Smurf é bastante difícil. No entanto, em geral, os ataques de resposta à reflexão do DNS são muito fáceis de organizar.

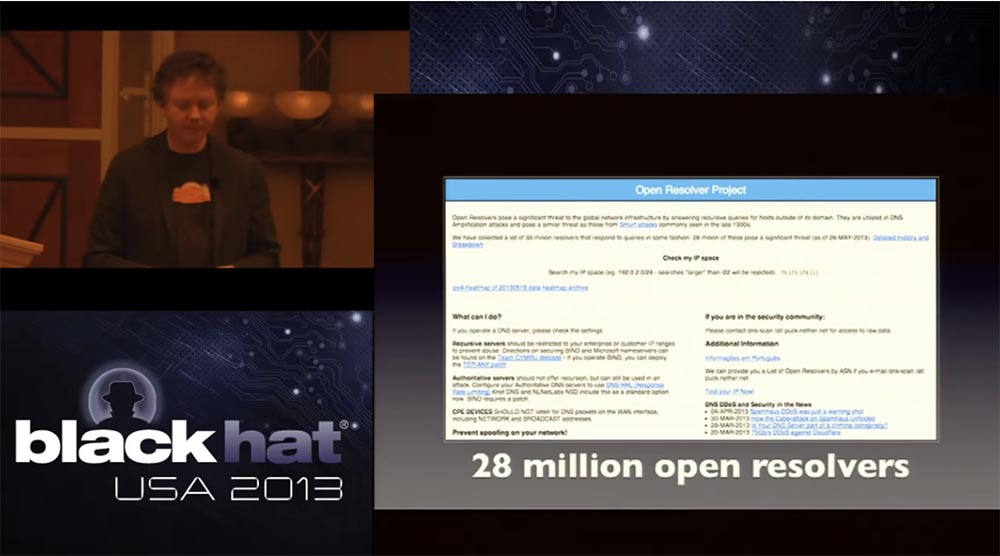

Quão comuns são esses ataques? O próximo slide mostra o Open Resolver Project, que é um produto bastante revolucionário. Muitos dos presentes aqui discutem há muito tempo se vale a pena publicar uma lista de todos os resolvedores de DNS abertos em execução na Internet na rede. O fato é que essa lista pode ser usada tanto por “caras legais” para que eles possam indicar clientes para redes configuradas incorretamente quanto por “caras maus” que podem usá-la para organizar ataques de negação de serviço.

Não é por acaso que este projeto foi lançado na segunda-feira, após o fim de semana, durante o qual passamos por todo esse inferno. Assim, os maiores provedores de Internet de primeiro nível conseguiram garantir que os "bandidos" tivessem essa lista por um longo tempo e, portanto, você precisava começar a limpá-la se livrando de servidores abertos. Graças a este site, você pode inserir o intervalo de seus endereços IP e verificar se sua rede possui resolvedores de DNS abertos. Portanto, se o PCCW fizer isso, eles poderão limpar a rede antes que tenham problemas. Envolvemos a mídia na cobertura do papel desse projeto, para que todos os fornecedores descubram essa lista, porque o número de resolvedores de DNS abertos usados na Internet é de 28 milhões. , 30, 40 50 , , , 21 , .

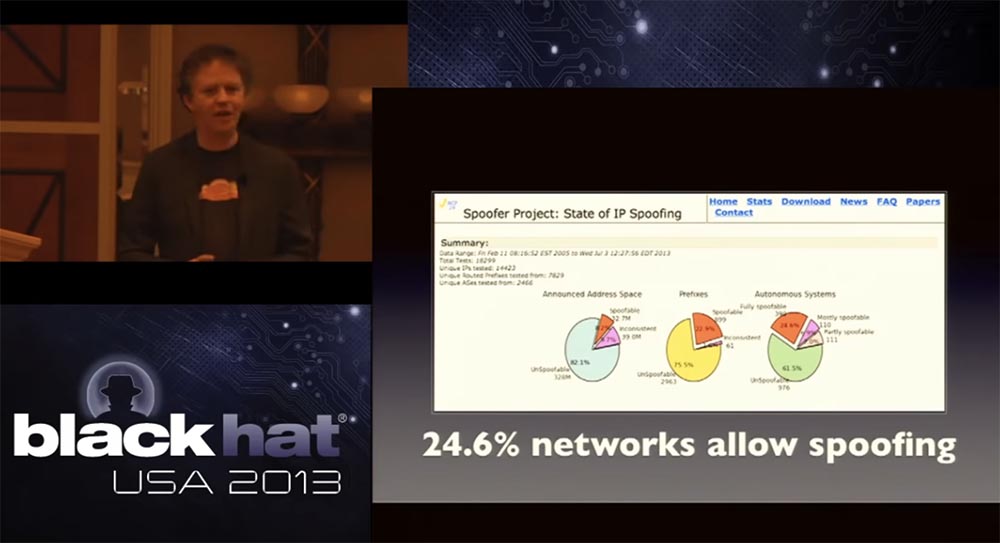

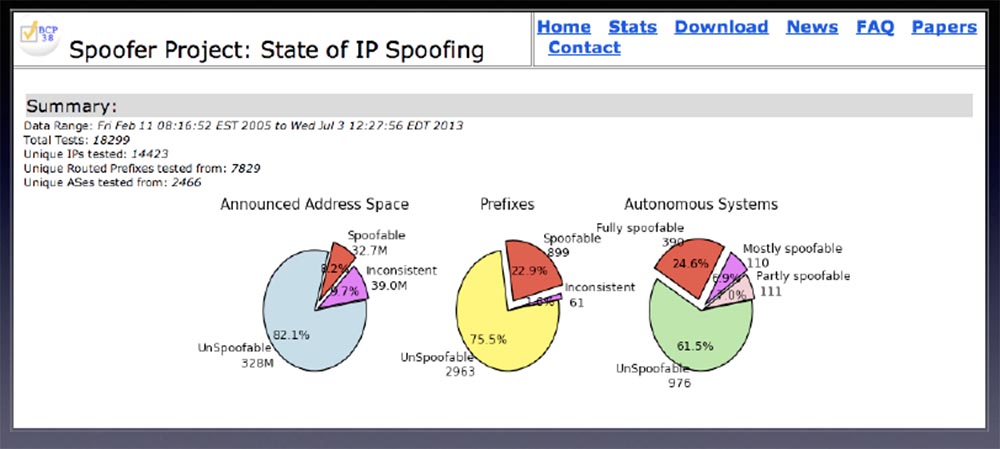

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

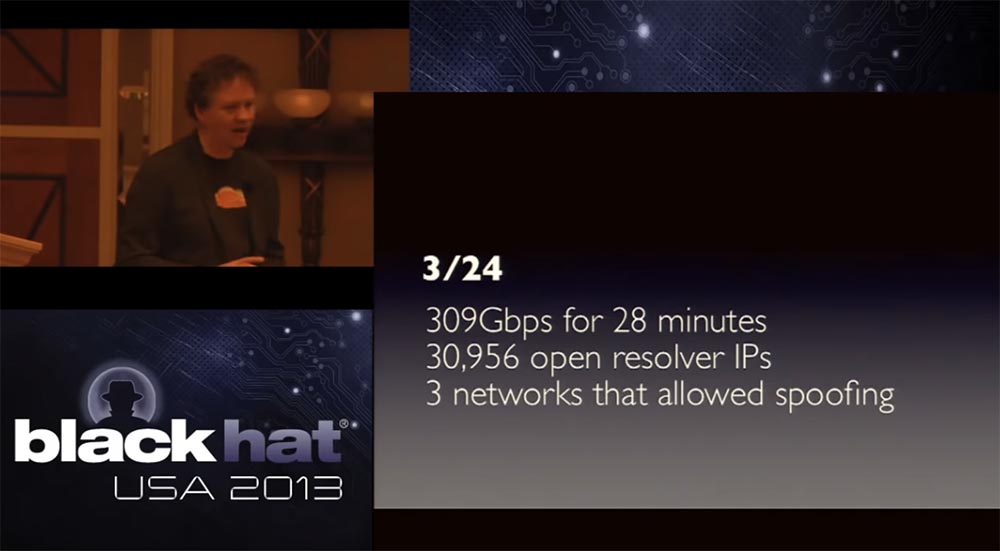

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

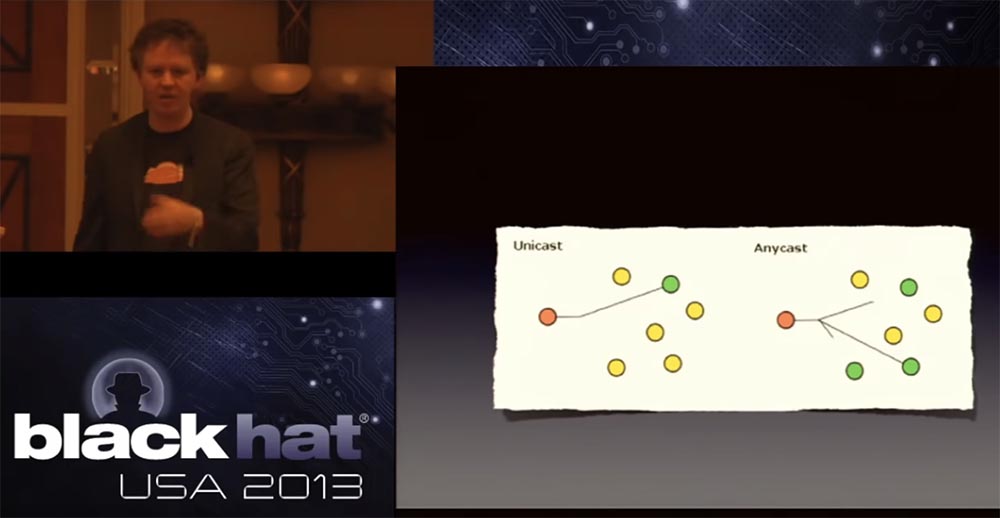

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

O problema é que o invasor também pode fazer cálculos matemáticos e redirecionar rapidamente o ataque diretamente para a borda da nossa rede. Essa é uma idéia um pouco estúpida, pois, como resultado, o atacante pode obter o efeito oposto do ganho. Ou seja, em vez de fortalecer o ataque aumentando sua superfície, ele é forçado a reduzir essa superfície e a intensidade do ataque.29:00 min.Conferência CHAPÉU PRETO. Lições de como sobreviver a um ataque DDOS de 300 Gb / s. Parte 2

O problema é que o invasor também pode fazer cálculos matemáticos e redirecionar rapidamente o ataque diretamente para a borda da nossa rede. Essa é uma idéia um pouco estúpida, pois, como resultado, o atacante pode obter o efeito oposto do ganho. Ou seja, em vez de fortalecer o ataque aumentando sua superfície, ele é forçado a reduzir essa superfície e a intensidade do ataque.29:00 min.Conferência CHAPÉU PRETO. Lições de como sobreviver a um ataque DDOS de 300 Gb / s. Parte 2Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até a mola gratuitamente, ao pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?