No cabeçalho tradicional “O que há de errado com a IoT” na semana passada, foi adicionado um estudo científico de especialistas da Universidade de Michigan e da Universidade Federal Brasileira de Pernambuco. O estudo examinou 96 dispositivos IoT para uma casa inteligente a partir da lista de mais vendidos no site da Amazon. Os cientistas analisaram aplicativos para gerenciar esses dispositivos a partir de um smartphone, manualmente e usando ferramentas de análise de comunicação de rede automatizadas. Primeiro, eles procuraram por vulnerabilidades que poderiam assumir o controle de dispositivos IoT devido a uma conexão insuficientemente segura.

Para 96 dispositivos diferentes, foram montadas 32 aplicações de controle exclusivas. Metade deles não criptografa o tráfego ao trabalhar com a IoT ou usa chaves de criptografia fixas. Consequentemente, não apenas o proprietário pode controlar os dispositivos, mas qualquer pessoa, em geral, com uma ressalva - se você tiver acesso à rede local. O estudo em PDF está

aqui , um breve resumo em russo está

nesta notícia . Vamos nos debruçar sobre os detalhes mais interessantes do trabalho.

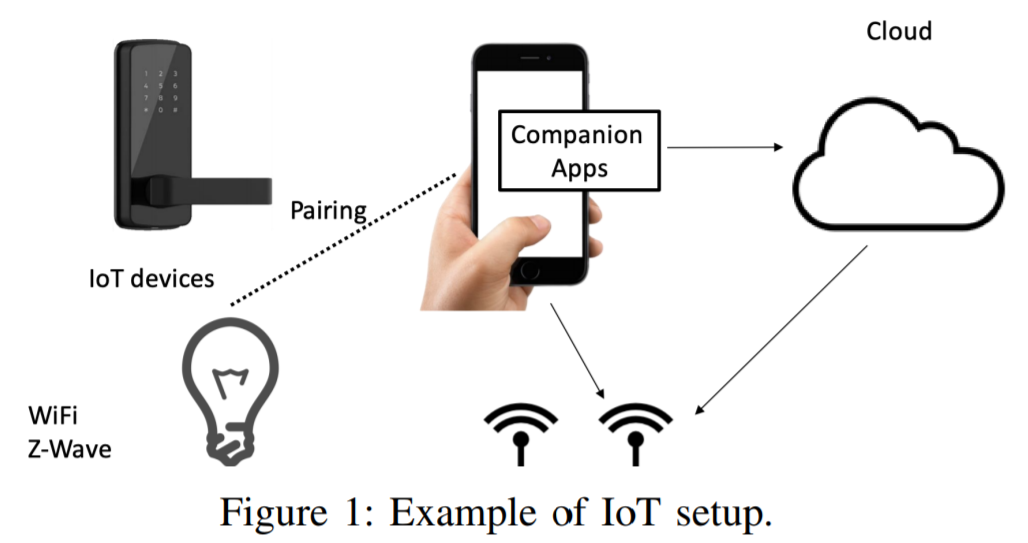

Ao contrário de um estudo de segurança típico, geralmente focado em uma vulnerabilidade específica de um dispositivo específico, o trabalho científico de especialistas brasileiros e americanos oferece uma abordagem integrada. Teoricamente, pode ser usado para avaliar a segurança de qualquer dispositivo IoT que possa se conectar à Internet e / ou rede local. A abordagem acabou sendo a seguinte: nos limitamos ao estudo dos aplicativos de controle e como eles interagem com os dispositivos da própria casa inteligente. As lacunas nos próprios dispositivos não são levadas em consideração - presume-se que, se a parte do cliente estiver vulnerável, você não poderá ir além, e tudo será ruim o suficiente.

O esquema de operação de um dispositivo típico, como uma câmera de CFTV, envolve a interação com um smartphone por meio de um controlador - diretamente por uma rede local ou por um sistema em nuvem no lado do fabricante. Para começar, os pesquisadores compraram os cinco dispositivos domésticos inteligentes mais populares e os estudaram manualmente. Os problemas foram detectados imediatamente - por exemplo, com uma tomada TP-Link controlada remotamente:

A configuração inicial do dispositivo através do aplicativo no smartphone ocorre completamente sem criptografia. Durante a operação normal, a criptografia de dados é fornecida, mas a chave de criptografia é uma para todos os dispositivos da série. Para confirmar as consequências práticas dessa abordagem, os pesquisadores enviaram um

vídeo confirmando a possibilidade de assumir o controle do dispositivo. O estudo de cinco dispositivos nos permitiu formular perguntas, cujas respostas foram encontradas posteriormente usando um sistema de análise automatizado (principalmente):

- A chave de criptografia "padrão" usada no firmware é usada?

- Existe uma conexão direta entre o dispositivo e o smartphone pela rede local?

- O aplicativo e o dispositivo enviam mensagens de difusão pela rede?

- Está sendo usado um protocolo de comunicação deliberadamente vulnerável?

As respostas para as quatro aplicações selecionadas foram as seguintes:

O Kasa Smart é um aplicativo para dispositivos TP-Link, como o soquete inteligente acima.

A LIFX é um fabricante de lâmpadas controladas remotamente. O WeMo é desenvolvido pela Belkin e o e-Control pela

BroadLink . Nos dois casos, trata-se de controlar a iluminação e os aparelhos elétricos, TVs e eletrodomésticos via infravermelho, bem como sistemas de segurança. No caso do WeMo, os pesquisadores descobriram uma falta de criptografia e qualquer tipo de autorização ao se comunicar com dispositivos na rede local. Ao interceptar pacotes de rede, os cientistas conseguiram criar um script que controla os dispositivos inteligentes da Belkin sem o conhecimento do proprietário.

Resultados gerais da pesquisa: 16 aplicativos não usam criptografia ou são criptografados usando uma chave fixa. 18 aplicativos se comunicam com dispositivos em uma rede local, 14 se comunicam apenas através do servidor do fabricante. 6 aplicativos usam protocolos de comunicação vulneráveis. O Registro

solicitou comentários das empresas mencionadas no estudo. O comentário do fabricante de lâmpadas inteligentes LIFX é que a empresa está buscando um equilíbrio entre segurança e conveniência, e esse é, em geral, o principal problema dos dispositivos IoT.

As comunicações diretas entre dispositivos (ou um controlador) e um smartphone em uma rede local protegem o usuário da falência repentina do fabricante ou do término do suporte a dispositivos obsoletos. Se, nessa situação, sua IoT estiver ligada à nuvem, você se encontrará cara a cara com um pedaço de ferro quebrado. Mas o argumento dos fabricantes de que não há necessidade de proteger as comunicações na rede local também é discutível. Uma rede local pode ser invadida; há também a possibilidade de comprometer um dispositivo que tem acesso a ele. As inúmeras vulnerabilidades dos roteadores, as configurações nas quais você pode alterar abrindo o link correto no navegador, confirmam isso.

O estudo fornece exemplos de dispositivos "corretos" nos quais a interação com o aplicativo de controle ocorre apenas através do sistema em nuvem, com o nível necessário de criptografia dos dados transmitidos. Estes são os produtos da Nest e da EZVIZ. Também implementa uma maneira relativamente segura de configurar inicialmente o dispositivo. No primeiro caso, é um código de autenticação aleatório exibido na tela do dispositivo. No segundo caso, uma linha de autorização exclusiva é aplicada ao dispositivo na forma de um código QR, que deve ser verificado.

As prioridades definidas pelos pesquisadores neste trabalho podem ser contestadas, bem como idéias sobre a abordagem correta para proteger as comunicações de sistemas domésticos inteligentes. No mínimo, o estudo mais uma vez confirma que não vale a pena reduzir conscientemente a proteção dos canais de comunicação, mesmo em uma rede local. As consequências podem ser graves, especialmente se métodos não seguros forem usados por alarmes inteligentes ou uma trava de porta conectada à Internet.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.