Olá pessoal. Recentemente, temos um grande número de novos lançamentos e hoje gostaria de anunciar o curso

"Engenheiro de Rede" , que começa já no início de março. Tradicionalmente, começamos a compartilhar material útil com você sobre o assunto e hoje publicamos a primeira parte do artigo "Abordagem sinestésica-máquina para detectar ataques DDoS na rede". Vamos lá!

Anotação . Segundo os autores, os sistemas de detecção de anomalias ou ADS (sistemas de detecção de anomalias) são provavelmente a área mais promissora na área de detecção de ataques, uma vez que esses sistemas podem detectar, entre outras coisas, ataques desconhecidos (zero dia). Para identificar anomalias, os autores propõem o uso de sinestesia por máquina. Nesse caso, a sinestesia da máquina é entendida como uma interface que permite o uso de algoritmos de classificação de imagens no problema de detecção de anomalias de rede, permitindo o uso de métodos não especializados para a detecção de imagens, recentemente desenvolvidos de forma ampla e ativa. A abordagem proposta é que os dados de tráfego de rede sejam projetados na imagem. A partir dos resultados experimentais, observa-se que o método proposto para detectar anomalias mostra altos resultados na detecção de ataques. Em uma amostra grande, o valor de um indicador abrangente de desempenho chega a 97%.

1. Introdução

Um dos métodos para garantir a disponibilidade da rede é o uso de mecanismos de detecção de anomalias na rede. Antes de determinar a anomalia, é necessário descobrir o que é considerado uma condição normal. Consideramos o estado do sistema como "normal" (ou "funcionalmente viável") quando ele executa todas as funções atribuídas a ele.

Portanto, uma anomalia é uma condição na qual o comportamento do sistema não corresponde às características claramente estabelecidas do comportamento normal [1]. A introdução de mecanismos para a detecção rápida de tais anomalias aumentará significativamente as chances de uma resposta eficaz a incidentes de interrupção da rede.

As anomalias de rede conhecidas são tão diversas que não podem ser categorizadas usando uma classificação. No entanto, existe uma clara distinção entre anomalias ativas e passivas, externas e internas, intencionais e não intencionais, etc. Como essas diferenças não refletem todas as características do fenômeno estudado, o autor [2] propôs uma classificação de anomalias com base no objeto de influência, ou seja, o sistema de informação, consistindo em hardware, software e infraestrutura de rede.

De acordo com a abordagem escolhida, as anomalias de rede podem ser divididas em dois grupos principais: falhas de nó e violações de segurança. As falhas do host incluem falhas de hardware, erros de design e configuração, erros de software e problemas de desempenho de hardware. As violações de segurança de rede incluem as seguintes anomalias: varredura de rede, negação de serviço, malware, propagação de worms de rede, exploração de vulnerabilidades, analisadores de tráfego (sniffers) e modificadores de rede (injeção de pacotes, falsificação de cabeçalho, etc.).

O maior dano financeiro às operadoras de telecomunicações é causado por incidentes de negação de serviço (DoS). Os ataques de DoS, por sua vez, podem ser divididos em dois tipos: "ataques" causados sem intenção (erros de design e configuração de rede, um pequeno número de recursos de computação alocados, um aumento acentuado no número de acessos a um recurso de rede) e ataques intencionais, como inundação de UDP, TCP -SYN flood, Smurf ICMP broadcast flood e ICMP flood. Os ataques intencionais representam a maior ameaça, uma vez que são mais difíceis de mitigar com mais eficiência e, potencialmente, podem levar a grandes perdas.

A análise dos resultados da pesquisa publicados em [3,4,5,6,7,8], bem como os relatórios dos principais desenvolvedores de sistemas de segurança da informação, mostraram que não existe um algoritmo eficaz para detectar e impedir ataques de negação de serviço. Os fornecedores geralmente oferecem uma solução cara que implementa um algoritmo híbrido com base em métodos de pesquisa de assinaturas e na lista negra dos endereços IP de um site invasor como uma forma de redução de risco. Um exemplo é o sistema ATLAS da Arbor, Ltd. Portanto, o problema de desenvolver ferramentas para detectar ataques distribuídos de DoS com um alto grau de eficiência permanece relevante.

2. Abordagens existentes

Segundo os autores, os sistemas de detecção de anomalias ou ADSs são provavelmente a área mais promissora na área de detecção de ataques, uma vez que esses sistemas podem detectar, entre outras coisas, ataques desconhecidos (zero dia). Quase todos os modelos de detecção de anomalias descritos na literatura podem ser divididos em cinco grupos:

- a) com base em um padrão de armazenamento comportamental [9,10]. A implementação de software dessa abordagem deve ser compilada no kernel do sistema operacional, o que é quase impossível (por exemplo, em sistemas de computação confiáveis). Além disso, a presença constante do componente de monitoramento leva a uma desaceleração geral de todo o sistema em cerca de 4-50%;

- b) com base na frequência [11,12]. As desvantagens comuns dos métodos de frequência são sua baixa adaptabilidade, uma vez que os valores de referência das frequências são determinados uma vez usando conjuntos de treinamento ou de acordo com dados de especialistas. Além disso, esses métodos geralmente são “apátridas”, ou seja, a ordem na qual os sinais aparecem não é levada em consideração;

- c) com base na rede neural do classificador [13,14,15,16,17]. Uma desvantagem de muitas redes neurais é sua baixa adequação ao processamento de conjuntos de dados desordenados. A introdução de uma ordem artificial para um conjunto de valores de elementos distorcerá apenas a imagem, uma vez que a rede neural recalcula os pesos de acordo com a proximidade dos valores numéricos;

- d) com base na síntese de máquinas de estados finitos (máquina de estados) [6,9,18,19,20]. A principal desvantagem dessa abordagem é o processo complexo de construção de uma máquina de estados finitos, analisando o cenário de ataque. Além disso, existem restrições nos tipos de algoritmos de ataque que podem ser descritos usando gramáticas regulares;

- e) outros, especiais: baseados em redes bayesianas [21], algoritmos genéticos [22], etc. A maioria dos trabalhos oferece apenas a idéia básica, um algoritmo frequentemente inadequado para uso prático.

3. Abordagem proposta

Para identificar anomalias, os autores propõem o uso de sinestesia por máquina. Nesse caso, a sinestesia de máquinas é entendida como uma interface que permite o uso de algoritmos de classificação de imagens no problema de detecção de anomalias de rede, permitindo o uso de métodos não especializados para detecção de imagens, que foram recentemente desenvolvidos de forma ampla e ativa [23]. A abordagem proposta é que os dados de tráfego da rede sejam "projetados" na imagem. O acúmulo de alterações de imagem nos fornece um fluxo de vídeo, analisando o que podemos concluir sobre o estado anômalo da rede de dados observada.

A base de qualquer sistema de detecção de anomalias é um módulo que analisa pacotes de rede e determina sua potencial nocividade. De fato, o ADS está tentando classificar o tráfego de rede em dois subconjuntos: tráfego regular e ataques à rede (não importa qual tecnologia de detecção é usada: baseada em assinatura ou estatística). Portanto, o próprio conceito de ADS está de acordo com os objetivos dos algoritmos de classificação de imagens - comparando a imagem original com a classe de imagens do conjunto de acordo com algumas características. Além disso, a classificação de imagens como uma ferramenta matemática para analisar dados de tráfego de rede e detectar ataques de rede tem várias vantagens sobre os métodos de detecção de anomalias discutidos anteriormente. Esses benefícios são apresentados abaixo.

- O aparato matemático para classificar imagens é bem projetado e testado na prática em muitos outros campos da ciência e da tecnologia.

- Um grande número de algoritmos de classificação de imagens e amplas oportunidades para aprimorá-los tornam esse aparato matemático muito flexível e oferece amplo potencial para aumentar a eficiência da detecção de intrusões na rede.

- A maioria dos algoritmos de classificação de imagens que demonstram alta eficiência prática é relativamente fácil de entender e implementar em software.

- A classificação da imagem é muito eficaz, mesmo com uma quantidade muito grande de entrada. Esse fato nos leva a considerar esses métodos especialmente adequados para analisar grandes despejos de tráfego de rede.

- A classificação da imagem pode ser aplicada mesmo se não houver informações a priori sobre a importância de certas características dos pacotes de rede no contexto da detecção de certos tipos de ataques à rede.

- A interpretação dos resultados é bastante simples e intuitiva.

3.1 Apresentação de dados de tráfego TCP / IP multidimensionais como uma imagemOs autores propõem resolver o problema de apresentar metadados do tráfego de rede de uma maneira que permita o uso do algoritmo de reconhecimento de padrões para detectar anomalias no fluxo de vídeo.

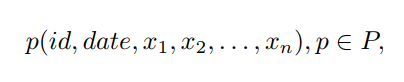

Considere um dispositivo terminal de rede que coleta tráfego em um canal virtual. Cada pacote coletado possui um conjunto de metadados representados como um vetor p:

onde n é a dimensão do vetor, P é o conjunto de todos os vetores, id é o identificador da sessão, data é o registro de data e hora do registro do terminal, x1, ..., xn é a direção, endereços e portas do remetente e do receptor, tamanho do pacote, tipo de protocolo, registro de data e hora (como em Cabeçalho do segmento TCP), vários sinalizadores e campos de serviço.

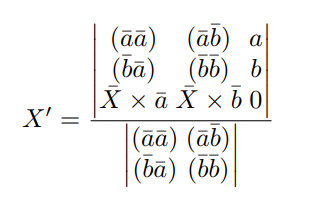

Para projetar o tráfego em uma imagem, é usado o método de projeção ortogonal [24]: cada vetor p é representado por um ponto no espaço multidimensional, onde n é a dimensão do espaço, todos os pontos (pacotes) pertencentes a uma sessão são projetados no espaço bidimensional:

onde a, b são vetores de base empiricamente derivados para projeção no espaço bidimensional, X é o vetor original construído a partir de p removendo os elementos id e date, X0 é o resultado da projeção, × é o produto vetorial, () é o produto escalar.

O próximo passo na visualização de uma sessão de rede é conectar todos os seus pontos, formando uma figura convexa. O último passo é preencher a forma resultante com cores. Depois, tudo é repetido para a próxima sessão de rede. A imagem resultante é obtida quando o processo de formação da imagem foi realizado para todas as sessões de rede interceptadas pelo terminal. O acúmulo de alterações ou diferenciação dessa imagem nos dá um fluxo de vídeo. Na fig. 1 mostra exemplos de imagens que refletem o comportamento correto da rede ("estado normal").

O fim da primeira parte.

Como você gosta do material? Coloque vantagens, escreva comentários e inscreva-se em

uma aula aberta , que será realizada em 18 de fevereiro pelo nosso professor - instrutor da Academia Cisco em Segurança CCNA -

Alexey Kulininichev .