- Lei: Um site de licitações deve fornecer acesso a qualquer licitante credenciado.

- Prática: um dos participantes registra alguma Romashka LLC, recebe uma assinatura eletrônica e começa a inundar o site com pedidos pesados. Os pedidos incluem criptografia e não o mais rápido.

- Contramedidas padrão: desabilite ou bloqueie temporariamente.

Como você pode ver, os pontos 1 e 3 são mutuamente exclusivos.E nós vivemos assim.

Portanto, se um participante credenciado receber bloqueio de acesso, uma multa alta será aplicada em caso de reclamação. Bloquearemos uma solicitação de um milhão - imediatamente, uma multa pelo firewall. Se fosse um pacote com uma ação legalmente relevante.

Isso é lógico, mas vai contra as questões de segurança da informação. Todas as ferramentas existentes trabalham com o princípio de determinar o componente malicioso do tráfego e bloqueá-lo. Quando os participantes vêm ao site e participam de leilões - você não pode confiar no sistema de filtragem, a quem deixar ir, quem - não. Todos devem fazer lances. Nenhum algoritmo tem o direito de decidir quem não deve ser permitido no site. Uma assinatura é um enorme criptograma de 10 kilobytes. Pelos padrões de tráfego da Web, essa é uma das mensagens de entrada mais difíceis (exceto para o download de arquivos). Eles usam algoritmos robustos que exigem muito desempenho.

Existem regras do site. E se os usuários usam um aplicativo cliente-servidor e se o fazem dentro da estrutura dos regulamentos, tudo está bem. O sistema pode processar muitos negócios ao mesmo tempo.

Temos o direito de bloquear o trabalho de clientes que não são navegadores. Eles não estão em conformidade com os regulamentos do site. Existem artesãos que criam software alternativo que imita um usuário ativo usando um navegador - e ele pode criar uma série de solicitações de alta frequência ao servidor.

Solicitações anônimas podem ser descartadas.

Assinado deve ser processado.

Se eles forem assinados - este é o envio de ofertas de preços, por exemplo. A primeira idéia é fornecer chaves de sessão para que cada vez que você não lide com autenticação complexa. Sobreviveu à onda, a luta aumentou.

Houve casos em que tudo não é mais DoS, mas as solicitações de DDoS continham uma assinatura eletrônica legítima. Ao mesmo tempo, foram usadas tecnologias de ocultação de origem (indefinição): sob o mesmo usuário, as solicitações foram enviadas de dezenas de sub-redes diferentes. Eles são complexos na medida em que se fundem com o fluxo de solicitações legítimas. Mesmo se separados, eles não podem ser bloqueados.

A segunda idéia: bloquear a assinatura de tais camaradas. Existem assinaturas emitidas por autoridades de certificação com conexão rápida, há aquelas que não desejam cooperar. Mas, mesmo que o centro de certificação bloqueie a assinatura, isso será um problema, porque a denúncia à FAS continuará. E eles o punirão por bloquear sem conhecimento técnico. A acreditação no local também não pode ser suspensa - é legalmente por três anos e não pode ser suspensa de forma alguma. Simplesmente não existe procedimento.

Agora - por que é difícil processar cada solicitação. O fato é que solicitações de preço ou monitoramento são colocadas na fila de processamento na base quente. Por causa de um décimo de milésimo de segundo, uma disputa pode surgir antes do julgamento. A solicitação é descriptografada, seguida por um bloqueio exclusivo, depois uma alteração em várias tabelas e processando a próxima solicitação. Se a oferta de preço não puder ser aceita, o procedimento para reverter as alterações está em andamento (por exemplo, se a oferta for superior ao preço atual do leilão). Cada decisão tem status legal.

Você deve ter registros completos de cada oferta de preço. Isso impõe restrições à infraestrutura, em particular, à possibilidade de fragmentar a base e encapsular suas seções individuais.

Estamos protegidos do DDoS clássico por um complexo de um sistema de filtragem baseado no Arbor. Ele trabalha em casos graves na lista branca. Temos todos os participantes nos procedimentos da lista branca. Um laboratório de antivírus foi contratado e algumas alterações foram aceitas com base em suas recomendações. Eles darão um efeito positivo por algum tempo, mas essa é uma medida tática.

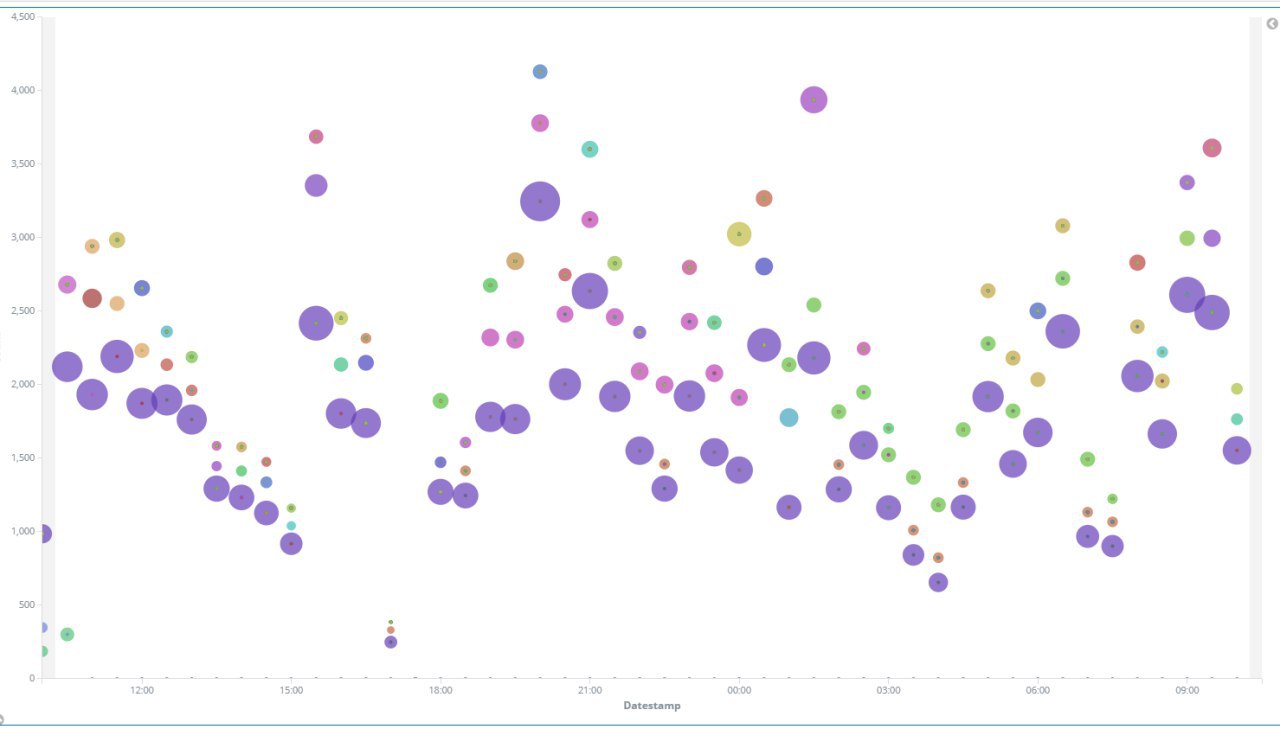

Tráfego Analisado de Aprendizado de Máquina

Tráfego Analisado de Aprendizado de MáquinaOs ataques são organizados por quem deseja ganhar o leilão. Por exemplo, um participante reduz o preço e entope o site para que outros não possam interrompê-lo. Existem esquemas mais complexos e suas combinações. Existem tipos de procedimentos nos quais a primeira pessoa a enviar uma determinada oferta de preço vence por lei. Isso já é um pouco irrelevante no mundo digital, mas essa é a legislação desde os dias do papel.

Às vezes, não está claro quem está por trás da assinatura. Arquivado em um, mas na verdade o outro está envolvido. Ainda não há artigo para o DDoS. Existem 274 violações das regras do sistema. Supõe-se que apenas DDoS é normal se não estiver escrito nas regras. Nós escrevemos.

Existe uma prática de capturar invasores e puni-los severamente. Até agora, essas medidas interrompem o problema, mas não o resolvem.

Também temos excelentes diálogos com fornecedores de soluções DDoS. Primeiro, um gerente vem e diz que tudo vai funcionar. Então, mesmo antes da conclusão do contrato, não existe mais um vendedor que tenha tudo a céu aberto, mas um especialista técnico. Ele olha nos olhos dele e diz o que tem e como funcionou. Eles já estão iniciando as costas antes da compra: “Pode começar malcriado. Mas um pouco. Talvez não seja garantido. Um pouco. E então, de alguma forma, gradualmente se transforma em "talvez nem um pouco".

Também usamos elementos de aprendizado de máquina. Criar perfis é um elenco do comportamento normal de um usuário comum. O sistema baseia-se nesses instantâneos de comportamento de boa fé e começa a bloquear automaticamente quando rejeitado. Tentamos fazer isso sozinhos. E deduzimos os comandos da "automação soviética" antecipadamente. Sabemos que, se houver grandes negociações importantes na terça-feira, elas tentarão realizá-las. As pessoas querem atrapalhar o curso das negociações. Temos mais de cem ataques por ano (agora é um pouco menos). Freqüentemente, podemos esperar o aumento da carga: 5 a 10 mil bots não são um problema muito grande. Quando a situação já é crítica, começamos o bloqueio seletivo. Ao mesmo tempo, bloqueamos os bots mais ativos (mais ativos), porque não temos a tarefa de interromper o ataque completamente, mas é necessário reduzir a carga para um nível mantido, sem cortar nada legalmente significativo.

A segunda parte dos ataques são ataques relacionados ao canal diretamente no data center. Houve um caso em que o centro de dados se deitou completamente. Houve problemas com o canal do provedor. Determinamos o formato da cooperação com o provedor com antecedência. Em particular, gerenciamos todo o segmento IP, não permitimos que regras de filtragem sejam aplicadas ao nosso grupo de IPs. Qualquer contrato com um sistema de limpeza de tráfego significa que perderemos pessoas e receberemos multas. É suficiente que os atacantes liguem o sistema por um segundo para registrar o fato de que a transação falhou: não são ataques bastante familiares, cuja tarefa é restringir o acesso ao recurso ou torná-lo completamente inoperante.

Usamos o Elastic Search para salvar dados de correspondências por perfis de usuário. É importante não apenas rastrear alguém começando a fazer algo potencialmente anormal. Como ainda existem atividades muito semelhantes ao DDoS, quando um dos ativistas ou jornalistas deixa o link para a compra e as pessoas vão para a multidão para vê-lo.

Demora cerca de dois ou três minutos para o algoritmo começar a comparar e, assim, a detecção de desvio ocorrerá. No momento, a infraestrutura deve suportar todo o tráfego. Seja o que for. Temos um estoque de 15x de carga comercial.

Os ataques são previsíveis para grandes compras. Levantar-se de um computador é perigoso. Eu fui a algum lugar - monitoramento de SMS e telegrama. Há um atraso de meio minuto para voltar atrás. A batalha em segundos. Tente colocar 10-15 minutos de manhã. Eles atacavam apenas duas vezes por dia. Em geral, ele estava atrasado com a reação por 5 minutos - o procedimento terminou.

O que precisamos é conceder ao legislativo o direito de nos protegermos de tráfego malicioso (quando o site corrige: o que, em que momento e por que ele é rejeitado) ou alterar o procedimento de credenciamento (suspender o credenciamento e iniciar legalmente processos com infratores).

Estamos trabalhando nisso agora, mas, por enquanto, oferecemos a você o exemplo do problema que surge ao adaptar a legislação criada para os procedimentos em papel ao mundo eletrônico.

Referências: