Um bug perigoso foi descoberto e explorado com sucesso na funcionalidade da rede social Vkontakte - XSS armazenado com a funcionalidade de um worm de rede.

A vulnerabilidade foi corrigida.

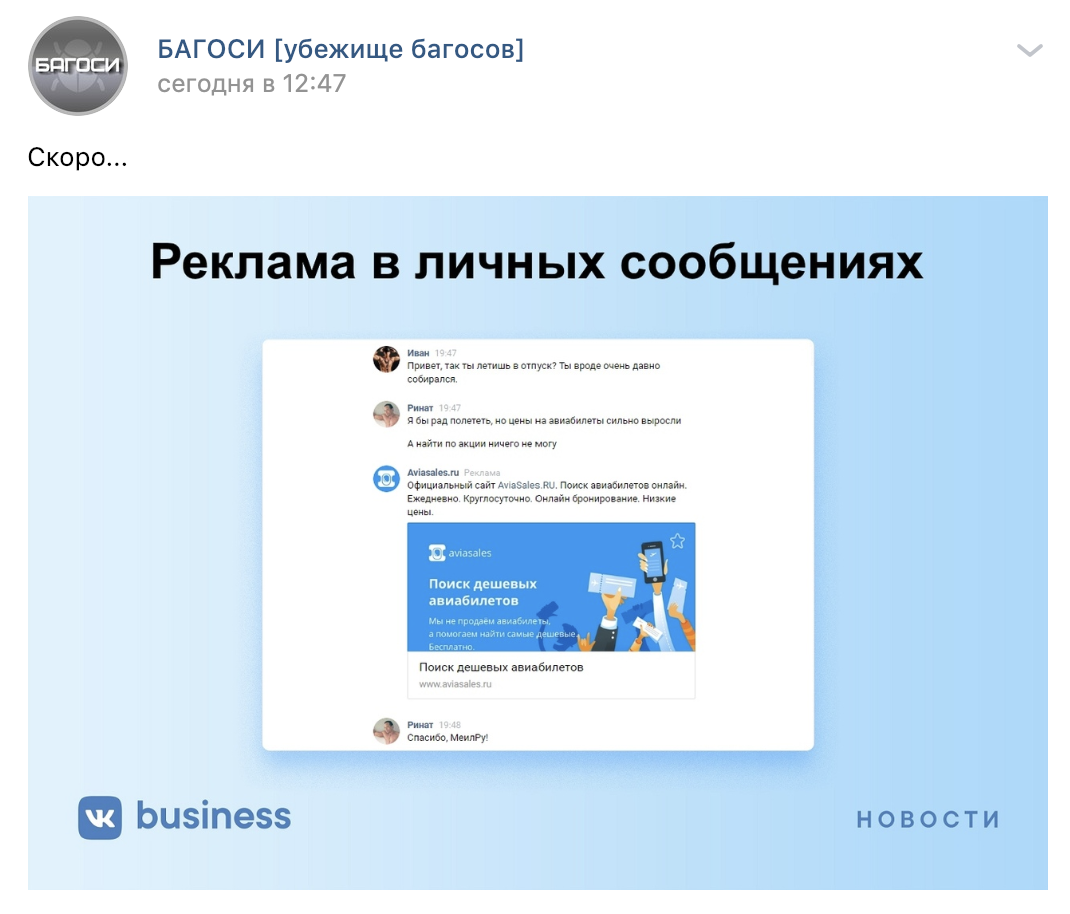

As comunidades e os usuários do VKontakte na noite de 14 de fevereiro começaram a publicar o mesmo post. O registro diz que um anúncio apareceu em mensagens pessoais na rede social.

No dia anterior ao hacking, a comunidade “Bagosy” discutiu vulnerabilidade, no entanto, a rede social não estava pronta para o ataque.

Após o início do ataque, a comunidade foi bloqueada, mas vários clones apareceram imediatamente.

Após o recebimento do código malicioso, ele é imediatamente traduzido em todos os diálogos e comunidades pessoais dos atacados, aumentando a pandemia.

O código javascript usado pode ser encontrado no link .

Vale ressaltar que o código de carga útil js contém várias mensagens que são adicionadas arbitrariamente durante a distribuição:

var t = [" .. mail group telegram", " , ", ", , *", " ", " ", ", , ", " *, ", " ", " ", " ", " ", " ", " ", " , !", " , ", " , , , , .., "], d = [" K a a x e", ": p o", " ", " ", " ", " x ", " ", "a o ", " B ", " ", " ", ": ", ": ", " o y e", " - ", " - "],

Vulnerabilidades dessa classe e efeito são bastante raras, mas ainda ocorrem. O custo dessa vulnerabilidade deve ser estimado com base no impacto e no dano que ela pode causar aos usuários. Alguns reservadores podem não concordar com a política de remuneração e escolher uma maneira alternativa - usá-la em caráter selvagem por uma piada e chamar a atenção para o problema.

O que fazer: efetue logout de todas as sessões da rede social e altere a senha (opcional, mas desejável) e verifique também o número de telefone e o email associados à conta.