Um dos problemas mais comuns que quase todos os administradores de sistema enfrentam é o gerenciamento de senhas de administrador local.

Existem várias opções para resolver esse problema:

- Use uma única senha em todos os computadores. A senha pode ser definida durante a implantação usando MDT ou SCCM ou usando as preferências das políticas de grupo após a implantação. Geralmente, com essa abordagem, a senha nunca muda, o que significa que vazará mais cedo ou mais tarde (quando o administrador for demitido ou o usuário puder espiar a senha), enquanto a senha comprometida dará acesso a todos os PCs da organização.

- Configuração única de uma senha exclusiva em cada PC. Geralmente ocorre com uma implantação. Existem muitas opções - desde a geração manual de uma senha aleatória e salvando-a em um sistema de contabilidade de senhas (Keepass, OnePassword, Excel), terminando com a geração automática de senha de acordo com um algoritmo conhecido pelos administradores, em que a entrada é o nome do PC. Conhecendo o algoritmo, o administrador pode calcular a senha no local e efetuar login em qualquer PC. Os contras são aproximadamente os mesmos da opção 1: um administrador demitido mantém a capacidade de fazer logon em qualquer PC, mas quando um usuário compromete uma senha, ele obtém acesso a apenas um PC e não a todos de uma vez.

- Usando um sistema que irá gerar automaticamente senhas aleatórias para cada PC e alterá-las de acordo com o cronograma estabelecido. As desvantagens das opções anteriores são excluídas aqui - a senha comprometida será alterada de acordo com o agendamento e o administrador demitido depois de algum tempo não poderá fazer login no PC, mesmo que ele roube o banco de dados de senhas válido no momento da dispensa.

Um desses sistemas é o LAPS, cuja instalação e configuração discutiremos neste artigo.

LAPS

LAPS significa Local Administrator Password Solution e é o sucessor da solução AdmPwd, adquirida pela Microsoft e renomeada LAPS. O LAPS é gratuito e não requer custos adicionais de infraestrutura, pois usa o Active Directory como um banco de dados. O suporte está disponível no Microsoft Premier Support Services.

Página oficial do produtoO autor do AdmPwd original desenvolveu um novo produto, o AdmPwd.E, mas a versão gratuita é limitada a 20 PCs, portanto, não é adequada para todos.

O site oficial .

O LAPS vem com documentação extensa (somente em inglês) e geralmente deixa a impressão de uma solução extremamente atenciosa e confiável.

Arquitetura

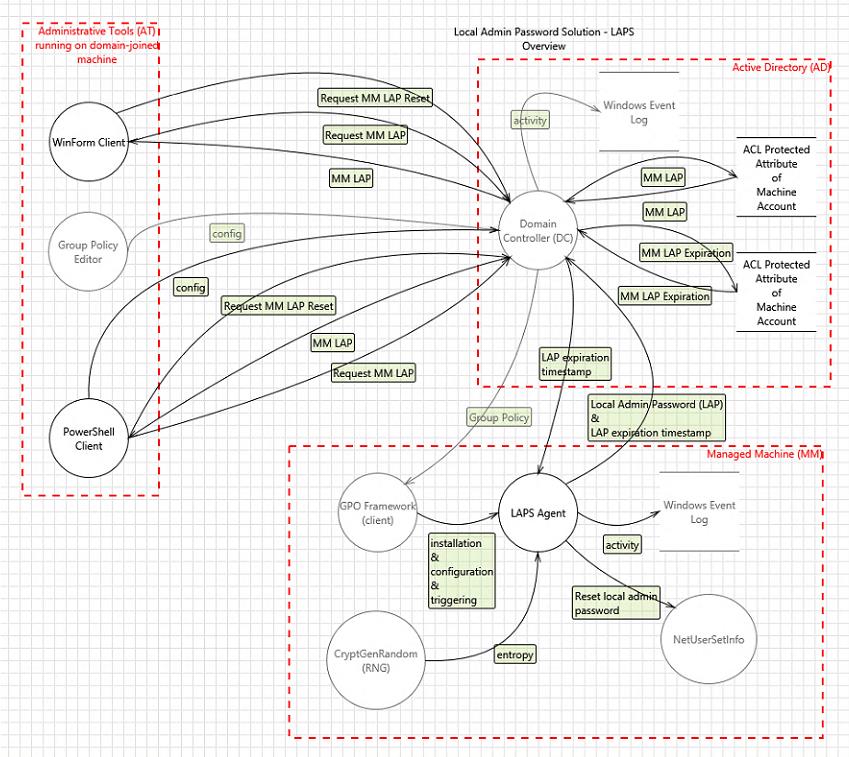

O sistema consiste nos seguintes componentes:

- Agente - Extensão de Diretiva de Grupo instalada em todos os PCs gerenciados via MSI. É responsável por gerar a senha e salvá-la no objeto AD correspondente.

- Módulo PowerShell. Usado para configurar o LAPS.

- Diretório ativo Armazena a senha do administrador local.

O agente é chamado sempre que a Diretiva de Grupo é atualizada e executa as seguintes tarefas:

- Verifica se a senha do administrador local expirou

- Gera uma nova senha se a atual expirar ou precisar ser substituída antes da data de vencimento

- Altera a senha do administrador local

- Salva a senha no atributo correspondente do objeto AD

- Armazena a data de validade da senha no atributo correspondente do objeto AD

A senha pode ser lida pelos administradores e também marcada como exigindo substituição na próxima vez que a política for atualizada.

O diagrama de operação completo do LAPS é mostrado na imagem a seguir.

Instale e configure o LAPS

Primeiro, instale os controles LAPS no computador a partir do qual iremos configurar.

Inicie o pacote msi e instale todas as Ferramentas de gerenciamento, que incluem a interface do usuário do LAPS, o módulo PowerShell e os modelos de diretiva de grupo.

Se você configurou um repositório centralizado para modelos de diretiva de grupo, transfira imediatamente os arquivos "Admpwd.admx" e "En-us \ AdmPwd.adml" de "% SystemRoot% \ PolicyDefinitions" para "\\ contoso.com \ SYSVOL \ contoso.com \ policy \ PolicyDefinitions ".

A próxima etapa é adicionar novos atributos ao esquema do AD. Para fazer isso, abra o console do PowerShell em nome de uma conta com permissões "Administrador de esquema" e primeiro importe o módulo com o comando "Import-module AdmPwd.PS" e, em seguida, atualize o esquema com o comando "Update-AdmPwdADSchema".

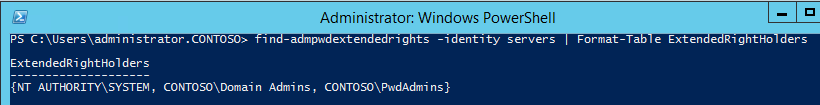

Então você precisa garantir que apenas os administradores tenham acesso aos atributos recém-criados. Isso é necessário porque as senhas são armazenadas no AD de maneira clara e o acesso a elas é regulado pelo AD ACL. Para fazer isso, use o comando “Find-AdmPwdExtendedrights -identity <OU, onde as contas do PC estão localizadas> | Formatar tabela ".

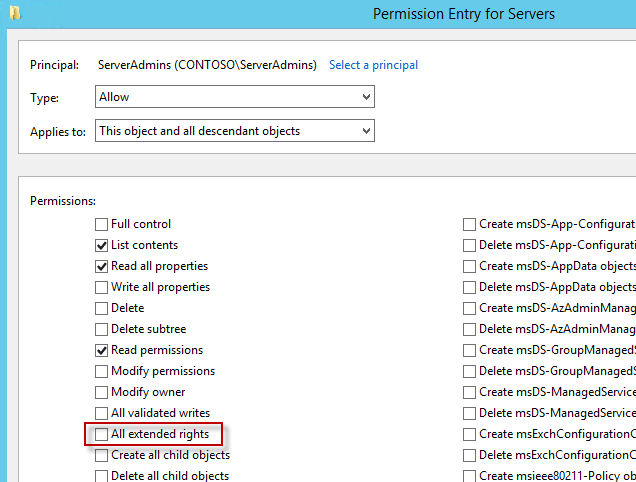

Este comando retorna uma lista de contas / grupos que terão acesso às senhas armazenadas no AD. Se você encontrar contas / grupos "redundantes", use o utilitário ADSIEdit para configurar corretamente os direitos de acesso. Verifique se a permissão "Todos os direitos estendidos" não está marcada para grupos que não devem ter acesso a senhas.

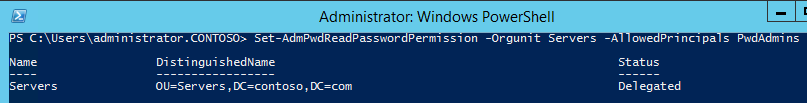

Se você deseja conceder acesso a senhas para grupos ou contas adicionais, use o comando "Set-AdmPwdReadPasswordPermission -OrgUnit <OU, onde estão localizadas as contas de PC> -AllowedPrincipals <Usuários ou grupos>".

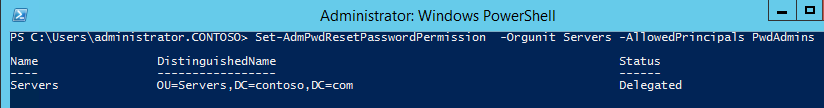

Os direitos de acesso para forçar a alteração de uma senha não expirada durante a próxima atualização da política de grupo são emitidos pelo seguinte comando: "Set-AdmPwdResetPasswordPermission -Identity <OU, onde estão localizadas contas de PC> -AllowedPrincipals <Usuários ou grupos>"

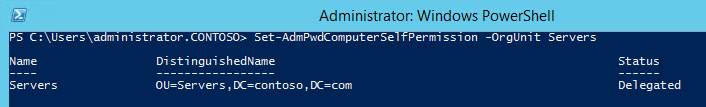

Então você precisa conceder direitos aos próprios computadores para modificar esses atributos. Para fazer isso, use o comando "Set-AdmPwdComputerSelfPermission -OrgUnit <OU, onde as contas do PC estão localizadas>"

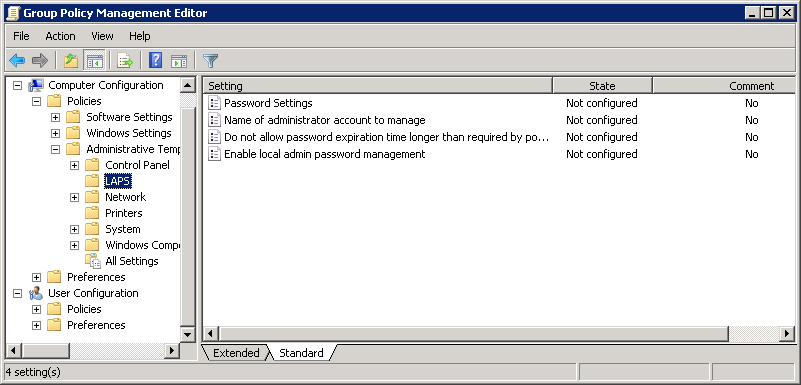

A próxima etapa é configurar a Diretiva de Grupo. Podemos controlar a complexidade e as datas de validade das senhas cujo nome de conta será alterado, além de ativar e desativar o LAPS.

O nome da conta deve ser indicado apenas se for uma conta criada especialmente. Se essa é uma conta acadêmica interna, esse parâmetro deve ser deixado em "Não configurado" (mesmo se a conta for renomeada), pois a conta interna será encontrada pelo conhecido SID.

O próximo passo é instalar a extensão da Diretiva de Grupo no PC. Isso pode ser atribuído a políticas de grupo, ao SCCM ou a outra ferramenta de implantação de aplicativos. Deve-se observar que, por padrão, o pacote msi instala apenas a parte do cliente, portanto, a implantação não requer a passagem de parâmetros adicionais ao instalador. Uma reinicialização do PC é necessária apenas na implantação por meio de políticas de grupo.

A maneira mais fácil de visualizar sua senha é usar a interface do usuário do LAPS. Digite o nome do computador no campo apropriado e clique em "Pesquisar". Se fizemos tudo corretamente, você verá a senha no campo correspondente.

Conclusão

Este artigo abordou as etapas básicas para implantar o LAPS. Mais informações estão disponíveis na documentação que acompanha o produto. O LAPS também possui um meio de registrar suas ações, o que não foi discutido neste artigo, mas descrito na documentação.