Meu nome é Sam Bone, estou aqui para falar com você sobre ataques de negação de serviço, e você me ajudará com isso. Falaremos um pouco sobre os hacktivistas que usaram esses ataques porque eu os acho interessantes. Eles mostram claramente quanto dano você pode causar com vários tipos de ataques de negação de serviço, enquanto corre o risco de ir para a cadeia.

De qualquer forma, ajuda outras pessoas a vender sistemas de segurança e me ajuda a interessar meus alunos a aprender como esses ataques funcionam e como se defender. Então hoje vocês serão minhas vítimas. Quantos de vocês trouxeram dispositivos com os quais não lamentam "matar"? Um, dois, três ... não muito. Ryan configurou uma rede sem fio na qual não podem ser conectados mais de 40 a 50 dispositivos, após o que essa rede será destruída. Eu tinha certeza de que muitos dos presentes não queriam que seu dispositivo fosse "morto". No entanto, acredito que este ataque pode ser usado para matar todas as máquinas no DefCon. Demonstrarei uma versão desse ataque que será mortal para dispositivos nesta sala, mas não afetará as conexões em outras salas.

Neste slide, você me vê, eu ensino ética de hackers, redes e segurança de computadores no San Francisco City College.

Aqui comigo, aqui estão dois convidados. Este é Matthew Prince, que vai falar sobre seu relacionamento com a ALLSEC. Fiquei muito feliz em conhecê-lo, porque estávamos chateados com a maneira imoral de que as pessoas más ajudem o LulzSec.

Retweetou alguns dos tweets da ALLSEC que apontavam casos de roubo de dados que eu considerava importantes, e ele lançou um serviço que eles usavam para se proteger de tais ataques. Portanto, será interessante ouvir sobre isso do próprio Matthew.

Meu segundo convidado é Ryan Carter. Ele construiu uma rede aqui e vai usá-la para "matar" pessoas que expressaram o desejo de se submeter voluntariamente a um ataque de negação de serviço, porque, graças a isso, aprenderemos sobre várias novas vulnerabilidades.

Este não é um ataque de "dia zero", eu não o proponho, é conhecido há muitos anos e tudo porque muitos fabricantes de dispositivos não corrigem suas vulnerabilidades. Portanto, se algum de vocês tiver dispositivos exóticos, seria interessante expô-los a esse ataque para descobrir como eles são vulneráveis.

Então, aqui está o conteúdo do que eu vou lhe mostrar. Primeiro, vou falar sobre o histórico de ataques de DoS e os hackers que o usaram, depois sobre um ataque de DDoS na quarta camada de transporte OSI, na qual milhares de atacantes derrubam um site, sobre um ataque de DoS no 7º nível de aplicativo, quando o hacker trava sozinho um ou mais servidores e o ataque DoS da rede local Anúncio de roteador, quando um hacker trava toda a rede.

Já no ano passado, eu lhe disse que a versão do IPv6 traria muitos problemas de segurança, e isso aconteceu. A sexta versão do protocolo da Internet é uma “distorção do tempo” quando várias coisas desenvolvidas em 1993 retornaram às nossas redes novamente, então o velho truque de hackers funcionou novamente. Na verdade, esse não é um truque muito antigo, mas destrutivo, e mostrarei como um hacker pode matar todas as máquinas Windows na mesma rede. Para fazer isso, você só precisa enviar alguns pacotes por segundo.

O chefe do Wikileaks, Julian Assange, empolgou a todos com um vazamento de informações, publicando cerca de mil telegramas secretos do governo dos EUA e depois colocou um arquivo misterioso criptografado com o algoritmo AES-256 como seu seguro na rede BitTorrent, para que não possa ser descriptografado sem uma chave. Assange disse que se for preso ou morto, ele publicará essa chave, com a qual o mundo poderá aprender ainda mais segredos "terríveis". No entanto, apesar do fato de Assange ter sido detido no Reino Unido e estar se preparando para ser deportado para a Suécia, a chave ainda não foi publicada.

O próximo slide mostra os membros da comunidade Anonymous que estão cansados de postar fotos de gatinhos no 4chan e decidiram salvar o mundo com o DoS. Para eles, faz sentido, mas acho que esse comportamento não tem sentido.

Em geral, eles começaram a atacar todos os que odiavam e começaram com os Scientologists, por isso é muito fácil odiar Scientologists. Então eles enfrentaram outras pessoas e, eventualmente, atacaram o HB Gary Federal. Esse cara, Aaron Barr, deveria estar aqui, mas três dias atrás ele recebeu uma ordem judicial proibindo-o de participar da discussão da DefCon e contar o que realmente aconteceu lá.

Barra estava contratualmente envolvida em segurança de computadores para empresas do governo quando Aaron alegou ser capaz de encontrar pessoas que trabalhavam com o LulzSec e as expôs correlacionando suas contas do Twitter e do Facebook. Portanto, os hackers decidiram puni-lo, o que acabou sendo uma tarefa extraordinariamente fácil.

A comunidade anônima geralmente usa ferramentas de hackers primitivas, mas a parte mais qualificada dessa comunidade conseguiu unir forças contra o HB Gary Federal. Para derrubar o site, eles usaram a injeção de SQL e sequestraram um servidor de email. Em seguida, eles enviaram uma carta falsa, como se em nome do proprietário da empresa, com uma solicitação para alterar o nome de usuário e a senha e desativar o firewall. Isso funcionou, após o qual o Anonymous entrou no servidor, pegou os emails de lá e os publicou na Internet.

Esses caras, que mais tarde se apresentaram como LulzSec, fizeram o que qualquer pessoa sã normalmente pede para não fazer e depois riram do que fizeram. Eles publicaram o correio roubado - ridiculamente, postaram informações confidenciais sobre o estado de saúde das pessoas na rede, causando danos a elas - novamente ridículas. Eles encontraram muita sujeira na correspondência da empresa e a publicaram, uma vez que realmente decidiram sintonizar a HBGary com uma séria sujeira.

O Anonymous decidiu então atacar a Câmara de Comércio dos EUA, usando a exploração Drupal, que é tecnicamente mais avançada do que as ferramentas de ataque primitivas que essa comunidade comumente usava.

Considere o ataque do hacktivista Th3j35t3r, conhecido sob o apelido de The Jester (Jester), no site do Wikileaks. Esta é uma demonstração de um ataque poderoso no 7º nível de OSI, embora ninguém saiba exatamente o que esse ataque faz, é realmente um segredo. Jester anuncia seus ataques no Twitter, os discute em seu blog e os mostra ao vivo no irc.2600.net.

As pessoas que foram atacadas por Jester mantiveram registros de pacotes, com base nos quais se pode concluir que, neste caso, o Slowloris foi usado - um ataque com algumas variações. Podemos dizer que pertence à ala direita do mesmo movimento, cuja ala esquerda é representada pelos grupos Anonymous e LulzSec. Ele provavelmente é um ex-militar, enquanto tentava retaliar aqueles cujas ações eram vistas como uma ameaça à vida dos soldados americanos, neste caso, Julian Assange e locais de recrutamento jihadistas islâmicos. Ele derrubou seus sites usando suas ferramentas e twittou sobre isso.

Qualquer um poderia falar com ele, e eu conversei com ele, ele não tem parceiros, ao contrário do LulzSec. Provavelmente é por isso que ele ainda não foi pego; além disso, ele é versado em garantir a segurança das operações militares, o que o LulzSec não aprendeu.

De qualquer forma, ele conseguiu desativar o site do Wikileaks mais de um dia. Conversei com ele em um bate-papo no IRC e ele disse: "Vou pausar o ataque", e o ataque imediatamente parou. Então ele disse: “Agora vou lançá-lo novamente!” E o ataque foi retomado. Isso me convenceu de que ele realmente controla esse ataque e é o que ele está fazendo. Este slide mostra o curso do ataque ao Wikileaks, que ele realizou sozinho, sem qualquer botnet. O ataque, que durou pouco mais de 30 minutos, desativou o site por 1 dia, 3 horas e 50 minutos.

Depois disso, Jester decidiu lutar contra o Anonymous, porque eles não gostaram dos ataques ao Wikileaks. Ele afirmou que iria introduzir o Trojan nas ferramentas Anonymous e capturá-los por dentro. Jester se concentrou na briga que se seguiu entre ele, Anonymous e LulzSec no ano passado, quando começaram a "explodir" um ao outro com vários truques, incluindo DoS.

Então, Jester atacou os caras da igreja Batista de Westboro. Esses caras também são muito fáceis de não gostar por causa de seu ódio patológico aos homossexuais e à comunidade LGBT.

Para demonstrar seu ódio, eles escolhem um funeral e apenas pedem que alguém se irrite. Usando um telefone 3G comum, o Jester derrubou quatro de seus sites por dois meses inteiros, e não tenho dúvidas sobre isso, porque sei que posso fazer isso sozinho, e meus alunos o fazem como qualquer um de vocês. O ataque do Slowloris funciona no Windows, portanto, não é nada difícil de implementar.

Portanto, a parte mais avançada do LulzSec continuou a hackear todo mundo em uma fila e, no final, eles publicaram um telefone onde você podia ligar e ordená-lo a hackear quem quisesse. Eles invadiram os sites do Senado dos EUA, FBI, OTAN, sites do governo britânico e publicaram o conteúdo do banco de dados da empresa de consultoria Booz Allen Hamilton. Fiquei furioso quando eles invadiram o servidor da polícia do Arizona porque foi um golpe muito tangível - eles publicaram nomes, senhas e hashes de login, e-mails. Fiquei indignado quando eles publicaram hashes com 50.000 senhas da Booz Allen Hamilton, metade das quais foram quebradas no dia seguinte.

Os dados da alta liderança militar entraram em acesso livre, e qualquer um poderia usar suas senhas e logins. Eles derrubaram alguns sites de jogos dos quais eu nem tinha ouvido falar e depois publicaram uma lista de suas vítimas no lulzsecurity.com e forneceram links para dados roubados deles.

Em seguida, invadiram o site de transmissão da PBS, sem fins lucrativos, e postaram todo tipo de besteira por lá. Seja como for, eles agora estão presos. Em 21 de junho de 2011, Ryan Cleary, que estava na periferia da LulzSec, foi preso e em 19 de julho o chefe dessa organização hacker foi detido em Londres. Apenas alguns dias atrás, em 27 de julho, um hacker da Topiary foi preso. Então, na realidade, esses hackers são apenas adolescentes britânicos que entraram em negócios sujos assim que escaparam de casa, e seu objetivo era enganar as pessoas por diversão. Eu me pergunto o que os leva a fazer esse tipo de coisa. Estou certo de que isso é porque eles são jovens e estúpidos, e é por isso que pensam que você pode atacar qualquer site do governo por diversão.

A propósito, Jester e Sabu disseram no Twitter que estavam aqui ontem e estavam na piscina deste hotel, onde a DefCon está sendo realizada. Duvido, mas quem sabe de que risco esses caras são capazes. Sabu, o principal homem do LulzSec, ainda está solto e deve ser capturado em breve, porque todos os seus cúmplices já foram presos. Como geralmente acontece, vale a pena prender um, e ele extraditará todos os outros, porque eles não são muito fortes para garantir a segurança operacional.

De qualquer forma, um ataque de DoS no 4º nível do modelo OSI é um dos ataques mais simples quando muitos atacantes atacam o mesmo alvo. Foi o que foi usado para "derrubar" o MasterCard e a Visa, mas os hackers não puderam causar o mesmo dano à Amazon, embora o Anonymous tentasse fazê-lo.

O ataque da MasterCard foi um protesto que uniu muitas pessoas. Esse método de ataque, realizado com a ajuda da ferramenta hacker Low Orbit Ion Canon, requer a participação de muitos computadores, 3.000 ou talvez 30.000 atacantes, e seu número exato não é conhecido.

Eles foram capazes de desativar o site desse sistema de pagamento por 1 dia, 13 horas e 23 minutos.

Esse é um dos tipos de ataques sobre os quais Kaspersky falou em sua entrevista em 21 de maio. Ele foi questionado sobre quantas máquinas comprometidas seriam necessárias para cortar completamente a África do Sul da Internet e ele respondeu que isso exigiria centenas de milhares de computadores infectados. Mas eu sei que isso não é verdade, para isso você precisará de apenas um telefone celular 3G. Aparentemente, Kaspersky não quis dizer tal ataque, ele estava pensando em um ataque no OSI nível 4, onde milhares de máquinas visam destruir um alvo comum. Para fazer isso, basta que muitos usuários pressionem a tecla F5 repetidamente, atualizando a página do navegador e sobrecarregando o site específico com solicitações. Este é um dos métodos de ataque DoS mais primitivos.

Um dos tipos mais poderosos de ataques de negação de serviço no 7º nível do modelo OSI é um ataque usando o software Slowloris, escrito por Robert "RSnake" Hansen, há alguns anos. Havia muitas versões desse software, cuja essência é que um computador envia muitas solicitações GET incompletas ao servidor da Web, tentando manter a conexão aberta pelo maior tempo possível.

O servidor é forçado a processá-los e, em última análise, é simplesmente "bloqueado" por todas essas solicitações. Uma solicitação para receber uma página do servidor é um cabeçalho HTTP que se parece com informações do 2º ou 3º nível. Este slide mostra várias linhas e você envia apenas parte dessas linhas ao servidor e nunca envia o restante. Ao mesmo tempo, o servidor acredita que você está em algum tipo de rede não confiável; portanto, seus pacotes foram fragmentados e, como a primeira metade, ela acredita que a segunda metade da solicitação ainda está chegando e continua a aguardá-la sem fechar a conexão.

Assim, o servidor “congela” todas as conexões de entrada, e este é um ataque muito poderoso, que realmente o desconecta do resto da Internet. Vou mostrá-lo em alguns minutos.

O Slowloris congela todas as linhas de entrada disponíveis e, para matar o servidor Apache, você só precisa enviar cerca de um pacote por segundo.

Outra ferramenta de ataque DoS chamada RU-Dead-Yet é semelhante ao Slowloris, mas usa HTTP POST incompleto e enviando longos campos de mensagens ao servidor. Isso interrompe o IIS, mas requer milhares de pacotes por segundo.

Um ataque de DoS usando o modo Keep-Alive permite enviar 100 solicitações em uma conexão. Não é tão poderoso quanto o Slowloris, mas é outra maneira eficaz de carregar totalmente o servidor com solicitações.

Em muitos ataques, Jester supostamente adere a esses princípios: ele age através do Tor para ocultar o endereço da fonte do ataque, ninguém sabe exatamente o que ele está fazendo e seus ataques DoS têm como objetivo o nível 7. Ao fazer isso, ele usa sua própria ferramenta chamada XerXes, cuja interface gráfica é semelhante ao Linux.

Um dos recursos mais importantes dos ataques de negação de serviço no nível 7 é que, se você puder iniciá-los através do anonimizador, não acabará na cadeia. Ion com baixa órbita A Canon não usa essa função, porque deve enviar muito tráfego de você para a outra extremidade da rede, mas se você tentar executá-lo através do Tor, você simplesmente engasgará com seu próprio ataque. Além disso, esse ataque pode derrubar o Tor, porque age como um lança-chamas, queimando tudo o que está localizado por você e pelo alvo.

O ataque no 7º nível funciona como um míssil guiado - ele simplesmente envia vários pacotes que não o prejudicam quando chegam ao servidor, mas o tornam inacessível. Portanto, esse ataque pode ser iniciado através do anonimizador. Nesse caso, a vítima não será apenas incapaz de determinar de onde vem o ataque, mas também não poderá se defender usando as regras do firewall, porque o firewall está procurando um endereço de origem e, nesse caso, os pacotes vêm de endereços diferentes.

Se você bloquear todos os nós de saída do Tor, o que é exatamente o que você deve fazer, isso impedirá que os invasores usem a rede Tor e eles procurarão algo mais, como um botnet de máquinas invadidas. De qualquer forma, a XerXes começa a trabalhar em uma rede asiática anônima e "derruba" o alvo, após o que Jester publica outro tweet chamado "TANGO DOWN". Esta ferramenta apareceu pela primeira vez há cerca de dois anos.

Outro tipo de ataque de DoS é o Link-Local DoS, que usa o novo protocolo IPv6 da Internet. Se você possui uma versão de qualquer sistema operacional Linux, Vista, Windows 7 ou Windows XP moderno, habilita o IPv6, que não é usado por padrão, porque todos os servidores de domínio, servidores DNS ou servidores de correio usam o IPv6, goste ou não . Mas se você seguir suas próprias regras, desative-o como qualquer outro serviço indesejado que você não use, o que permitirá que você "mate" o ataque.

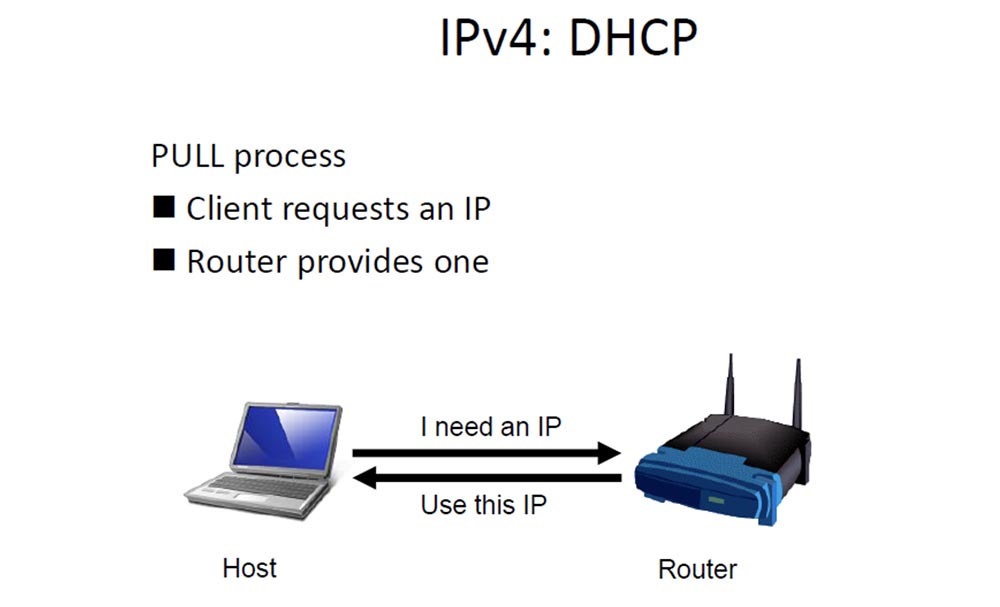

Se você não é uma pessoa tão estranha para usar um endereço IP estático e a maioria das pessoas não o usa, então, usando o protocolo IPv4, o computador solicita que um servidor DHCP envie um endereço IP através do roteador durante a inicialização. O servidor responde: "OK, use este IP", certificando-se de que ninguém mais use esse endereço, e é tudo. Não há mais tráfego entre o computador e o DHCP até que o computador seja reiniciado ou desligado, e esse pode ser um período bastante longo. Um breve resumo desse processo: preciso de um IP - recebo um IP.

No entanto, o IPv6 funciona de maneira diferente - aqui um roteador participa da distribuição de endereços, que se anuncia com a chamada “Eu sou um roteador! Vamos lá, abandone todos os seus negócios e entre na minha rede agora! ”, Após o qual todos os computadores respondem, receba endereços IP e conecte-se à rede. A transmissão ocorre aqui, embora pessoas exigentes notem que isso não é inteiramente verdade - neste protocolo, a banda larga é chamada multicast. Não há banda larga; o multicast é usado quando há uma fonte e vários destinatários. , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

Ou seja, adiciono um roteador que anuncia seu prefixo, todos se juntam a ele e o jogo acaba. Mas se eu enviar um monte de pacotes indesejados a uma velocidade de várias centenas por segundo, você verá que o processador do computador fica com uma carga abaixo de 100% por muito, muito tempo.(aplausos da audiência)

Ou seja, adiciono um roteador que anuncia seu prefixo, todos se juntam a ele e o jogo acaba. Mas se eu enviar um monte de pacotes indesejados a uma velocidade de várias centenas por segundo, você verá que o processador do computador fica com uma carga abaixo de 100% por muito, muito tempo.(aplausos da audiência) 24:00 minConferência DEFCON 19. Três gerações de ataques de negação de serviço (envolvendo a audiência como vítimas). Parte 2

24:00 minConferência DEFCON 19. Três gerações de ataques de negação de serviço (envolvendo a audiência como vítimas). Parte 2Obrigado por ficar conosco. Você gosta dos nossos artigos? Deseja ver materiais mais interessantes? Ajude-nos fazendo um pedido ou recomendando a seus amigos, um

desconto de 30% para os usuários da Habr em um análogo exclusivo de servidores básicos que inventamos para você: Toda a verdade sobre o VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de US $ 20 ou como dividir o servidor? (as opções estão disponíveis com RAID1 e RAID10, até 24 núcleos e até 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10 GB DDR4 240 GB SSD de 1 Gbps até a mola gratuitamente, ao pagar por um período de seis meses, você pode fazer o pedido

aqui .

Dell R730xd 2 vezes mais barato? Somente nós temos

2 TVs Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 a partir de US $ 249 na Holanda e nos EUA! Leia sobre

Como criar um prédio de infraestrutura. classe usando servidores Dell R730xd E5-2650 v4 custando 9.000 euros por um centavo?