Acontece que, mesmo no diretório da Microsoft Store, você pode publicar um programa malicioso, e ninguém notará. Isso é muito conveniente para os invasores, porque a maioria dos usuários pensa em diretórios como a Microsoft Store, App Store e Google Play como um tipo de refúgio seguro onde eles estão protegidos contra vírus (é claro que não é assim). Assim, milhares de usuários despreocupados baixam o aplicativo sem suspeitar de nada de ruim. Infelizmente para os golpistas, agora esta loja foi parcialmente coberta.

Em 17 de janeiro de 2019, a Symantec

encontrou oito aplicativos com cryptominers integrados na Microsoft Store. Todos os aplicativos pertencem à classe PWA (Progressive Web Applications), são instalados no Windows 10 e funcionam em uma janela separada (WWAHost.exe), que não se parece com um navegador, mas na verdade são aplicativos baseados em navegador.

Esses programas não fazem nada de errado com o computador da vítima. Eles simples e silenciosamente exploram o Monero na CPU, sem muita carga de CPU.

A Symantec relatou imediatamente a descoberta à Microsoft e logo foram removidas do catálogo. 15 de fevereiro, o relatório foi

publicado em domínio público .

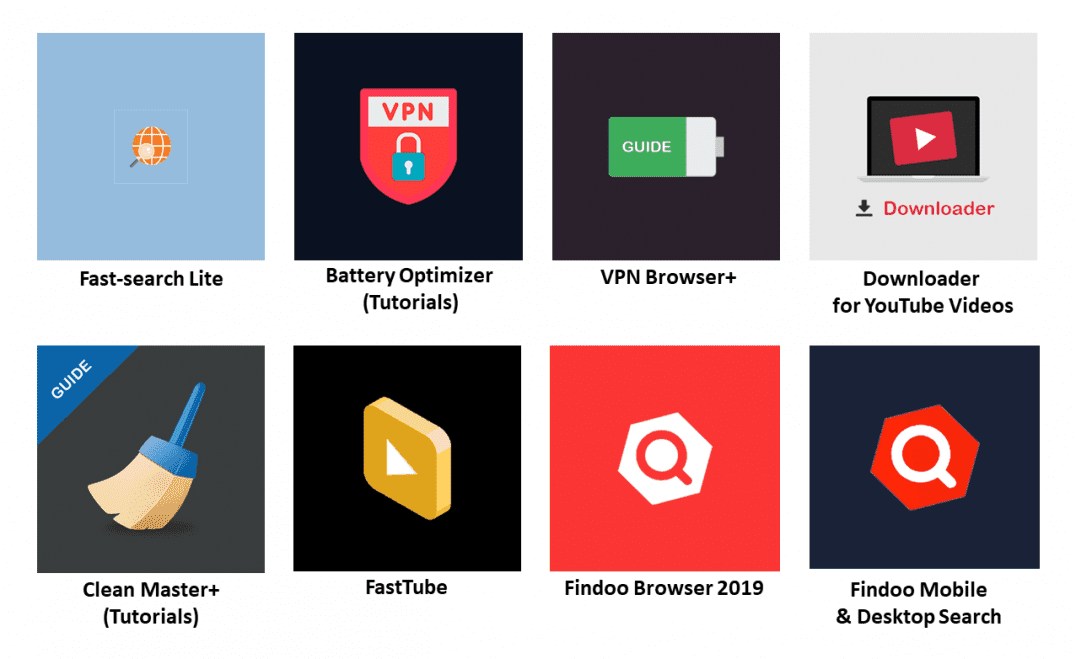

A lista de aplicativos abrange várias categorias temáticas: aqui estão os manuais para otimizar seu computador e a bateria (há alguma ironia aqui), um aplicativo para pesquisar na Internet, navegadores da Web e programas para baixar vídeos do YouTube.

Embora os desenvolvedores sejam três empresas (DigiDream, 1clean e Findoo), os especialistas da Symantec acreditam que eles são de fato criados por uma pessoa ou grupo.

Por um lado, se um desenvolvedor escrevesse sobre mineração em letras minúsculas no contrato do usuário, com uma probabilidade de 99%, ninguém teria percebido essa frase, mas suas ações seriam completamente legais. Por outro lado, em qualquer caso, a mineração provavelmente viola as regras dos aplicativos da Microsoft Store, portanto, eles simplesmente não seriam colocados no catálogo.

Esses aplicativos foram publicados entre abril e dezembro de 2018, com a maioria publicada no final do ano.

Não se sabe quantos usuários baixaram e instalaram programas. Mas eles eram fáceis de encontrar nos topos de aplicativos gratuitos nos topos da Microsoft Store. A Symantec diz que, em meados de janeiro, 1.900 classificações foram publicadas para esses aplicativos, o que significa que o número de usuários está na casa dos milhares, ou talvez dezenas de milhares. Por outro lado, as classificações podem ser encerradas, portanto, não é possível fazer uma avaliação precisa.

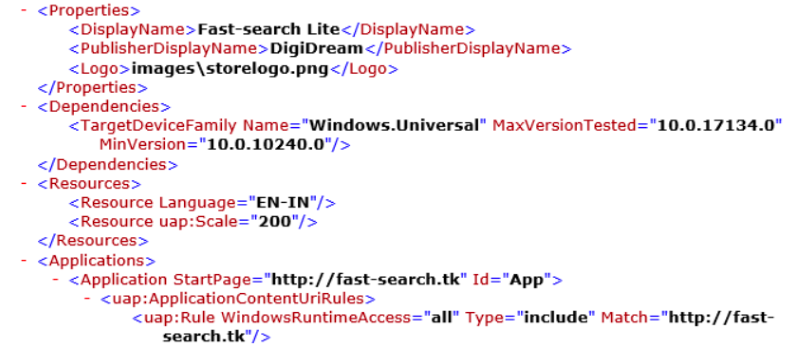

Assim que os aplicativos são baixados e iniciados, eles baixam imediatamente a biblioteca JavaScript para mineração do servidor do desenvolvedor. Como isso é feito: os domínios oficiais de cada programa são registrados no arquivo de manifesto. Por exemplo, o domínio

Fast-search.tk do

aplicativo Fast-search Lite na captura de tela abaixo.

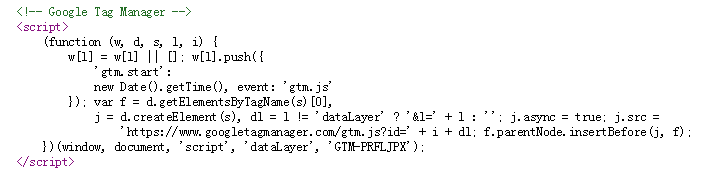

Após a instalação, o aplicativo acessa esse domínio e ativa o script GTM (Google Tag Manager), e todos os oito aplicativos fazem isso com a mesma chave GTM-PRFLJPX. O Gerenciador de tags do Google é uma ferramenta de marketing comum. O link tem o formato

https://www.googletagmanager.com/gtm.js?id={GTM ID} , que teoricamente permite acessar uma função arbitrária usada pelos atacantes.

Sob o disfarce do GTM, o seguinte script é iniciado:

Ao ouvir o tráfego de rede, os especialistas da Symantec notaram que esse script está acessando um servidor remoto e tentando baixar a biblioteca

http://statdynamic.com/lib/crypta.js .

Bem, então está claro. O Crypta.js é uma biblioteca criptografada para mineração, que usa a CPU e extrai a moeda Monero, popular entre os cibercriminosos. Por que popular? Como é especialmente otimizado para mineração no processador central, até agora a mineração é pelo menos um pouco lucrativa.

Na realidade, o Crypta.js é uma versão da conhecida biblioteca Coinhive, um serviço jurídico que foi aberto em setembro de 2017 e ainda está funcionando, permitindo que os usuários monetizem a base de usuários para desenvolvedores de programas e proprietários de sites.

A Symantec descriptografou o Crypta.js e encontrou uma conta Coinhive na qual o dinheiro da mineração é

transferido :

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . Talvez um dia, no futuro, em tais situações, a conta do atacante seja presa e as moedas dele sejam distribuídas entre todas as vítimas.