Estamos acostumados ao fato de que os dados podem ser facilmente transmitidos pelo ar. A transmissão de dados sem fio é usada em qualquer lugar - WiFi, Bluetooth, 3G, 4G e outros. E o principal critério para avaliar uma tecnologia específica tornou-se a velocidade e a transferência de dados e seu volume. Mas isso é sempre importante?

Por exemplo, na indústria, as tecnologias sem fio também estão ganhando força, mas, além das habituais WiFi, Bluetooth e outras tecnologias modernas, em locais industriais, muitas vezes é possível encontrar, à primeira vista, protocolos exóticos. Por exemplo, WirelessHART ou Trusted Wireless 2.0, transmitindo dados a uma velocidade máxima de 250 kbps. Primeiro, você começa a pensar que essas são algumas tecnologias ultrapassadas e precisa mudar para o WiFi e outros protocolos "rápidos". Mas isso é verdade para a indústria? Vamos descobrir.

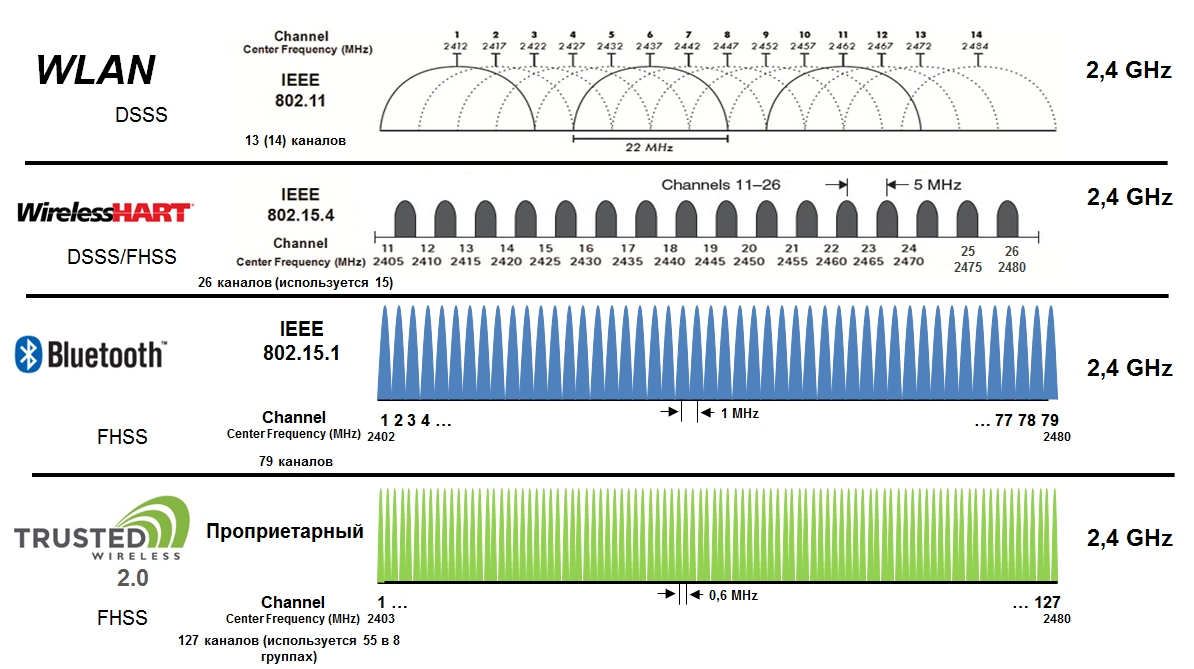

Compare quatro tecnologias - WiFi, Bluetooth, Trusted Wireless 2.0 e WirelessHART. Consideraremos todas as tecnologias com uma frequência de 2,4 GHz. Outras frequências para a Federação Russa não são muito relevantes (bem, talvez 5 GHz, mas esse intervalo de frequência suporta apenas WiFi).

Vamos comparar por vários critérios:

- confiabilidade da transmissão de dados;

- compatibilidade com outras redes sem fio;

- segurança de transferência de dados;

- faixa de transmissão de dados;

- estrutura de rede;

- a natureza da interação dos nós da rede.

A comparação é teórica.

Confiabilidade dos dados

A primeira coisa que as questões começam a surgir quando se considera a organização de uma rede usando tecnologias sem fio é a confiabilidade da transmissão de dados. Pela confiabilidade da transmissão de dados, proponho entender a transmissão de dados com uma conexão permanente e sem perda de dados.

Dois fatores principais podem causar perda de dados e falha na conexão:

- interferência eletromagnética;

- atenuação do sinal devido à propagação de ondas de rádio no espaço livre e à ocorrência de reflexões.

Interferência eletromagnéticaA interferência eletromagnética em uma instalação industrial é gerada, em primeiro lugar, por conversores de frequência, acionamentos elétricos e outros equipamentos primários. Essa interferência tem uma faixa de frequência que é um múltiplo de kHz ou MHz. E todas as tecnologias que adotamos para comparação funcionam a uma frequência de 2,4 GHz. A interferência do equipamento primário simplesmente não atinge esse intervalo. Assim, outros sistemas sem fio que transmitem dados a uma frequência de 2,4 GHz se tornam uma fonte de interferência. Existem duas abordagens completamente diferentes para garantir a compatibilidade eletromagnética desses sistemas:

- o uso da modulação de banda larga com difusão direta do espectro (Direct Sequence Spread Spectrum - DSSS);

- o uso do ajuste pseudo-aleatório da frequência de trabalho (Frequency Hopping Spread Spectrum - FHSS).

Ao usar o DSSS, o sinal útil passa pelo gerador de códigos espalhados, onde um bit de informação útil é substituído por N bits, o que aumenta a frequência do relógio em N vezes. Isso afeta a expansão do espectro também N vezes. No receptor, esse sinal passa pelo mesmo gerador e as informações são decodificadas. A vantagem dessa abordagem é a capacidade de transmitir dados em uma velocidade muito alta. O sinal ocupa uma determinada banda de frequência e a interferência em banda estreita distorce apenas algumas frequências do espectro, mas há informações suficientes para decodificar o sinal com segurança. Porém, após um certo limite da largura do espectro da frequência de interferência, o sinal será impossível de decodificar. O gerador simplesmente não entende onde está o sinal útil e onde está sobreposto.

Dsss

DsssAo usar o FHSS, a taxa de dados muda em uma ordem pseudo-aleatória. Nesse caso, a interferência resultante afetará apenas uma das frequências aleatórias, independentemente da largura do espectro.

Fhss

FhssAssim, no caso de séria interferência eletromagnética no sistema FHSS, parte dos dados será perdida e, no sistema DSSS, a transferência de dados será interrompida completamente.

O WiFi usa DSSS. A largura de um canal é 22 MHz e, consequentemente, 14 canais WiFi estão disponíveis na faixa de 2,4 GHz. Apenas 13 está disponível na Rússia e, ao mesmo tempo, 3 canais sem sobreposição estão disponíveis para uso. Certamente, muitos de vocês assistiram à imagem de como o WiFi é completamente em casa. Isso pode acontecer apenas porque o vizinho tem um ponto de acesso operando no mesmo canal que o seu ponto ou em um canal sobreposto.

O Bluetooth usa a tecnologia FHSS. A largura de um canal é de 1 MHz. 79 canais estão disponíveis para reconstrução e acesso. Assim como o WiFi, um número diferente de canais pode estar disponível em diferentes países.

O HART sem fio usa uma combinação de FHSS e DSSS. A largura de um canal é de 2 MHz e todos os canais estão localizados a uma largura de 5 MHz, ou seja, Estão disponíveis 16 canais e todos eles não se sobrepõem.

O Trusted Wireless 2.0 usa a tecnologia FHSS. Os dispositivos têm 127 canais disponíveis para sintonia. O número de frequências disponíveis para seleção por um dispositivo específico depende da "lista negra de frequências", configurada para garantir a compatibilidade com outros sistemas sem fio, e se grupos de frequência especiais (bandas de RF) são usados para otimizar a rede sem fio.

Fig. Atenuação de sinal devido à propagação de ondas de rádio no espaço livre e à ocorrência de reflexões

Fig. Atenuação de sinal devido à propagação de ondas de rádio no espaço livre e à ocorrência de reflexõesDurante a propagação no meio de transmissão, o sinal enfraquece devido a várias influências externas. O principal fator são as reflexões que ocorrem durante a propagação da onda de rádio. O sinal do transmissor para o receptor se propaga em várias direções. Nesse sentido, várias ondas atingem o receptor que contém a mesma informação, mas devido a diferentes caminhos de propagação, elas podem ter fases diferentes. Isso pode atenuar o sinal (quando as ondas de rádio de entrada estão na fase antifase) ou amplificar (quando as fases coincidem). No contexto desse problema, o FHSS recebe uma vantagem adicional - a frequência com que os dados são transmitidos muda constantemente, o que resolve automaticamente o problema físico descrito acima. Se durante a propagação de uma onda de rádio em várias direções, a transmissão de dados for impossível em uma frequência, o sinal na próxima frequência será forte o suficiente para receber.

Fig. Atenuação de sinal devido à propagação de ondas de rádio no espaço livre e à ocorrência de reflexões

Fig. Atenuação de sinal devido à propagação de ondas de rádio no espaço livre e à ocorrência de reflexõesCompatibilidade com outras redes sem fio

Como mencionado acima, a interferência só pode ser causada por outros sistemas operando com uma frequência de 2,4 GHz. Devido ao fato de que as redes sem fio na indústria estão ganhando cada vez mais popularidade, existem mais desses sistemas nos sites. Portanto, a questão de garantir a compatibilidade das redes sem fio é muito importante para a organização da transmissão de dados confiável e ininterrupta.

O pior de tudo é com compatibilidade WiFi. Devido ao fato de o WiFi usar apenas DSSS como modulação, e o canal ter uma largura suficientemente grande, usá-lo simultaneamente com outras tecnologias sem fio é bastante problemático. Ao mesmo tempo, como mencionado acima, podemos criar apenas três redes WiFi, mas isso só acontece no mundo ideal. Na realidade, muito mais redes Wi-Fi se dão bem em qualquer prédio de apartamentos ou shopping center, e temos redes que operam em canais sobrepostos, o que prejudica significativamente a qualidade da comunicação e, às vezes, impossibilita a conexão com o Wi-Fi.

No topo da compatibilidade está o Trusted Wireless. Este protocolo oferece um mecanismo de lista negra de frequência além do FHSS. Este mecanismo permite que você coloque o intervalo de frequências usadas por outras redes na "lista negra". As frequências desta lista não são usadas pelos dispositivos Trusted Wireless 2.0 e o ajuste para essas frequências não é realizado.

O HART sem fio com compatibilidade também está indo bem - o FHSS também é usado e é possível usar canais na lista negra, mas o pequeno número de canais para ajuste de frequência não permite que ele seja tão flexível quanto o Bluetooth ou o Trusted Wireless. Nos dois últimos protocolos, se houver algum impedimento em alguma frequência, é possível mudar para muitos outros canais.

Segurança de Dados

A segurança da informação agora é uma tendência muito ativa na automação industrial, e esse problema não pode ser ignorado, principalmente quando se fala de redes sem fio, pois as informações são transmitidas por uma interface insegura - de fato, pelo ar. É importante considerar e impedir o acesso não autorizado e transmitir dados em formato criptografado.

Os dados transmitidos via Wi-Fi podem ser protegidos usando vários métodos de autenticação e criptografia (WEP, TKIP, WPA, WPA-2), mas existem várias ameaças à segurança da informação ao usar o WiFi. E devido à popularidade do protocolo, todos esses métodos são pesquisados com muita facilidade, sem mencionar várias análises de vídeos no YouTube. (geralmente todas as vulnerabilidades são discutidas e, em torno do hackeamento de WiFi, uma comunidade grande o suficiente sempre é criada)

A conexão Bluetooth é protegida com um código PIN e criptografia. Mas o Bluetooth é o mesmo que o WiFi. Este é um protocolo aberto muito popular e há muitas informações sobre como decifrá-lo nesses sites da Internet.

Graças à tecnologia proprietária, o canal sem fio Trusted Wireless 2.0 é muito melhor protegido contra possíveis ataques do que protocolos abertos.

Além disso, o Trusted Wireless 2.0 possui dois mecanismos de segurança: criptografia de todos os dados transmitidos usando o protocolo AES-128 e um protocolo de autenticação proprietário que permite verificar se a mensagem foi recebida por um destinatário autorizado, devido ao fato de que essa mensagem possui um código especial que não pode para ser repetido.

O WirelessHART é protegido com criptografia AES com uma chave de 128 bits.

As tecnologias que usam o FHSS também recebem um bônus adicional, pois a transição de frequência para frequência ocorre de acordo com um algoritmo pseudo-aleatório, que é determinado individualmente para cada conexão.

Faixa de transmissão de dados

Para transmissão de dados sem fio, especialmente para aplicações externas, o alcance da transmissão de dados desempenha um papel decisivo. Mas também em aplicações onde não há necessidade de transmissão de dados a longas distâncias, um alto nível de sensibilidade do receptor cria um sistema de reserva para transmissão de dados em condições difíceis, por exemplo, transmissão de dados na ausência de visibilidade direta.

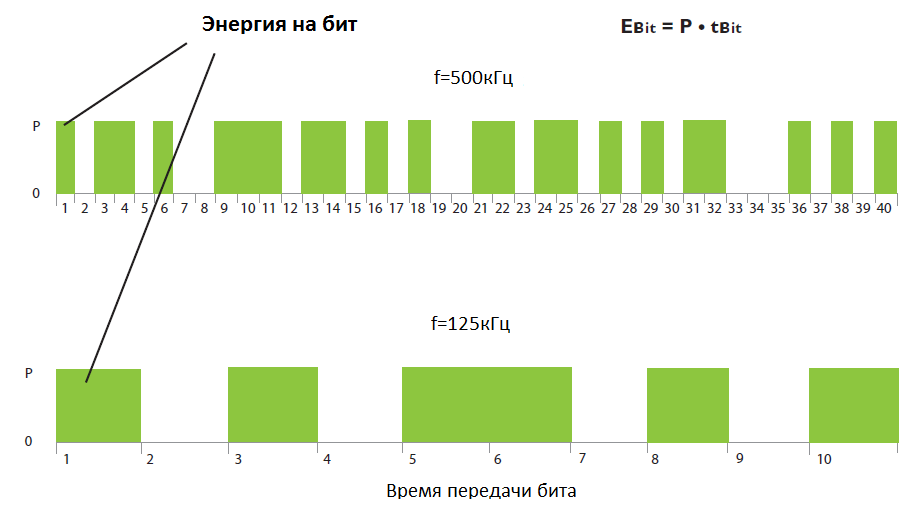

O nível de sensibilidade é afetado pela taxa de dados. Cada bit é transmitido com uma certa potência de transmissão P. A energia para cada bit é determinada pela fórmula Ebit = P * tbit, onde tbit é o tempo de transmissão desse bit.

Com uma diminuição na taxa de transferência de dados, o tempo de transmissão de cada bit aumenta, o que gera um aumento de energia por bit, devido ao qual obtemos um ganho de sinal significativo.

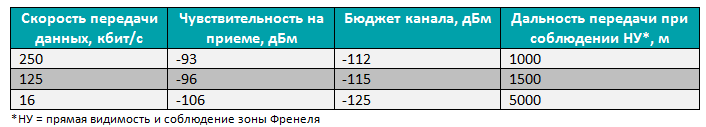

No Trusted Wireless 2.0, as seguintes taxas de dados podem ser selecionadas:

O WiFi, com uma taxa de transferência de dados de 54 Mbps em uma rede sem fio, permite transferir dados em distâncias de até 1 km, usando uma poderosa antena de foco estreito. Se você reduzir a velocidade para 6 Mbit / s, poderá alcançar uma distância de transmissão de dados de 1 a 2 km.

O Bluetooth tem velocidades mais modestas em comparação com o Wi-Fi (cerca de 1 Mbps) e enquanto os dados podem ser transmitidos em distâncias de até 1,5 km.

O WirelessHART opera a uma taxa de transferência de dados de 250 kbps. A distância média é considerada de 255 m. Com uma antena direcional, distâncias de cerca de 2 km também podem ser alcançadas, mas, como regra, os sensores de campo ou os adaptadores WirelessHART não possuem antenas omnidirecionais muito poderosas, que fornecem uma distância média de 255 m.

Estrutura de rede

As topologias usadas também têm uma diferença significativa.

Se falamos sobre Bluetooth, você pode usar duas topologias: ponto a ponto e estrela. Até 7 dispositivos podem ser conectados a uma estrela.

O WiFi oferece uma seleção mais rica. Tradicionalmente, você pode organizar uma topologia em estrela - todos nós a criamos em casa repetidamente, conectando vários dispositivos a um ponto de acesso doméstico. Mas você também pode criar topologias mais complexas. Alguns dispositivos podem ser usados no modo “ponte”, o que permite que o dispositivo atue como um repetidor de WiFi. Além disso, agora estão disponíveis dispositivos que permitem criar redes de malha (sobre eles um pouco mais tarde) com base em WiFi. (por exemplo, FL WLAN 1100 - 2702534). E o WiFi permite que você organize o chamado roaming. Uma rede é chamada de roaming quando vários pontos de acesso com o mesmo SSID estão instalados e o cliente pode passar de um ponto de acesso para outro (deve ser fornecida uma cobertura WiFi adequada), enquanto permanece na mesma rede sem fio.

O Trusted Wireless 2.0 também permite que você use dispositivos como repetidores e, além disso, restaure a comunicação em caso de interrupção do sinal. I.e. se o dispositivo perder a conexão, ele estará procurando outro repetidor mais próximo através do qual os dados possam ser transmitidos. Assim, a comunicação é restaurada e os dados começam a ser transmitidos através do canal de backup. A restauração da comunicação leva de milissegundos a segundos - dependendo da taxa de transferência de dados selecionada. Uma topologia semelhante, em que os canais de comunicação se alinham através de repetidores selecionados arbitrariamente, é chamada de topologia de malha.

Além da topologia de malha, os dispositivos com Trusted Wireless 2.0 suportam topologias ponto a ponto, em estrela e em linha.

Devido ao alto nível de sensibilidade dos receptores do dispositivo Trusted Wireless 2.0, às vezes os nós são conectados não aos repetidores mais próximos, mas aos mais remotos. Para evitar tais situações, o Trusted Wireless 2.0 fornece uma “lista negra de repetidores” (inglês parent-black-list), que define os nós com os quais a conexão não deve ser estabelecida. Também é fornecida uma "lista branca de repetidores" (por exemplo, lista de pais-brancos), que indica os nós preferidos para a conexão. Por padrão, todos os repetidores têm permissão para se conectar.

O WirelessHART também usa uma rede mesh na qual 254 sensores finais podem ser conectados.

A natureza da interação dos hosts

A troca interna de dados entre nós individuais é necessária para manter a rede sem fio, independentemente da quantidade de informações transmitidas. Assim, o processo de adicionar um novo nó à rede, bem como o gerenciamento dos nós existentes, desempenha um papel importante em termos de garantir a confiabilidade da rede e otimizar o tráfego transmitido.

O WirelessHART usa uma abordagem centralizada de gerenciamento de sites. Há um "gerente" na rede que envia todas as solicitações aos nós e recebe respostas. Dessa forma, essa abordagem cria uma grande quantidade de tráfego passando por um único nó da rede - o gerente.

O mesmo vale para WiFi e Bluetooth. Aqui, toda a troca de dados passa por pontos de acesso e, se o ponto de acesso falhar, os dispositivos não poderão mais trocar dados.

O Trusted Wireless 2.0, por sua vez, usa uma abordagem distribuída. O gerenciamento de rede é dividido em zonas pai / filho (pai / filho, P / C). O repetidor (ou o nó central da rede) atua como pai através do qual outros repetidores ou dispositivos finais, os herdeiros, estão conectados à rede. Assim, pais e herdeiros formam uma estrutura de árvore. Os pais são responsáveis por todos os herdeiros diretos e por conectar o novo herdeiro. Toda essa informação não é enviada para o dispositivo central, mas permanece dentro da zona pai / herdeiro, o que reduz significativamente o tráfego na rede.

Por exemplo, se você precisar conectar um novo dispositivo à rede, isso acontecerá em várias etapas:

- pesquisa de dispositivo para a estação mais próxima, ou seja, o dispositivo "escutará" o ar;

- sincronização com a estação selecionada para transmissão de dados;

- mudar para o algoritmo FHSS usado por este dispositivo;

- enviando uma solicitação de conexão (por exemplo, solicitação de associação);

- receber confirmação de conexão (por exemplo, reconhecimento de associação).

E todas essas ações são realizadas no âmbito de uma zona de P / C. Para comparação, no WirelessHART, usando uma abordagem centralizada, conectar um novo nó à rede requer 6-7 comandos. Para uma rede ponto a ponto simples, a operação de junção levará cerca de 2 segundos e a troca de dados começará em 10 segundos. Uma rede composta por 100 nós exigirá cerca de 600 a 700 comandos para conectar e trocar dados, e só poderá iniciar em 25 minutos!

Além disso, dentro de uma zona de P / C, o dispositivo pai coleta informações de diagnóstico dos dispositivos nessa zona e armazena todas essas informações.

Fig. Divisão da zona pai / filho (pai / filho - P / C)

Fig. Divisão da zona pai / filho (pai / filho - P / C)Além disso, essa abordagem reduz significativamente o tempo de convergência da rede.

Se o gerenciador de rede for desenergizado em uma rede controlada centralmente, todas as informações sobre as conexões nessa rede serão perdidas e a rede será restaurada por um longo período de tempo.

Em uma rede baseada no Trusted Wireless 2.0, os processos de gerenciamento são executados em paralelo em diferentes ramificações da árvore, o que fornece uma aceleração significativa ao restaurar a rede.

Conclusão

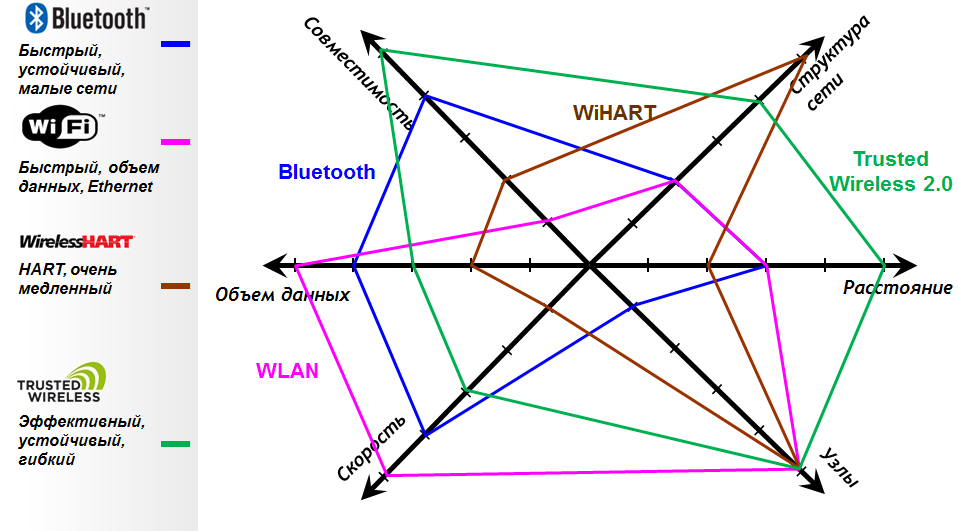

O que temos no total? O Trusted Wireless e o WirelessHART, embora com velocidade muito mais lenta, nem sempre são os critérios mais importantes para redes industriais. Freqüentemente, a tecnologia sem fio é necessária para expandir o cabo, o que não é possível deitar. Nesses casos, geralmente a tarefa é transmitir sinais discretos e analógicos, e isso não requer altas velocidades. Ou você precisa coletar dados de alguma instalação remota que troque dados via PROFIBUS DP ou Modbus RTU - esses protocolos na maioria das aplicações também não exigem a velocidade de transferência de dados, mas a própria estação pode estar bem distante. O WiFi e o Bluetooth não fornecem transferências de dados de longa distância. E configurar WiFi e Bluetooth a distâncias de 1 km é uma tarefa bastante trabalhosa. O Trusted Wireless, pelo contrário, devido à sua baixa velocidade, mostra-se perfeitamente em transmissões de longa distância.

Mas o que é realmente importante para a indústria é a confiabilidade da transferência de dados e sua compatibilidade com os sistemas sem fio existentes. É disso que o Trusted Wireless e o WirelessHART podem se orgulhar - através do uso de FHSS e listas negras, eles são muito confiáveis e permitem uma compatibilidade muito alta com outras tecnologias.

Mas isso não significa que o WiFi ou o Bluetooth não sejam usados em instalações industriais. Eles também são frequentemente usados, mas não muito para outras tarefas. Eles permitem organizar a transmissão de dados em alta velocidade em distâncias curtas, por exemplo: automação de um grande armazém ou sala de máquinas.

Portanto, você não pode dar preferência a nenhuma tecnologia - cada uma é adequada para sua tarefa e, na maioria das vezes, elas são usadas juntas na estrutura de um único sistema de controle de processo.

Precisa de ajuda para construir uma rede industrial? Visite nosso

site .