Durante o processo de análise forense digital, pode ser necessário descobrir uma associação de contas de usuário local (sem domínio) em grupos internos. Por exemplo, quando você verifica as ACLs de alguns objetos que contêm permissões apenas para grupos de segurança locais.

Testei alguns analisadores de registro do sistema, mas não encontrei pelo menos uma ferramenta com essa função. BTW, se você conhece esse aplicativo, escreva um nome nos comentários.

Então, tentei entender como verificar manualmente a associação de uma conta de usuário e aqui está a solução. Tudo o que você precisa é de editores hexadecimais e, é claro, paciência :)

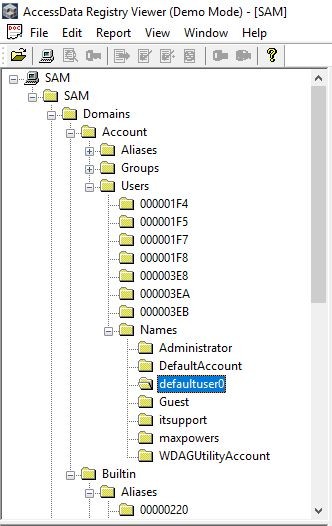

Primeiro, abra o arquivo de registro SAM no editor hexadecimal e encontre o nó local Names Names:

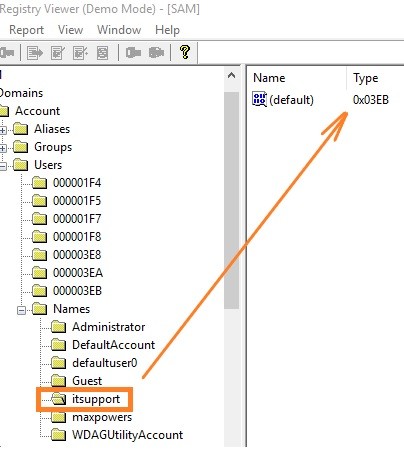

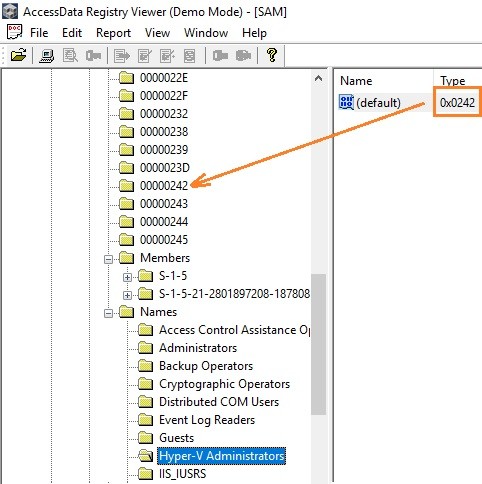

Em seguida, encontre uma conta de usuário de interesse e observe o campo Tipo:

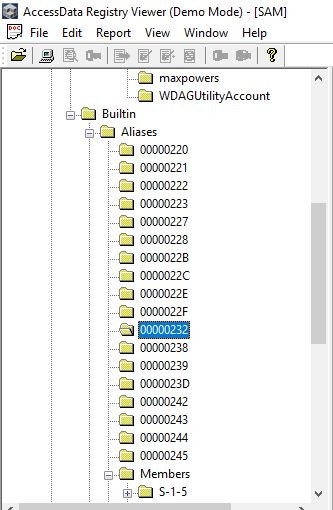

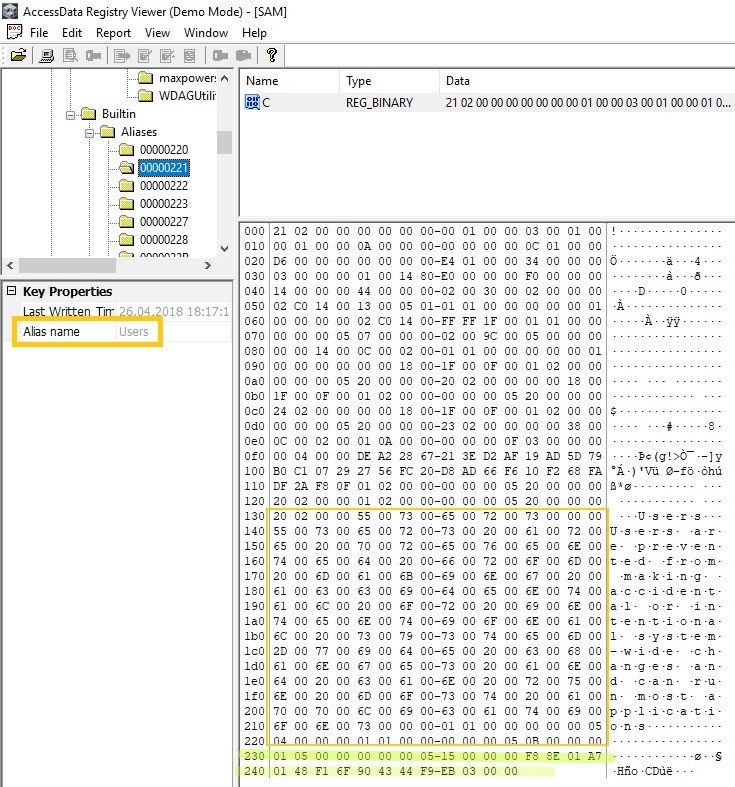

Agora você deve encontrar o nó Builtin \ Aliases onde todos os grupos de segurança local se inscreveram:

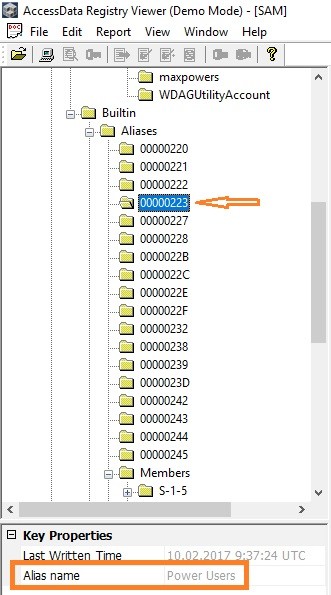

Você pode percorrer todos os aliases um por um e verificar o nome legível:

Ou você pode primeiro selecionar um grupo que procura pelo nome no nó Builtin \ Aliases \ Names e, em seguida, usá-lo no campo Tipo para localizar um grupo relacionado no nó Builtin \ Aliases:

Ok pessoal, estamos quase na linha de chegada. Agora selecione o grupo de interesse. Na seção hexadecimal, você pode ver o nome ASCII do grupo e a descrição do grupo (dentro do retângulo laranja). As últimas linhas contêm informações sobre os membros do grupo (destacadas em verde):

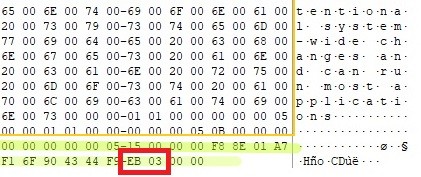

E aqui está o nosso usuário! Observe que os aliases dos usuários são armazenados no formato "little endian" -

03 EB da direita para a esquerda

Obrigado, voltarei em breve com outros bons conteúdos de Digital Forensics!