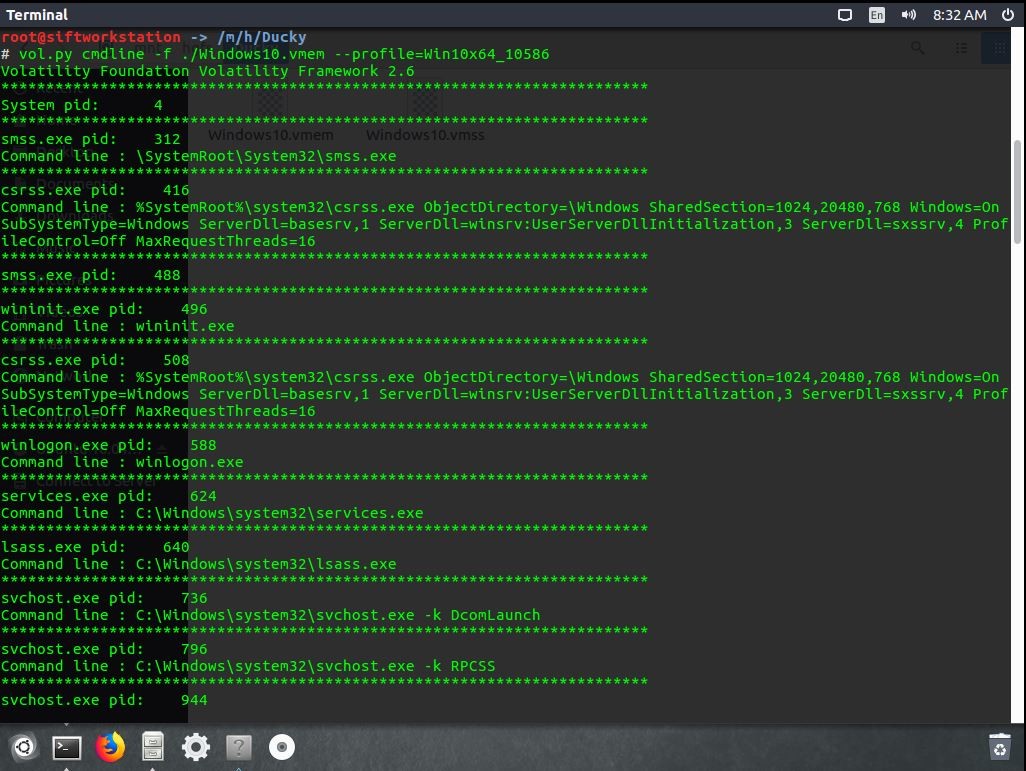

Vamos imaginar uma situação em que o ciber-invasor executa alguns comandos remotamente na estação de trabalho infectada usando a interface da linha de comandos (cmd.exe) ou usando um dispositivo USB especial como Teensy ou Rubber Ducky

Como podemos ver esses comandos durante o processo forense digital?

Neste caso de teste, usei um dispositivo USB-Rubber Ducky típico com carga útil que está sendo executada, inicia um console de linha de comando (cmd.exe) e depois usa o xcopy.exe para copiar alguns dados para o disco rígido. Depois disso, fiz um despejo de RAM e tentei encontrar esses comandos com script de volatilidade. E não foram encontrados comandos digitados com teclado falso (Rubber Ducky).

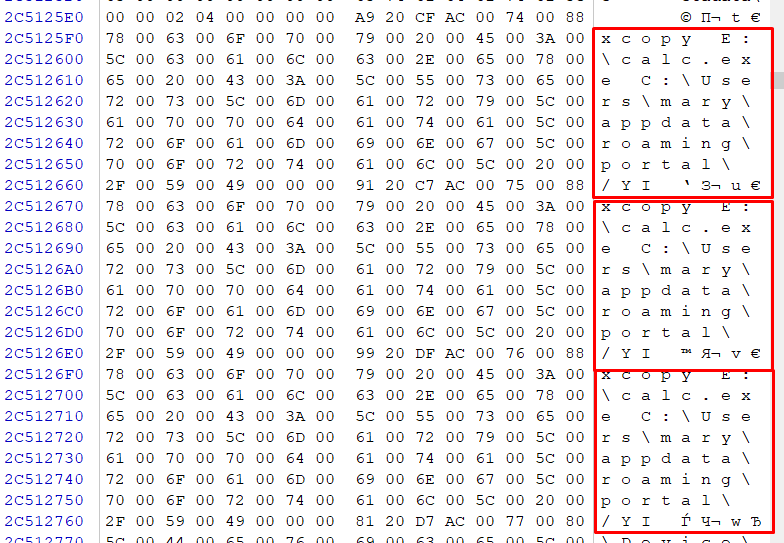

Outra maneira que você pode seguir - se algum utilitário do console foi iniciado e você vê os arquivos .pf relacionados na pasta

\ Windows \ Prefetch, pode verificar um despejo de memória com o winhex ou outra ferramenta para encontrar algumas instâncias desses comandos na memória.

Mas você obviamente precisa de habilidades especiais para fazer essa pesquisa e também pode levar algum tempo, dependendo do seu nível de habilidade.

Portanto, se um invasor cibernético usa um tipo de dispositivo Rubber Ducky ou digita comandos remotamente no cmd, é realmente difícil encontrar o texto completo desses comandos durante a investigação de incidentes.

O que podemos fazer para estar prontos para situações semelhantes e tornar uma infraestrutura de TI corporativa bem preparada para uma rápida investigação forense digital?

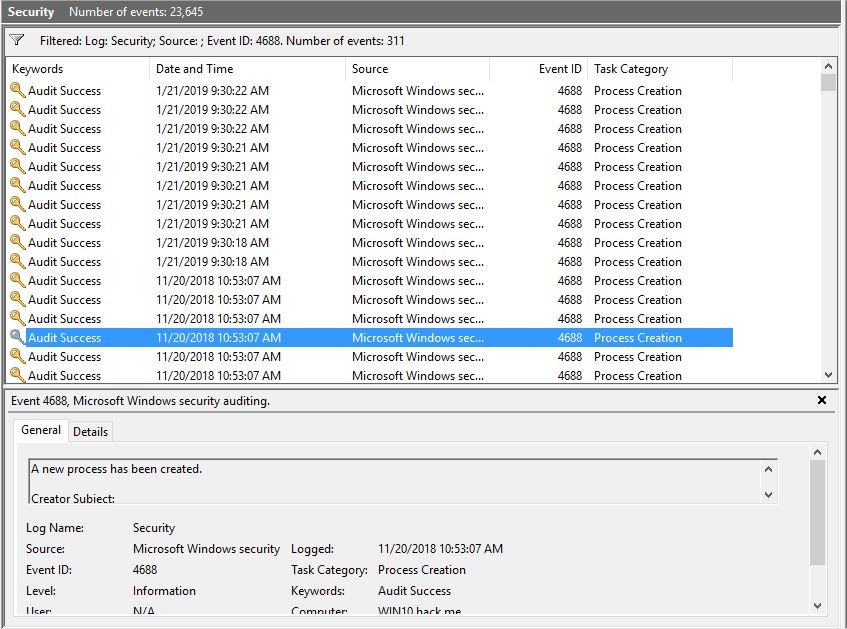

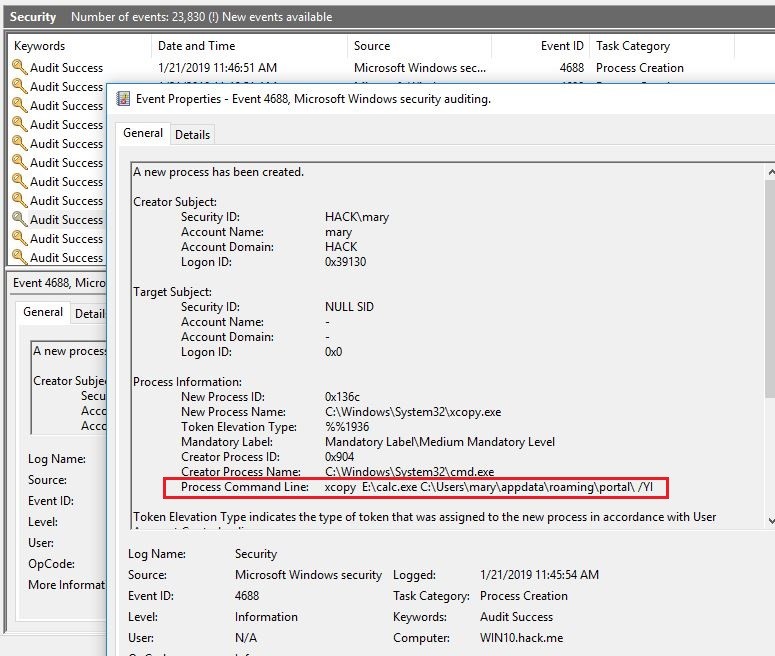

Se sua infraestrutura de TI for criada no AD DS e no Windows Server 2012 R2 / Windows 8.1 OS, você poderá configurar a Auditoria Avançada da Linha de Comandos por meio de Diretivas de Grupo.

Há uma

identificação de evento especial

4688 nos Eventos de Segurança do Windows, mas sem configuração adicional, ela inclui apenas informações escassas sobre processos e não inclui informações úteis sobre comandos digitados e executados no console de comando.

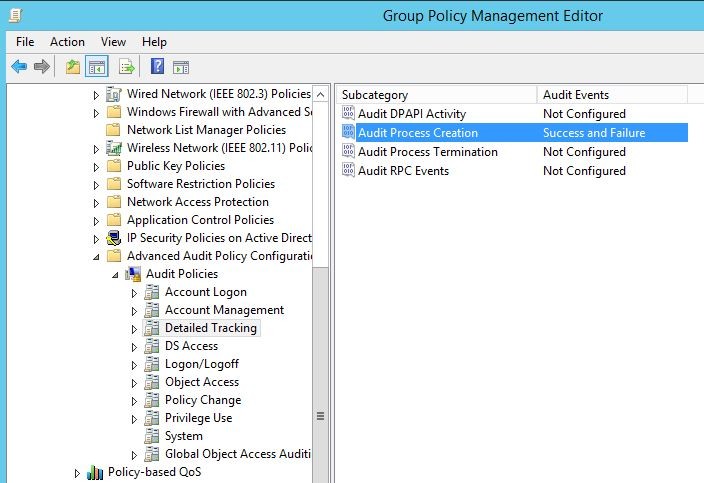

Tudo o que precisamos fazer é habilitar duas opções no objeto de Diretiva de Grupo usando

gpmc.msc no Controlador de Domínio:

- Configuração do Computador \ Configurações do Windows \ Configurações de Segurança \ Configuração Avançada da Política de Auditoria \ Diretivas de Auditoria do Sistema \ Rastreamento Detalhado \ Criação do Processo de Auditoria

- Configuração do computador \ Modelos administrativos \ Sistema \ Criação de processos de auditoria \ Incluir linha de comando nos eventos de criação de processos

É claro que ele precisa atualizar esta política nas estações de trabalho sob monitoramento usando

gpupdate / force ou apenas aguardar o intervalo de atualização do GP do seu domínio.

Agora, se algum comando estiver sendo executado no console de comando, eles serão armazenados com texto completo nos eventos de Segurança do sistema com o

ID 4688 :

Obrigado, voltarei em breve com outros bons conteúdos de Digital Forensics!