A introdução de tecnologias digitais na medicina tem grandes promessas, permitindo melhorar significativamente a qualidade do tratamento e mudar fundamentalmente a abordagem do diagnóstico precoce de doenças perigosas. Não é de surpreender, portanto, que hoje nas instituições médicas mais avançadas tecnologicamente haja até 12 dispositivos digitais por cama. Ao mesmo tempo, quando conectados a uma rede de computadores, os gadgets se tornam objetos convenientes para ataques cibernéticos devido às muitas vulnerabilidades no firmware. Vamos descobrir o que os organizadores desses ataques precisam e como se proteger deles?

Por que os invasores precisam de dados médicos

Por que os invasores precisam de dados médicosO mero fato da existência de uma vulnerabilidade não é suficiente para se tornar um objeto de ataque. Para um ataque, os criminosos precisam de uma motivação clara. Hoje, a principal força motriz por trás dos cibercriminosos é o

dinheiro . Os dados dos sistemas de informações médicas são de particular valor, pois contêm informações confidenciais sobre a saúde das pessoas, além de dados pessoais, financeiros e possivelmente biométricos completos. Os criminosos podem revendê-los ou usá-los para seus próprios fins, por exemplo, abrir uma conta bancária para sacar fundos ou obter um empréstimo para um paciente.

Outro motivo para ataques cibernéticos à saúde são os ataques à imagem pública. A publicação de informações médicas sobre pessoas famosas pode comprometê-las e levar ao colapso de uma carreira pública ou esportiva. Em 2016,

hackers invadiram o banco de dados da agência mundial antidoping e publicaram informações sobre atletas que usavam drogas ilegais "por razões médicas", sob o título "Doping License". Apesar do fato de que, formalmente, os atletas não violaram nada, isso afetou bastante sua reputação entre os torcedores.

A ameaça de publicar informações sobre saúde íntima ou mental roubadas de bancos de dados médicos pode se tornar uma alavanca para chantagistas e extorsionistas (ou seja, o dinheiro está novamente em jogo). E se eles conseguirem controlar os implantes médicos, a vida e a saúde dos pacientes poderão estar em risco. E isso é um

crime violento ou mesmo um ato de terrorismo.Existem outras razões para ataques a instalações médicas, como a

vingança de funcionários insatisfeitos e espionagem industrial. O acesso aos resultados dos testes dos pacientes para novos medicamentos pode economizar tempo dos concorrentes e enormes quantias de dinheiro para realizar pesquisas semelhantes.

Onde nossos dados são armazenados na área de saúde digitalNo curto prazo, o desenvolvimento da medicina digital envolve a introdução generalizada de registros médicos eletrônicos, o desenvolvimento do conceito de "paciente conectado" - monitorando a condição dos pacientes que usam implantes de IoT - e o uso generalizado de telemedicina.

O armazenamento de informações médicas na Federação Russa é regulamentado pelo

Decreto do Governo da Federação Russa de 05/05/2018 no 555 "Em um sistema de informação estadual unificado no campo da saúde" . De acordo com o documento, os registros médicos eletrônicos integrados personalizados (IEMC) serão mantidos e armazenados nos sistemas de informações médicas das organizações médicas (MIS MO), e no subsistema homônimo EGISZ esses dados serão mantidos em forma anônima.

Para o intercâmbio de informações do subsistema IEMC de uma organização médica com sistemas externos, será utilizado o Registro de Documentos Médicos Eletrônicos (REMD) - um subsistema que faz parte do EGISZ.

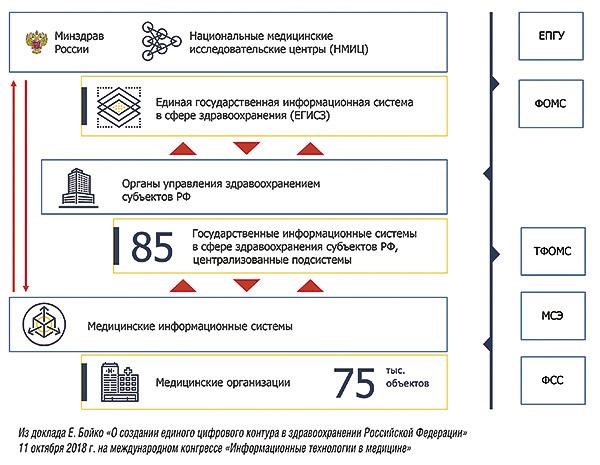

Fonte: relatório de Elena Boyko “Sobre a criação de um único circuito digital nos cuidados de saúde da Federação Russa” no congresso internacional “Tecnologias da informação em medicina” 11/09/2018. Atualmente, Elena Boyko é vice-ministra da Saúde da Federação Russa e é responsável pela digitalização da indústria médica no país.

Fonte: relatório de Elena Boyko “Sobre a criação de um único circuito digital nos cuidados de saúde da Federação Russa” no congresso internacional “Tecnologias da informação em medicina” 11/09/2018. Atualmente, Elena Boyko é vice-ministra da Saúde da Federação Russa e é responsável pela digitalização da indústria médica no país.

De fato, isso significa que a responsabilidade pela preservação de dados médicos é transferida do nível federal para o regional e cada hospital decidirá sua própria proteção contra ataques cibernéticos em seus sistemas de informação.

Principais ameaças cibernéticas da medicina digitalOs cuidados de saúde na Rússia e em todo o mundo têm uma estrutura organizacional complexa. Isso fornece aos atacantes um número significativo de vetores para penetrar nos sistemas de informações médicas:

- ataques de phishing, incluindo ataques direcionados;

- Ataques DDoS

- ataques de rede a software vulnerável;

- malware - ransomware, espiões, worms, cavalos de Troia e outros malwares;

- Vulnerabilidades no firmware do equipamento, incluindo dispositivos médicos e implantes portáteis, como bombas de infusão , implantes cerebrais e marca - passos ;

- Compromisso de aplicações médicas móveis

- comprometer servidores da Web públicos e usá-los para se infiltrar nas redes hospitalares;

- ataques internos por funcionários de hospitais e empresas de serviços;

- ataques à infraestrutura, como um sistema de refrigeração.

Embora a invasão de hackers e o controle sobre eles por extorsão e dano à saúde do paciente não tenham sido aplicados na prática - os especialistas em segurança cibernética alertam apenas sobre a possibilidade e os cineastas gravam filmes SciFi, no entanto, as vulnerabilidades das redes hospitalares já causaram danos financeiros e à reputação.

Portanto, na primavera de 2017, o Serviço Nacional de Saúde do Reino Unido (NHS) informou que 16 instituições médicas de Londres, Nottingham, Cumbria, Hertfordshire, Derbyshire, Blackpool e Blackburn

foram vítimas do ransomware WannaCry . Em

janeiro de 2018, o SamSam ransomware penetrou nas redes de vários hospitais dos EUA por meio de servidores da Web comprometidos. Como resultado desse ataque, os extorsionistas receberam mais de 300 mil dólares por descriptografar os dados. Nos dois casos, os hospitais não foram as principais vítimas do ataque, mas foram atingidos por atentados a bomba.

É muito mais importante que, se os atacantes estabelecerem o objetivo de atacar a infra-estrutura médica direcionada, eles possam causar grandes danos a ela, seus operadores e proprietários e, mais importante, aos pacientes. Aqui está um exemplo: os milhares de sistemas de controle climático de Gerenciamento de Dados de Recursos usados em muitos hospitais em todo o mundo foram

vulneráveis a ataques cibernéticos remotos . Hipoteticamente, os agressores podem alterar o regime de temperatura dos frigoríficos médicos e destruir o suprimento de sangue, os órgãos doadores e as vacinas armazenadas.

Conselho de ataque cibernéticoConsiderando a natureza crítica das consequências dos ataques cibernéticos nos hospitais, a organização da proteção deve ser abordada sistematicamente, tornando a segurança da informação parte integrante do processo de tratamento.

Com base em pesquisas sobre segurança de instituições médicas, a Trend Micro, por exemplo, desenvolveu as seguintes

recomendações para garantir a segurança da informação no setor de saúde :

- Segmentos de rede separados. A separação dos dispositivos médicos em um segmento separado da rede hospitalar protegerá essa parte da infraestrutura do hospital de uma parte significativa dos ataques cibernéticos.

- Use firewalls, idealmente - sistemas UTM - uma nova geração de firewalls que combina a funcionalidade do firewall real, sistemas de prevenção e detecção de intrusões, antivírus, filtragem de tráfego da Web e aplicativos de monitoramento.

- Implemente um sistema de proteção de email anti-malware e phishing.

- Use o scanner de vulnerabilidades para hardware de rede, sistemas operacionais e software. Identifica vulnerabilidades na rede antes que os invasores possam explorá-las.

- Atualize atempadamente os sistemas operacionais e o firmware do equipamento. Isso corrigirá os erros detectados no software e fornecerá proteção contra hackers. Desenvolva um plano para instalar atualizações e siga-o.

- Explore a segurança de novos dispositivos médicos. Isso reduzirá o risco de o dispositivo se tornar um trampolim para invadir o hospital.

- Teste a rede hospitalar quanto à penetração para identificar e solucionar quaisquer pontos fracos.

- Faça backup de seus dados importantes. No caso de um ataque de criptografia, a capacidade de restaurar rapidamente as informações necessárias pode ser de grande benefício.

- Compartilhe informações sobre ataques e ameaças . Quanto melhor essa troca for organizada, mais rápido será possível eliminar o ataque e menos pessoas sofrerão com suas conseqüências.