Apenas alguns meses atrás, houve muito burburinho porque o IETF em um prazo acelerado (cerca de um ano) aceitou o DNS sobre HTTPS (DoH) como padrão (

RFC-8484 ). As discussões sobre isso ainda estão em andamento por causa de sua polêmica. Minha opinião pessoal é que o DoH é bom para a privacidade pessoal (se você sabe como usá-lo e confia no seu provedor de DNS), mas é um risco de segurança para as empresas. O DNS sobre TLS (

DoT ) é uma alternativa melhor para clientes corporativos apenas porque usa uma porta TCP bem definida, mas para privacidade pessoal, não é bom pelo mesmo motivo (fácil de bloquear).

Apesar das diferenças, o DoH e o DoT basicamente resolvem o mesmo problema - protegendo as comunicações DNS. Portanto, um agente mal-intencionado não pode espionar o tráfego DNS não criptografado e usá-lo para identificar um link fraco e um ataque. Isso foi discutido muito, mas parece que um tópico foi completamente esquecido ou não amplamente coberto - transferência de Zonas de Política de Resposta (RPZ).

O RPZ / DNS Firewall é um recurso de segurança suportado por vários servidores DNS: ISC Bind, PowerDNS, KnotDNS e produtos baseados neles. O RPZ é fácil de implementar, oferecer suporte e muito escalonável, com um impacto mínimo no desempenho, para que um servidor DNS possa ser incluído na segurança da organização como uma camada adicional. As zonas da política de resposta podem ser mantidas localmente ou baixadas de fornecedores terceirizados como Infoblox, SURBL, Farsight etc. O protocolo de transferência de zona DNS padrão é usado para fornecer feeds RPZ. Normalmente, as zonas DNS são transmitidas via TCP e assinadas pela chave TSIG, para que o conteúdo não possa ser facilmente alterado, mas não é criptografado e isso pode levar a problemas piores. Se um agente malicioso interceptar esse tráfego, os indicadores bloqueados (domínios, IPs) são expostos e é possível ignorar a camada de segurança do DNS. O DNS RPS (Serviço de Política de Resposta) é um novo recurso ISC Bind que provavelmente resolverá o problema, mas agora está mal documentado e não é suportado por outros servidores DNS.

Os RFCs DoT e DoH não limitam os tipos de solicitações e as respostas podem ser transferidas por um canal criptografado, portanto, é possível aproveitar esses padrões para transferências de zona DNS, incluindo feeds RPZ.

Com este post do blog, fico feliz em anunciar que o

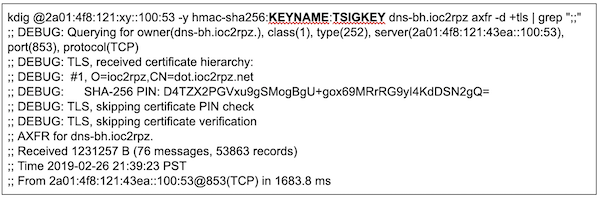

ioc2rpz nativamente (sem necessidade de proxy ou software extra) oferece suporte ao DoT, para que os feeds RPZ possam ser distribuídos com segurança por canais / Internet inseguros. Esta é a primeira versão (com DoT), portanto, existem algumas limitações: solicitação única por sessão e TLS 1.2 são suportados apenas, DNS Notify e TLS PIN não são suportados.

No momento, o ioc2rpz.gui (uma interface da web) não suporta a configuração do DoT (está no roteiro), mas a configuração é realmente simples. Um servidor verifica uma configuração e inicia os ouvintes TLS se a configuração contiver um certificado (e uma chave privada).

ATUALIZAÇÃO:

Você pode testar os feeds do RPZ / DNS Firewall no

ioc2rpz.net O serviço é desenvolvido com o ioc2rpz.