Já escrevemos sobre como usar o sistema de videovigilância para controlar o perímetro e a situação dentro do armazém, loja, estacionamento e outras instalações. Mas qualquer sistema de segurança dá o efeito máximo somente se usar várias tecnologias ao mesmo tempo. E consideraremos essa sinergia ainda mais.

Devemos dizer imediatamente que não estabelecemos como nosso objetivo cobrir todas as tecnologias de sistemas de vigilância por vídeo e controle de acesso em um breve artigo. Nosso objetivo é mostrar como, combinando várias tecnologias, aumentar o nível de segurança do objeto protegido.

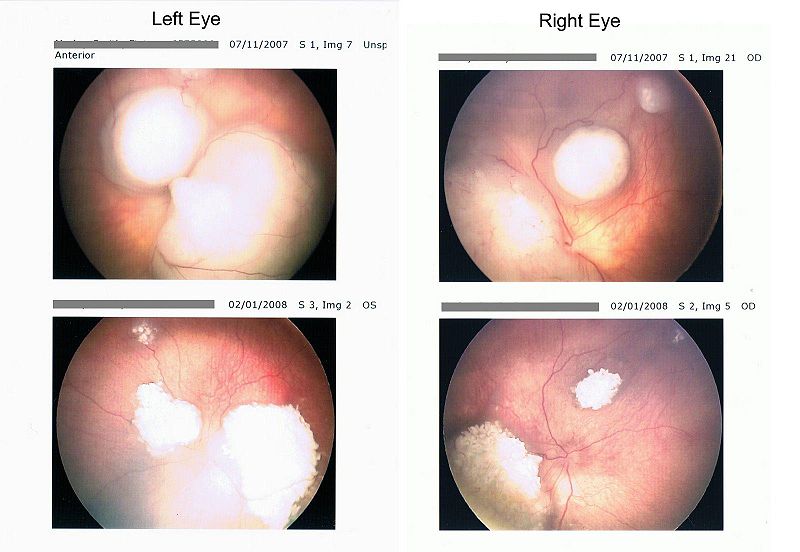

Ele vê um olho ...

Nenhuma loja moderna está completa sem câmeras. Eles ajudam o diretor não apenas a parar várias ações ilegais, mas também a resolver rapidamente situações de conflito.

Já falamos sobre como, com a ajuda do nosso sistema, você pode controlar

a área da caixa registradora e combater filas. E agora vamos nos aprofundar nos detalhes sobre o combate ao roubo no pregão e o controle do acesso às instalações do escritório.

O chefe do serviço de segurança (SB) de uma grande loja nos revelou segredos profissionais.

O pregão da loja ocupa dois andares, além de haver armazéns no porão e um estacionamento na rua. A empresa também possui vários armazéns remotos. Naturalmente, ao desenvolver um sistema de segurança, surgiu a tarefa de obter controle total sobre todos os objetos protegidos. Segundo o nosso interlocutor, não é difícil bloquear todo o território do pregão com câmeras, o que foi feito.

Nos corredores e nas bilheterias, agora estão instaladas cerca de 30 câmeras que carregam um constante "relógio" e ajudam o segurança a monitorar situações de emergência. Para monitorar o estacionamento, também são instaladas câmeras e, em locais com pouca iluminação à noite, são usados refletores infravermelhos.

Ao monitorar as imagens vindas do pregão, três operadoras trabalham. Segundo o chefe do Conselho de Segurança, as mulheres são melhores no trabalho rotineiro de monitoramento de monitores.

Mas isso não é tudo. É claro que nenhuma câmera oferece proteção absoluta contra roubo. A vigilância por vídeo é ótima, mas, afinal, os atacantes costumam entrar na loja, que estuda cuidadosamente os locais de instalação das câmeras antes de cometer o roubo. E para combater esses invasores, a tecnologia de reconhecimento de rosto é ideal, pois uma vez no campo de visão da câmera, o invasor está na lista negra. Quando aparece, o operador da câmera recebe imediatamente um sinal sobre a presença de um hóspede indesejado no corredor.

Além dos meios técnicos de controle nas instalações comerciais, há pessoal operacional em período integral. Os operadores monitoram o pedido e recebem informações dos operadores.

Sim-Sim, abra

Ao instalar o sistema de segurança, a gerência da loja imediatamente teve a questão de controlar o acesso do pessoal ao armazém e às lojas remotas. Após analisar as várias soluções existentes no mercado, a gerência adotou uma combinação de duas tecnologias para proteger portas e catracas, a saber, cartões inteligentes e reconhecimento de rosto.

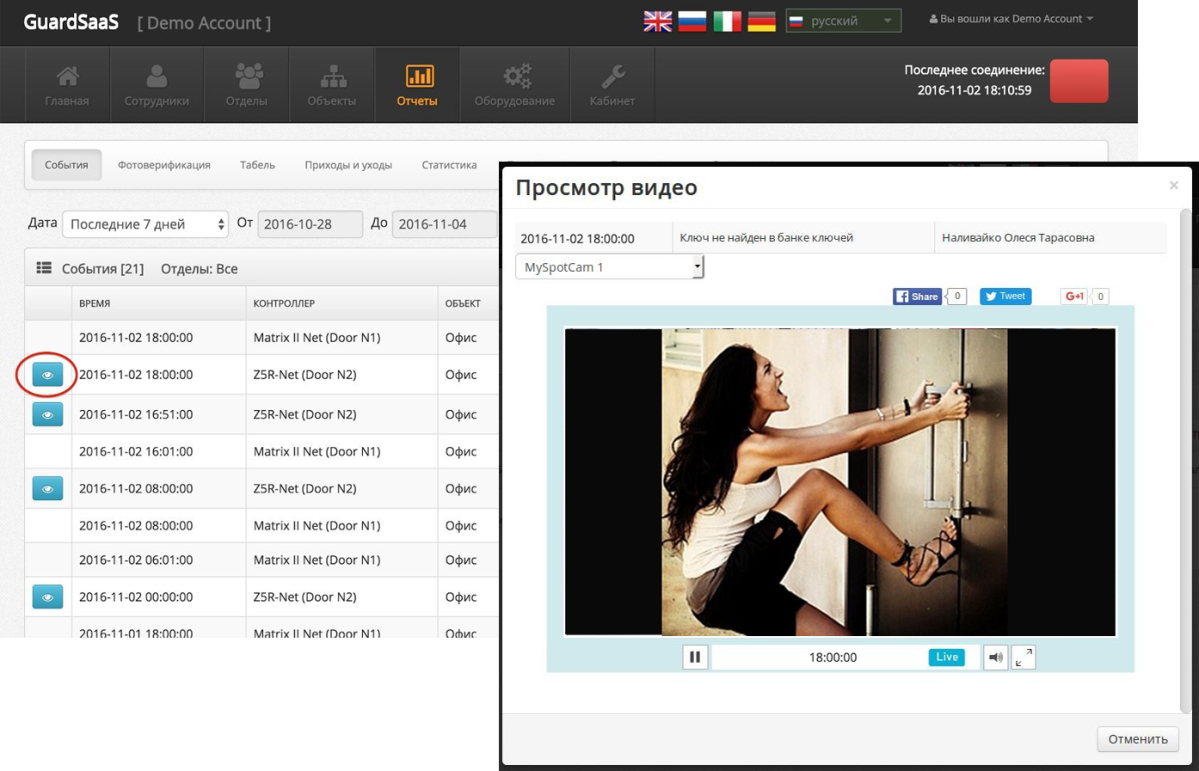

O primeiro método é usado há muito tempo como parte dos sistemas de controle e gerenciamento de acesso. O Ivideon está integrado aos

sistemas de controle e gerenciamento de acesso

GuardSaas e

RusGuard (ACS), que permitem configurar reações no sistema (gravação de vídeo de qualquer evento do ACS) com a possibilidade de visualização associada diretamente dos logs.

A escolha de uma combinação de cartões de acesso inteligentes e reconhecimento de rosto para o ACS é explicada com muita simplicidade.

Os leitores de cartão inteligente e os próprios cartões são altamente confiáveis, relativamente baratos, fáceis de configurar e resistentes ao estresse mecânico.

Fomos informados de que um funcionário carregava um cartão em uma corda e, curvando-se, acidentalmente o colocou em uma trituradora de escritório. Aparentemente, seus cortadores não danificaram a antena e o cartão não falhou. Bem, e pelas histórias sobre pisoteado na lama, afogado na água e continuando a trabalhar nos mapas, você pode coletar uma coleção inteira.

Ao tentar estabelecer controle sobre o horário de trabalho dos funcionários, especialmente aqueles localizados em armazéns remotos, usando o sistema de cartão inteligente, a gerência rapidamente descobriu que o sistema era facilmente enganado. Afinal, essa é uma loja comum, e se um funcionário entregar seu cartão a um colega e pedir que ele marque a partida a tempo, e sair mais cedo, em uma folha de ponto eletrônica ele estará trabalhando em tempo integral, mas na verdade menos.

E foi por isso que foi decidido combinar a tecnologia dos cartões inteligentes e o reconhecimento facial. A combinação desses dois métodos deu um excelente resultado: mesmo que um funcionário desonesto tente deixar o trabalho mais cedo e não o conserte com um cartão, a câmera rastreará automaticamente sua partida.

Controle biométrico

©

©

Um exemplo real de uma loja mostra claramente como é importante para uma empresa não apenas receber informações visuais sobre a operação de um objeto, mas também diferenciar os níveis de acesso de vários funcionários nas instalações do escritório.

Atualmente, o uso das tecnologias de cartão inteligente é a maneira mais fácil de controlar o acesso ao espaço do escritório. Em vez de cartões, podem ser utilizados vários porta-chaves, tanto em contato como em não contato.

Esses dispositivos têm uma desvantagem significativa: eles não estão de forma alguma associados ao funcionário específico para quem foram emitidos. Portanto, para obter acesso a uma sala segura, basta pegar um cartão ou um chaveiro.

Obviamente, proteger o cartão com um código PIN melhora um pouco a situação, mas isso só funciona com autodisciplina, porque a maioria das pessoas gosta de escrever um PIN no próprio cartão "para que ele esteja sempre à mão".

Portanto, nos casos em que é necessário fornecer maior proteção das instalações contra entrada não autorizada, os sistemas biométricos de controle de acesso vêm em socorro.

Queremos dizer imediatamente que não existe um sistema que forneça proteção completa contra a penetração na zona de segurança. Mas quando um invasor tenta penetrar, ele perde um tempo valioso e, inevitavelmente, cometerá erros, e isso dará uma boa chance para o serviço de segurança responder rapidamente ao incidente.

Coloque seu dedo

©

©

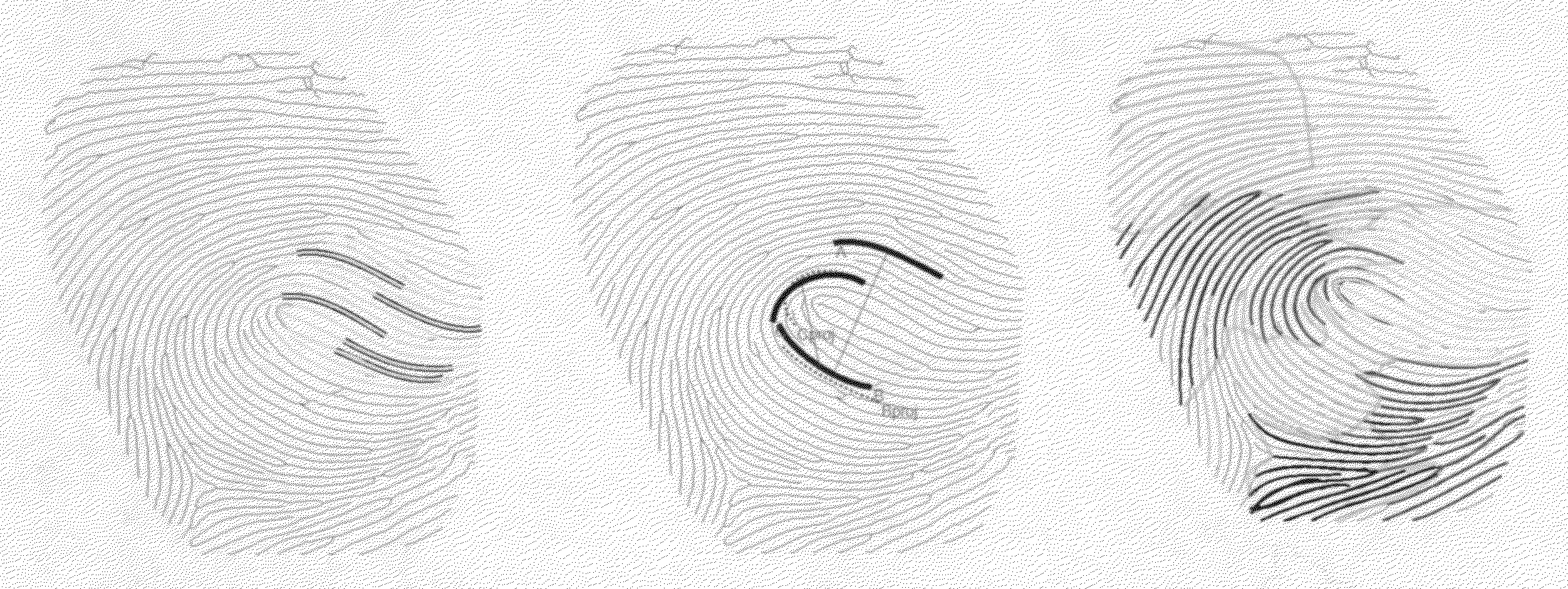

Todo mundo sabe que a impressão das linhas papilares nos dedos é única para cada pessoa e fornece uma identificação praticamente inconfundível. E o mais importante, a figura é quase independente do estado de saúde humana, em contraste, digamos, com a voz. Portanto, os scanners de impressões digitais foram os primeiros a entrar no mercado de sistemas de controle de acesso.

No sensor do scanner, a matriz de LEDs ilumina o dedo e a câmera digital neste momento tira uma foto da impressão digital. Em seguida, a imagem é processada por algoritmos matemáticos que avaliam sua qualidade e geram informações sobre o proprietário, que serão inseridas no banco de dados.

Como no forense, todos os principais padrões de linhas papilares são divididos em três tipos pelo programa: arco, laço e rabicho. A tarefa do algoritmo é determinar primeiro o tipo de padrão e, em seguida, procurar o minuto, conforme os profissionais chamam o local onde o padrão termina. São os minutos e seus locais que determinam a exclusividade das impressões. O scanner reconhece sua posição relativa e o padrão formado por eles, dividido pelo programa em pequenas zonas, incluindo um número fixo de minutos.

Observe que nenhum scanner, mesmo o mais complexo, verifica todas as linhas de padrões. Ele procura apenas determinados padrões nos blocos e os compara com os valores no banco de dados. Se eles corresponderem, a impressão pertence a uma pessoa.

Agora, a variedade de modelos de leitores de impressões digitais no mercado às centenas. Existem vários tipos de scanners ao seu serviço, desde os mais simples, da série "digitar e entrar", até dispositivos combinados complexos que podem, por exemplo, exigir a introdução de um código especial, pronunciar uma senha ou confirmar a autoridade usando um cartão inteligente.

Qualquer scanner moderno é capaz de armazenar em sua memória informações sobre centenas de milhares de impressões digitais de funcionários e pode ser facilmente integrado aos sistemas de controle de acesso e ao programa de rastreamento de tempo da equipe.

Para os amantes de histórias de detetives e filmes de espionagem, digamos que enganar dispositivos modernos é bastante difícil. Esqueça o seu toner de transferência de impressão digital favorito de uma impressora a laser para fita! Você fica sujo e os scanners deixaram de responder a esse "tolo" já há 15 anos. Portanto, deixe esse truque em ação para roteiristas e atores.

Um scanner sério, também amado por cineastas, com um dedo amputado não é enganado. Poderosos scanners caros podem distinguir tecido vivo de tecido morto. E o que pode acontecer com um scanner barato embutido em um smartphone, um dispositivo sério ignora ou dispara um alarme.

Obviamente, na Internet ainda é possível encontrar várias maneiras de “enganar” o scanner de impressão digital, além das descritas por nós, mas você não deve pensar que os desenvolvedores desses dispositivos estão ociosos. Se a tecnologia de hackers for publicada, pode-se argumentar que, com um alto grau de probabilidade, os criadores desses dispositivos já encontraram uma maneira de lidar com isso. Ou prestes a encontrar.

A propósito, os scanners de impressões digitais são usados não apenas em serviços ou bancos especiais. Muitas vezes, encontramos esses dispositivos em escritórios comuns. Portanto, essa tecnologia passou da categoria exótica para a vida cotidiana dos negócios.

Mostre sua mão

©

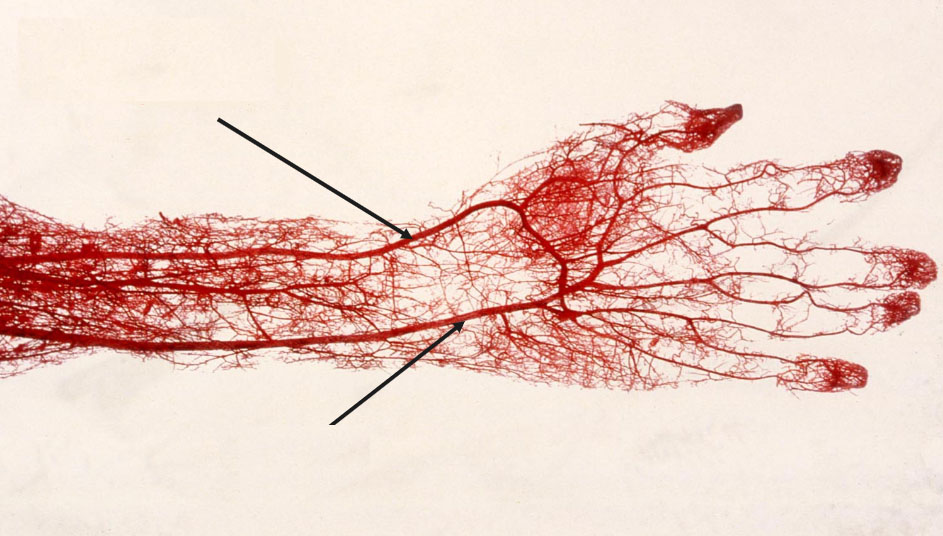

©O próximo método de autenticação mais popular é a digitalização das veias na palma da sua mão. Existem muitos dispositivos desse tipo no mercado.

Como no caso de usar um scanner de impressão digital, as "impressões" de controle de todas as pessoas autorizadas na sala são registradas na memória do dispositivo ou no servidor. E se for necessário reforçar a proteção, você pode comprar um leitor combinado, o que requer, por exemplo, confirmação adicional das credenciais recebidas usando um código pessoal ou um cartão inteligente.

No momento da redação deste artigo, conseguimos encontrar apenas uma maneira de enganar esse sistema.

Os engenheiros Jan Krissler e Julian Albrecht, da Universidade Técnica de Berlim, propuseram uma maneira muito simples e eficaz de "inflar" um scanner. Eles transferiram o desenho das veias da palma da mão para o papel e o cobriram com uma camada de cera vermelha; O scanner não conseguiu reconhecer a impressão falsa. Mais detalhes no vídeo:

Este método é adequado para o laboratório, mas não é muito útil na vida real, pois requer uma preparação séria.

Seu olho é seu passe

©

©Então, chegamos ao "protagonista" da maioria dos filmes de espionagem e aventura: um scanner de íris. Como as impressões digitais, o padrão de íris de cada pessoa é único. É por isso que também é um fator importante na identificação biométrica. Ao contrário das impressões digitais, fingir um padrão de íris é quase impossível e, de acordo com estudos, não está sujeito a alterações relacionadas à idade.

Ao digitalizar a íris, o olho é irradiado com radiação infravermelha próxima e a câmera digital integrada captura o padrão da íris. Então, algoritmos matemáticos entram em cena para analisar e processar a foto.

Observe que o uso de raios infravermelhos durante a digitalização permite que os dispositivos trabalhem na escuridão total. Óculos e lentes de contato comuns não serão um obstáculo para o scanner.

A partir da descrição do princípio de operação do dispositivo, podemos concluir erroneamente que somos confrontados com um sistema absolutamente resistente a hackers. Se deixamos impressões digitais ou palm em quase todo lugar, e você pode facilmente obtê-las e tentar usá-las para entrar no sistema de autenticação biométrica, certamente não "localizamos" o padrão da íris em nenhum lugar. Segundo especialistas, qualquer sistema de proteção pode ser invadido, a única questão é o tempo e os recursos necessários para isso.

E desde que os scanners de íris começaram a ser incorporados em smartphones comuns, o número de pessoas que desejam experimentar essa proteção por força aumentou significativamente.

Em particular, conseguimos encontrar uma descrição de como os especialistas do Chaos Computer Club conseguiram enganar o scanner de íris instalado no smartphone Samsung Galaxy S8. Usando uma câmera convencional, impressora e lente de contato, eles invadiram a proteção biométrica e obtiveram acesso aos dados no smartphone. Para detalhes, siga o

link .

Diga "aaaaa"

©

©Agora vamos falar sobre sistemas de reconhecimento de voz. Tentativas de reconhecer uma pessoa por voz são feitas há muito tempo.

Por mais paradoxal que pareça, quanto mais sérios os métodos técnicos e de software para processar o som, menos confiável esse método de reconhecimento se torna. No entanto, julgue por si mesmo.

Qualquer sistema de reconhecimento de voz é uma combinação de um microfone sensível com um amplificador e um processador de sinal digital (

DSP ), "aguçado" para processamento e análise das informações recebidas do microfone. E são os algoritmos DSP integrados que fornecem identificação confiável do usuário e protegem o sistema contra hackers.

Sim, o timbre da voz, sua composição espectral, maneira de falar, os métodos de pronúncia das frases que cada um de nós tem. Mas se as impressões digitais permanecerem em qualquer assunto em que tocarmos, a situação com a voz será ainda pior. Sua amostra pode ser obtida sem muito esforço.

Mesmo que você precise dizer uma determinada frase para acessar a sala, ninguém incomoda o invasor compor o texto com palavras separadas em qualquer editor de áudio e reproduzi-lo no microfone do leitor, usando, por exemplo, seu smartphone.

Outra desvantagem dos sistemas de reconhecimento de voz é a exposição da voz a alterações relacionadas à idade, várias lesões na face e na laringe e sua distorção durante a doença. Dado todo o exposto, os sistemas de autenticação por voz humana raramente são usados separadamente. Eles são mais eficazes ao trabalhar em sistemas de identificação dupla, onde podem complementar, por exemplo, um scanner de impressão digital ou palm.

Controle de face do hardware

© Vasya Lozhkin

© Vasya LozhkinDevido ao uso massivo em smartphones, a tecnologia de autenticação do usuário usando fotografias faciais tridimensionais se tornou muito popular.

Atualmente, algumas redes de varejo estão testando as possibilidades de organizar lojas totalmente autônomas nas quais não existem vendedores e caixas familiares. Concorde que uma estrutura semelhante de pontos de venda exige uma abordagem diferente para os serviços de trabalho e segurança.

É fácil imaginar uma loja que venda relógios ou jóias de luxo no sistema do clube. Antes de visitar esse salão, você será solicitado a fornecer seus dados biométricos com antecedência, e somente depois de digitalizá-los na entrada as portas se abrirão à sua frente. Depois, levando em consideração seus interesses, o guia holográfico mostrará a variedade mais adequada de produtos e você poderá escolher e experimentar o modelo em que está interessado.

O pagamento da compra, é claro, também será feito usando autenticação biométrica.

Se essa abordagem lhe parecer fantástica, lembre-se de que recentemente o chefe do Sberbank G. Gref anunciou a transição iminente da empresa para a identificação biométrica do cliente. Outros bancos não se destacam dessa iniciativa.

Agora, muitos deles podem enviar voluntariamente seus dados biométricos e usá-los em vez de um passaporte no futuro. Portanto, os momentos em que enviamos nossos passaportes a funcionários do banco logo se tornarão história!

Em vez de uma conclusão

A proteção máxima da instalação é garantida pelo uso combinado de várias tecnologias - por exemplo,

Ivideon ACS . Até o momento, os desenvolvedores não criaram um único sistema ideal que garanta cem por cento de proteção contra hackers ou fraudes. Mas o uso de vários sistemas juntos pode complicar significativamente a vida do invasor e dar ao serviço de segurança uma vantagem temporária para identificar e suprimir tentativas de penetração no objeto.