Aqui está o que nunca discutimos no formato de resumo, essas são vulnerabilidades nos drivers da placa de vídeo. A NVIDIA divulgou em 28 de fevereiro

informações sobre oito vulnerabilidades: quase todas permitem escalação de privilégios ou execução arbitrária de códigos. Uma falha está relacionada ao tipo atual de ataques de moda em um canal de terceiros - o fato de "fechar" esse problema com uma simples atualização de driver é digno de nota por si só.

Parece que os problemas nos drivers das placas de vídeo surpreenderam a comunidade de segurança da informação: na verdade, lidamos apenas com as informações do fabricante e não está claro como essas vulnerabilidades são aplicáveis em ataques reais. De qualquer forma, é recomendável atualizar os drivers para a versão mais recente - isto é 419.17 para placas de vídeo GeForce. Separadamente, as atualizações estão disponíveis para drivers em sistemas semelhantes ao Unix - apenas a vulnerabilidade do canal lateral é fechada por lá.

Centenas de megabytes de pacotes de drivers há muito tempo não surpreendem ninguém. No caso da NVIDIA, é um conjunto completo de programas para trabalhar com uma placa de vídeo, garantindo compatibilidade em jogos, suportando dispositivos de realidade virtual, recursos de streaming e muito mais. A versão mais recente do driver (com patches) pesa um pouco mais de 500 megabytes. No entanto, os serviços da NVIDIA e o software adicional são responsáveis por apenas uma dentre oito vulnerabilidades, e o restante é encontrado na parte do sistema.

A única exceção está no software para processamento de vídeo tridimensional, para o qual é teoricamente possível executar código arbitrário, aumentar privilégios ou negar serviços ao abrir um arquivo "preparado".

Seis outras vulnerabilidades, de uma maneira ou de outra, levam ao DoS, escalonamento de privilégios e, em dois casos, à execução arbitrária de código. Não há dados sobre como esses ataques podem ser implementados na prática, mas pode-se supor que o pior cenário é quando uma vulnerabilidade em um driver de vídeo pode ser causada, por exemplo, por um navegador usando um acelerador de vídeo.

Finalmente, outra falha teoricamente permite um ataque a um canal de terceiros. O nível de perigo de acordo com o método de avaliação

CVSS V3 é bastante baixo, o ataque deve ser realizado localmente, não há possibilidade de exploração remota do bug. Essa vulnerabilidade e seus cenários de exploração foram

descritos por especialistas da Universidade da Califórnia em Riverside em novembro de 2018.

O documento de pesquisa fornece vários exemplos de ataques práticos por meio de canais de terceiros e, em cada caso, o invasor obtém acesso às informações do processo que é executado usando os recursos da placa de vídeo. Mas antes disso, os especialistas determinam três categorias gerais de ataques, dependendo do escopo da placa de vídeo:

A opção mais óbvia é usar o aplicativo OpenGL para atacar outro aplicativo que acessa a placa de vídeo usando a mesma interface de software. Este método é usado apenas em um computador desktop. Mas teoricamente, você também pode atacar aplicativos que usam a placa gráfica para computação. Essa área como um todo é mais "interessante", pois afeta a infraestrutura do servidor.

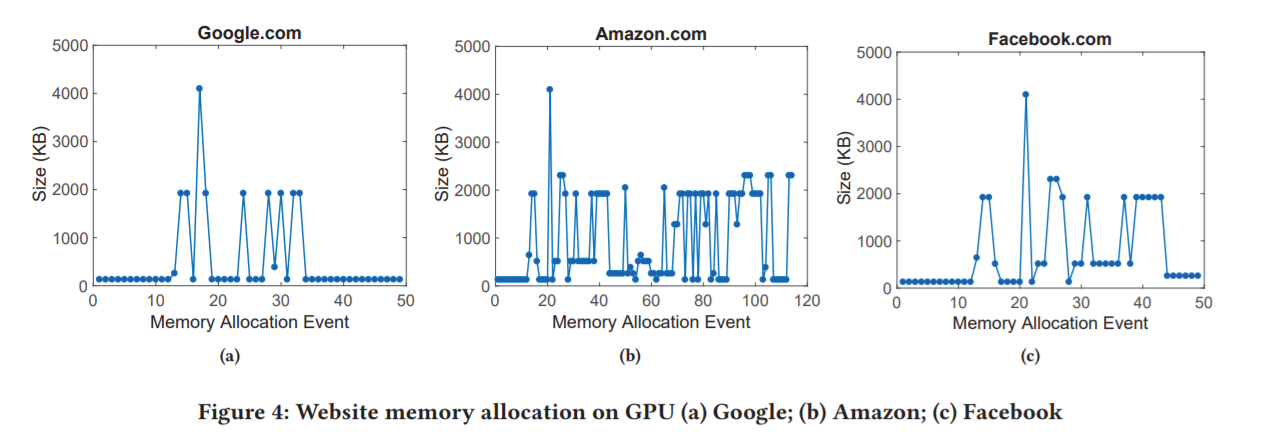

Um exemplo de ataque prático: um aplicativo de terceiros mede os atrasos ao acessar uma placa de vídeo e recebe informações sobre a quantidade de memória alocada no aplicativo atacado (neste caso, no navegador). Como os sites usam a memória de vídeo de maneiras diferentes, uma análise dessas informações dinâmicas possibilita determinar com alta probabilidade o site que o usuário está acessando. No exemplo a seguir, essa ideia é desenvolvida para determinar quando o usuário digita uma senha em um site específico. A senha em si não poderá interceptar, mas as informações sobre a condução de uma operação como essa têm valor teoricamente para o invasor.

O ataque ao aplicativo usando o CUDA SDK permitiu que os pesquisadores restaurassem os parâmetros da rede neural - algo que os desenvolvedores de redes neurais geralmente tentam manter em segredo. Os pesquisadores observaram que é possível reduzir o conteúdo das informações vazando, modificando a API, o que, aparentemente, foi feito na atualização de drivers para sistemas Windows, Linux e BSD.

É improvável que um ataque ao software do sistema e aos utilitários do dispositivo represente um sério perigo se houver métodos muito mais simples de roubar dados do usuário e obter controle do sistema. O ataque por canais de terceiros tem ainda menos potencial, mas teoricamente, a capacidade de acessar dados privados é de interesse - por exemplo, ao usar os recursos da placa de vídeo para criptografia. No contexto dos drivers da NVIDIA, vale a pena prestar atenção no suporte a dispositivos mais antigos. A lista de placas de vídeo NVIDIA reconhecidas como obsoletas pelo desenvolvedor está

aqui , mas é mais fácil ver para quais placas de vídeo a versão mais recente do driver está disponível, cobrindo vulnerabilidades recentes. Acontece que todas as placas de vídeo que começam com a GeForce 6XX são suportadas. Esta série foi lançada em 2012 e, a julgar pelas informações do fabricante, para ela, foi o último patch. Não são as notícias mais inesperadas, mas o hardware antigo, que não é mais suportado pelo fabricante no nível do software, pode adicionar vulnerabilidades ao sistema, mesmo com softwares modernos.

Isenção de responsabilidade: as opiniões expressas neste resumo nem sempre coincidem com a posição oficial da Kaspersky Lab. Caros editores, geralmente recomendam tratar qualquer opinião com ceticismo saudável.