Às vezes, você pode encontrar um caso em que um invasor cibernético usa VPN para estabelecer um canal confiável entre o servidor C2 e a infraestrutura de TI infectada. E, como dizem os especialistas em Threat Intelligence, os atacantes costumam usar ferramentas nativas de conexão VPN do Windows e arquivos

.pbk (lista telefônica) do Windows. Vamos descobrir como podemos detectá-lo usando um despejo de memória.

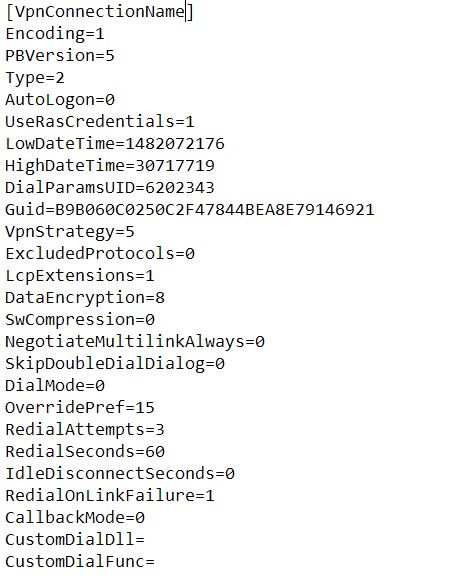

O que é o arquivo

.pbk e como ele se parece? É apenas um arquivo de texto com muitos parâmetros diferentes usando quando a conexão VPN está sendo estabelecida.

O arquivo da lista telefônica pode ser executado com um clique duplo ou via cmd / bat script (ou no console de comandos, é claro). Mas existem duas ferramentas diferentes usadas para a primeira e a segunda maneira:

rasdial e

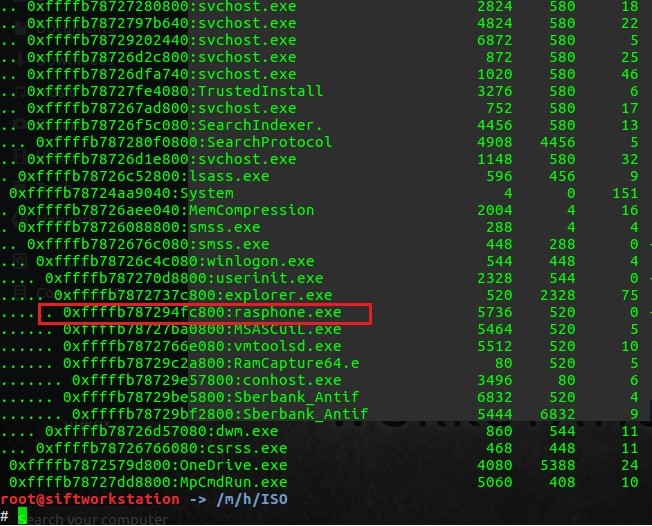

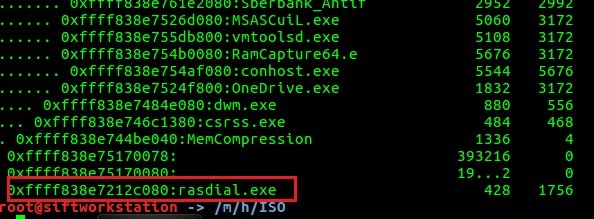

rasphone . Portanto, podemos usar duas maneiras diferentes em um processo forense digital. No início de ambas as formas, devemos usar uma ferramenta de volatilidade para obter e verificar uma lista de processos:

Se um processo de

rasphone estiver sendo detectado, é possível rastrear o uso da agenda telefônica com um clique duplo na sessão RDP, por exemplo. Que informação útil também podemos encontrar aqui? Vamos abrir esse arquivo de despejo no FTK Imager e tentar procurar qualquer parâmetro .pbk. Eu usei um

"PhoneNumber =" para este caso.

Aqui você vê um endereço remoto para esta conexão VPN e um número de porta.

vpn566928222.opengw.net:995 A partir deste ponto, podemos detectar o nome do serviço de uma conexão atual na RAM, usando o número da porta e o comando netscan da volatilidade.

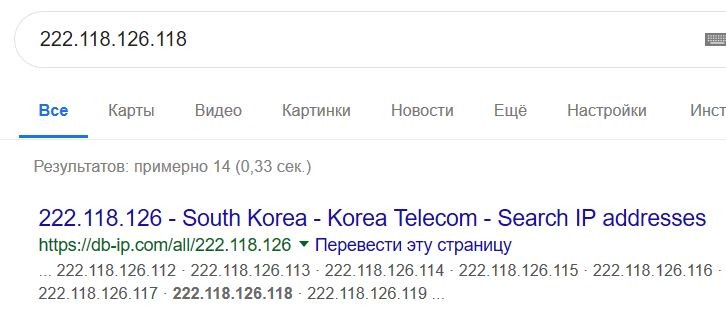

Se o sistema despejado ainda estiver ativo, você poderá interromper esse processo ou continuar a pesquisa. Obviamente, você deve saber mais sobre o endereço IP remoto:

Parece um servidor VPN anônimo gratuito e existem muitos na Internet. E isso é uma pergunta - qual aplicativo usa essa conexão VPN na estação infectada?

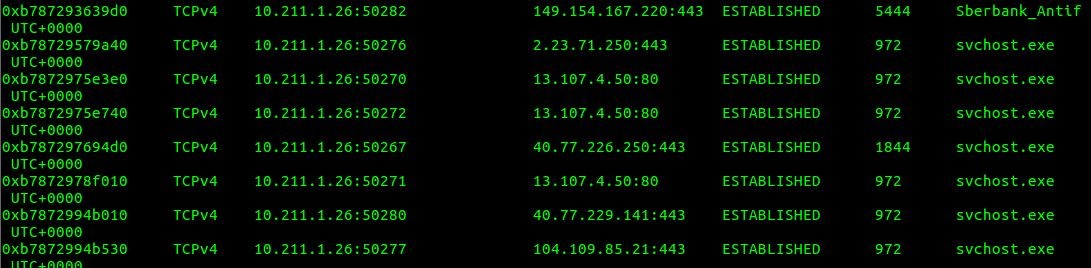

Sei que a VPN é uma conexão com outra rede privada e minha estação de trabalho tem outro endereço IP na sub-rede estrangeira. Minha sub-rede local é

192.168.145.0/24, mas existem vários serviços com diferentes endereços IP locais (10.211.1.0/24) nos resultados do netscan de volatilidade.

Vários IPs de destino são para cervices da Microsoft e um serviço suspeito Sberbank_Antifraud conectado ao 149.154.167.220 - é um IP do pool do Telegram Messenger. Agora, você pode começar a investigar como esse processo apareceu nesta máquina.

Ok, outra maneira é sobre a conexão VPN orientada por cmd / bat com arquivos .pbk.

Diferentemente do rasphone, o processo

rasdial é um marcador para a conexão VPN baseada em linha de comando ou script. Vamos verificar a sintaxe rasdial aqui

ss64.com/nt/rasdial.html e tentar encontrar

/ PHONEBOOK: parâmetro no despejo de memória usando o FTK Imager:

Voila! Encontramos um caminho completo para o arquivo da agenda telefônica (portanto, se ele for excluído, você pode tentar gravá-lo), o nome do script .cmd e o

login / senha ("vpn", "vpn") para a conexão "extVPN" !

Outras etapas são as mesmas da maneira rasphone: procurando um parâmetro "PhoneNumber =", localizando uma sessão VPN e um serviço suspeito com endereço IP local local.

Mais uma vez obrigado pela atenção! Volto em breve com novas coisas boas!