Geralmente, o Habr é usado como uma solução informativa - alguém compartilha as informações acumuladas e estruturadas e alguém absorve essas informações (eu queria escrever "consome", mas os profissionais de marketing já usaram essa palavra). Como veterano, levei em conta o leve relaxamento entre 23 de fevereiro e 8 de março. Queria voltar à mente coletiva que torna qualquer artigo mais interessante. E como escrever uma pergunta simples - como em um fórum - é chato, tentarei diluir minha pergunta com fatos interessantes.

Vou começar de longe: tenho um estudo favorito que remonta a 2014. Ele diz que de 22% a 43% dos sujeitos estão prontos para baixar e executar um arquivo executável desconhecido se forem pagos na faixa de 1 centavo a 10 dólares. Eu já escrevi sobre ele em um texto dedicado aos

escritórios do futuro .

Como um dos meus principais trabalhos está relacionado à virtualização, estou muito interessado neste aspecto da segurança. Ok, o problema com as mesmas distribuições e atualização em lote de usuários é bastante simples de resolver com a ajuda de um hipervisor e um thin client, no entanto - vivemos na realidade - sempre haverá uma parte dos usuários que tomam o caminho errado, iniciam a coisa errada e fazem a coisa errada. Eu tenho uma pergunta simples, quem usa qual sistema de segurança na virtualização e por quê?

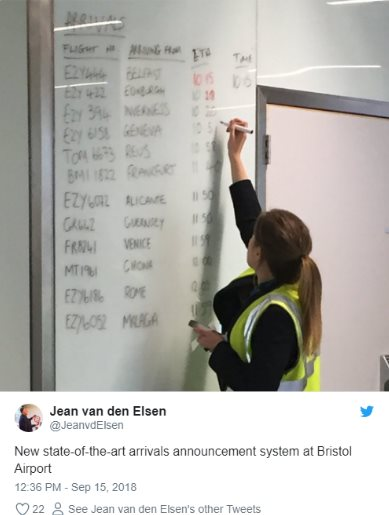

Abanando na direção interessante número 1Como regra, nesses artigos publicados em blogs corporativos, eles escrevem cerca de dez exemplos de como um vírus criptografou alguma coisa. Na maioria das vezes, eles se lembram de Petya. É muito mais interessante para mim relembrar um incidente um pouco curioso que

aconteceu no aeroporto de Bristol.

Lá, também, o criptógrafo cortou o

gorgulho , e as próprias consequências são interessantes. Como resultado do ataque, todos os quadros de informações saíram e os funcionários pobres tiveram que registrar os números de voo da maneira antiga e analógica - um marcador no quadro.

"Onde está o meu voo?"

"E nós apenas apagamos."

- E qual é o meu portão?

"Mas, diabos, Joe tem uma letra ruim."

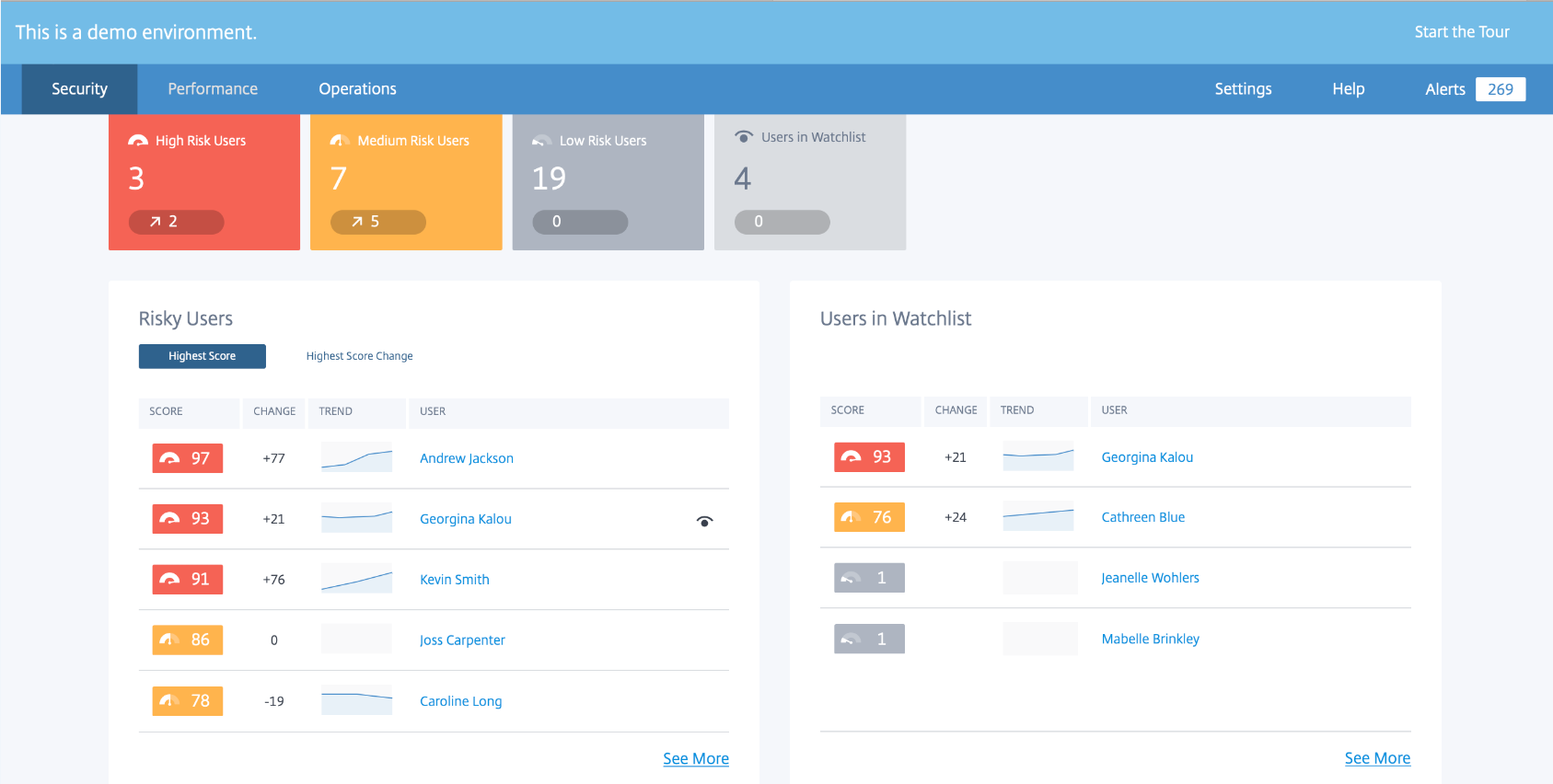

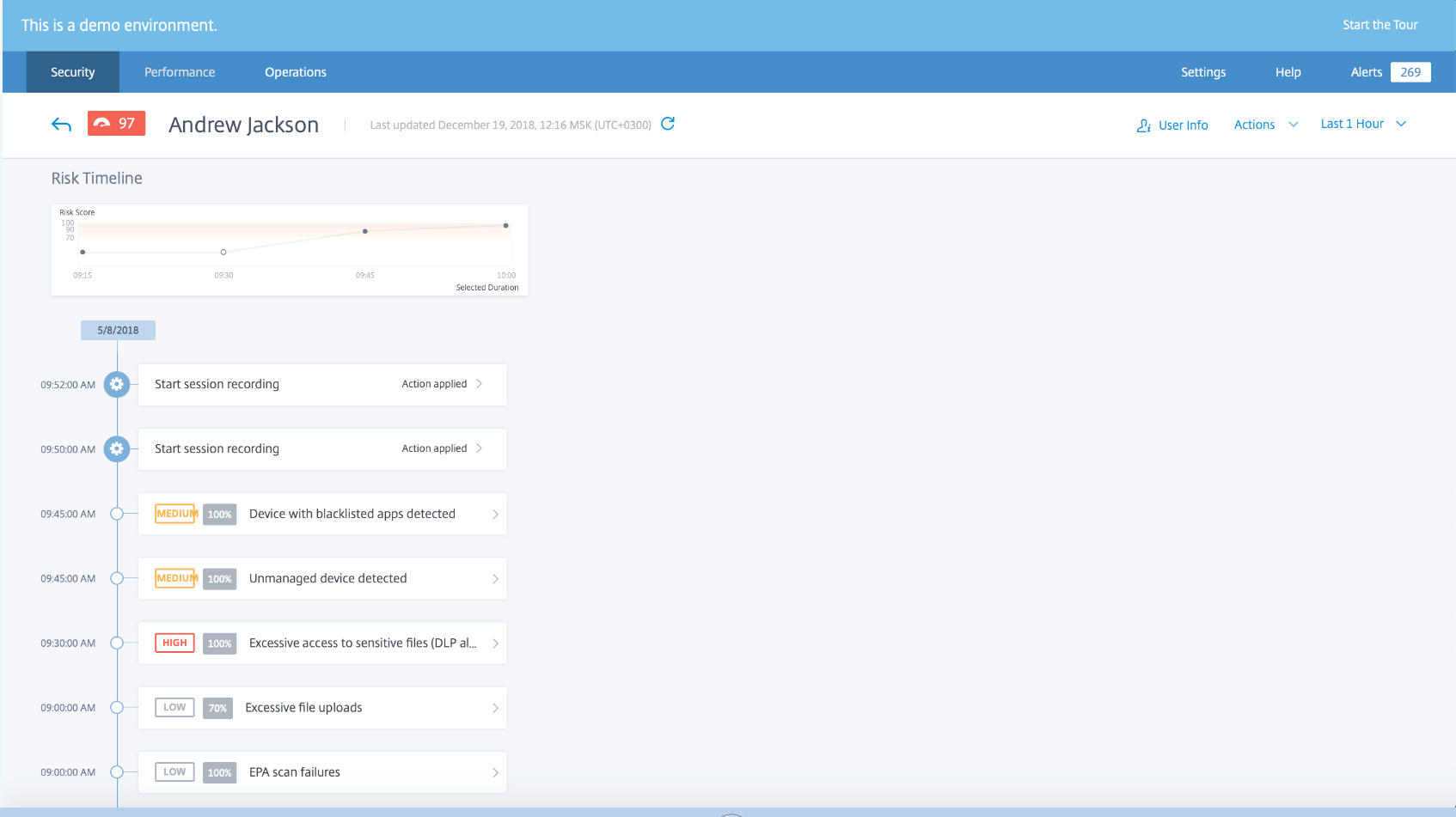

Voltamos ao problema para o qual, de fato, este post foi iniciado. Em um dos projetos em que participo, usamos o Citrix e o escolhemos em comparação a este

tópico . Então, recentemente, fomos oferecidos para conectar o Citrix Analytics. Segundo os vendedores, isso monitorará a atividade do usuário e isolará os usuários / processos, criando algo errado.

Como sempre, eles prometem aprendizado de máquina, listas negras e padrões de violação de segurança. Já que, em teoria, é uma coisa útil, temos uma pergunta lógica - quem realmente a usou e existem outras opções?

Abanando na interessante direção número 2Mais uma vez, quando falam sobre todos os tipos de vazamentos, lembram-se do roubo de senhas e outras informações (por exemplo, a publicação muito legal e tecnicamente competente

The Bell nos resultados digitais do ano mencionado vaza 4 vezes, se você contar no Google+ por 2 vazamentos, todos os 5). O que me interessa é a questão da longa cópia de códigos-fonte e documentação.

Por exemplo, a ameixa do Panamá (panamageit). O volume de documentos foi de 2,6 terabytes. Copiar e acumular esse volume de informações não poderia ser despercebido. As grandes empresas agora sabem que alguns dos funcionários aposentados não estão copiando seus dados "para memória".

O que acontece. Acontece que precisamos de um certo sistema que "cheire" quando alguém esfrega algo de forma maciça (criptografadores) e consome recursos para criptografia como se não estivessem em si mesmos (bem, ou outros padrões de comportamento criptográfico). Além disso, quando alguém copia algo em massa para o seu canto. E quando esse alguém, como um rabanete, anda por locais potencialmente perigosos. E aqui também precisamos de padrões, porque ele não acessa sites da lista negra, mas facilmente - para sites similares. Apenas banir palavras-chave também é uma decisão tímida.

Nos foi dado aqui para brincar com o painel de administração do Citrix e, se você olhar a descrição e aprofundar, parece ser bastante adequado.

O que você fez lá, Andryusha?

O que você fez lá, Andryusha?Mas somos pessoas alfabetizadas. A experiência mostra que, quando você escolhe apenas uma opção, em geral, essa opção é incorreta :). Portanto, tenho uma pergunta simples - alguém usou uma solução semelhante ou semelhante? Existe algo melhor, mais barato ou melhor e mais barato ao mesmo tempo?

A pesquisa superficial (e também não superficial) mostra que jogadores grandes têm algo parecido, mas há muito pouca informação. Primeiro analisamos o WMWare - é sempre interessante, mas você fez a escolha certa há dois anos ao escolher a virtualização. Algo próximo é chamado

AppDefense . Lá, um "algoritmo de processamento inteligente" também é acionado dentro do aplicativo. Mas como funciona é uma questão extremamente interessante.

A julgar por este vídeo de uma hora, a proteção contra criptografia e outras porcarias de software funciona bem lá - como um antivírus em esteróides - mas não há monitoramento automático dos usuários. Portanto, a pergunta com aplicação real também é o que realmente existe e como funciona.

Vamos mais longe. De fato, a virtualização é apenas um monte de tarefas. Existem soluções projetadas para várias máquinas físicas? Por exemplo, a Cisco possui um certo Cisco DNA Center, que promete "detectar e responder rapidamente a ameaças antes que os hackers possam roubar dados ou interromper o trabalho". Isso parece legal. Outra atração: "O DNA Center coleta dados sobre dispositivos, aplicativos e usuários de várias fontes e, em seguida, usa algoritmos de análise avançados para identificar correlações e propõe medidas de recuperação".

O vídeo também promete algo próximo à funcionalidade solicitada.

Mas, novamente, a experiência sugere que a Cisco tem mais a ver com soluções de rede. E para vincular isso à virtualização, você precisa de alguma forma tornar esse serviço amigo do DHCP.

Parece-me que isso é exclusivamente para várias conexões de rede e é improvável que seja útil em nossas condições simples e virtuais.

E o que você diz, queridos colegas?