Olá Meu nome é Vitaly Andreev e trabalho como especialista líder no setor de ÉTICA na Infosecurity. No ano passado, acumulei muitos exemplos de vários esquemas fraudulentos populares que gostaria de compartilhar e, ao mesmo tempo, analisei algumas tendências do mundo do phishing e da engenharia social.

Todos os dias, cerca de mil novos nomes de domínio são registrados na rede, o que é muitas vezes superior ao número de sites realmente ativos. Seria inútil e muito longo considerar todos os cenários de uso dentro da estrutura de um artigo; portanto, falaremos apenas sobre alguns deles, a saber, o uso de nomes de domínio para fins fraudulentos.

O problema de phishing e engenharia social pode afetar absolutamente qualquer usuário da rede. Tropeçar em um site de phishing ou encontrar outra manifestação de engenharia social é muito mais fácil do que, por exemplo, comprar um trojan (embora provavelmente seja enviado a você usando métodos de engenharia social). Por que decidi comparar engenharia social com drama? Porque se baseia no mesmo princípio de construção de enredo que em uma obra de arte, e a vítima se encontra no centro de uma espécie de performance.

Um bom nome de domínio é metade do sucesso de um site de phishing ou scam. Como bons domínios não se afundam na estrada, os fraudadores registram pacotes de nomes de domínio adequados com antecedência, deixando-os à espera. Mais claramente, a situação pode ser vista no exemplo dos bancos. A cada semana, aproximadamente mil e quinhentos domínios com uma partícula “banco” são registrados. Além disso, quanto mais popular o banco, mais disposto a conseguir um nome de domínio consoante.

Por exemplo, em fevereiro, variações de nomes de domínio contendo as palavras "sberbank", "bônus" e o número "3000" foram muito populares. Basta olhar:

- bonus3000-sberbank.ru

- sberbank-darit-3000.ru

- podarok3000-sberbank.ru

- sberbank-3000bonus.ru

- sberbank3000.ru

- 3000sberbank.ru

E mais uma dúzia de opções semelhantes em designs diferentes.

Todos esses domínios compartilham dois detalhes comuns. Primeiro, eles foram registrados pela empresa Beget e, segundo, todos levaram a lugar nenhum.

Para entender o objetivo de registrar esses domínios, você não precisa ter nenhum conhecimento secreto ou habilidades especiais, basta digitar as palavras mágicas "Sberbank bonus 3000" em qualquer mecanismo de pesquisa. Na saída, temos exemplos típicos de análises:

Registrei-me no Sberbank online por um bônus de 3.000 rublos. Digitei as senhas por SMS e verificamos que havia retirado 30.000 rublos do meu cartão no CH Debit RUS mOSCOU QIWI AFT. Como posso recuperar o dinheiro?

Eu tinha 120.000 mil no mapa. Eles removeram tudo. E menos foi para 30 mil

Aparentemente, alguém iria reviver o antigo esquema que permitia que os atacantes tivessem acesso à conta bancária da vítima, e os nomes de domínio estavam apenas esperando nos bastidores.

A próxima palavra mais popular na vizinhança do banco de palavras é pesquisa. Aqui fica ainda mais fácil: basta olhar na pasta de spam da sua caixa de entrada, onde os cabeçalhos das cartas gritarão sobre o pagamento que espera por você.

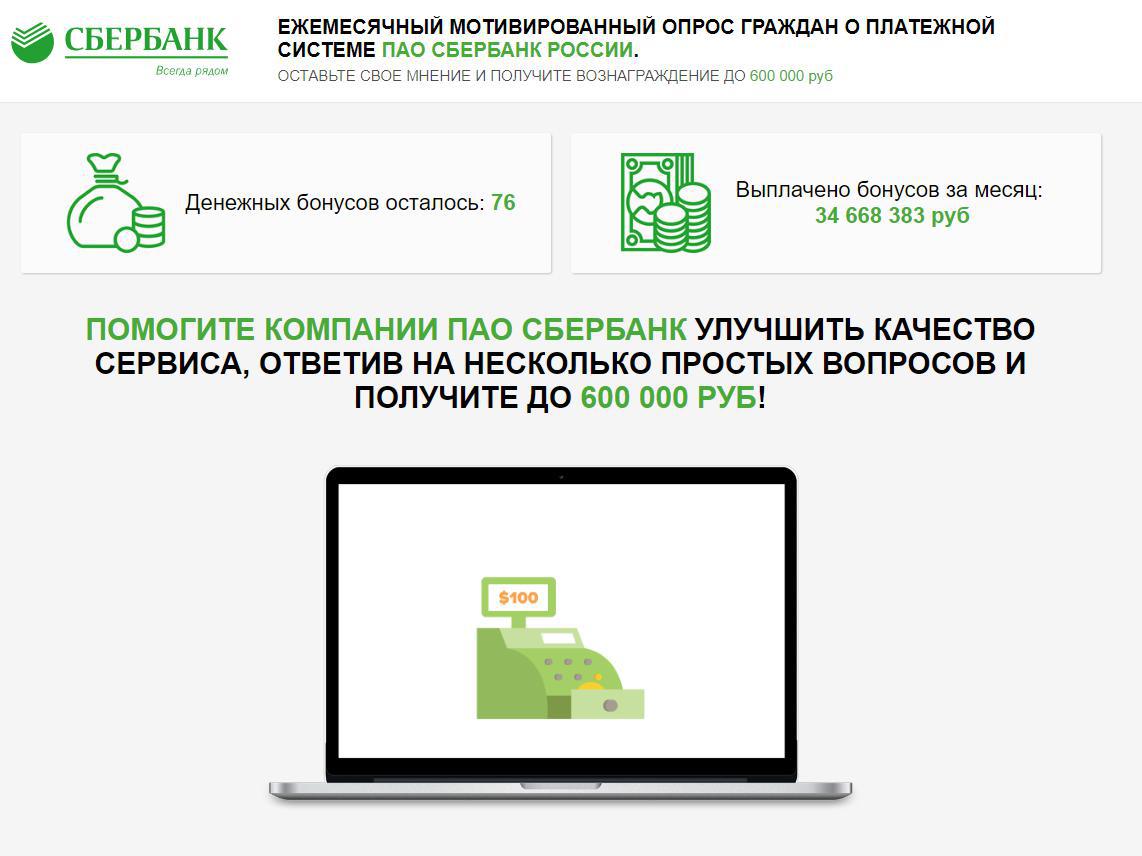

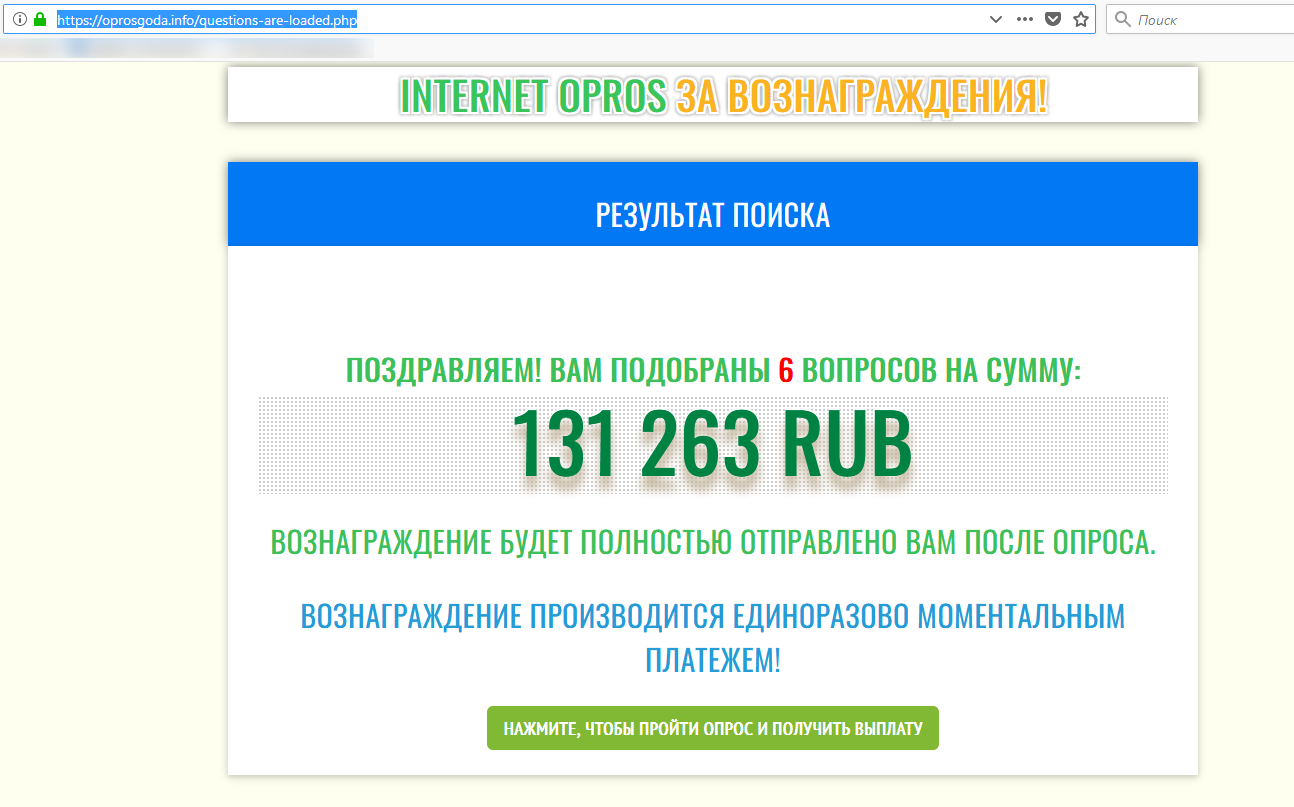

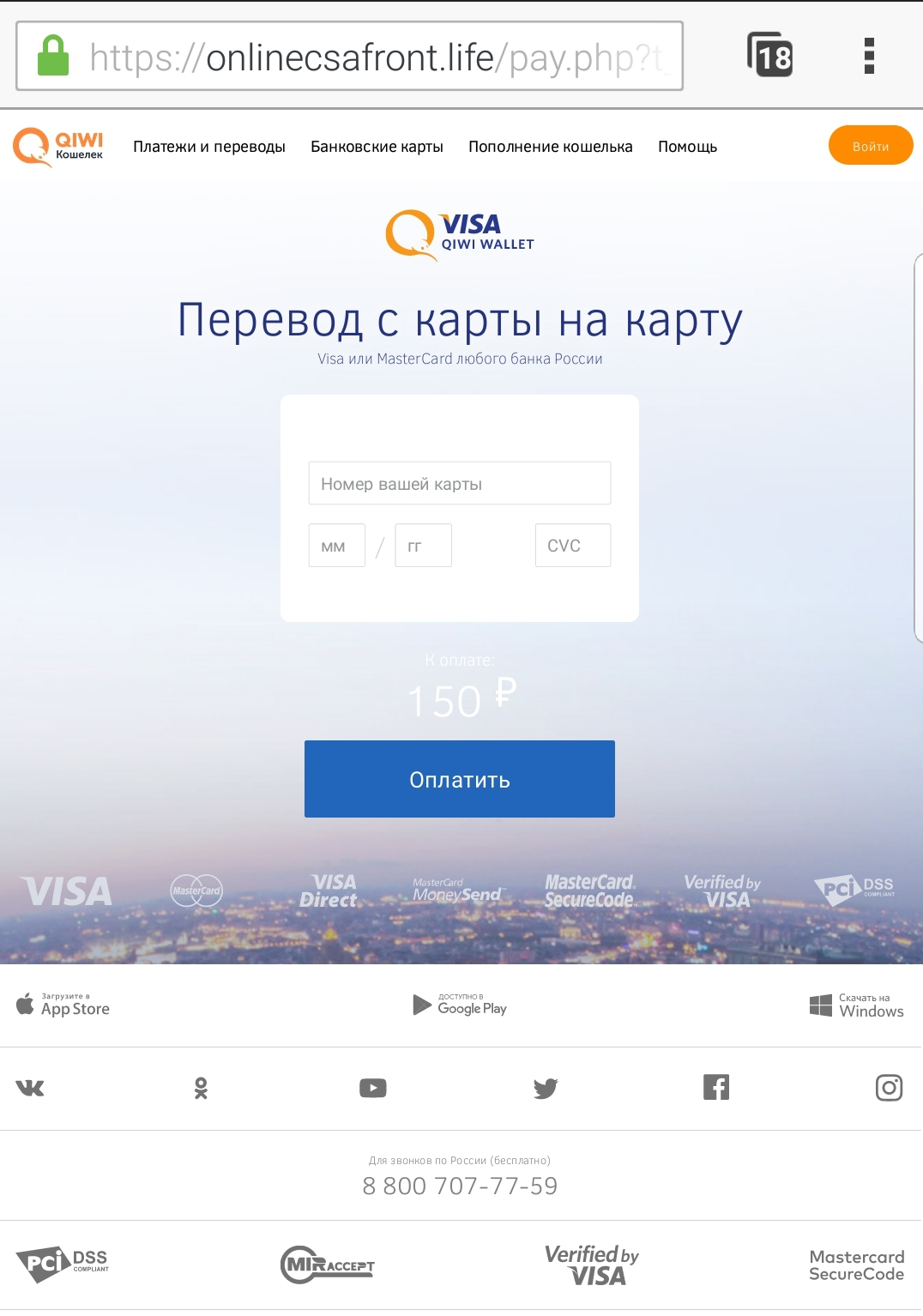

Se você seguir o link da carta, se encontrará aproximadamente nesse site.

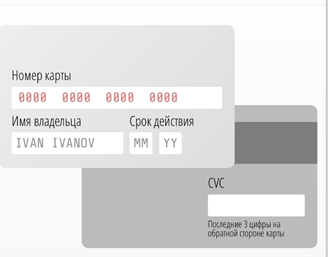

Com base nos resultados de sua resposta a uma dúzia de perguntas francamente estúpidas, você será solicitado a inserir os detalhes do seu cartão bancário, onde, logicamente, você deve pagar e, de fato, de onde anular o dinheiro. No entanto, em alguns casos, os golpistas nem se importam em disfarçar sua farsa e indicam na forma de entrada de dados em texto sem formatação que você está pagando pelo celular de outra pessoa.

Todo esse esquema é muito primitivo, mas é surpreendente que, nos últimos meses, tenha aumentado ativamente o Google e o Instagram, que não podem deixar de adicionar aos cidadãos confiantes que acreditam em sua eficiência.

A propósito, essas pesquisas do Sberbank vêm de opros@sberbank.ru.

Quero notar imediatamente que o Sberbank foi escolhido como exemplo simplesmente porque o maior banco sempre atraiu a atenção de vários tipos de fraudadores. A lógica aqui é simples: a probabilidade de que, entre as possíveis vítimas que receberam um email de phishing, os clientes desse banco em particular, seja sempre bastante alta. No entanto, muitos domínios suspeitos aparecem em conjunto com os nomes de outras marcas conhecidas.

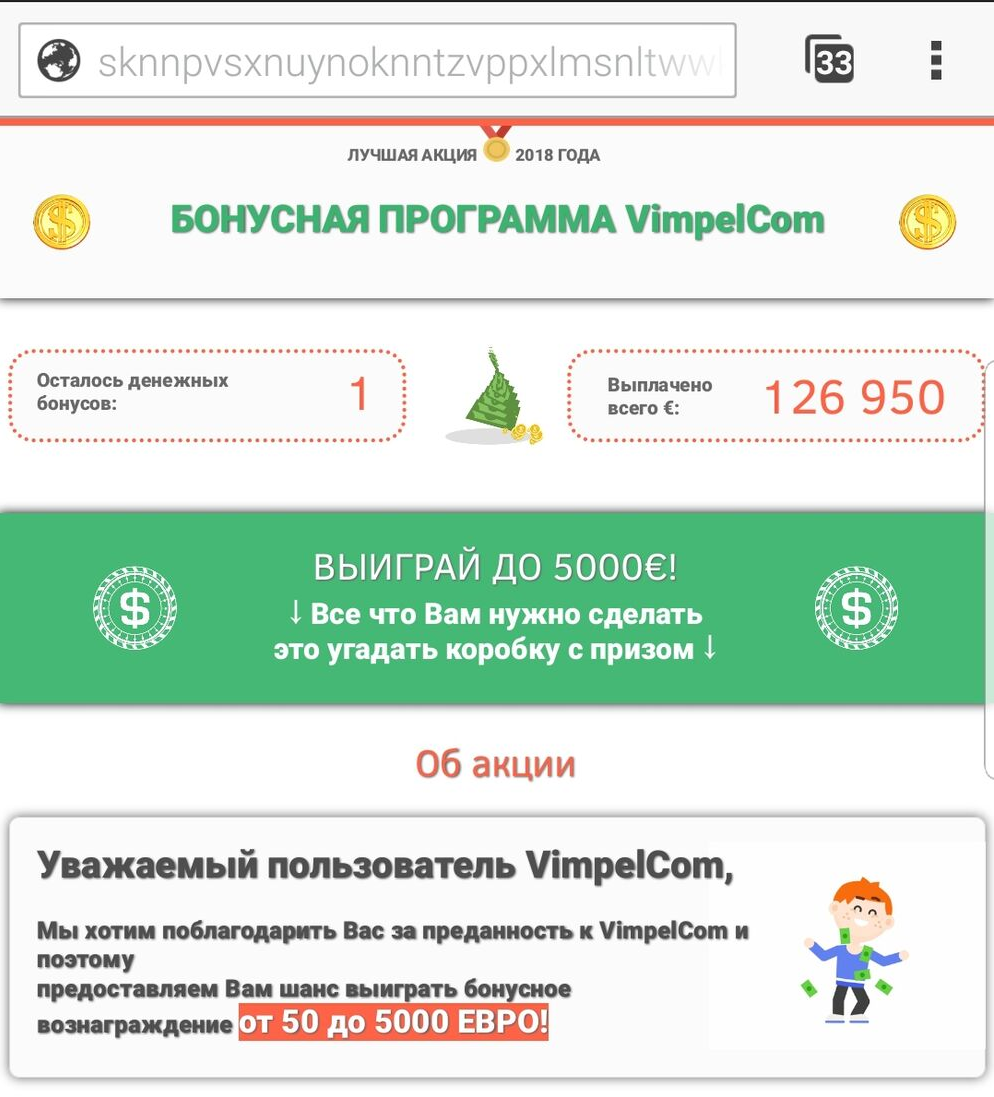

Por exemplo, veja o endereço do site do programa de bônus VimpelCom. Nesse caso, o nome do domínio não carrega pelo menos algum tipo de carga semântica. O programa gerador obviamente funcionou aqui, porque sites com pesquisas geralmente alteram a hospedagem e passam de domínio para domínio.

Às vezes, existem sites sem mencionar a marca. Enquete do ano e o ponto!

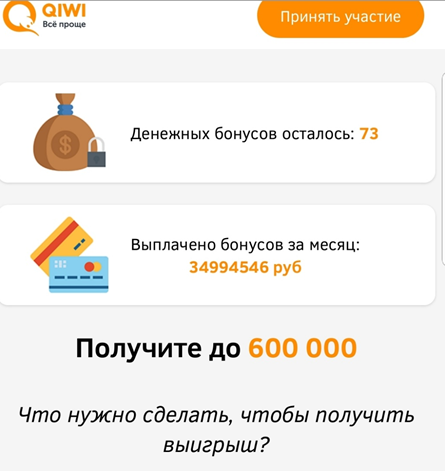

De fato, todos esses golpes de pesquisa são um esquema de fraude de pagamento ligeiramente modificado. Somente agora também é necessário responder perguntas.

Eu sempre fui cético sobre o desempenho de tais esquemas fraudulentos, eles são muito desajeitados. Um está escrito na carta, outro no site e o terceiro na retirada de dinheiro.

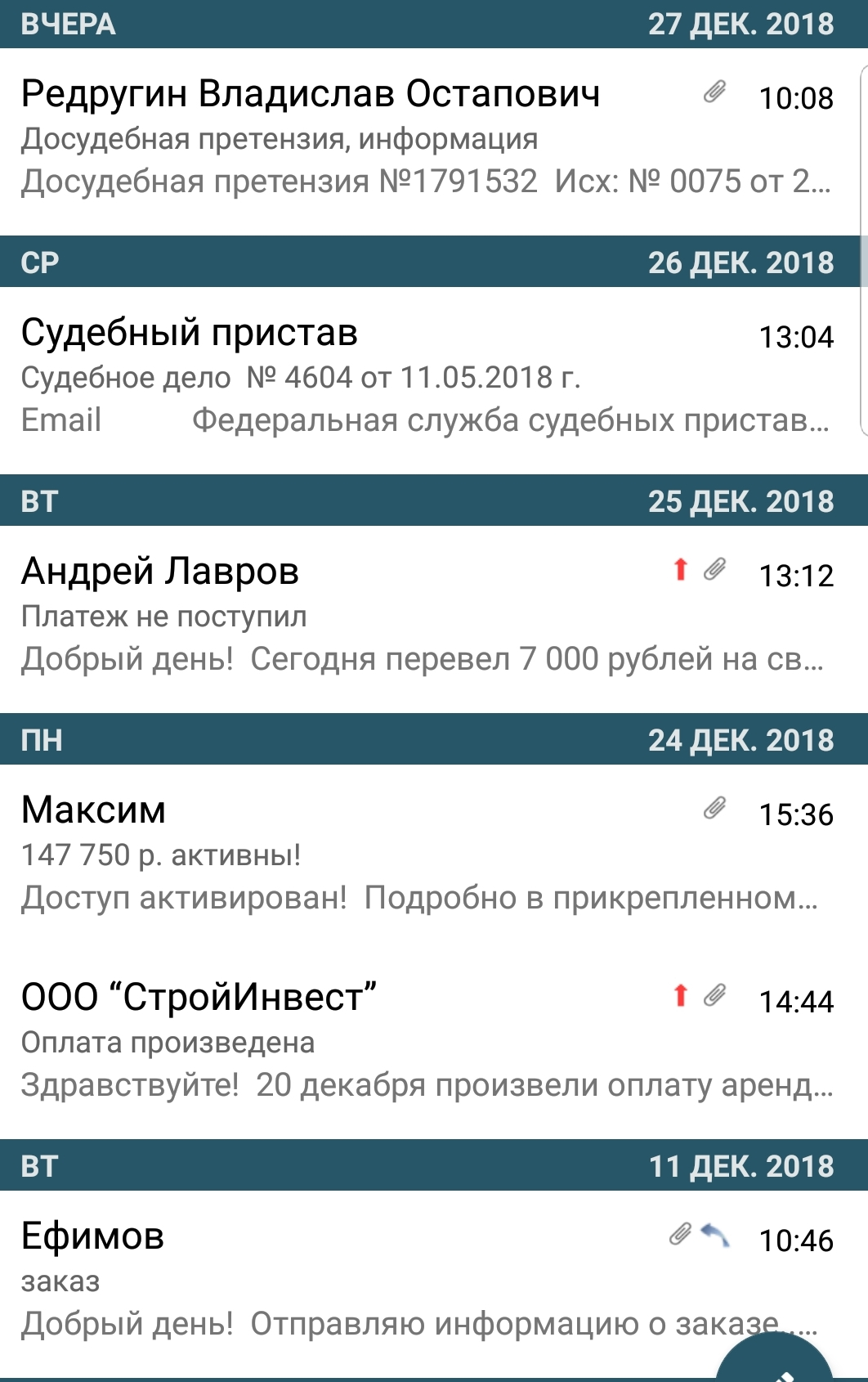

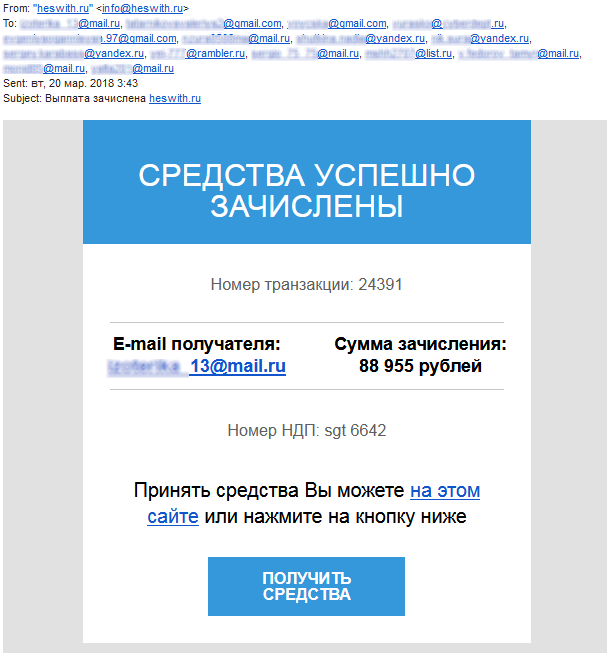

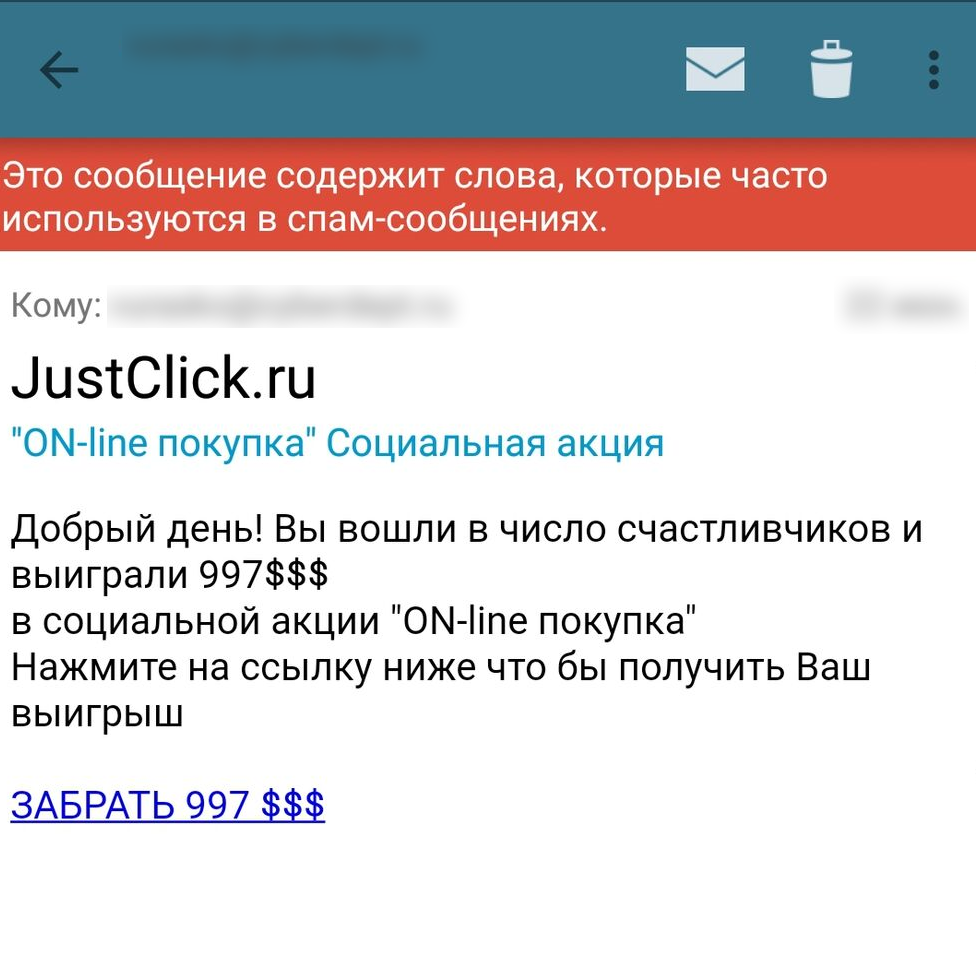

Pela pureza do experimento, desliguei especificamente todos os filtros na caixa de correio de teste e agora parece que o mundo inteiro decidiu de repente me dar dinheiro. Não preste atenção às datas diferentes nas cartas - foram capturadas capturas de tela ao longo do ano e agora as versões mais interessantes e características das cartas foram selecionadas.

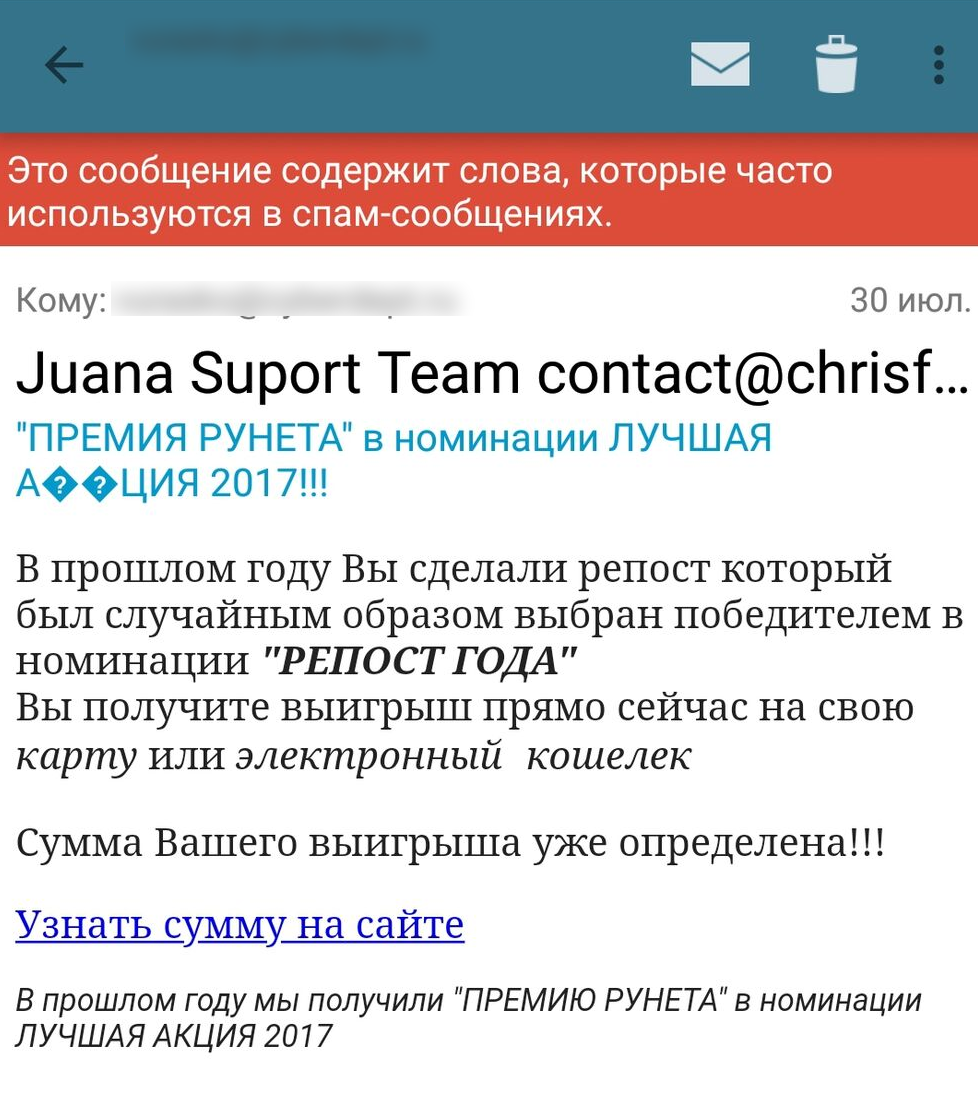

E aqui está o meu favorito. Eu sempre sonhei em ganhar a indicação de Repost of the Year!

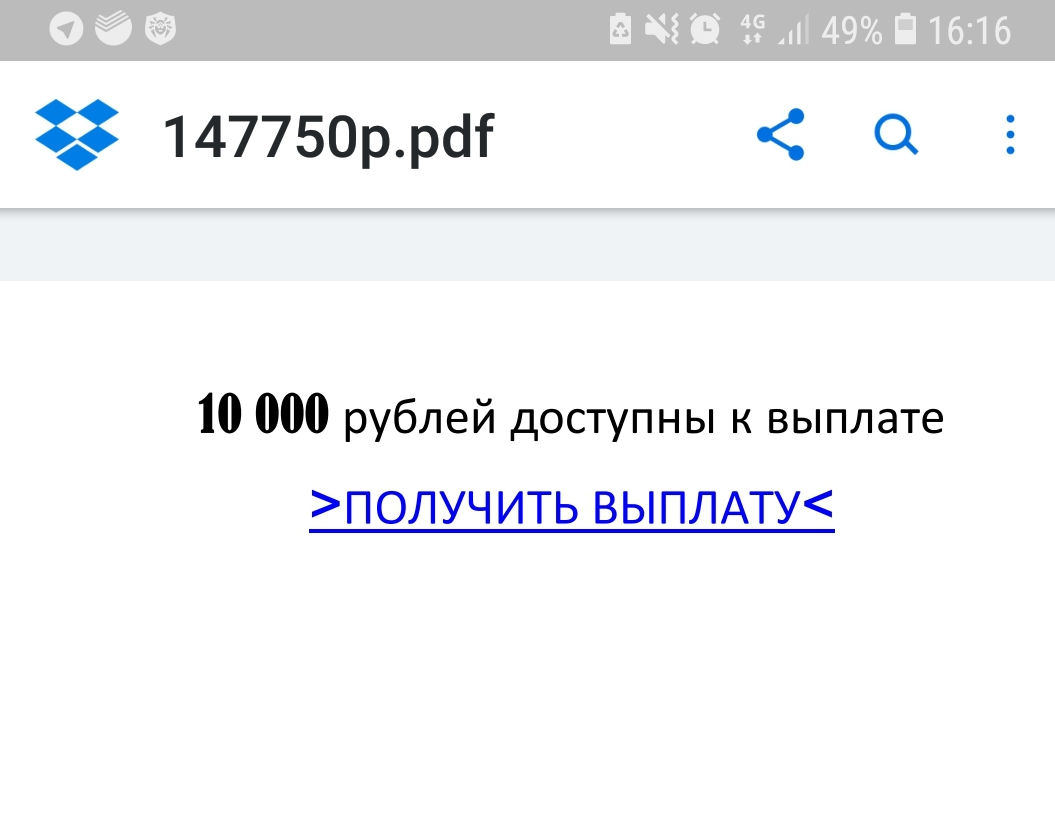

Curiosamente, essas correspondências estão sendo transformadas diante de nossos olhos. E, se há meio ano, a maioria das cartas continha links diretamente para o site do golpe, mas agora nessas cartas há um link para um arquivo em um armazenamento em nuvem como o Dropbox. Um link neste arquivo leva a um site malicioso. Isso é feito para ignorar os filtros de spam.

Uma coisa é invariável: independentemente da aparência do site e da marca que ele cobre, você acabará nesse tipo de página.

Preste atenção à inscrição "transferir de cartão para cartão" - os caras não se esforçam.

Você está lendo este artigo agora e provavelmente pensa que um esquema tão primitivo não pode funcionar. Mas, infelizmente, não é assim. Obviamente, estatísticas oficiais e confiáveis sobre tais fraudes sociais não existem na natureza. Mas, dada a escala de correspondências e o número de sites semelhantes, podemos dizer com certeza: o esquema funciona. Os fraudadores simplesmente não desperdiçam sua energia e dinheiro com algo que não lhes traz renda.

Mas voltando aos nossos domínios. Phishing e fraude florescem não apenas em nosso país. Em fevereiro, o banco turco Denizbank não teve sorte (está incluído nos 5 principais bancos do país). Em apenas um mês, mais de 4 dúzias de domínios apareceram na rede, de uma forma ou de outra conectada ao seu nome. Como na história anterior, todos são registrados pelo mesmo registrador da empresa e não estão vinculados a nenhum recurso. Eles se parecem com isso:

- tr-sube-denizbankasi.com

- bireysel-denizbank-sube-tr.com

- denizbankk-sube-tr.com

- denizbank-cep-tr.com

- online-denizbank-sube.com

- denizbank-cepte-tr.com

- acikdeniz-denizbanksube.com

- deniz-denizbank.com

E assim por diante

Outro banco turco, o Halkbank, não recebeu menos.

Obviamente, não tenho provas de que esses domínios sejam registrados para fins ilegais. Mas esses nomes de domínio são uma espécie de "rifle Chekhov": um dia eles certamente "atirarão", porque, levando em consideração seus nomes, é lógico supor que eles foram projetados para enganar os clientes dessas organizações.

Nos domínios que usam o nome do banco, tudo fica mais ou menos claro, mas também acontece que o nome inclui a partícula “banco” em combinação com o nome da cidade ou país.

Por exemplo, no início deste ano, alguém decidiu seriamente fazer o domaining e, em algumas semanas, criou várias centenas de nomes no formato: "*** bank.com", "firstbankof ***. Com", "nationalbankof ***. Com "," *** savingbank.com "e simplesmente" bankof ***. Com "(asteriscos substituem o nome de uma grande cidade ou país). Por que eu decidi que isso é domaining? Sim, apenas se você for a um desses sites, verá uma página com uma proposta para comprar um domínio e um link para afternic.com, que não está disponível no momento.

Mas é muito mais interessante quando, em vez de domínios estacionados, surge um site fraudulento real, especialmente se ele foi criado de forma criativa.

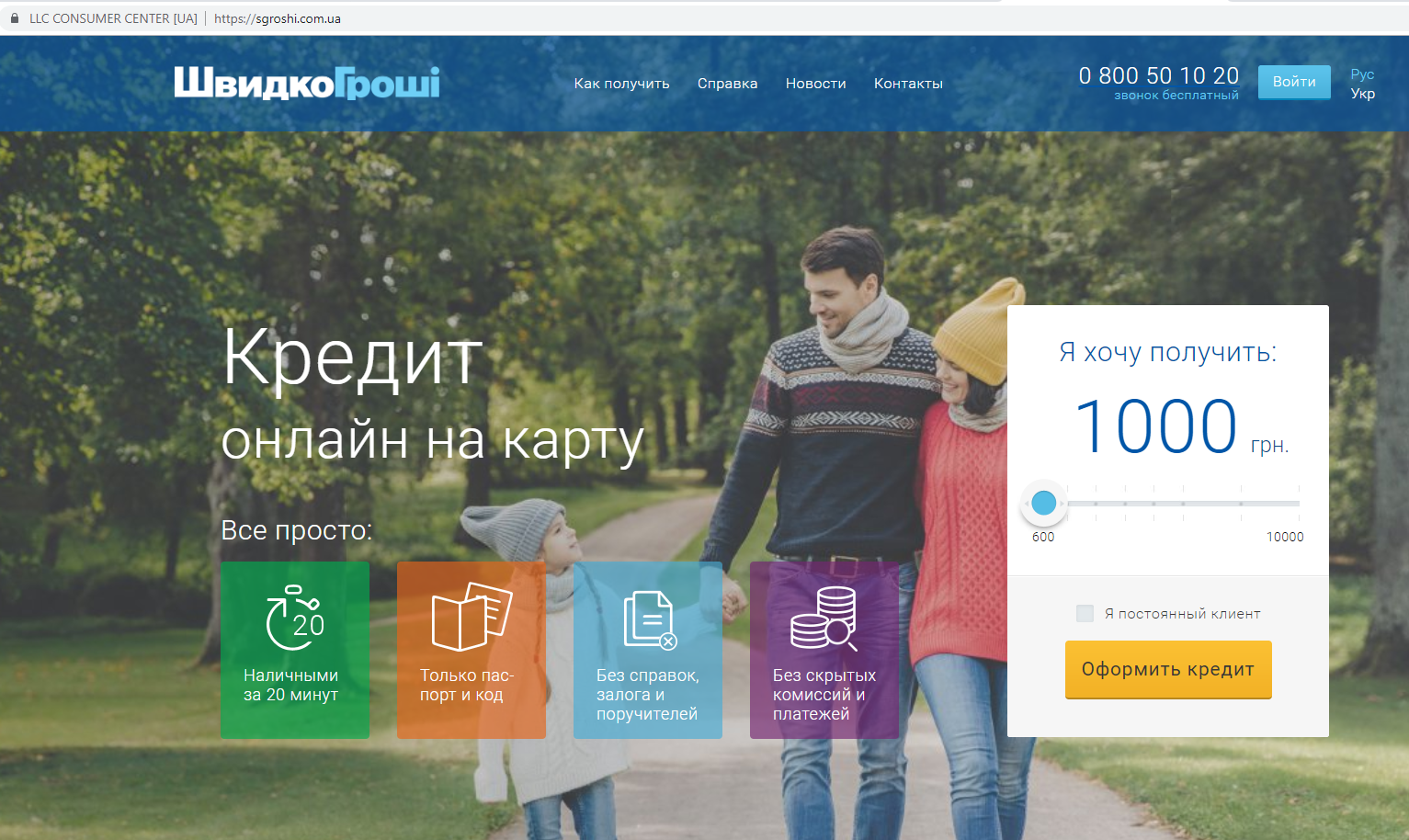

Um bom exemplo de uma abordagem criativa é o fpb-bank.ru. Veja você mesmo: o nome é do Finprombank, que perdeu sua licença em 2017, o design e o conteúdo são completamente copiados do ucraniano ShvidkoGroshi (http://sgroshi.com.ua/).

O site ofereceu o envio de digitalizações de seus documentos para registro em seu nome, em

um dia, em dólares da

empresa . Infelizmente, o recurso desapareceu tão rapidamente quanto apareceu, portanto, uma cópia dele não foi preservada nem no arquivo da web. O que é característico, neste caso, o nome de domínio foi registrado com antecedência, muito antes do próprio site aparecer.

As escavações no espaço do domínio às vezes apresentam surpresas reais ou são completamente perdidas. Mas espero dedicar um artigo separado aos eventos curiosos e misteriosos encontrados na rede.