Neste relatório, o Bitfury compartilha a análise concluída por sua equipe de engenharia do Crystal Blockchain Analytics sobre o movimento de bitcoin das carteiras Zaif exchange, Bithumb exchange e Electrum.

Investigação do hack do Zaif Exchange

Em 17 de setembro de 2018, a bolsa Zaif suspendeu depósitos e saques em BTC, BCH e MONA. Em 18 de setembro, a troca informou à polícia que havia sido hackeada e que os fundos haviam sido roubados. No

anúncio , eles compartilharam as seguintes informações:

Alguém obteve acesso não autorizado à troca em 14 de setembro de 2018 entre as 17:00 e as 19:00 hora local (08:00 e 10:00:00 UTC). Eles transferiram com sucesso 5.966 bitcoin (BTC) e quantidades desconhecidas de BCH e MONA. Zaif foi alertado sobre esse acesso não autorizado quando um mau funcionamento do servidor foi detectado em 17 de setembro.

Pesquisa de análise de cristal

A equipe de engenharia da Blockchain Analytics da Bitfury investigou o hack, concentrando-se especificamente no movimento do bitcoin roubado. Um resumo de nossa investigação pode ser encontrado abaixo.

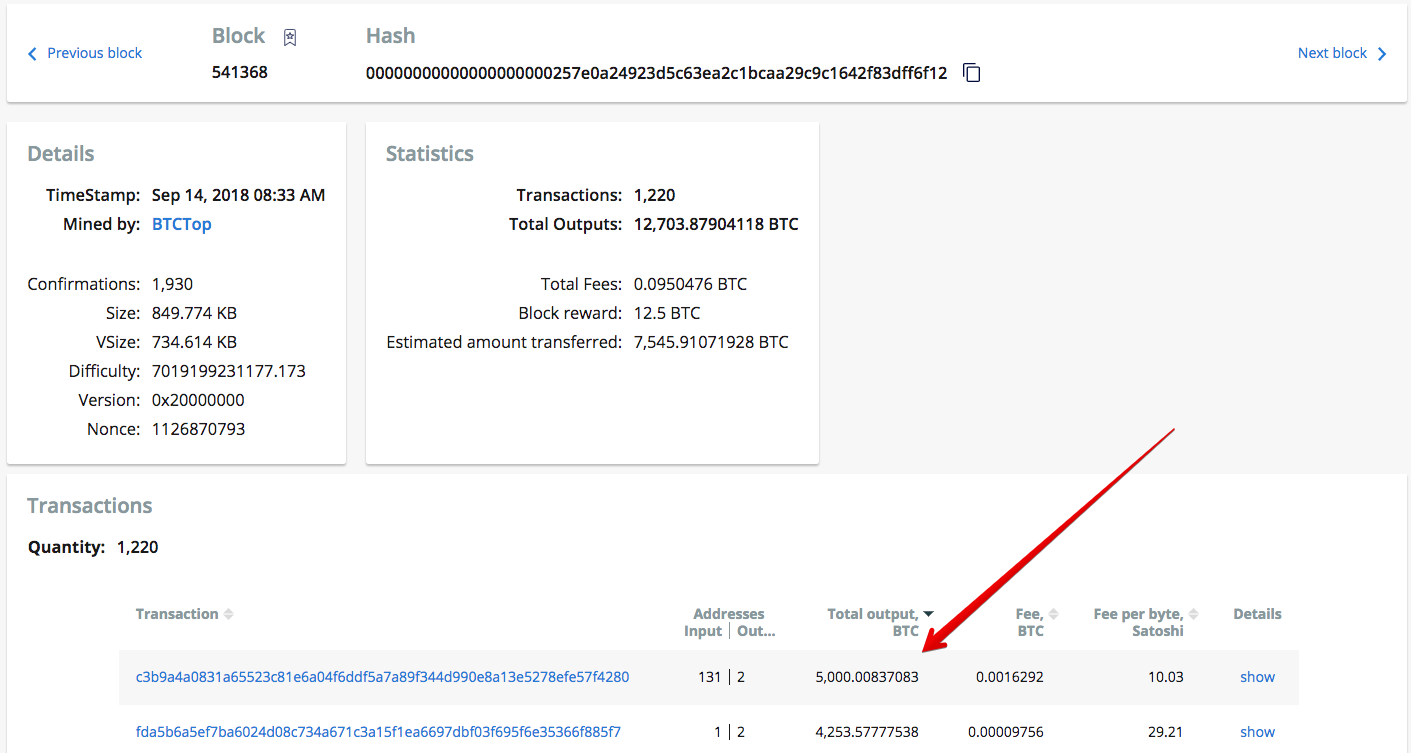

Etapa 1: identifique os endereços dos hackers . Como o Zaif compartilhou o horário exato do acesso não autorizado, pudemos identificar quais transações pertencem ao hacker. Pesquisamos as maiores transações que ocorreram entre 7h e 11h UTC. Logo descobrimos uma transação suspeita. O ID da transação é

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

Esta transação possui 131 entradas. Usando o software de identificação do Crystal, conseguimos determinar que todos os endereços de entrada eram endereços Zaif. O endereço de saída é

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . Todo o bitcoin foi enviado para este endereço.

Identificação da transação suspeita de Zaif para o hacker.Etapa 2: acompanhe os fundos roubados

Identificação da transação suspeita de Zaif para o hacker.Etapa 2: acompanhe os fundos roubados . Depois de identificar o endereço do bitcoin para o qual o bitcoin roubado foi enviado, começamos a monitorar esse endereço. Nosso objetivo era encontrar endereços ou entidades conhecidas que receberam bitcoin roubado desse endereço. Fizemos isso usando a ferramenta de rastreamento do Crystal.

O endereço

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w tinha 9 transações de saída e rastreamos cada uma. Após monitorar essas transações, descobrimos que 5.109 endereços haviam recebido uma parte dos fundos roubados.

Em seguida, classificamos os resultados do rastreamento pelo valor liquidado e encontramos endereços no controle da parte mais significativa dos fundos. Em alguns casos, conseguimos atribuir esses endereços a entidades reais.

Transferência de fundos das carteiras Zaif para o hackerResultados:

Transferência de fundos das carteiras Zaif para o hackerResultados: os resultados do rastreamento indicaram que parte significativa dos fundos (30% do valor total) foi liquidada em dois endereços de bitcoin:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ - 1.007,6 BTC estabelecido no endereço.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 - 754,5 BTC estabelecido no endereço.

Esses endereços receberam bitcoin dentro de uma cadeia muito curta de transações (a duração média foi de 3 transações). Eles não haviam aparecido na blockchain antes, então o proprietário é desconhecido. É provável que esses endereços pertençam ao hacker, portanto, monitoraremos suas atividades daqui para frente.

Uma parte significativa do bitcoin (1.451,7 BTC ou 24%) foi enviada para a Binance dentro de um conjunto de pequenas transações, para o endereço 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s da Binance. A Binance confirmou que possui esse endereço em sua conta oficial do Twitter. A Binance permite que os usuários retirem até 2 BTC sem passar por um processo estrito de KYC / AML; portanto, a soma média enviada para cada endereço de depósito da Binance era de 1,99–2 BTC.

Padrão de depósitos binance

Padrão de depósitos binance Visualização do fluxo de dinheiro para um endereço de saldo

Visualização do fluxo de dinheiro para um endereço de saldoFrações de bitcoin também foram enviadas para o ChipMixer.com. O serviço de mixagem foi alcançado dentro de uma cadeia bastante curta de transações. Aproximadamente 60 BTC foram enviados para o ChipMixer.com. Você pode ver uma transação para o ChipMixer.com na figura abaixo.

Visualização do fluxo de dinheiro no ChipMixer.com

Visualização do fluxo de dinheiro no ChipMixer.comO bitcoin restante foi dividido em quantidades relativamente pequenas. Quase 13 BTC foram enviados para vários endereços de Huobi. Parte do bitcoin alcançou trocas como BTCBox.com, Bitstamp e Livecoin. Algumas partes do bitcoin foram enviadas para serviços de mixagem / jogo, como CoinGaming.io e Bitcoin Fog. No entanto, essas entidades foram alcançadas dentro de uma cadeia bastante longa de transações.

O restante dos fundos acertou endereços com proprietários desconhecidos, e continuaremos monitorando-os no futuro.

Investigação do hack do Bithumb Exchange

Na quarta-feira, 20 de junho, funcionários do Bithumb declararam que cerca de US $ 31 milhões foram roubados por hackers desconhecidos da troca de criptografia coreana Bithumb. Quatro dias antes do hack, a bolsa

anunciou que estava transferindo todos os ativos para uma carteira fria por motivos de segurança.

A retirada de fundos pelos usuários foi temporariamente suspensa a partir de 15 de junho de 2018 às 18:20 UTC. Decidimos rastrear a movimentação de fundos no período dos quatro dias anteriores ao hack.

Começamos examinando os mais de 1 milhão de endereços que pertencem ao Bithumb e compilamos uma lista de todos os endereços que receberam fundos durante esses quatro dias. Somente as transações confirmadas de 15 a 20 de junho foram revisadas.

Os fundos fluem para a carteira fria Bithumb

Os fundos fluem para a carteira fria BithumbAté 19 de junho, a movimentação de fundos apresentava dois padrões principais:

- Muitos dos fundos movimentados foram acumulados para este endereço: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (a seguir denominado endereço "1LhW")

- A partir do endereço 1LhW , as transações de grande volume foram enviadas para o endereço 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (a seguir denominado endereço " 18x5 ")

O endereço

18x5 é a carteira fria da bolsa. Isso é evidenciado pelo histórico de transações (transações raras de grandes volumes de / para os endereços de troca do Bithumb).

Histórico de saldo do endereço "18x5"

Histórico de saldo do endereço "18x5"O padrão de movimentação de fundos mudou em 19 de junho de 2018 às 15:07 UTC. No momento, duas transações foram iniciadas das carteiras do Bithumb para os endereços:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- e 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... com comissões anormalmente altas de 0,1 BTC. Após esse momento, houve um período de meia hora em que cerca de 1.050 BTC foram retirados e depositados em endereços que não haviam aparecido anteriormente na blockchain. A retirada de fundos para esses endereços (38 endereços) durou mais de um dia.

Depois disso, a troca para de usar o endereço de buffer

1LhW . Além disso, após 19 de junho de 2018 às 17h01 UTC, os valores das taxas para transações recebidas no endereço

18x5 mudaram drasticamente - primeiro para 0,1 BTC e, em seguida, para 0,2 BTC.

Logo após essa alteração, uma

mensagem apareceu na conta oficial do Exchange no Twitter, alertando os usuários a evitar o depósito de fundos.

Altas taxas de transação pela retirada de fundos dos endereços de troca continuaram o dia inteiro, chegando às vezes a 2 BTC, acima do volume de saída.

Transação com taxa anormalmente altaEsse comportamento provocou um aumento das taxas de transação e congestionamento da rede de bitcoin nos dias 19 e 20 de junho.

Todos os fundos retirados das carteiras do Bithumb para o período de 16 a 20 de junho foram recebidos por 39 carteiras (foram excluídas várias dezenas de endereços de mudança com pequenas quantias dos resultados do cálculo).

Um desses 39 endereços é a carteira fria da bolsa (

18x5 ), que recebeu a maior parte dos fundos. Os 38 endereços restantes possuem proprietários não identificados. Esses endereços receberam o BTC de 2002.52 no período de 19 a 20 de junho. (Com taxas de transação totalizando 48.126 BTC)

Com base nas informações acima, é nossa opinião profissional que existem duas opções possíveis:

- O conjunto de 38 endereços para os quais os fundos foram retirados pertence aos hackers. Os criminosos, tendo acesso ao sistema ou ao banco de dados com chaves privadas, começaram a fazer transferências para seus endereços a partir de 19 de junho de 2018 às 15:07 UTC. Comissões altas (0,1 BTC) são lógicas nesse caso, se você deseja retirar rapidamente o máximo possível.

Depois de um tempo, a bolsa percebeu o roubo e começou a aumentar as taxas de transação ao transferir para uma carteira fria (às vezes muito maior do que as transações de hackers). No final do dia 20 de junho, a bolsa conseguiu resolver problemas de segurança. A perda de bitcoins foi, conforme declarado pela Bithumb, de 2.016 BTC. Esse número está muito próximo do valor calculado (obtido por um grupo de endereços desconhecidos), 2.002,52 BTC, o que também indica que essa opção é provável. - Todos os endereços que consideramos pertencem à troca. Outra opção possível é que o roubo poderia ter ocorrido em carteiras que não estão em nosso banco de dados. Dado que o Bithumb está cooperando com as agências policiais na investigação deste caso, bem como o fato de terem sido aprovados recentemente no procedimento de licenciamento, é improvável a possibilidade de a troca fornecer informações falsas.

Rastreando os fundos

Esses endereços foram monitorados ainda mais e a retirada de fundos começou em 2 de agosto. Primeiro, houve uma grande transação de 1000 BTC. Lançamos o rastreamento dessa transação e, de acordo com seus resultados, o dinheiro foi enviado para dois endereços pertencentes à troca Yobit em transações de aproximadamente 30 BTC. A visualização do fluxo de dinheiro pode ser vista na figura abaixo.

Fluxo de fundos para o endereço Yobit

Fluxo de fundos para o endereço YobitO endereço

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 no topo do gráfico, que pertence a Yobit, recebeu 603 BTC. Outro endereço do Yobit,

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT , recebeu 396 BTC através da mesma cadeia de transações.

Os fundos restantes foram enviados diretamente para os endereços Yobit. Abaixo você pode ver a lista de seus endereços e valores recebidos:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

Após a retirada para Yobit, restavam 29 BTC em três endereços, possivelmente pertencentes ao hacker. Eles começaram a se mudar em 31 de agosto. Os fundos foram divididos em partes - aproximadamente dois BTC cada - e foram enviados para o CoinGaming.io. A visualização do fluxo de dinheiro pode ser vista na figura abaixo:

Fluxo de fundos para CoinGaming.io

Fluxo de fundos para CoinGaming.ioComo resultado, o CoinGaming.io recebeu 29 BTC dos fundos roubados.

Considerando os padrões de movimento dos fundos, assumimos que os 38 endereços que identificamos pertencem ao hacker. A maioria dos fundos roubados foi enviada para a bolsa Yobit.

Investigação do caso de roubo de eletro

Em dezembro Em 27 de 2018, a carteira de bitcoin Electrum notificou os usuários sobre um ataque de phishing que estava direcionado a usuários através de servidores maliciosos. Nesse ponto, os supostos hackers já haviam roubado mais de 245 BTC.

Usando o Crystal Analytics, examinamos o movimento dos fundos do hack, rastreando-os para duas grandes trocas. Abaixo, apresentamos esses achados.

O ataque de phishing funcionou da seguinte maneira:

- Primeiro, o suposto hacker conseguiu adicionar dezenas de servidores maliciosos à rede Electrum

- O usuário inicia uma transação de bitcoin usando sua carteira legítima;

- Em resposta, o usuário recebe uma mensagem de erro de envio - uma mensagem de phishing que exige que o usuário baixe imediatamente a "atualização" do site malicioso (o repositório do GitHub);

- O usuário clica no link e baixa a atualização maliciosa;

- Depois que o usuário instala uma versão de malware da carteira, o programa solicita à vítima um código de autenticação de dois fatores (que, em circunstâncias normais, é solicitado apenas para a transferência de fundos);

- A carteira falsa da Electrum usa o código para enviar os fundos do usuário às carteiras de um hacker.

- As descobertas de Crystal mostraram que a maioria dos fundos foi enviada para o endereço: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

Depois de algumas horas, o suposto hacker transferiu todos os fundos para o endereço

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj , onde os fundos foram liquidados. A partir de janeiro 11, 2019, 245 BTC permaneceram em

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . No entanto, é importante observar que em dezembro 27, o suposto hacker enviou 5 BTC para o endereço

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

Nos dias desde o hack original, o suposto hacker moveu esses fundos, retirando 0,2 BTC em janeiro. 3 para uma carteira Bitfinex (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ) e retirando 0,41 BTC em janeiro 11 para uma carteira

Binance (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

Em 18 de janeiro, o suposto hacker se tornou ativo novamente, movendo fundos através da cadeia de transações. Agora eles retiraram 3 BTC para uma carteira

Bitfinex (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ).

Além disso, o suposto hacker transferiu 49 BTC da carteira

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj e as distribuiu em 13 endereços.

Em janeiro 25, 2019, o suposto hacker retirou fundos em bitcoin de todas as suas carteiras. Investigações posteriores revelaram que o suposto hacker havia transferido a parte significativa do bitcoin para o serviço de câmbio MorphToken. Todos os fundos que chegaram à Bitfinex foram enviados para lá pelo serviço MorphToken.

O MorphToken fornece a capacidade de verificar o status de uma transação usando sua API. Depois de verificar todas as carteiras nas cadeias de saque do hacker dessa maneira, conseguimos descobrir que pelo menos 243 BTC foram enviados pelo suposto hacker para este serviço. Quase todos os fundos foram trocados por XMR. No entanto, uma pequena quantidade (0,07 BTC) foi transferida para o Ethereum.

Sobre o cristal

Crystal é a ferramenta de investigação all-in-one blockchain. Projetado para instituições financeiras e de aplicação da lei, o Crystal fornece uma visão abrangente do ecossistema público de blockchain e usa análises avançadas e raspagem de dados para mapear transações suspeitas e entidades relacionadas. Seja rastreando uma transação de bitcoin para uma entidade do mundo real, determinando relacionamentos entre atores criminosos conhecidos ou pesquisando comportamentos suspeitos online, o Crystal pode ajudar a levar sua investigação adiante.

Para saber mais, visite

crystalblockchain.com .

Siga Crystal no Twitter para manter-se atualizado sobre outras investigações:

@CrystalPlatform .