Hacks de trocas telefônicas automáticas 3CX, que levam a sérias conseqüências, são bastante raros. No entanto, nossos clientes às vezes se tornam vítimas de golpes. Como a prática demonstrou, isso se deve principalmente a configurações incorretas do sistema ou ao uso da versão desatualizada do 3CX. Neste artigo, examinaremos os erros mais comuns que podem levar à invasão do seu PABX e explicaremos como evitá-los.

Como funcionam os golpistas por telefone?

A fraude de telefonia é bastante comum - pessoas de fora ou um robô mergulhador fazem chamadas pelo seu PBX às suas custas. Isso geralmente acontece tarde da noite ou em dias não úteis. As chamadas duram o maior tempo possível, com alta frequência e para os destinos internacionais mais caros. E no final do mês, você recebe uma fatura do operador de telecomunicações por uma quantia enorme, que deve pagar ou contestar judicialmente.

As chamadas para os destinos internacionais mais caros foram o principal objetivo dos hackers no período inicial do desenvolvimento de trocas de software. Você pode pensar que esse tipo de fraude é coisa do passado, especialmente considerando o custo das negociações internacionais. No entanto, isso está sendo feito atualmente por grupos internacionais bem organizados que saqueiam clientes e operadoras em escala industrial.

Agora, os PBXs estão sendo invadidos para fazer milhares de chamadas para números "caros" de vários serviços automáticos pagos, controlados pelos mesmos golpistas. Nesse caso, o atacante obtém lucro sob a forma de comissão do operador por cada minuto de uma chamada paga. Essa fraude também é chamada de International Revenue Sharing Fraud (IRSF).

Outra maneira de ganhar dinheiro ilegal é vender credenciais roubadas de clientes SIP em trocas on-line "clandestinas". Além disso, esse acesso é usado de diferentes maneiras - seja para concorrência com operadoras de telecomunicações legais, devido às quais é possível vender minutos muito mais baratos que o preço de mercado, ou para algumas necessidades pessoais do comprador.

O 3CX possui vários níveis de segurança cujas configurações padrão impedem os tipos de ataque mais conhecidos. No entanto, alguns administradores de sistema alteram ou desabilitam essas configurações sem nem perceber quais são as consequências.

Vejamos as configurações de segurança mais comuns que os administradores da 3CX fazem.

Credenciais de usuário fracas

O primeiro erro são as credenciais de conta "fracas" usadas pelos aplicativos, telefones IP e usuários da 3CX.

Quando você cria um usuário (extensão) no 3CX, credenciais seguras são geradas automaticamente para ele em todos os níveis de acesso. Essa é uma senha SIP complexa e senha de login do cliente da Web, senhas geradas aleatoriamente para acessar a interface da Web de telefones IP, PINs de correio de voz aleatórios, etc. ... Certifique-se de usar apenas essas credenciais seguras, porque senhas longas aleatórias garantem proteção contra ataques adivinhação de senha (também chamada de ataques de força bruta).

A partir do 3CX v15.5, o sistema não permitirá que você defina a senha do ramal mais fraca que a exigida pelas regras de segurança modernas. No entanto, as senhas de conta geralmente fracas são herdadas dos backups das versões anteriores do 3CX. Portanto, agora o 3CX avisa o administrador se números de ramal com senhas fracas estiverem presentes no sistema - um aviso aparece próximo a esses números. Se você passar o mouse sobre ela, informações adicionais serão exibidas.

A propósito, não recomendamos definir senhas fracas para fins de teste. Como regra, as pessoas esquecem de trocá-las e deixar o PABX "cheio de buracos".

Acesso remoto SIP ativado ao ramal

O segundo erro é desativar a opção "Negar conexão da rede pública" e não ativá-la novamente quando o usuário não precisar mais dela.

Esta opção está incluída no 3CX por padrão e impede o registro de qualquer usuário fora da sua rede local. Observe que você pode usar aplicativos ou o cliente da web 3CX sem ativar o acesso remoto, porque eles usam a tecnologia de

encapsulamento para conectar-se ao PBX. Esta opção deve ser desativada apenas se alguém precisar de uma conexão SIP direta para um telefone IP de hardware.

Tente evitar conexões SIP diretas ao seu PBX ou permita-as apenas a partir de determinados endereços IP especificados no firewall.Muitas chamadas permitidas

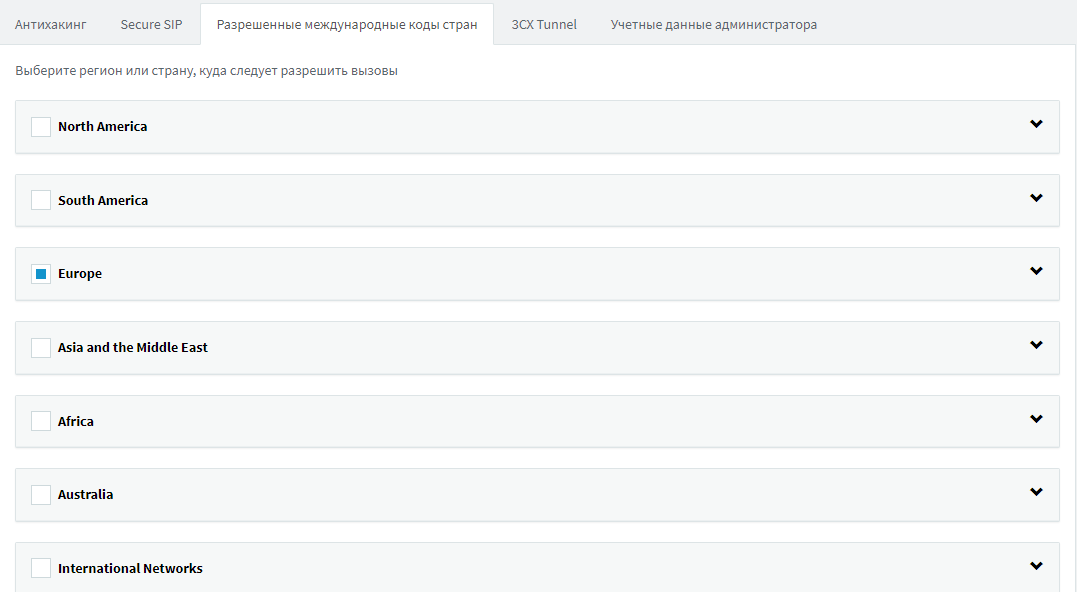

Ao instalar o 3CX, o Assistente de configuração inicial pergunta para quais países você deseja permitir chamadas. A mesma lista de países pode ser vista (e alterada) na seção Configurações - Segurança - Códigos internacionais de países permitidos. Somente os países (prefixos) para os quais seus usuários realmente ligam devem ser permitidos. Por padrão, o 3CX permite apenas chamadas para o país que foi especificado como o local da troca.

Uma prática muito perigosa é permitir que todos os países instalem trocas telefônicas automáticas e limitá-las mais tarde. Geralmente eles esquecem disso, permitindo que o invasor ligue em todas as direções assim que receber as credenciais do usuário do PBX.

Regras de saída muito frouxas

Outra má prática é usar regras de saída muito gerais que permitem que qualquer usuário (grupo organizacional 3CX Padrão) chame em qualquer direção permitida. Alguns administradores, para não complicar suas vidas, criam uma regra universal para isso.

De fato, você deve criar regras de saída com as permissões mínimas necessárias, de acordo com o mesmo princípio pelo qual elas são criadas, por exemplo, em um firewall. Liste especificamente os prefixos, especifique o comprimento mínimo e máximo do número, indique claramente os grupos de números de ramal que podem chamar nessa direção.

Parâmetros de processamento E164 inválidos

Na seção Parâmetros - Números E164, é definido o processamento de números, no qual o símbolo "+" no início do número é substituído pelo código de discagem internacional. As regras de substituição são definidas para o país indicado como o local de instalação da central telefônica. Na maioria dos países, “+” é substituído por 00 e, na América, por 011. A substituição está de acordo com os padrões da ITU.

Os parâmetros E164 são importantes porque são usados para determinar as direções proibidas (prefixos) discutidas acima. Por exemplo, se um país bloqueado for a Albânia, o 3CX analisará e bloqueará os números começando com 00355xxx e + 355xxx.

Se você digitou incorretamente o código de discagem internacional do seu país, isso levará não apenas à substituição incorreta "+", mas também ao mau funcionamento da função de bloqueio do país.

Novos recursos de segurança no 3CX v16

O 3CX v16 adiciona dois recursos de segurança interessantes.

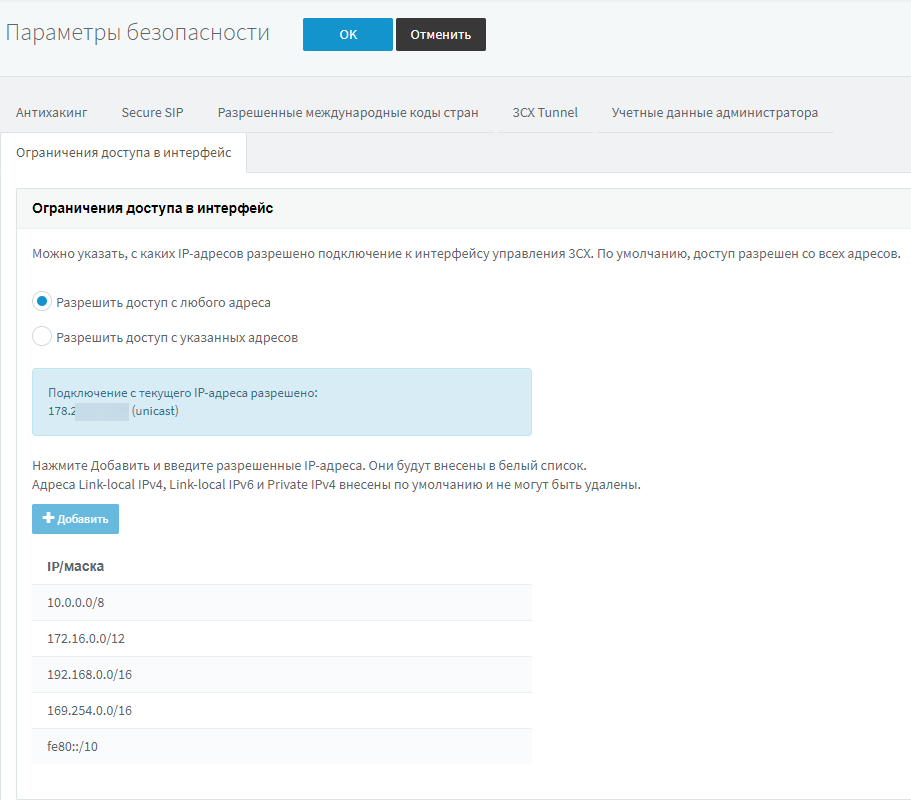

O primeiro é restringir o acesso pelo endereço IP à interface de gerenciamento 3CX. Está configurado na seção Configurações - Segurança - Restringir o acesso à interface. Por padrão, todos os endereços IP são permitidos, mas se a proteção IP estiver ativada, o acesso será permitido apenas a partir da rede local e endereços IP externos explicitamente especificados. Observe que esta restrição não afeta a operação de outros serviços da web 3CX, como telefones com auto-ajuste, cliente da web etc.

O segundo recurso de segurança é a lista negra global de IP de auto-aprendizado mantida pela 3CX. Ele está incluído na seção Configurações - Configurações de segurança - Anti-ataque. Se essa opção estiver ativada, o PBX transmitirá automaticamente informações sobre atividades suspeitas, incluindo o endereço IP de origem, ao nosso servidor central. Após analisar o evento, as informações sobre esse endereço IP serão transmitidas automaticamente para todos os sistemas 3CX do mundo que também tenham esse recurso ativado. Assim, o tráfego suspeito será bloqueado devido à "inteligência coletiva". Hoje, nossa lista global já contém mais de 1000 endereços IPv4 IP dos quais as tentativas de digitalizar ou quebrar foram repetidas de forma consistente. É altamente recomendável ativar esse recurso no seu PBX!

Conclusão

Percebemos que a invasão do sistema é imediatamente precedida por vários erros juntos. Praticamente não observamos situações em que sérias conseqüências surgiram apenas devido a um erro.

Bem, se você foi hackeado, não entre em pânico! É muito importante coletar logs do servidor antes de tomar ações radicais. Posteriormente, isso ajudará a conduzir uma investigação de qualidade do incidente. Para coletar logs, vá para a seção Suporte - Crie um arquivo para suporte técnico. Um arquivo zip será gerado, com um link para o qual será enviado por e-mail. Anexe este arquivo e a descrição do incidente ao Suporte técnico da 3CX.

Você deve entrar em contato com o suporte técnico se tiver alguma dúvida razoável sobre a segurança da 3CX ou quiser denunciar um hack já ocorrido. Para entender a situação e obter as recomendações necessárias, abra um recurso na categoria Segurança - Fraude. Essas solicitações são consideradas com a maior prioridade. Você também pode obter conselhos de segurança 3CX em nosso

fórum de usuários .