As câmeras de vigilância tornaram-se parte da Internet e, como outros dispositivos com acesso ilimitado à rede, caíram no foco de interesse dos hackers. Milhões de câmeras IP de diferentes fabricantes estão abertas a invasores.

Os fabricantes de câmeras podem economizar no trabalho de programadores e hardware - os clientes obtêm dispositivos baratos com recursos de computação limitados e enormes falhas nos mecanismos de segurança.

O firmware para dispositivos noname de consumo em massa não resiste às críticas. Geralmente, eles não são atualizados por ninguém e não se tornam mais seguros depois de alterar a senha padrão. Além disso, o próprio fabricante pode colocar um backdoor.

A seguir, consideramos as principais áreas de ataque aos sistemas de vigilância por vídeo.

Queijo grátis

"Módulo de câmera com lente pinhole de 5MP para módulo pinhole de câmera de CFTV da fábrica"

"Módulo de câmera com lente pinhole de 5MP para módulo pinhole de câmera de CFTV da fábrica"Do ponto de vista do consumidor, o mercado é ilógico. Com o custo "centavo" dos próprios módulos de câmera IP, na saída, obtemos o custo dos dispositivos mais simples perto de US $ 100.

O valor principal é formado em um nível acima do ferro. O principal é computar recursos, firmware e a capacidade de suportar todos os "chips" do firmware por um tempo arbitrariamente longo. A câmera deve funcionar por anos com um nível de proteção igualmente alto.

O ponto é que o fabricante de equipamentos embarcados, que busca economizar em tudo, tem grande probabilidade de deixar essas vulnerabilidades em firmware e hardware que até acessam via protocolo ONVIF de linha nua com uma senha complexa não protegem contra um invasor.

A falta de atualizações automáticas é uma sentença para todo o sistema de segurança. Um usuário comum não acompanha as novidades no campo de TI e não vai baixar manualmente o novo firmware para sua câmera, comprada no Aliexpress para venda.

Um dos exemplos mais impressionantes de explorar os recursos de câmeras baratas está relacionado à exploração do

Heartbleed OpenSSL - uma combinação desagradável da vulnerabilidade do Heartbleed com as especificidades dos dispositivos incorporados que talvez nunca sejam atualizados.

Como resultado, as câmeras são usadas para espionagem e, o que acontece com muito mais frequência, tornam-se parte das redes bot. Então, invadir as câmeras Xiongmai

levou a um ataque DDOS poderoso, não no Netflix, Google, Spotify e Twitter.

Senhas

A mulher no vídeo comprou uma câmera em uma loja de descontos. Ela queria usar o dispositivo para rastrear seu filhote. Depois de algum tempo, a câmera começou a conversar com a anfitriã e girar independentemente. E o que aconteceu geralmente acontece com câmeras chinesas baratas, nas quais o acesso aberto direto ao fluxo de vídeo é fornecido mesmo no site do fabricante.

À primeira vista, as senhas das câmeras podem parecer uma medida de segurança muito óbvia para discussão; no entanto,

dezenas de milhares de câmeras e DVRs são comprometidos regularmente devido ao uso de senhas padrão.

O grupo de hackers Lizard Squad

invadiu milhares de câmeras de vigilância usando uma conta de fábrica simples que é a mesma para todas as câmeras. Os dispositivos foram hackeados com uma força bruta banal (embora, talvez, tenham analisado o nome de usuário e a senha do próprio fabricante).

Idealmente, os fabricantes devem atribuir uma senha única, longa e não óbvia para cada câmera. Um processo tão meticuloso leva tempo para configurar e é difícil de administrar. Portanto, muitos integradores usam a mesma senha para todas as câmeras.

A rotatividade de funcionários ou a alteração das funções dos usuários ajuda a criar brechas inesperadas na segurança das empresas. Se o sistema não possuir um mecanismo bem pensado para delimitar os direitos de acesso de vários funcionários, grupos de câmeras e objetos, teremos uma vulnerabilidade em potencial como o "rifle Chekhov" - ele definitivamente disparará.

Encaminhamento de porta

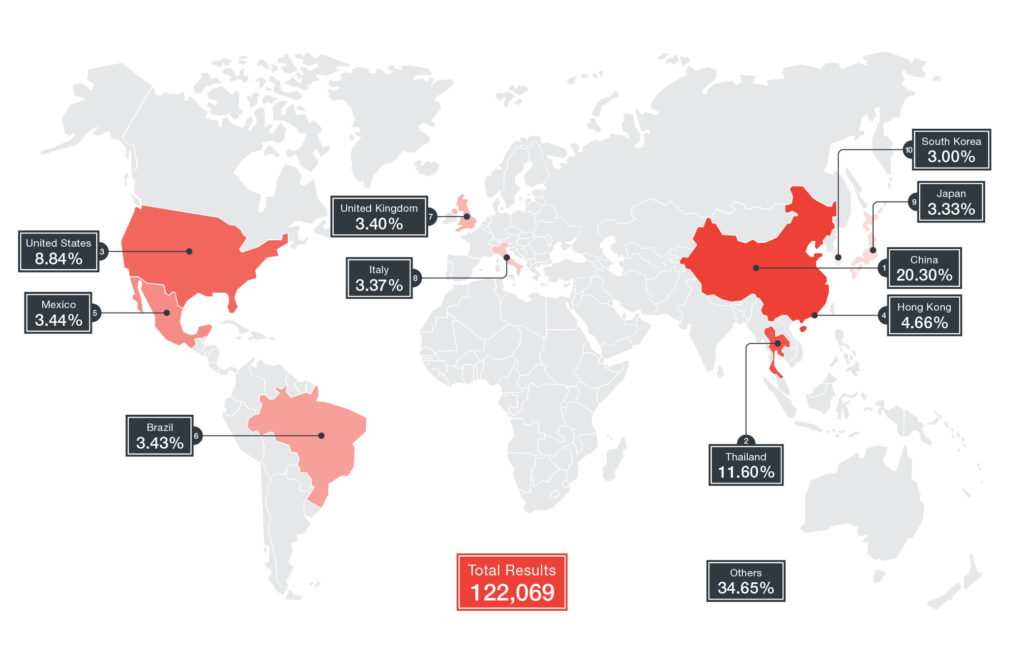

O número de câmeras infectadas pela porta 81 TCP (dados Shodan)

O número de câmeras infectadas pela porta 81 TCP (dados Shodan)O termo "encaminhamento de porta" às vezes é substituído pelos mesmos: "encaminhamento de porta", "encaminhamento de porta" ou "encaminhamento de porta". Abra a porta no roteador, por exemplo, para conectar-se da Internet à sua câmera doméstica.

A maioria dos sistemas de vigilância tradicionais, incluindo DVR, NVR e VMS, agora estão conectados à Internet para acesso remoto ou operam em uma LAN que, por sua vez, está conectada à rede global.

O encaminhamento de porta permite que você obtenha acesso personalizável à câmera na rede local, mas também abre uma janela para oportunidades de hackers. Se você aplicar um

tipo específico de consulta, o mecanismo de pesquisa Shodan mostrará cerca de 50.000 dispositivos vulneráveis que circulam livremente na rede.

Um sistema aberto da Internet requer pelo menos IDS / IPS para proteção adicional. Idealmente, coloque o sistema de vigilância por vídeo em uma rede fisicamente separada ou use uma VLAN.

Criptografia

Ezekiel Fernandez, pesquisador de segurança argentino,

publicou uma vulnerabilidade que facilita a extração de vídeo não criptografado das unidades locais de vários DVRs.

Fernandez descobriu que você pode acessar o painel de controle de determinados DVRs usando uma pequena exploração:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"Surpreendentemente, encontramos muitas câmeras, DVR, NVR, VMS, que nem sequer criptografavam o canal por SSL. O uso de tais dispositivos apresenta problemas piores que o abandono completo de https. Na Ivideon, usamos a criptografia TLS não apenas para vídeo na nuvem, mas também para fluxos de câmeras.

Além de conexões inseguras, os mesmos riscos de privacidade vêm com o armazenamento de vídeo não criptografado em disco ou na nuvem. Para um sistema verdadeiramente seguro, o vídeo deve ser criptografado quando armazenado em disco e transferido para a nuvem ou armazenamento local.

Procedimento de hacking

Procure o menor

Procure o menorO software de gerenciamento de fluxo de vídeo geralmente interage com vários componentes potencialmente vulneráveis do sistema operacional. Por exemplo, muitos VMS usam o Microsoft Access. Assim, o vídeo não criptografado pode ser acessado através de "buracos" no sistema operacional.

Como as câmeras são vulneráveis por todos os lados, a escolha de alvos para ataques é incomumente ampla, a maioria das ações ilegais não requer conhecimento ou habilidades especiais.

Quase qualquer pessoa que queira assistir ilegalmente a uma transmissão de uma câmera pode fazer isso facilmente. Portanto, não é de surpreender que hackers não especializados estejam frequentemente envolvidos na conexão com câmeras desprotegidas apenas por diversão.

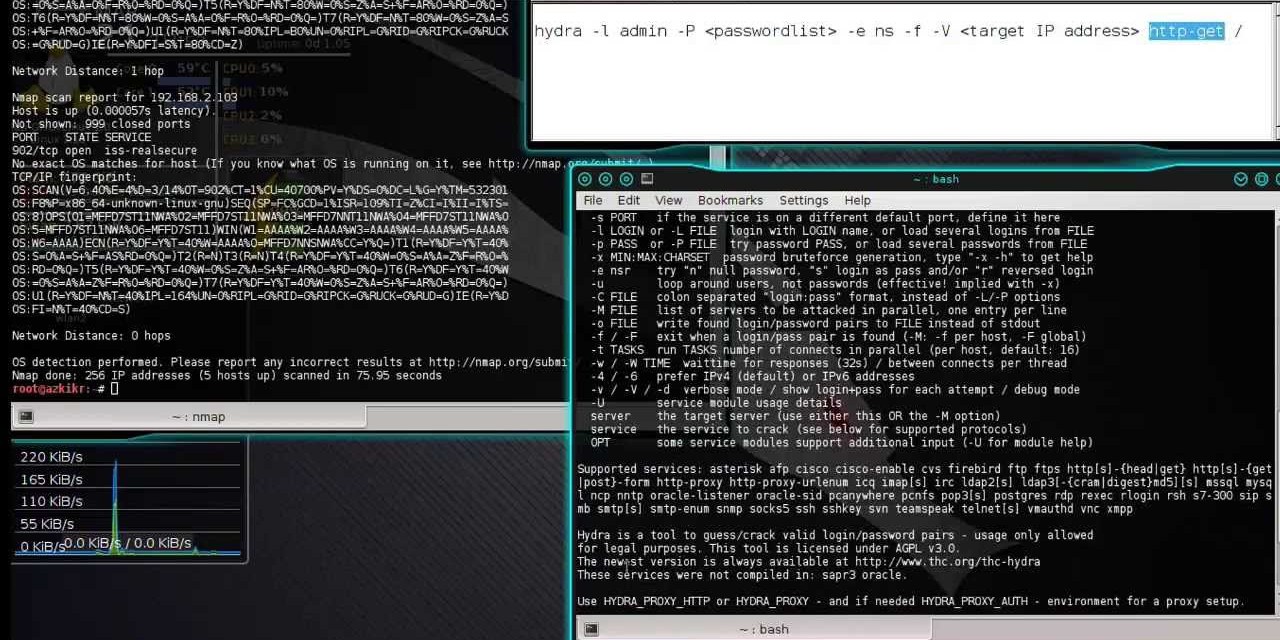

Para força bruta, você pode usar os programas BIG HIT SPAYASICAM e SquardCam, juntamente com as ferramentas de teste de penetração masscan e RouterScan. Às vezes, você nem precisa usar scanners de segurança - os

sites Insecam e

IP-Scan facilitam a localização de câmeras na Internet.

Simplifica significativamente o acesso de hackers ao link RTSP da câmera. E os links desejados podem ser obtidos

aqui ou

aqui . Para visualização e controle remotos de DVRs e câmeras, os aplicativos oficiais dos fabricantes de equipamentos - SmartPSS e IVMS-4200 são amplamente utilizados.

Consequências não óbvias

As informações sobre câmeras abertas ou com senhas conhecidas são amplamente distribuídas nos painéis de imagens e nas redes sociais. Os clipes de câmeras invadidas no YouTube ganham centenas de milhares de visualizações.

As câmeras comprometidas têm vários usos não óbvios. Entre eles está a mineração de criptomoedas. Os funcionários da divisão IBM X-Force descobriram uma

variante do Trojan ELF Linux / Mirai, que é equipado com um módulo para mineração de bitcoins. O malware verifica e infecta dispositivos Linux vulneráveis, incluindo DVRs e câmeras de vigilância por vídeo.

Consequências mais graves podem surgir devido ao uso de dispositivos vulneráveis como pontos intermediários para ataques a infra-estruturas de terceiros, que podem ser iniciados para ocultar evidências forenses, falsificar dados ou executar uma negação de serviço.

E a última coisa que você precisa saber ao usar as câmeras - o próprio fabricante pode deixar um backdoor para si mesmo com um objetivo desconhecido. Assim, especialistas em segurança da Risk Based Security

descobriram uma vulnerabilidade nas câmeras de vigilância do fabricante chinês Zhuhai RaySharp Technology.

O firmware para produtos RaySharp é um sistema Linux com scripts CGI que formam a interface da web. Descobriu-se que a senha 519070 fornece acesso à visualização de imagens e às configurações do sistema de todas as câmeras. No entanto, esse firmware com uma conexão insegura ao back-end

é comum .

Hacking cameras

Dentro de um dos data centers do Google

Dentro de um dos data centers do GoogleOs serviços de vigilância em nuvem não são afetados pelas vulnerabilidades dos sistemas de geração anterior. Para uma solução em nuvem sem encaminhamento de porta, geralmente não é necessário configurar um firewall. Qualquer conexão com a Internet é adequada para conectar-se ao Ivideon Cloud e não requer um endereço IP estático.

Para todos os dispositivos com o serviço Ivideon, uma senha é gerada aleatoriamente ao conectar as câmeras na sua conta. Para alguns modelos de câmera, por exemplo,

Nobelic , você pode criar sua própria senha na sua conta de usuário Ivideon.

Como não armazenamos senhas de usuários, você não pode acessá-las. Não armazenamos arquivos de vídeo centralmente. Eles são distribuídos entre muitas máquinas em diferentes data centers.

O acesso ao aplicativo móvel é protegido por um código PIN e a proteção biométrica será exibida no futuro.

Além disso, o serviço de nuvem envia automaticamente patches e atualizações de segurança via Internet para qualquer dispositivo de usuário local. O usuário final não precisa executar nenhuma etapa adicional para monitorar a segurança.

No

Ivideon, muitas funções (exceto os módulos de arquivamento em nuvem e análise de vídeo) e todas as atualizações de segurança para todos os clientes são fornecidas gratuitamente.

Esperamos que essas regras simples sejam usadas em todos os serviços de vigilância em nuvem.